- 1RAW 编程接口 TCP 函数简介

- 2Frp服务器搭建--内网穿透

- 3OpenVINO——1. windows10 64位安装OpenVINO2021.1

- 4import numpy as np_NumPy:创建和操作数值数据

- 5python基础语法整理汇总,python基础语法菜鸟教程_python语法基础

- 6我的世界java联机_我的世界联机教程(Java)

- 7(37)安全开关_brd_safety_dedlt

- 8【投稿优惠|稳定出版】2024年经济、大数据与区块链国际学术会议(ICEBDB 2024)

- 9黑客爱用的 HOOK 技术大揭秘_irp hook

- 10python 在Unicode和普通字符串 str 之间转换

理论+实操华为防火墙_华为防火墙二层透明模式

赞

踩

华为防火墙

一:华为防火墙产品介绍

USG2100

USG6600

USG9500

备注:详细硬件可以到华为官网或者淘宝上面看

1.二层

华为三层s系列 S5352C-EI

通常运营商会买三层设备当二层用,因为性能更好

千万不要说配过傻瓜式交换机

2.三层的网络设备

服务器比如ATAE服务器(重)一般放在机柜下面,路由器交换机等网络设备(轻)放在上面,配过华为的路由器 AR1220C AR1220s 中小型企业

SRG路由器是运营商用的

2.防火墙

企业用USG防火墙

运营商E1000E-N3/N5

二:防火墙的工作原理

2.1 防火墙的工作模式

- 路由模式

当防火墙处于内部网路和外部网络中间时,需要将防火墙的内部网络、外部网络、DMZ三个区域分配不同地址段的时候,这个时候防火墙首先是台路由器,人后在提供其他的防火墙功能。

- 透明模式

华为防火墙通过二层和外相连接时候,则防火墙处于透明模式下。

相当于二层交换机,透明模式可以监控数据,相当于一个门卫,检查流量

- 混合模式

既处于路由接口模式又处于透明模式下,则防火墙是混合模式。

目前只用于透明模式下的双机热备的特殊应用中。别的环境不用

2.2 华为防火墙安全区域划分

- Trust

接口默认在trust区域

主要用户连接公司内部网络,优先级是85,安全等级较高

- Untrust

外部网络,优先级5,安全等级低

- DMZ

非军事化区域、是一个军事用语,是介于军事管事区和公共区域之间的一个区域,优先级50,安全等级中

- Local

通常定义防火墙本身,优先级100,是最高的

防火墙除了转发的流量外,其自己也有收发流量,如控制流量、动态路由协议等,这些报文通常都是从Local区域发送的。

- 其他区域(自定义区域)

用户自定义区域,默认最多16个区域,默认没有优先级,所以要自己配置优先级

备注:

流量从优先级高的区域流向优先级低的区域,是不需要设置规则策略的,如果想要允许流量从优先级的区域向优先级高的区域发送信息,就需要设置规则策略

默认情况下,华为防火墙因为优先级的关系,默认拒绝任何区域之间的流量,如需放行指定的流量,需要管理员设置策略

为了安全考虑,防火墙的外网口是不可以被ping的

2.3 防火墙Inbound和Outbound

Inbound

数据由等级低的流向等级高的,如untrust(5) 区域流向trust(85)

outbound

数据由等级高的流向等级低的,如DMZ(50) 区域流向untrust(5)

2.4 状态化信息

传统的防火墙都是基于5元组:源IP、目标IP、协议、端口号、目标端口号

状态化信息保存到连接表内

1.客户端发起到外网web服务器的请求

2.防火墙检查安全策略,放行流量,并保存该会话的状态化信息

3.Web服务端接收到数据,响应客户端,ack并syn

4.防火墙收到web服务端的回复,该流量因匹配连接表,所以跳过安全策略的检查

因为首个数据包成功被安全策略放行,所以返回流量可以通过状态话信息直接放行

2.5 安全策略

默认情况下,华为防火墙的策略有如下特点:

- 任何2个安全区域的优先级不能相同

- 本域内不同接口间的报文不过滤直接转发

- 接口没有加入域之前不能转发包文

- 在USG6600系列防火墙上默认是没有安全策略的,也就是说,不管是什么区域之间项目访问,都必须要配置安全策略,除非是同一区域报文传递。

新一代的防火墙除了传统的5元组之外,还加入了应用(识别软件)、内容(识别数据信息)、时间、用户、威胁(识别木马病毒)、位置进行深层次探测。

三:设备管理方式

3.1 AAA(Authentication Authorization Accounting)认证

- 认证

- 授予一定的权限

- 统计登陆用户

3.2 常见的管理方式

- console 最安全的是console

- telnet 通常用的是telnet

- web web界面通常不可以登,安全性低

- ssh

telnet管理方式及配置

- 登陆console控制台

- 配置防火墙的接口

- 打开防火墙的telnet功能

- 配置防火墙允许远程管理

- 接口加入安全区域

- 配置安全策略

- 配置认证方式及用户

- 客户端测试

四:实操

USG6000的初始账号为admin,初始密码为Admin@123

4.1 首先先测试telnet

Username:admin Password:Admin@123 The password needs to be changed. Change now? [Y/N]: y Please enter old password: Admin@123 Please enter new password: 自己输 Please confirm new password: Info: Your password has been changed. Save the change to survive a reboot. ************************************************************************* * Copyright (C) 2014-2018 Huawei Technologies Co., Ltd. * * All rights reserved. * * Without the owner's prior written consent, * * no decompiling or reverse-engineering shall be allowed. * ************************************************************************* <USG6000V1>system-view Enter system view, return user view with Ctrl+Z. [USG6000V1]sysname FW [FW]un in en Info: Saving log files... Info: Information center is disabled. [FW]int g 0/0/0 //进入接口 [FW-GigabitEthernet0/0/0]ip add 192.168.100.10 24 配置IP地址 [FW-GigabitEthernet0/0/0]un sh Info: Interface GigabitEthernet0/0/0 is not shutdown. [FW-GigabitEthernet0/0/0]service-manage enable 在接口内配置接口服务管理,开启,允许telnet 服务 [FW-GigabitEthernet0/0/0]service-manage telnet permit [FW-GigabitEthernet0/0/0]q [FW]telnet server enable 在全局模式开启telnet服务 Warning: Telnet is not a secure protocol, and it is recommended to use Stelnet. [FW]firewall zone trust //进入trust区域,将接口加入 [FW-zone-trust]add int g 0/0/0 Error: The interface has been added to trust security zone. [FW-zone-trust]q [FW]security-policy 配置安全策略 [FW-policy-security]rule name allow_telnet 起个名字 [FW-policy-security-rule-allow_telnet]source-zone trust 源区域是trust [FW-policy-security-rule-allow_telnet]destination-zone local 目标区域是local,也就是防火墙的内部区域 [FW-policy-security-rule-allow_telnet]action permit 动作是允许 [FW-policy-security-rule-allow_telnet]quit [FW-policy-security]q [FW]user-interface vty 0 4 进入用户配置认证模式 [FW-ui-vty0-4]authentication-mode aaa 认证模式是aaa Warning: The level of the user-interface(s) will be the default level of AAA use rs, please check whether it is correct. [FW-ui-vty0-4]protocol inbound telnet 允许通过telnet服务,从级别低的流向级别高的 [FW-ui-vty0-4]q [FW]aaa 进入aaa模式 [FW-aaa]manager-user demo [FW-aaa-manager-user-demo]password cipher bdqn@123 Info: You are advised to config on man-machine mode. [FW-aaa-manager-user-demo]service-type telnet Warning: The user access modes include Telnet or FTP, so security risks exist. [FW-aaa-manager-user-demo]level 3

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

打开crt

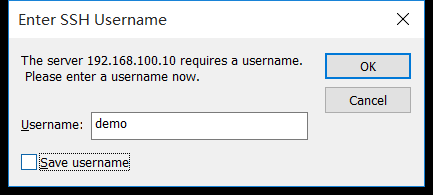

4.2 ssh

[FW]int g 0/0/0 [FW-GigabitEthernet0/0/0]dis this 2020-02-10 10:56:32.230 # interface GigabitEthernet0/0/0 undo shutdown ip binding vpn-instance default ip address 192.168.100.10 255.255.255.0 alias GE0/METH service-manage telnet permit # return [FW-GigabitEthernet0/0/0]service-manage ssh permit [FW-GigabitEthernet0/0/0]dis this 2020-02-10 10:57:41.140 # interface GigabitEthernet0/0/0 undo shutdown ip binding vpn-instance default ip address 192.168.100.10 255.255.255.0 alias GE0/METH service-manage ssh permit service-manage telnet permit # return [FW]rsa local-key-pair create //创建Rsa密钥对 The key name will be: FW_Host The range of public key size is (2048 ~ 2048). NOTES: If the key modulus is greater than 512, it will take a few minutes. Input the bits in the modulus[default = 2048]: Generating keys... .....+++++ ........................++ ....++++ ...........++ [FW]aaa [FW-aaa]manager-user demo [FW-aaa-manager-user-demo]dis this 2020-02-10 11:03:00.830 # manager-user demo password cipher @%@%$i\48>Cr)>T(t%4FRh8@a*k8^;AM!V,9/1TYKIPVn5W!*k;a@%@% service-type telnet level 3 # return [FW-aaa-manager-user-demo]service-type ssh [FW-aaa-manager-user-demo]q [FW-aaa]q [FW]stelnet server enable Info: Succeeded in starting the Stelnet server. [FW]user-interface vty 0 4 [FW-ui-vty0-4]authentication-mode aaa Warning: The level of the user-interface(s) will be the default level of AAA use rs, please check whether it is correct. [FW-ui-vty0-4]protocol inbound ssh [FW-ui-vty0-4]q

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

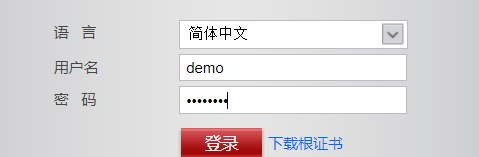

4.3 接下来测试web

[FW]int g 0/0/0

[FW-GigabitEthernet0/0/0]service-manage https permit

[FW]aaa

[FW-aaa]manager-user demo

[FW-aaa-manager-user-demo]dis this

2020-02-10 11:10:02.710

#

manager-user demo

password cipher @%@%$i\48>Cr)>T(t%4FRh8@a*k8^;AM!V,9/1TYKIPVn5W!*k;a@%@%

service-type ssh

level 3

#

return

[FW-aaa-manager-user-demo]service-type web

[FW-aaa-manager-user-demo]q

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

https://192.168.100.10:8443/