1、NIDS-基于网络的IDS

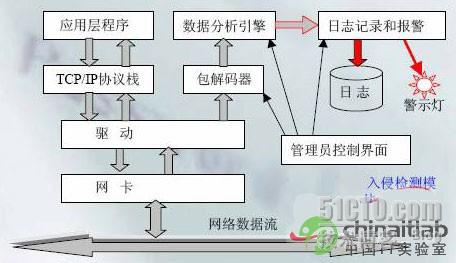

基于网络的***检测系统(Network Intrusion Detection System,NIDS)一般由两部分组成:网络流量传感器和***检测系统控制台。网络流量传感器一般被部署在网络中心的核心交换机或部门交换机的镜象端口(SPAN)上。在网络安全管理员的工作站上,通过***检测系统控制台来接收、分析网络传感器传来的日志来做报警处理。也可以将网络流量传感器和***检测系统控制台集成在同一台主机上同时进行检测和分析的工作。

优点:

成本较低。

可监测到主机级IDS监测不到的活动。

***消除***证据较困难。

可监测到未成功或恶意的******。

与操作系统无关。

缺陷:

若网络的规模过大,IDS往往会丢失许多包,无法完全监控网络上所有的数据。

若要采集大型网络上的流量并加以分析,往往需要更有效率的CPU处理速度,以及更大的内存空间。

2、HIDS-基于主机的IDS

基于主机的***检测系统(Host Intrusion Detection System,HIDS)通常是安装在被重点监测的主机之上,主要是对该主机的网络实时连接以及系统审计日志进行智能分析和判断。如果被监视的某个对象活动十分可疑,如具有某种特征或违反日常统计基线,***检测系统就会采取相应措施。

优点:

可以确认***是否成功***

监测特定主机系统的活动

弥补网络级IDS错失监测的***事件

较适合有加密及交换机﹝Switch﹞的环境

实时(Near realtime)的监测与反应

不需另外增加硬件设备

缺陷:

所有的主机可能安装不同版本或完全不同的操作系统,而这些操作系统有各种不同的审核记录,因此必须针对各不同主机安装各种HIDS。

***者可能经由其他的系统漏洞***并得到系统管理员权限,那么将会导致HIDS失去其效用。

Host-based IDSs可能会因为denial-of-service而失去作用。

二、IDS和其他安全工具的关系

1. IDS和防火墙的关系

防火墙是网络安全的重要工具,不过它也存在权限:

防火墙只能抵挡外部来的***行为。

防火墙本身可能也存在弱点,以及其他安全性的设定错误。

即使透过防火墙的保护,合法的使用者仍会非法地使用系统,甚至提升自己的权限。

防火墙仅能拒绝非法的连接请求,但是对于***者的***行为仍一无所知。

IDS对于防火墙的作用如下:

防止防火墙和操作系统与应用程序的设定不当

监测某些被防火墙认为是正常连接的外部***

了解和观察***的行为意图,并收集其***方式的资料

监测内部使用者的不当行为

及时阻止恶意的网络行为

IDS和防火墙的关系应当如下:

功能互补,通过合理搭配部署和联动提升网络安全级别:

检测来自外部和内部的***行为和资源滥用

在关键边界点进行访问控制

***检测更新迅速,实时的发现和阻断

二者应当相辅相成,在网络安全解决方案中承担不同的角色。如图1。

基于网络的***检测系统(Network Intrusion Detection System,NIDS)一般由两部分组成:网络流量传感器和***检测系统控制台。网络流量传感器一般被部署在网络中心的核心交换机或部门交换机的镜象端口(SPAN)上。在网络安全管理员的工作站上,通过***检测系统控制台来接收、分析网络传感器传来的日志来做报警处理。也可以将网络流量传感器和***检测系统控制台集成在同一台主机上同时进行检测和分析的工作。

优点:

成本较低。

可监测到主机级IDS监测不到的活动。

***消除***证据较困难。

可监测到未成功或恶意的******。

与操作系统无关。

缺陷:

若网络的规模过大,IDS往往会丢失许多包,无法完全监控网络上所有的数据。

若要采集大型网络上的流量并加以分析,往往需要更有效率的CPU处理速度,以及更大的内存空间。

2、HIDS-基于主机的IDS

基于主机的***检测系统(Host Intrusion Detection System,HIDS)通常是安装在被重点监测的主机之上,主要是对该主机的网络实时连接以及系统审计日志进行智能分析和判断。如果被监视的某个对象活动十分可疑,如具有某种特征或违反日常统计基线,***检测系统就会采取相应措施。

优点:

可以确认***是否成功***

监测特定主机系统的活动

弥补网络级IDS错失监测的***事件

较适合有加密及交换机﹝Switch﹞的环境

实时(Near realtime)的监测与反应

不需另外增加硬件设备

缺陷:

所有的主机可能安装不同版本或完全不同的操作系统,而这些操作系统有各种不同的审核记录,因此必须针对各不同主机安装各种HIDS。

***者可能经由其他的系统漏洞***并得到系统管理员权限,那么将会导致HIDS失去其效用。

Host-based IDSs可能会因为denial-of-service而失去作用。

二、IDS和其他安全工具的关系

1. IDS和防火墙的关系

防火墙是网络安全的重要工具,不过它也存在权限:

防火墙只能抵挡外部来的***行为。

防火墙本身可能也存在弱点,以及其他安全性的设定错误。

即使透过防火墙的保护,合法的使用者仍会非法地使用系统,甚至提升自己的权限。

防火墙仅能拒绝非法的连接请求,但是对于***者的***行为仍一无所知。

IDS对于防火墙的作用如下:

防止防火墙和操作系统与应用程序的设定不当

监测某些被防火墙认为是正常连接的外部***

了解和观察***的行为意图,并收集其***方式的资料

监测内部使用者的不当行为

及时阻止恶意的网络行为

IDS和防火墙的关系应当如下:

功能互补,通过合理搭配部署和联动提升网络安全级别:

检测来自外部和内部的***行为和资源滥用

在关键边界点进行访问控制

***检测更新迅速,实时的发现和阻断

二者应当相辅相成,在网络安全解决方案中承担不同的角色。如图1。

图1 IDS和防火墙的关系

三、OSSEC

1.简介

OSSEC属于基于主机和应用的***检测系统,通过监视企业重要服务器和各种应用以避免企业资源被***、滥用和误用。在前文的介绍中,我们把基于主机和基于应用的***检测系统分成了两大类,不过在实际环境中,往往会将二者结合在一起使用。这是因为二者采集信息的来源相同,都是那些被监视保护的主机,而且***对主机进行侵入时,往往会同时***操作系统和应用服务上的漏洞。OSSEC目前的最新版本是1.5。OSSEC是一个非常典型的主机型***检测系统,我们可以通过了解它的体系结构与工作原理来了解这一类型的***检测技术。

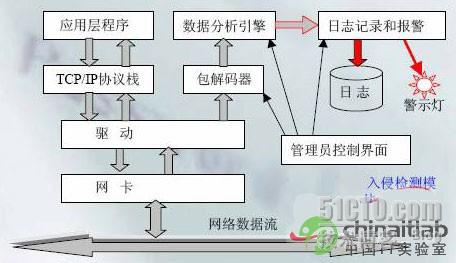

OSSEC是一款开源的多平台的***检测系统,可以运行于Windows, Linux, OpenBSD/FreeBSD, 以及 MacOS等操作系统中。包括了日志分析,全面检测,rook-kit检测。作为一款HIDS,OSSEC应该被安装在一台实施监控的系统中。另外有时候不需要安装完全版本得OSSEC,如果有多台电脑都安装了OSSEC,那么就可以采用客户端/服务器模式来运行。客户机通过客户端程序将数据发回到服务器端进行分析。在一台电脑上对多个系统进行监控对于企业或者家庭用户来说都是相当经济实用的。主要功能有日志分析、完整性检查、rootkit检测、基于时间的警报和主动响应。除了具有***检测系统功能外,它还一般被用在SEM/SIM(安全事件管理(SEM: Security Event Management)/安全信息管理(SIM:SecurityInformation Management))解决方案中。因其强大的日志分析引擎,ISP(Internet service provider)(网络服务提供商)、大学和数据中心用其监控和分析他们的防火墙、***检测系统、网页服务和验证等产生的日志。OSSEC的逻辑结构如图2 。

1.简介

OSSEC属于基于主机和应用的***检测系统,通过监视企业重要服务器和各种应用以避免企业资源被***、滥用和误用。在前文的介绍中,我们把基于主机和基于应用的***检测系统分成了两大类,不过在实际环境中,往往会将二者结合在一起使用。这是因为二者采集信息的来源相同,都是那些被监视保护的主机,而且***对主机进行侵入时,往往会同时***操作系统和应用服务上的漏洞。OSSEC目前的最新版本是1.5。OSSEC是一个非常典型的主机型***检测系统,我们可以通过了解它的体系结构与工作原理来了解这一类型的***检测技术。

OSSEC是一款开源的多平台的***检测系统,可以运行于Windows, Linux, OpenBSD/FreeBSD, 以及 MacOS等操作系统中。包括了日志分析,全面检测,rook-kit检测。作为一款HIDS,OSSEC应该被安装在一台实施监控的系统中。另外有时候不需要安装完全版本得OSSEC,如果有多台电脑都安装了OSSEC,那么就可以采用客户端/服务器模式来运行。客户机通过客户端程序将数据发回到服务器端进行分析。在一台电脑上对多个系统进行监控对于企业或者家庭用户来说都是相当经济实用的。主要功能有日志分析、完整性检查、rootkit检测、基于时间的警报和主动响应。除了具有***检测系统功能外,它还一般被用在SEM/SIM(安全事件管理(SEM: Security Event Management)/安全信息管理(SIM:SecurityInformation Management))解决方案中。因其强大的日志分析引擎,ISP(Internet service provider)(网络服务提供商)、大学和数据中心用其监控和分析他们的防火墙、***检测系统、网页服务和验证等产生的日志。OSSEC的逻辑结构如图2 。

图2 OSSEC的逻辑结构

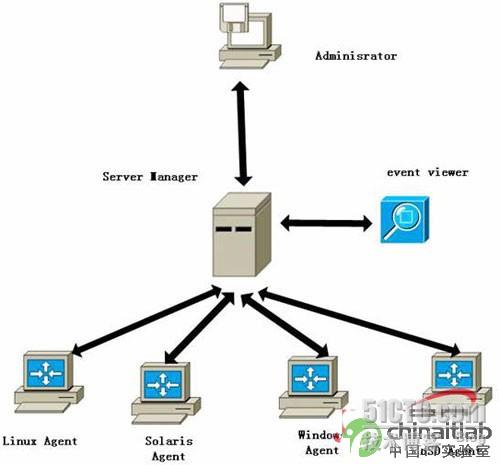

OSSEC的逻辑结构比较抽象,我们看看它的三层体系结构,如图3 。

2. 工作原理

(1) Administrator。是一个Unix和linux平台下的命令行的用户接口(GUI),主要起管理维护作用,对OSSEC的大部分管理、配置工作都在这里进行。它的主要作用为建立和断开和Manager的连接、组织和配置代理(Agent)、创建和管理各种类型策略、管理OSSEC 用户和用户优先级、在需要的时候更新Manager的许可证优先级等等。

(2)Event Viewer。这是一个单独的Unix、linux平台下的图形化用户界面,用于查看从Agent中获取的各种事件数据,也就是报警的窗口。这是OSSEC比较独特的一点。一般来说***检测系统的管理配置与事件查看功能会结合在一起,用户在看到事件查看模块中的报警后,可以利用管理配置模块来进行策略的调配或者采取其他行动。OSSEC这种分开的做法是出于对管理员职责划分的考虑,在某些企业里可能会把安全管理员分为不同的级别,级别高的管理员可以做所有的事情,而级别低的管理员只允许进行日常的状态与安全情况的监护,但不能实际采取操作去处理问题,他必须向上汇报情况,由上级管理员来处理。这时一个只能显示报警而不能进行实际策略的更改的Event Viewer就比较合适了。如果不需要这么细的管理措施,也可以把Event Viewer与Administrator安装到一个管理工作台上,这样即可以显示报警,也可以配置策略。此外,Event Viewer还可以查询Manager的事件数据库,从而可以查看选定的刚刚发生的或已经发生的各种事件;向代理(Agent)发送各种OSSEC指令;生成并查看各种在线或历史报告。

(3) Manager。是一个运行在后台的应用软件,Manager没有图形化界面,其主要功能是维护与所有注册代理(Agent)的安全通讯;维护域的主列表和把相应的策略分发到每一个代理(Agent);把有关域和策略的变化通知给相应的代理(Agent);接收和存储来自于代理的事件数据;作为OSSEC Administrator、OSSEC Event Viewer和Agent之间通讯的桥梁,维护策略列表和所属域。

Manager是整个运行体系信息流的枢纽,它的应用使OSSEC可以适应大型网络的需要。Agent收集到的***与可疑信息会通过Manager向Event Viewer报告,Administrator和Viewer发出的命令与配置指令也会通过Manager下传到Agent上面。在配置时,Administrator、Evnet Viewer与Agent都需要首先到某一个Manager上注册,加入这个Manager所管理的域,才可以参与这个域的安全活动。简单说,就是Administrator注册到Manager A上后,才可以去管理Manager A上已经注册的Agent;Event Viewer注册到Manager A之后才能接受并显示它负责的Agent上报的信息;新的Agent注册到Manager A之后,才可以接受相关的Administrator的策略配置,并把安全报警在相应的Event Viewer上显示。

(4)Agent(代理)。主要起如下作用:监视时间收集器;在发现***时,执行相应的动作如通知用户、发送E-mail、通知管理员、终止会话、关闭机器等。从Manager中接受安全升级(Security Update)。建立与Manager的安全连接,同时加密数据以便数据可以在网络中安全传送。OSSEC代理被安装在服务器或工作站中,这些代理可以监视该系统中的所有行为,包括和操作系统的交互通信以及特定的应用,从而可以主动保护企业资源和业务免受非法使用和破坏。

3. 技术特点

OSSEC除了前面介绍的具有典型的主机型***检测系统的特性外,还有其他一些特点:

Drop and Detect技术

Drop and Detect 测试函数特性的预先定义方案使得安全管理人员能够快速简单地安装***报警系统。使管理员能够避免最常见的危险的威胁,以保护您的Windows、Unix、Linux或其他关键的企业系统。同时,Drop and Detect 测试函数让安全管理员不必等待新“hard-coded”版的软件包就可以升级系统。

监视操作系统种类全面

Administrator可以运行于Linux、BSD、Sun Solaris;

Manager可以运行于Linux、BSD、Sun Solaris;

Agent可以运行于Linux、BSD、Sun Solaris、Windows 等。

在选择主机型***检测系统的时候,需要特别注意的是Agent可以适应的平台。主机型***检测系统的基础是Agent,只有Agent安装好了,相应的主机才能得到监控与保护。在选择时,仔细考虑好该***检测系统产品是否能满足您目前管理的所有操作系统平台的需要,还有将来发展的需要。

防火墙联动

防火墙联动主要是由防火墙厂商提供开放标准接口协议,其他厂商根据接口协议开发相应的通讯模块,实现彼此间的联动。Check Point最早推出了联动联盟OPSEC,通过提供开放接口标准,与其他厂商进行紧密合作,实现防火墙与内容、Web资源、***检测、认证等多个层次的联动。

防火墙与***检测系统联动是联动体系中重要的一环,这是因为这两种技术具有较强的互补性。目前,实现***检测和防火墙之间的联动有两种方式。一种是实现紧密结合,即把***检测系统嵌入到防火墙中,即***检测系统的数据来源不再来源于抓包,而是流经防火墙的数据流。所有通过的包不仅要接受防火墙检测规则的验证,还需要经过***检测,判断是否具有***性,以达到真正的实时阻断,这实际上是把两个产品合成一体。由于***检测系统本身也是一个很庞大的系统,所以无论从实施难度、合成后的性能等方面都会受到很大影响。这种方式仍处于理论研究阶段。第二种方式是通过开放接口来实现联动,即防火墙或者***检测系统开放一个接口供对方调用,按照一定的协议进行通信、警报和传输。目前开放协议的常见形式有:安全厂家提供IDS的开放接口,供各个防火墙厂商使用,以实现互动。这种方式比较灵活,不影响防火墙和***检测系统的性能。

日志管理

OSSEC可以读取Network Intrusion Detection 日志(snort) 以及 Apache和 IIS 得日志,从而确定你的系统有没有定期检测,以及有没有未知的***情况发生。Linux下的防火墙Iptable、BSD、AIX和Solaris 防火墙ipf都可以和OSSEC***检测系统联动,可以对网络进行动静结合的保护,对网络行为进行细颗粒的检查,并对网络内外两个部分都进行可靠管理。

本文介绍了OSSEC作为HIDS的技术特点下面我们开始实战配置在Solaris 10 平台下。

上文介绍IDS基础和OSSEC的技术特点,下面笔者以Solaris 10操作系统为实例介绍配置具体过程。这里包括几个方面首先是ossec-hids-1.5 在Solaris 10 服务器进行安装和配置,然后再Linux 工作站、windows工作站、BSD工作站上配置OSSEC的IDS代理。最后是基于Web的监控界面的配置。过程比较长对于初学者有一定难度。

一、在Solaris服务器下配置ossec-hids-1.5

系统要求:首先必须配置好C 编译器和make工具。只是Unix工作的基础,读者可以查看相关资料进行配置,笔者略过。另外硬件方面根据监控的主机数量如表-1 配置。

服务器的推荐选型如表1

(1) Administrator。是一个Unix和linux平台下的命令行的用户接口(GUI),主要起管理维护作用,对OSSEC的大部分管理、配置工作都在这里进行。它的主要作用为建立和断开和Manager的连接、组织和配置代理(Agent)、创建和管理各种类型策略、管理OSSEC 用户和用户优先级、在需要的时候更新Manager的许可证优先级等等。

(2)Event Viewer。这是一个单独的Unix、linux平台下的图形化用户界面,用于查看从Agent中获取的各种事件数据,也就是报警的窗口。这是OSSEC比较独特的一点。一般来说***检测系统的管理配置与事件查看功能会结合在一起,用户在看到事件查看模块中的报警后,可以利用管理配置模块来进行策略的调配或者采取其他行动。OSSEC这种分开的做法是出于对管理员职责划分的考虑,在某些企业里可能会把安全管理员分为不同的级别,级别高的管理员可以做所有的事情,而级别低的管理员只允许进行日常的状态与安全情况的监护,但不能实际采取操作去处理问题,他必须向上汇报情况,由上级管理员来处理。这时一个只能显示报警而不能进行实际策略的更改的Event Viewer就比较合适了。如果不需要这么细的管理措施,也可以把Event Viewer与Administrator安装到一个管理工作台上,这样即可以显示报警,也可以配置策略。此外,Event Viewer还可以查询Manager的事件数据库,从而可以查看选定的刚刚发生的或已经发生的各种事件;向代理(Agent)发送各种OSSEC指令;生成并查看各种在线或历史报告。

(3) Manager。是一个运行在后台的应用软件,Manager没有图形化界面,其主要功能是维护与所有注册代理(Agent)的安全通讯;维护域的主列表和把相应的策略分发到每一个代理(Agent);把有关域和策略的变化通知给相应的代理(Agent);接收和存储来自于代理的事件数据;作为OSSEC Administrator、OSSEC Event Viewer和Agent之间通讯的桥梁,维护策略列表和所属域。

Manager是整个运行体系信息流的枢纽,它的应用使OSSEC可以适应大型网络的需要。Agent收集到的***与可疑信息会通过Manager向Event Viewer报告,Administrator和Viewer发出的命令与配置指令也会通过Manager下传到Agent上面。在配置时,Administrator、Evnet Viewer与Agent都需要首先到某一个Manager上注册,加入这个Manager所管理的域,才可以参与这个域的安全活动。简单说,就是Administrator注册到Manager A上后,才可以去管理Manager A上已经注册的Agent;Event Viewer注册到Manager A之后才能接受并显示它负责的Agent上报的信息;新的Agent注册到Manager A之后,才可以接受相关的Administrator的策略配置,并把安全报警在相应的Event Viewer上显示。

(4)Agent(代理)。主要起如下作用:监视时间收集器;在发现***时,执行相应的动作如通知用户、发送E-mail、通知管理员、终止会话、关闭机器等。从Manager中接受安全升级(Security Update)。建立与Manager的安全连接,同时加密数据以便数据可以在网络中安全传送。OSSEC代理被安装在服务器或工作站中,这些代理可以监视该系统中的所有行为,包括和操作系统的交互通信以及特定的应用,从而可以主动保护企业资源和业务免受非法使用和破坏。

3. 技术特点

OSSEC除了前面介绍的具有典型的主机型***检测系统的特性外,还有其他一些特点:

Drop and Detect技术

Drop and Detect 测试函数特性的预先定义方案使得安全管理人员能够快速简单地安装***报警系统。使管理员能够避免最常见的危险的威胁,以保护您的Windows、Unix、Linux或其他关键的企业系统。同时,Drop and Detect 测试函数让安全管理员不必等待新“hard-coded”版的软件包就可以升级系统。

监视操作系统种类全面

Administrator可以运行于Linux、BSD、Sun Solaris;

Manager可以运行于Linux、BSD、Sun Solaris;

Agent可以运行于Linux、BSD、Sun Solaris、Windows 等。

在选择主机型***检测系统的时候,需要特别注意的是Agent可以适应的平台。主机型***检测系统的基础是Agent,只有Agent安装好了,相应的主机才能得到监控与保护。在选择时,仔细考虑好该***检测系统产品是否能满足您目前管理的所有操作系统平台的需要,还有将来发展的需要。

防火墙联动

防火墙联动主要是由防火墙厂商提供开放标准接口协议,其他厂商根据接口协议开发相应的通讯模块,实现彼此间的联动。Check Point最早推出了联动联盟OPSEC,通过提供开放接口标准,与其他厂商进行紧密合作,实现防火墙与内容、Web资源、***检测、认证等多个层次的联动。

防火墙与***检测系统联动是联动体系中重要的一环,这是因为这两种技术具有较强的互补性。目前,实现***检测和防火墙之间的联动有两种方式。一种是实现紧密结合,即把***检测系统嵌入到防火墙中,即***检测系统的数据来源不再来源于抓包,而是流经防火墙的数据流。所有通过的包不仅要接受防火墙检测规则的验证,还需要经过***检测,判断是否具有***性,以达到真正的实时阻断,这实际上是把两个产品合成一体。由于***检测系统本身也是一个很庞大的系统,所以无论从实施难度、合成后的性能等方面都会受到很大影响。这种方式仍处于理论研究阶段。第二种方式是通过开放接口来实现联动,即防火墙或者***检测系统开放一个接口供对方调用,按照一定的协议进行通信、警报和传输。目前开放协议的常见形式有:安全厂家提供IDS的开放接口,供各个防火墙厂商使用,以实现互动。这种方式比较灵活,不影响防火墙和***检测系统的性能。

日志管理

OSSEC可以读取Network Intrusion Detection 日志(snort) 以及 Apache和 IIS 得日志,从而确定你的系统有没有定期检测,以及有没有未知的***情况发生。Linux下的防火墙Iptable、BSD、AIX和Solaris 防火墙ipf都可以和OSSEC***检测系统联动,可以对网络进行动静结合的保护,对网络行为进行细颗粒的检查,并对网络内外两个部分都进行可靠管理。

本文介绍了OSSEC作为HIDS的技术特点下面我们开始实战配置在Solaris 10 平台下。

上文介绍IDS基础和OSSEC的技术特点,下面笔者以Solaris 10操作系统为实例介绍配置具体过程。这里包括几个方面首先是ossec-hids-1.5 在Solaris 10 服务器进行安装和配置,然后再Linux 工作站、windows工作站、BSD工作站上配置OSSEC的IDS代理。最后是基于Web的监控界面的配置。过程比较长对于初学者有一定难度。

一、在Solaris服务器下配置ossec-hids-1.5

系统要求:首先必须配置好C 编译器和make工具。只是Unix工作的基础,读者可以查看相关资料进行配置,笔者略过。另外硬件方面根据监控的主机数量如表-1 配置。

服务器的推荐选型如表1

|

IDS代理客户端数量

|

IDS服务器

CPU数量

|

IDS服务器CPU速度

|

IDS服务器内存容量

|

IDS服务器用于客户端的磁盘存储容量

|

|

1–100

|

1

|

大于1500MHZ

|

1024MB

|

20GB以上

|

|

100-200

|

双核或者多处理器

|

大于2000MHZ

|

1024MB以上

|

40GB以上

|

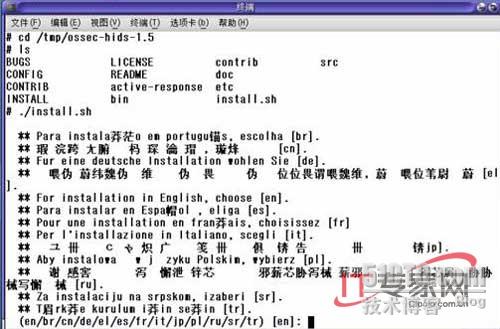

1、软件下载安装

#wegt [url]http://www.ossec.net/files/ossec-hids-1.5.tar.gz[/url]

#wegt [url]http://www.ossec.net/files/OSSEC-GPG-KEY.asc[/url]

# gpg --import OSSEC-GPG-KEY.asc

# gpg --verify file.sig file

说明通过gpg验证可以保证软件包安全。

#gunzip ossec-hids-1.5.tar.gz

#tar vxf ossec-hids-1.5.tar

#cd ossec-hids-1.5

#./install

开始安装界面如图1 。

图1 开始安装

首先是语言选择由于笔者使用Solaris 10 服务器不能支持UTF 编码格式,所以汉字显示为乱码,所以选择英文安装不过这应当是Unix 系统管理员基本功,不过在Linux 下是可以使用中文安装的。接着系统进行检测主机情况如图2 。

首先是语言选择由于笔者使用Solaris 10 服务器不能支持UTF 编码格式,所以汉字显示为乱码,所以选择英文安装不过这应当是Unix 系统管理员基本功,不过在Linux 下是可以使用中文安装的。接着系统进行检测主机情况如图2 。

图2 检测主机情况

说明OSSEC需要以root权限安装。按 ENTER 继续或 Ctrl-C 退出。

下面是具体安装步骤,包括三大部分若干小部分:

您希望哪一种安装 ,如图3 。

下面是具体安装步骤,包括三大部分若干小部分:

您希望哪一种安装 ,如图3 。

图3 选择安装类型

说明:您可以有三种安装选项:服务器端安装(server),代理端(agent)或本地安装(local):如果选择'服务器端安装(server)', 您将可以分析所有日志,发送e-mail告警及联动,接收远端机器的syslog日志, 接收代理端发回的日志(代理端发回的日志是经过加密的).如果您选择'代理端安装(agent)', 您将可以读取本机文件(syslog, snort, apache等)并将它们发送给服务器端(加密过后)进行分析.如果选择'本地安装(local)',除了不能接收远程机器或代理端发回的信息外,你可以作服务器(server)安装能做的任何事情。如果您希望安装一个日志分析服务器,请选择'server'.,如果您已经有一台日志分析服务器并且希望将本机的日志传送给它,请选择'agent'. (这是web服务器, 数据库服务器等的理想配置方法),如果您只有一台机器要监控,那么请选择'local'。

本章选择Server 服务器安装。

初始化安装环境

初始化安装环境即选择安装目录,通常选择/var/ossec即可。

配置 OSSEC HIDS

此处是本文配置关键之处,笔者详细介绍:包括6 项内容,代码依次如下:

- Configuring the OSSEC HIDS.

- Do you want e-mail notification? (y/n) [y]: y

- What's your e-mail address? [email]youremail@yourdomain.com[/email]

- What's your SMTP server ip/host? your smtp server address (localhost)

- Do you want to run the integrity check daemon? (y/n) [y]: y

- Running syscheck (integrity check daemon).

- Do you want to run the rootkit detection engine? (y/n) [y]: y

- Running rootcheck (rootkit detection).

- Active response allows you to execute a specific

command based on the events received. For example,

you can block an IP address or disable access for

a specific user.

More information at:

[url]http://www.ossec.net/en/manual.html#active-response[/url]

- Do you want to enable active response? (y/n) [y]: y

- Active response enabled.

- By default, we can enable the host-deny and the

firewall-drop responses. The first one will add

a host to the /etc/hosts.deny and the second one

will block the host on iptables (if linux) or on

ipfilter (if Solaris, FreeBSD or NetBSD).

- They can be used to stop SSHD brute force scans,

portscans and some other forms of attacks. You can

also add them to block on snort events, for example.

- Do you want to enable the firewall-drop response? (y/n) [y]: y

- firewall-drop enabled (local) for levels >= 6

- Default white list for the active response:

- 192.168.2.1

- Do you want to add more IPs to the white list? (y/n)? [n]: n

- Setting the configuration to analyze the following logs:

-- /var/log/messages

-- /var/log/auth.log

-- /var/log/syslog

-- /var/log/mail.info

-- /var/log/apache2/error.log (apache log)

-- /var/log/apache2/access.log (apache log)

- If you want to monitor any other file, just change

the ossec.conf and add a new localfile entry.

Any questions about the configuration can be answered

by visiting us online at [url]http://www.ossec.net[/url] .

--- Press ENTER to continue ---

说明:您可以有三种安装选项:服务器端安装(server),代理端(agent)或本地安装(local):如果选择'服务器端安装(server)', 您将可以分析所有日志,发送e-mail告警及联动,接收远端机器的syslog日志, 接收代理端发回的日志(代理端发回的日志是经过加密的).如果您选择'代理端安装(agent)', 您将可以读取本机文件(syslog, snort, apache等)并将它们发送给服务器端(加密过后)进行分析.如果选择'本地安装(local)',除了不能接收远程机器或代理端发回的信息外,你可以作服务器(server)安装能做的任何事情。如果您希望安装一个日志分析服务器,请选择'server'.,如果您已经有一台日志分析服务器并且希望将本机的日志传送给它,请选择'agent'. (这是web服务器, 数据库服务器等的理想配置方法),如果您只有一台机器要监控,那么请选择'local'。

本章选择Server 服务器安装。

初始化安装环境

初始化安装环境即选择安装目录,通常选择/var/ossec即可。

配置 OSSEC HIDS

此处是本文配置关键之处,笔者详细介绍:包括6 项内容,代码依次如下:

- Configuring the OSSEC HIDS.

- Do you want e-mail notification? (y/n) [y]: y

- What's your e-mail address? [email]youremail@yourdomain.com[/email]

- What's your SMTP server ip/host? your smtp server address (localhost)

- Do you want to run the integrity check daemon? (y/n) [y]: y

- Running syscheck (integrity check daemon).

- Do you want to run the rootkit detection engine? (y/n) [y]: y

- Running rootcheck (rootkit detection).

- Active response allows you to execute a specific

command based on the events received. For example,

you can block an IP address or disable access for

a specific user.

More information at:

[url]http://www.ossec.net/en/manual.html#active-response[/url]

- Do you want to enable active response? (y/n) [y]: y

- Active response enabled.

- By default, we can enable the host-deny and the

firewall-drop responses. The first one will add

a host to the /etc/hosts.deny and the second one

will block the host on iptables (if linux) or on

ipfilter (if Solaris, FreeBSD or NetBSD).

- They can be used to stop SSHD brute force scans,

portscans and some other forms of attacks. You can

also add them to block on snort events, for example.

- Do you want to enable the firewall-drop response? (y/n) [y]: y

- firewall-drop enabled (local) for levels >= 6

- Default white list for the active response:

- 192.168.2.1

- Do you want to add more IPs to the white list? (y/n)? [n]: n

- Setting the configuration to analyze the following logs:

-- /var/log/messages

-- /var/log/auth.log

-- /var/log/syslog

-- /var/log/mail.info

-- /var/log/apache2/error.log (apache log)

-- /var/log/apache2/access.log (apache log)

- If you want to monitor any other file, just change

the ossec.conf and add a new localfile entry.

Any questions about the configuration can be answered

by visiting us online at [url]http://www.ossec.net[/url] .

--- Press ENTER to continue ---

中文解释如下:

- 您希望收到e-mail告警吗? (y/n) [y]: n

--- Email告警启用 .

- 您希望运行系统完整性检测模块吗? (y/n) [y]:

- 系统完整性检测模块将被部署.

- 您希望运行 rootkit检测吗? (y/n) [y]:

- rootkit检测将被部署.

- 关联响应允许您在分析已接收事件的基础上执行一个已定义的命令.

例如,你可以阻止某个IP地址的访问或禁止某个用户的访问权限.

更多的信息,您可以访问:

[url]http://www.ossec.net/en/manual.html#active-response[/url]

- 您希望开启联动(active response)功能吗? (y/n) [y]:

- 关联响应已开启

- 默认情况下, 我们开启了主机拒绝和防火墙拒绝两种响应.

第一种情况将添加一个主机到 /etc/hosts.deny.

第二种情况将在iptables(linux)或ipfilter(Solaris,FreeBSD或NetBSD)中拒绝该主机的访问.

- 该功能可以用以阻止 SSHD 暴力***, 端口扫描和其他

一些形式的***. 同样你也可以将他们添加到其他地方,例如将他们添加为 snort 的事件.

- 您希望开启防火墙联动(firewall-drop)功能吗? (y/n) [y]:

- 防火墙联动(firewall-drop)当事件级别 >= 6 时被启动

- 联动功能默认的白名单是:

- 192.168.40.1

- 您希望添加更多的IP到白名单吗? (y/n)? [n]:

- 您希望接收远程机器syslog吗 (port 514 udp)? (y/n) [y]:

- 远程机器syslog将被接收.

- 设置配置文件以分析一下日志:

-- /var/log/messages

-- /var/log/secure

-- /var/log/maillog

-如果你希望监控其他文件, 只需要在配置文件ossec.conf中

添加新的一项-如果你希望监控其他文件, 只需要在配置文件ossec.conf中

任何关于配置的疑问您都可以在 [url]http://www.ossec.net[/url] 找到答案.

--- 按 ENTER 以继续 ---

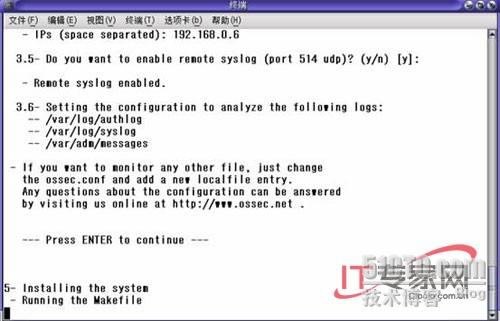

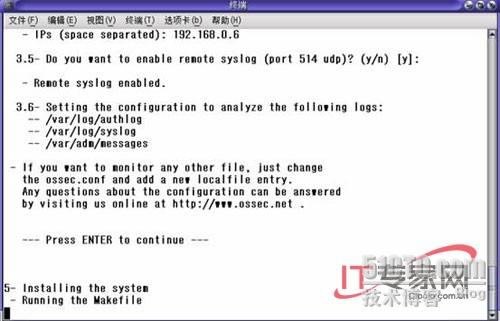

配置界面如图4 。

- 您希望收到e-mail告警吗? (y/n) [y]: n

--- Email告警启用 .

- 您希望运行系统完整性检测模块吗? (y/n) [y]:

- 系统完整性检测模块将被部署.

- 您希望运行 rootkit检测吗? (y/n) [y]:

- rootkit检测将被部署.

- 关联响应允许您在分析已接收事件的基础上执行一个已定义的命令.

例如,你可以阻止某个IP地址的访问或禁止某个用户的访问权限.

更多的信息,您可以访问:

[url]http://www.ossec.net/en/manual.html#active-response[/url]

- 您希望开启联动(active response)功能吗? (y/n) [y]:

- 关联响应已开启

- 默认情况下, 我们开启了主机拒绝和防火墙拒绝两种响应.

第一种情况将添加一个主机到 /etc/hosts.deny.

第二种情况将在iptables(linux)或ipfilter(Solaris,FreeBSD或NetBSD)中拒绝该主机的访问.

- 该功能可以用以阻止 SSHD 暴力***, 端口扫描和其他

一些形式的***. 同样你也可以将他们添加到其他地方,例如将他们添加为 snort 的事件.

- 您希望开启防火墙联动(firewall-drop)功能吗? (y/n) [y]:

- 防火墙联动(firewall-drop)当事件级别 >= 6 时被启动

- 联动功能默认的白名单是:

- 192.168.40.1

- 您希望添加更多的IP到白名单吗? (y/n)? [n]:

- 您希望接收远程机器syslog吗 (port 514 udp)? (y/n) [y]:

- 远程机器syslog将被接收.

- 设置配置文件以分析一下日志:

-- /var/log/messages

-- /var/log/secure

-- /var/log/maillog

-如果你希望监控其他文件, 只需要在配置文件ossec.conf中

添加新的一项-如果你希望监控其他文件, 只需要在配置文件ossec.conf中

任何关于配置的疑问您都可以在 [url]http://www.ossec.net[/url] 找到答案.

--- 按 ENTER 以继续 ---

配置界面如图4 。

图4 配置界面

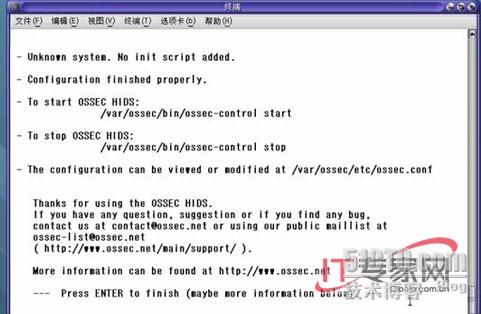

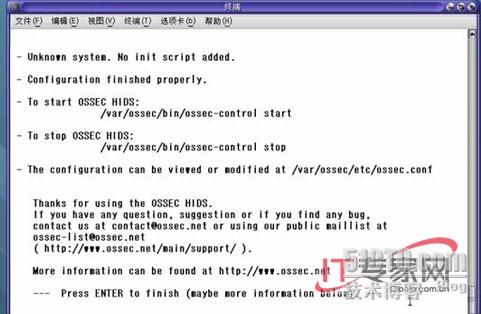

下面经过系统自动配置如果服务器的Gcc和make工具正确。系统可以完成安装如图5 。

下面经过系统自动配置如果服务器的Gcc和make工具正确。系统可以完成安装如图5 。

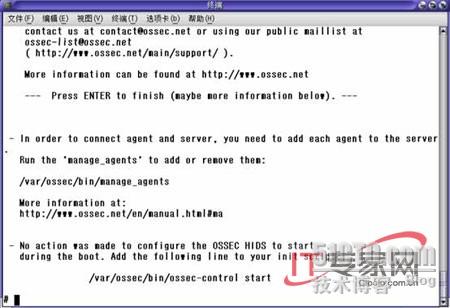

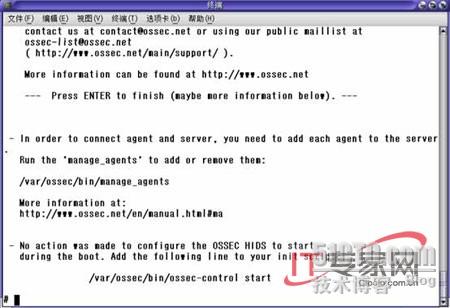

图5 配置完成界面

图5 提示如下:-已正确完成系统配置.

要启动 OSSEC HIDS:

/var/ossec/bin/ossec-control start

要停止 OSSEC HIDS:

/var/ossec/bin/ossec-control stop

要查看或修改系统配置,请编辑 /var/ossec/etc/ossec.conf

图6 是最后配置完成界面。

图5 提示如下:-已正确完成系统配置.

要启动 OSSEC HIDS:

/var/ossec/bin/ossec-control start

要停止 OSSEC HIDS:

/var/ossec/bin/ossec-control stop

要查看或修改系统配置,请编辑 /var/ossec/etc/ossec.conf

图6 是最后配置完成界面。

图6 最后配置完成界面

图6提示您必须首先将该代理添加到服务器端以使他们能够相互通信.

这样做了以后,您可以运行'manage_agents'工具导入服务器端产生的认证密匙.

/var/ossec/bin/manage_agents

二、添加代理

下面开始在Solaris 10 服务器下依次添加Linux 、windows 代理。

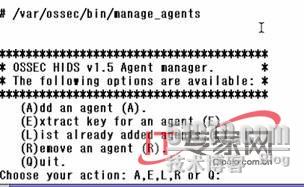

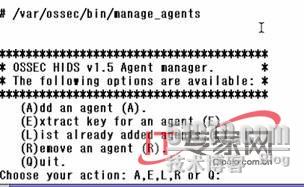

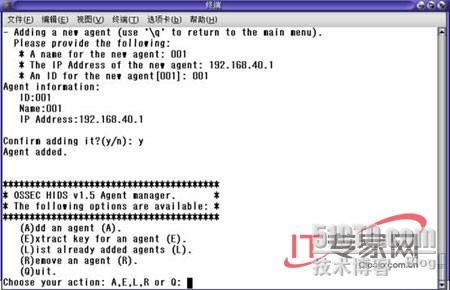

1 运行/var/ossec/bin/manage_agents 出现如图7界面。

图6提示您必须首先将该代理添加到服务器端以使他们能够相互通信.

这样做了以后,您可以运行'manage_agents'工具导入服务器端产生的认证密匙.

/var/ossec/bin/manage_agents

二、添加代理

下面开始在Solaris 10 服务器下依次添加Linux 、windows 代理。

1 运行/var/ossec/bin/manage_agents 出现如图7界面。

图7 添加代理

显示依次是

(A)添加一个代理

(E)建立一个代理钥匙

(L)查看代理列表

(R)删除一个代理

退出

显示依次是

(A)添加一个代理

(E)建立一个代理钥匙

(L)查看代理列表

(R)删除一个代理

退出

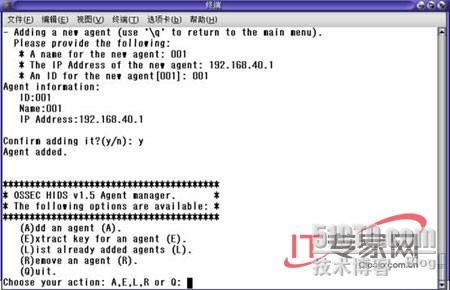

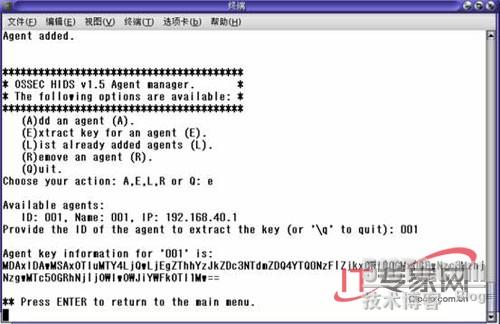

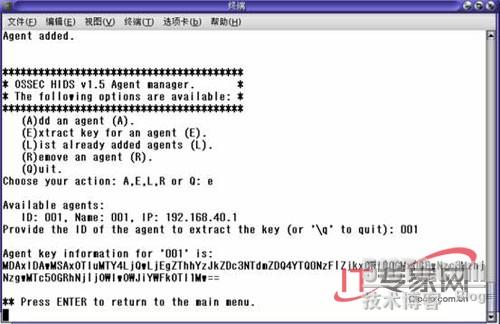

这里选择A 字母 建立第一个代理。依次输入代理名称、IP地址、序列号。如图8 。

图8 依次输入代理名称、IP地址、序列号

下面选择(E)建立一个代理钥匙,如图9。

下面选择(E)建立一个代理钥匙,如图9。

图9 建立一个代理钥匙

下面使用把下面一行字符复制下来到一个文本文件中以后使用,然后依次建立第二、第三个代理过程是相同的。

三、Linux下配置 OSSEC的IDS代理

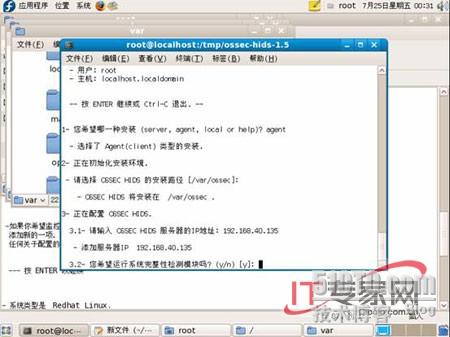

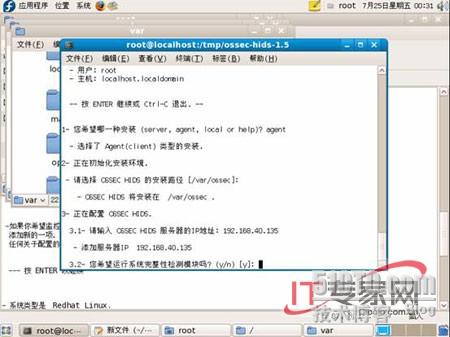

进入一个Linux 工作站,下载安装ossec-hids-1.5 。运行install.sh脚本。开始安装不过安装选项是代理如图10 。除了要输入一次OSSEC HIDS服务器IP地址外,其他安装 过程和在Solaris 10 服务器上相同。

下面使用把下面一行字符复制下来到一个文本文件中以后使用,然后依次建立第二、第三个代理过程是相同的。

三、Linux下配置 OSSEC的IDS代理

进入一个Linux 工作站,下载安装ossec-hids-1.5 。运行install.sh脚本。开始安装不过安装选项是代理如图10 。除了要输入一次OSSEC HIDS服务器IP地址外,其他安装 过程和在Solaris 10 服务器上相同。

图10 安装选项是代理

说明:这里使用的是Fedora 8 Linux 系统。内核版本2.6.23.1-42.fc8 。

下面运行命令:

/var/ossec/bin/manage_agents

选择I 加入代理钥匙。如图11。

说明:这里使用的是Fedora 8 Linux 系统。内核版本2.6.23.1-42.fc8 。

下面运行命令:

/var/ossec/bin/manage_agents

选择I 加入代理钥匙。如图11。

图11 选择I 加入代理钥匙

完成linux 下配置 OSSEC的IDS代理。

四、Windows下配置 OSSEC的IDS代理

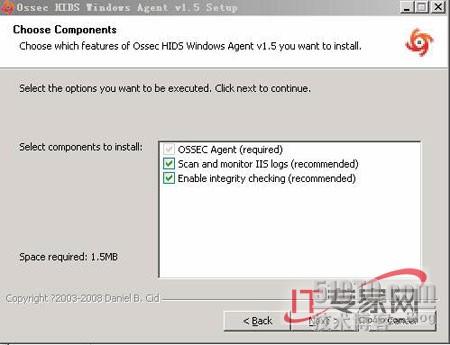

软件下载链接: [url]http://www.ossec.net/files/ossec-agent-win32-1.5.exe[/url] ,Manage Agent 目前支持NT, 2000, XP ,2003,Vista ,安装过程可以选择扫描IIS 日志和关联响应。如图12 。

完成linux 下配置 OSSEC的IDS代理。

四、Windows下配置 OSSEC的IDS代理

软件下载链接: [url]http://www.ossec.net/files/ossec-agent-win32-1.5.exe[/url] ,Manage Agent 目前支持NT, 2000, XP ,2003,Vista ,安装过程可以选择扫描IIS 日志和关联响应。如图12 。

图12 安装过程可以选择扫描IIS日志

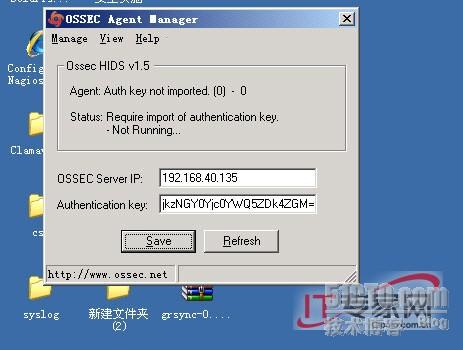

安装完成后可以运行 “Manage Agent”,如图13 。

图13 运行 “Manage Agent”

在 OSSEC server I 栏目输入服务器IP :192.168.40.135

在authentication Key 栏目输入代理钥匙:

在 OSSEC server I 栏目输入服务器IP :192.168.40.135

在authentication Key 栏目输入代理钥匙:

| MDAxIHhwIDE5Mi4xNjguNDAuMTM1IDU5OWE0NDM0Yjg5YWVjMDJjZTQzMWUyYzRjOTA4YWM0Mjc3Y2FlMDIzMjlkNGIyZDM5MmUwNDg0NzQwYjRkMWQ |

Manage Agent 可以监控注册表文件的任何变化以及IIS 日志情况。我们知道在网络给我们的工作学习带来极大方便的同时,病毒、***、后门以及***程序也严重影响着信息的安全。这些程序感染计算机的一个共同特点是在注册表中写入信息,来达到如自动运行、破坏和传播等目的。所以监控注册表是非常重要的。另外IIS日志也是***攻陷的重点。另外可以设置Manage Agent自动启动使用windows 服务设置。步骤如下:

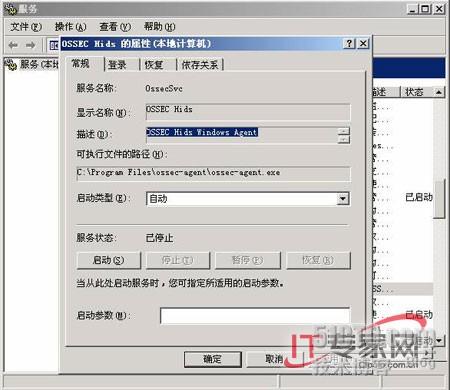

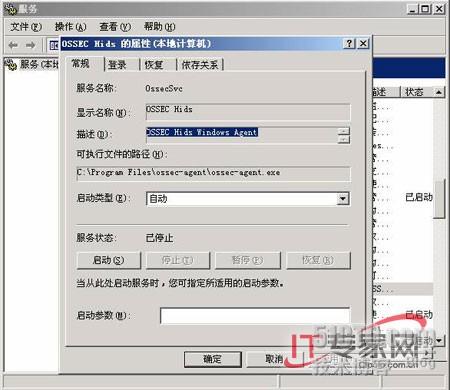

以管理员或Administrators组成员身份登录,单击“开始→运行”菜单项,在出现的对话框中键入“Services.msc”并回车,即可打开“服务管理控制台”,。你也可以单击“开始→控制面板→性能和维护→管理工具→服务”选项来启动该控制台。在服务控制台中,双击任意一个服务,就可以打开该服务的属性对话框,如图14所示。在这里,我们可以对服务进行配置、管理操作,通过更改服务的启动类型来设置满足自己需要的启动、关闭或禁用服务。

以管理员或Administrators组成员身份登录,单击“开始→运行”菜单项,在出现的对话框中键入“Services.msc”并回车,即可打开“服务管理控制台”,。你也可以单击“开始→控制面板→性能和维护→管理工具→服务”选项来启动该控制台。在服务控制台中,双击任意一个服务,就可以打开该服务的属性对话框,如图14所示。在这里,我们可以对服务进行配置、管理操作,通过更改服务的启动类型来设置满足自己需要的启动、关闭或禁用服务。

图14 设置Manage Agent自动启动

图14 设置Manage Agent自动启动

“服务状态”是指服务的现在状态是启动还是停止,通常,我们可以利用下面的“启动”、“停止”、“暂停”、“恢复”按钮来改变服务的状态。这里选择自动。下面选择将运行服务的账户 ,在上述对话框中单击“登录”选项卡,执行下述操作之一:

(1)要使用本地系统账户,单击“本地系统账户”选项。

(2)要使用本地服务台账户,单击“本账户”选项,然后键入“NT AUTHORITY\LocalService”。

(3)要使用网络服务账户,单击“本账户”选项,然后键入“NT AUTHORITY\NetworkService”。

(4)要指定另一个账户,单击“本账户”选项,然后单击“浏览”按钮,然后在“选择用户”对话框中指定用户账户即可。

最后在“密码”和“确认密码”框中键入用户账户的密码,单击“确定”按钮。

注意:必须明确配置用户账户以便登录到服务。要验证用户账户是否经过了正确配置,请在“本地用户和组”中右键单击该用户账户。在“属性”对话框的“常规”选项卡上,确认已选中“密码永不过期”复选框,然后单击“成员”选项卡来确认该用户是适当组的成员。如果选择的账户没有作为服务登录的权限,则在你当前管理的计算机上,服务会自动授予该账户适当的权限。

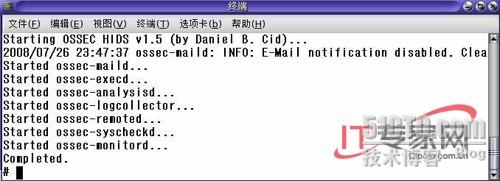

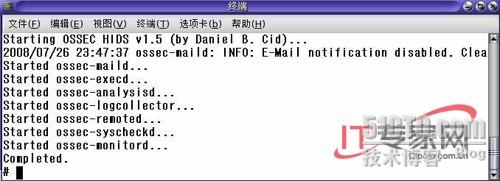

五、启动OSSEC 服务器

1. 启动、关闭、查看OSSEC服务器

所有OSSEC的IDS代理配置完成后就可以启动OSSEC 服务器了,打开一个终端运行命令:

/var/ossec/bin/ossec-control start

图15是OSSEC的IDS服务器启动成功界面。

图14 设置Manage Agent自动启动

“服务状态”是指服务的现在状态是启动还是停止,通常,我们可以利用下面的“启动”、“停止”、“暂停”、“恢复”按钮来改变服务的状态。这里选择自动。下面选择将运行服务的账户 ,在上述对话框中单击“登录”选项卡,执行下述操作之一:

(1)要使用本地系统账户,单击“本地系统账户”选项。

(2)要使用本地服务台账户,单击“本账户”选项,然后键入“NT AUTHORITY\LocalService”。

(3)要使用网络服务账户,单击“本账户”选项,然后键入“NT AUTHORITY\NetworkService”。

(4)要指定另一个账户,单击“本账户”选项,然后单击“浏览”按钮,然后在“选择用户”对话框中指定用户账户即可。

最后在“密码”和“确认密码”框中键入用户账户的密码,单击“确定”按钮。

注意:必须明确配置用户账户以便登录到服务。要验证用户账户是否经过了正确配置,请在“本地用户和组”中右键单击该用户账户。在“属性”对话框的“常规”选项卡上,确认已选中“密码永不过期”复选框,然后单击“成员”选项卡来确认该用户是适当组的成员。如果选择的账户没有作为服务登录的权限,则在你当前管理的计算机上,服务会自动授予该账户适当的权限。

五、启动OSSEC 服务器

1. 启动、关闭、查看OSSEC服务器

所有OSSEC的IDS代理配置完成后就可以启动OSSEC 服务器了,打开一个终端运行命令:

/var/ossec/bin/ossec-control start

图15是OSSEC的IDS服务器启动成功界面。

图15 OSSEC启动成功界面

查看进程可以使用ps命令的相关参数查看运行是否正常,命令如图16 。

图16 查看OSSEC服务器进程

关闭OSSEC 服务器命令:

/var/ossec/bin/ossec-control stop

/var/ossec/bin/ossec-control stop

设置shell脚本管理ossec服务

SMF是Solaris 10操作系统中的软件服务管理工具。它替代了以前操作系统的/etc/*.d中的服务运行脚本。对于使用过Windows的读者来说,SMF的功能类似“控制面板”中的“服务”;对于使用过Linux和UNIX的读者来说,这个功能就是替代部分目录/etc/rc*.d中的启动脚本程序(还有一本分没有替代)和超级服务器(inetd)的功能。另外,使用过Solaris 9的读者知道,Solaris 9是没有这个管理工具的,这是Solaris 10的新功能。SMF主要作为服务操作系统的Solaris 10的服务管理工具,必然要有强大的服务管理功能。SMF作为新的管理工具,具有很多新的特性。SMF提供以下特性:

当出现了管理错误、软件有Bug或者发生了硬件错误,导致了服务程序异常中止时,SMF可以自动按照一定的次序重新启动服务。

使用svcs命令可以查看所有的服务,而使用svcadm和svccfg命令就可以管理这些服务。使用svcs-p命令就可以查看与本服务相关联的其他服务。

通过服务快照设置可以很容易地实现服务的备份和恢复。

通过svcs-x命令可以很容易的对服务进行调试,并且可以使每个服务都有自己的固定日志。

所有的服务都可以通过svcadm进行启动和关闭,如果使用-t参数,则是临时的,系统重新启动后将不再保存。

具有相应角色的非root用户也可以启动、关闭和修改服务。

互相不隶属的服务在系统启动的时候是并行启动的,系统关闭的时候也是并行关闭的。这样系统启动和关闭速度就会很快。

一些rc的启动脚本还是按照以前的方式来启动和关闭

增加OSSEC运行脚本的步骤:

如果想增加控制脚本来启动和关闭服务,就复制这些脚本到/etc/init.d目录,然后在/etc/rc*.d的目录下创造这个脚本文件的软链接。

步骤:

成为超级用户或者授权角色用户

必须一个shell脚本ossec

Ossec代码内容如下:

SMF是Solaris 10操作系统中的软件服务管理工具。它替代了以前操作系统的/etc/*.d中的服务运行脚本。对于使用过Windows的读者来说,SMF的功能类似“控制面板”中的“服务”;对于使用过Linux和UNIX的读者来说,这个功能就是替代部分目录/etc/rc*.d中的启动脚本程序(还有一本分没有替代)和超级服务器(inetd)的功能。另外,使用过Solaris 9的读者知道,Solaris 9是没有这个管理工具的,这是Solaris 10的新功能。SMF主要作为服务操作系统的Solaris 10的服务管理工具,必然要有强大的服务管理功能。SMF作为新的管理工具,具有很多新的特性。SMF提供以下特性:

当出现了管理错误、软件有Bug或者发生了硬件错误,导致了服务程序异常中止时,SMF可以自动按照一定的次序重新启动服务。

使用svcs命令可以查看所有的服务,而使用svcadm和svccfg命令就可以管理这些服务。使用svcs-p命令就可以查看与本服务相关联的其他服务。

通过服务快照设置可以很容易地实现服务的备份和恢复。

通过svcs-x命令可以很容易的对服务进行调试,并且可以使每个服务都有自己的固定日志。

所有的服务都可以通过svcadm进行启动和关闭,如果使用-t参数,则是临时的,系统重新启动后将不再保存。

具有相应角色的非root用户也可以启动、关闭和修改服务。

互相不隶属的服务在系统启动的时候是并行启动的,系统关闭的时候也是并行关闭的。这样系统启动和关闭速度就会很快。

一些rc的启动脚本还是按照以前的方式来启动和关闭

增加OSSEC运行脚本的步骤:

如果想增加控制脚本来启动和关闭服务,就复制这些脚本到/etc/init.d目录,然后在/etc/rc*.d的目录下创造这个脚本文件的软链接。

步骤:

成为超级用户或者授权角色用户

必须一个shell脚本ossec

Ossec代码内容如下:

#!/bin/sh

case "$1" in

start)

/var/ossec/bin/ossec-control start

;;

stop)

/var/ossec/bin/ossec-control stop

;;

restart)

$0 stop && sleep 3

$0 start

;;

reload)

$0 stop

$0 start

;;

*)

echo "Usage: $0 {start|stop|restart|reload}"

exit 1

esac

增加脚本到inti.d目录。

# cp filename /etc/init.d

# chmod 0744 /etc/init.d/ossec

# chown root:sys /etc/init.d/ossec

创建软链接到rc*.d目录。

# cd /etc/init.d

# ln filename /etc/rc2.d/Snnossec

case "$1" in

start)

/var/ossec/bin/ossec-control start

;;

stop)

/var/ossec/bin/ossec-control stop

;;

restart)

$0 stop && sleep 3

$0 start

;;

reload)

$0 stop

$0 start

;;

*)

echo "Usage: $0 {start|stop|restart|reload}"

exit 1

esac

增加脚本到inti.d目录。

# cp filename /etc/init.d

# chmod 0744 /etc/init.d/ossec

# chown root:sys /etc/init.d/ossec

创建软链接到rc*.d目录。

# cd /etc/init.d

# ln filename /etc/rc2.d/Snnossec

检查软链接。

# ls /etc/init.d/*ossec /etc/rc2.d/*ossec

以后可以使用ossec 管理OSSEC IDS服务器的启动、停止和创新加载等复杂动作。

配置OSSEC接受防火墙的日志文件

Cisco防火墙PIX

修改配置文件/var/ossec/etc/ossec.conf添加几行:

syslog

192.168.2.2

配置OSSEC接受防火墙的日志文件

Cisco防火墙PIX

修改配置文件/var/ossec/etc/ossec.conf添加几行:

syslog

192.168.2.2

PIX 防火墙配置如下:

conf t

logging enable

logging host <192.168.2.2>

no logging timestamp

no logging device-id

logging trap debug

logging facility 20

exit

write mem

logging enable

logging host <192.168.2.2>

no logging timestamp

no logging device-id

logging trap debug

logging facility 20

exit

write mem

配置OSSEC监控数据库的日志文件

监控错误日志 /var/log/mysql/slack.err (error log):

修改配置文件/var/ossec/etc/ossec.conf添加几行

mysql_log

/var/log/mysql/slack.err

监控错误日志 /var/log/mysql/slack.err (error log):

修改配置文件/var/ossec/etc/ossec.conf添加几行

mysql_log

/var/log/mysql/slack.err

监控查询日志 /var/log/mysql/slack.log (generic query log):

修改配置文件/var/ossec/etc/ossec.conf添加几行

mysql_log

/var/log/mysql/slack.log

修改配置文件/var/ossec/etc/ossec.conf添加几行

mysql_log

/var/log/mysql/slack.log

配置OSSEC接受IIS日志文件

修改配置文件/var/ossec/etc/ossec.conf添加几行

%WinDir%System32LogFilesW3SVC3ex%y%m%d.log

iis

说明:%y – 代表 年

%m -代表 月

%d -代表 日

修改配置文件/var/ossec/etc/ossec.conf添加几行

%WinDir%System32LogFilesW3SVC3ex%y%m%d.log

iis

说明:%y – 代表 年

%m -代表 月

%d -代表 日

总结:到此为止笔者介绍了在solaris 10服务器建立一个完整的HIDS的基本部分,后边笔者会介绍GUI工具,它可以使HIDS工作更加高效。