- 1关于竞业协议讨论----校友师姐一席话_和公司签了三方,在我不知情的情况下要我入职子公司,可以申请劳动仲裁

- 2HTML5表单验证

- 366道史上最全Redis面试题,面试官能问的都被我找到了(附答案)

- 4数据结构(期末总结)_2、请根据以下算法画出对应图形:(5分)p=(lnode *)malloc(sizeof(lnode

- 5行人检测资源综述文献_关于行人检测的外文文献

- 6解决aab上传GooglePlay超过150M的问题及aab包测试方法_计算您的aab包的下载体积,如果大小超过150mb

- 7怎么通过命令的形式列出各个linux系统已经安装的软件包?_pacman列出已安装的包

- 8数据可视化:图表绘制详解_可视化图表学习

- 9Linux 安装Elasticsearch,麒麟V10安装ES_linux安装es6.8

- 10linux 修改 可执行文件 函数,linux下实现在程序运行时的函数替换(热补丁)

基于CentOS7.9搭建Sftp服务器(附带创建用户脚本)_centos7.9安装sftp

赞

踩

背景:

· 现有方式:

1、公司通过FTP服务器将研发数据传输给外部合作公司,外部公司将数据传给公司;

2、员工在外网下载管理员给定的数据,或是将数据传到公司

· 问题1:现有FTP服务器在传输过程中不对数据进行加密、存在泄密风险。如果人工将数据包加密后传输,对方在收到数据后进行解密,会占用双方过多时间

· 问题2:现有FTP服务器运行于被动模式,占用过多的端口甚至是整个IP地址

· 解决方法:通过搭建SFTP服务器,实现对数据进行加密,且仅占用一个TCP端口

搭建过程:

· 系统:CentOS7.9,按最小化安装不带图形界面即可

首先创建sftp用户组,在组的基础上进行统一管理

groupadd sftp创建sftp目录并设置权限

- # 创建sftp目录

- mkdir /sftp

-

- # 设置目录所有者(如果需要实现ChrootDirectory功能,则目录所有者必须为root)

- chown root:sftp /sftp

-

- # 设置目录权限(如果需要实现ChrootDirectory功能,则目录权限代码不能高于755)

- chmod 755 /sftp

编辑SSH配置文件

创建用户(因手工配置比较繁琐,于是编写了以下脚本实现自动创建用户、用户目录、并配置权限)

- # 创建自定义程序

- vi /usr/bin/sftpadd

- # 对自定义程序添加可执行权

- chmod +x sftpadd

· 使用方法及参数:

运行sftpadd或sftpadd --help会有详细提示

被创建的用户不具有ssh客户端登录功能(登录后立即闪退),只能用于sftp功能的登录

程序自动且只能以固定模式创建用户目录:如果在创建时添加u参数,则自动创建upload目录并设置用户对其可读写;如果添加d参数,则自动创建download目录并设置用户对其只读

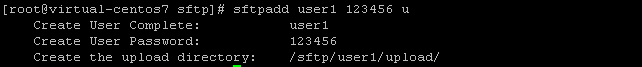

· 使用方法举例1:

有家外部合作公司需要将数据传到本公司,为其创建账号user1 密码123456,并设置其拥有对upload目录的读写权限

运行命令:sftpadd user1 123456 u

程序自动创建用户user1,及用户目录/sftp/user1/upload,并user1对upload目录拥有读写权限

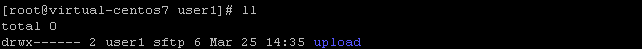

· 使用方法举例2:

公司的数据需要让外部合作公司下载,但是不允许其操作download目录的文件(删除、改名、或是修改数据等),为其创建账号user2 密码123456,并设置其对download仅有只读权限

运行命令:sftpadd user2 123456 d

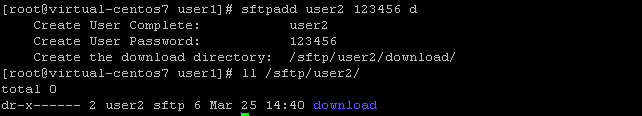

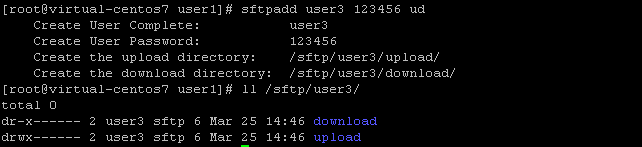

· 使用方法举例3:

公司某员工需要在外网上传/下载数据,为其创建账号user3 密码123456,其对upload拥有读写权限、对download拥有只读权限。因为Sftp服务器由高权限管理员控制,这样user3普通用户只能将外部数据传到公司,但是无法将公司内部数据私自传出(只能通过管理员将数据放到download目录后进行下载)

运行命令:sftp user3 123456 ud

5. 验证

· 通过sftp命令或是WinSCP、Xshell、FileZilla、Xftp等工具登录服务器,对相关设置进行验证

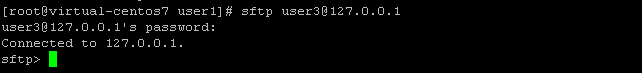

· 测试user3能否登录

运行sftp user3@127.0.0.1命令,然后输入密码进行登录

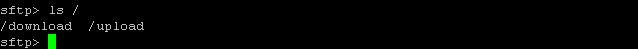

· 验证user3登录后是否被锁定到了根目录(无法访问其他用户的文件):

运行ls / 命令,如显示为user3创建的/download /upload目录即为正常

如果显示其他用户的目录或是系统目录,则sshd_config配置文件中的ChrootDirectory参数或是/sftp目录的权限设置有误

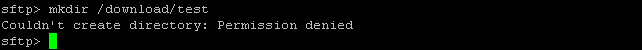

· 验证user3对download目录是否具有只读权限

运行mkdir /download/test命令,尝试在download目录创建一个测试目录test

如果提示Permission denied则表示权限设置无误,因为用户对download目录只有只读权限

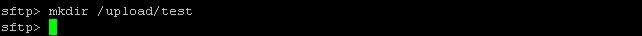

· 验证user3对upload目录是否具有读写权限

运行mkdir /upload/test 命令,尝试在upload目录创建一个测试目录test,如果未报错则表示权限设置无误,因为用户对upload目录拥有读写权限

6. 端口映射

· 将内网SFTP的22端口通过防火墙或是路由器映射到外网

注意:

请勿将外网IP的22端口映射到内网SFTP服务器的22端口,因为外网有专门的主机去攻击存在漏洞的服务器、或是暴力破解密码,其扫描全球IP的时间大概在5小时左右,服务器映射到外网后不超过1天就会被扫描到。应当采用不容易被猜到用途的端口号比如53110等,而不是直接采用22、或是60022、61022这种容易猜到作用的端口

一定要设置高强度密码,一方面用户密码被暴力破解后容易造成资料丢失、另一方面SSH组件存在安全漏洞的话,攻击者可能通过用户账户获取整个SFTP服务器的控制权