热门标签

热门文章

- 1UIP协议栈UDP数据发送的问题_vivado调用的udp协议栈,电脑发送数据到协议栈后,协议栈没有数据输出是什么原因

- 2用css画一条高度为0.5px的线_css 高度 0.5px

- 3案例实战:Python实现逻辑回归(Logistic Regression)与梯度下降策略_梯度下降sigmoid函数

- 4用matplotlib库将形状为(4418,3,150,27,1)的数据进行可视化_typeerror: arrays to stack must be passed as a "se

- 5基于FPGA自动白平衡算法的实现_色温 fpga

- 6Ubuntu20.04安装gitlab(还有简单使用)_ubuntu 20.04 安装gitlab

- 7git多人协作用户权限配置_gitshare权限

- 8数据结构C语言描述2(专插本/专升本)_数据结构c语言采用邻接矩阵表示法创建无向网并输出和深度优先遍历

- 9SUSAN角点检测算法,及其Matlab实现_susan算子检测角点的步骤

- 10Swift字符串

当前位置: article > 正文

记一次挖洞实战经历(高危信息泄露)_挖洞经历

作者:我家小花儿 | 2024-05-04 13:49:04

赞

踩

挖洞经历

前言

(免责声明: 本文仅供学习和参考,切勿用于非法途径,未授权的测试皆为违法行为,一切后果自负,与本人无关)

由于也是很久没有挖洞了,所以这次也是先从简单的入手,一些小白也可以学着先从简单的洞开始,在补天上面尽量选择公益src,然后直接翻到最后一百多页

点进不知名企业或者学校看看那个提交的漏洞比较少,基本上就可以开始测试了。比如这种漏洞数比较少的 :

漏洞的发现

在查阅了好几个企业和学校以后发现了漏洞数提交只有6的学校,直接放fofa里面扫一下,当然一定要注意语法哈。比我我这边只知道中文标题,没有ip和具体的地址,就可以直接输入title=xxx。而后打开了几个网站发现了一个非常可疑的网站,点进去为登录界面

根据这个系统收集到的信息也很少,抓包也未发现任何敏感的信息,当我一筹莫展时,迎来了柳暗花明。

敏感网站的利用

对url删除一些内容以后就看到这样的界面:

这不是明摆着让我登录吗,我一开始以为是蜜罐,后面我使用kali挂代理登录,发现并非蜜罐,登录以后也是能看到很多功能,添加管理员以及修改密码等等信息泄露。

对于此类登录界面登录的方法:

在对该学校查找相关关于账号和密码的相关设置,比如以为学号为账号,身份证后六位为密码作为账号密码等此类,可以编辑字典。根据学号和后六位规则很容易得到字典,再通过爆破可以登录进去。(可以利用python脚本得到),而后验证码绕过可以通过前端代码审计替换前端代码破环验证或者利用工具Script Blocker Ultimate插件绕过验证码,或者通过burp suite进行绕过验证。

总结

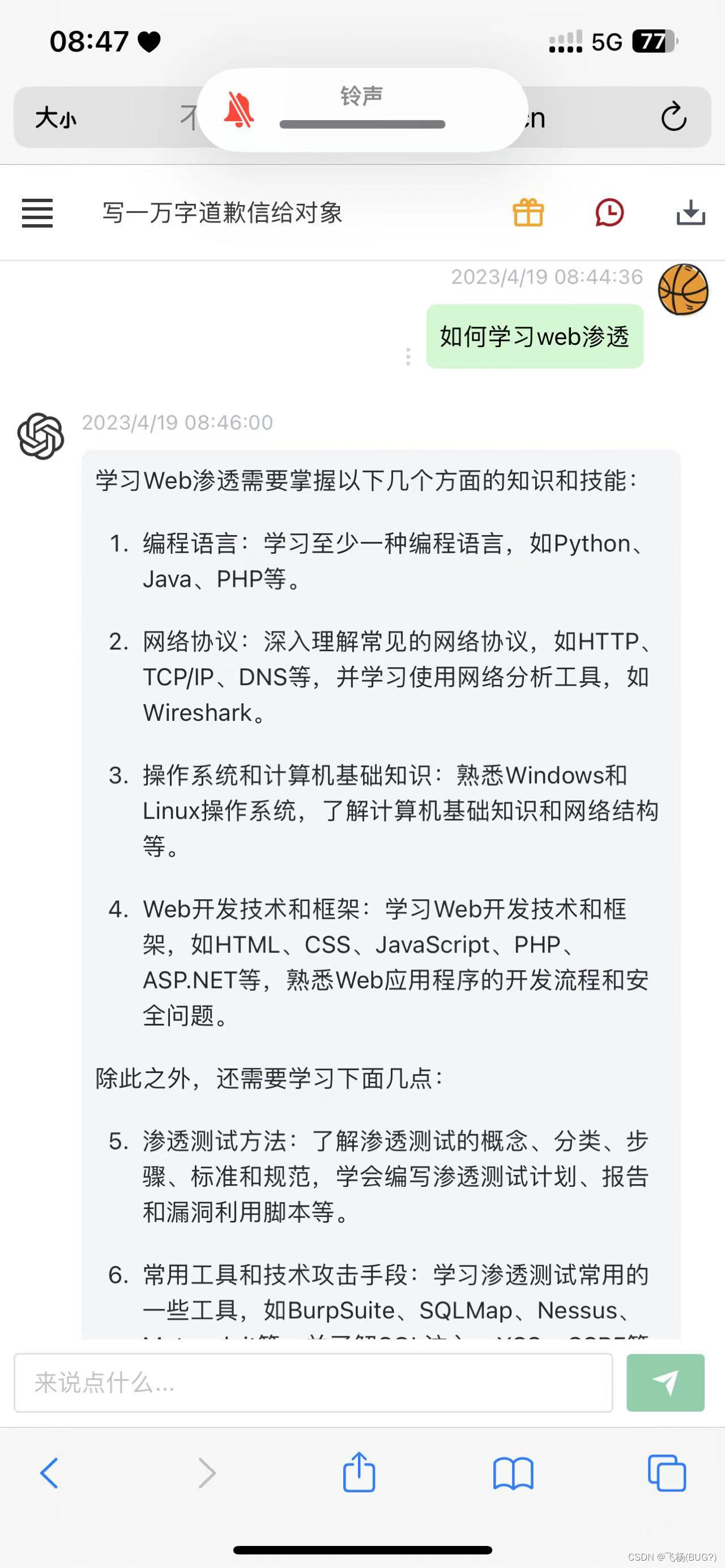

每次渗透测试并非一蹴而就,需要我们不断的去尝试,只要知道任何防护都有漏洞,不是它太难发现,而是自己能力可能还未达到,最后也是附上chatgtp关于如何学好渗透的建议

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/534721

推荐阅读

相关标签