热门标签

热门文章

- 1自然语言处理(NLP)—— 语义关系提取_语义提取

- 2Python自动获取指定上市公司的所有财务数据(资产负债表,利润表,现金流量表)_python 分析上市公司

- 3基于Echarts实现可视化数据大屏Echarts地图炫光标记

- 4org.springframework.dao.DataRetrievalFailureException数据检索失败的解决方法,亲测有效,已解决,嘿嘿嘿_method threw 'org.springframework.dao.dataretrieva

- 5微软专家分享 | AIGC开发者沙龙上海站来啦!

- 6罗侍田:“全员编程,广泛嵌入”(九)—— 现代嵌入式操作系统模型

- 7mysql select switch_select case when if 的一些用法

- 8目标检测-基本知识_目标检测数据量

- 9左侧可伸缩式侧边导航栏,通过按钮_左侧可伸展导航栏

- 10【头歌-Python】列表自学引导_平台会对你编写的代码进行测试,平台生成一个包含1万个元素的列表(里面的元素每次

当前位置: article > 正文

Struts2系列漏洞利用工具-Struts2-Scan(二)_struts2全版本漏洞检测工具

作者:我家小花儿 | 2024-06-27 03:58:30

赞

踩

struts2全版本漏洞检测工具

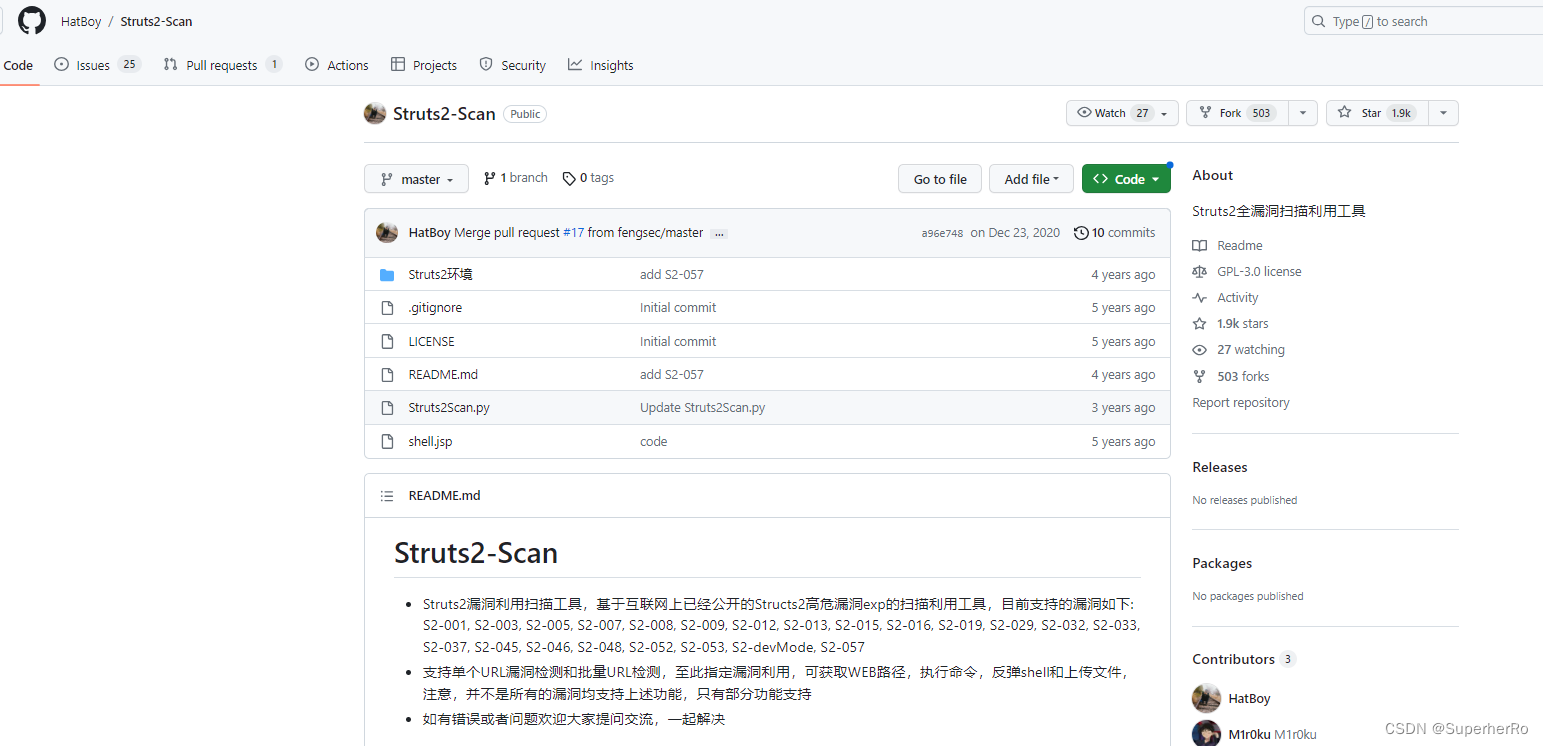

Struts2全漏洞扫描利用工具

1、项目地址

https://github.com/HatBoy/Struts2-Scan

运行环境

Python3.6.X及其以上版本

第三方库: click, requests, bs4

测试环境: Ubuntu 16.04

漏洞环境已上传,参考地址:

https://github.com/Medicean/VulApps/tree/master/s/struts2/

https://github.com/vulhub/vulhub/tree/master/struts2

- 1

- 2

- 3

- 4

- 5

- 6

2、工具参数说明

Usage: Struts2Scan.py [OPTIONS]

Struts2批量扫描利用工具

Options:

-i, --info 漏洞信息介绍

-v, --version 显示工具版本

-u, --url TEXT URL地址

-n, --name TEXT 指定漏洞名称, 漏洞名称详见info

-f, --file TEXT 批量扫描URL文件, 一行一个URL

-d, --data TEXT POST参数, 需要使用的payload使用{exp}填充, 如: name=test&passwd={exp}

-c, --encode TEXT 页面编码, 默认UTF-8编码

-p, --proxy TEXT HTTP代理. 格式为http://ip:port

-t, --timeout TEXT HTTP超时时间, 默认10s

-w, --workers TEXT 批量扫描进程数, 默认为10个进程

--header TEXT HTTP请求头, 格式为: key1=value1&key2=value2

-e, --exec 进入命令执行shell

--webpath 获取WEB路径

-r, --reverse TEXT 反弹shell地址, 格式为ip:port

--upfile TEXT 需要上传的文件路径和名称

--uppath TEXT 上传的目录和名称, 如: /usr/local/tomcat/webapps/ROOT/shell.jsp

-q, --quiet 关闭打印不存在漏洞的输出,只保留存在漏洞的输出

-h, --help Show this message and exit.

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

3、使用例子

查看漏洞详细信息:

$ python3 Struts2Scan.py --info

____ _ _ ____ ____

/ ___|| |_ _ __ _ _| |_ ___|___ \ / ___| ___ __ _ _ __

\___ \| __| '__| | | | __/ __| __) | \___ \ / __/ _` | '_ \

___) | |_| | | |_| | |_\__ \/ __/ ___) | (_| (_| | | | |

|____/ \__|_| \__,_|\__|___/_____| |____/ \___\__,_|_| |_|

Author By HatBoy

[+] 支持如下Struts2漏洞:

[+] S2-001:影响版本Struts 2.0.0-2.0.8; POST请求发送数据; 默认参数为:username,password; 支持获取WEB路径,任意命令执行和反弹shell

[+] S2-003:影响版本Struts 2.0.0-2.0.11.2; GET请求发送数据; 支持任意命令执行

[+] S2-005:影响版本Struts 2.0.0-2.1.8.1; GET请求发送数据; 支持获取WEB路径,任意命令执行

[+] S2-007:影响版本Struts 2.0.0-2.2.3; POST请求发送数据; 默认参数为:username,password; 支持任意命令执行和反弹shell

[+] S2-008:影响版本Struts 2.1.0-2.3.1; GET请求发送数据; 支持任意命令执行和反弹shell

[+] S2-009:影响版本Struts 2.0.0-2.3.1.1; GET请求发送数据,URL后面需要请求参数名; 默认为: key; 支持任意命令执行和反弹shell

[+] S2-012:影响版本Struts Showcase App 2.0.0-2.3.13; GET请求发送数据,参数直接添加到URL后面; 默认为:name; 支持任意命令执行和反弹shell

[+] S2-013/S2-014:影响版本Struts 2.0.0-2.3.14.1; GET请求发送数据; 支持获取WEB路径,任意命令执行,反弹shell和文件上传

[+] S2-015:影响版本Struts 2.0.0-2.3.14.2; GET请求发送数据; 支持任意命令执行和反弹shell

[+] S2-016:影响版本Struts 2.0.0-2.3.15; GET请求发送数据; 支持获取WEB路径,任意命令执行,反弹shell和文件上传

[+] S2-019:影响版本Struts 2.0.0-2.3.15.1; GET请求发送数据; 支持获取WEB路径,任意命令执行,反弹shell和文件上传

[+] S2-029:影响版本Struts 2.0.0-2.3.24.1(除了2.3.20.3); POST请求发送数据,需要参数; 默认参数:message; 支持任意命令执行和反弹shell

[+] S2-032:影响版本Struts 2.3.20-2.3.28(除了2.3.20.3和2.3.24.3); GET请求发送数据; 支持获取WEB路径,任意命令执行和反弹shell

[+] S2-033:影响版本Struts 2.3.20-2.3.28(除了2.3.20.3和2.3.24.3); GET请求发送数据; 支持任意命令执行和反弹shell

[+] S2-037:影响版本Struts 2.3.20-2.3.28.1; GET请求发送数据; 支持获取WEB路径,任意命令执行和反弹shell

[+] S2-045:影响版本Struts 2.3.5-2.3.31,2.5-2.5.10; POST请求发送数据,不需要参数; 支持获取WEB路径,任意命令执行,反弹shell和文件上传

[+] S2-046:影响版本Struts 2.3.5-2.3.31,2.5-2.5.10; POST请求发送数据,不需要参数; 支持获取WEB路径,任意命令执行,反弹shell和文件上传

[+] S2-048:影响版本Struts 2.3.x with Struts 1 plugin and Struts 1 action; POST请求发送数据; 默认参数为:username,password; 支持任意命令执行和反弹shell

[+] S2-053:影响版本Struts 2.0.1-2.3.33,2.5-2.5.10; POST请求发送数据; 默认参数为:username,password; 支持任意命令执行和反弹shell

[+] S2-devMode:影响版本Struts 2.1.0-2.3.1; GET请求发送数据; 支持获取WEB路径,任意命令执行和反弹shell

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

单个URL漏洞检测:

$ python3 Struts2Scan.py -u http://192.168.100.8:8080/index.action

____ _ _ ____ ____

/ ___|| |_ _ __ _ _| |_ ___|___ \ / ___| ___ __ _ _ __

\___ \| __| '__| | | | __/ __| __) | \___ \ / __/ _` | '_ \

___) | |_| | | |_| | |_\__ \/ __/ ___) | (_| (_| | | | |

|____/ \__|_| \__,_|\__|___/_____| |____/ \___\__,_|_| |_|

Author By HatBoy

[+] 正在扫描URL:http://192.168.100.8:8080/index.action

[*] ----------------results------------------

[*] http://192.168.100.8:8080/index.action 存在漏洞: S2-046

[*] http://192.168.100.8:8080/index.action 存在漏洞: S2-016

[*] http://192.168.100.8:8080/index.action 存在漏洞: S2-045

[*] http://192.168.100.8:8080/index.action 存在漏洞: S2-015

[*] http://192.168.100.8:8080/index.action 存在漏洞: S2-009

[*] http://192.168.100.8:8080/index.action 存在漏洞: S2-012

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

批量漏洞检测:

$ python3 Struts2Scan.py -f urls.txt

- 1

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/761258

推荐阅读

相关标签