热门标签

热门文章

- 1四款高性价比海外服务器推荐,亚马逊云科技的优势有哪些_性价比高的海外服务器

- 2大话设计模式C++实现-第22章-桥接模式_实现handset抽象类

- 3【AM】JDI-T: Jointly Trained Duration Informed Transformer for Text-To-Speech without Explicit Align_jdi结构方程模型

- 4程序员:我终于知道post和get的区别

- 5MongoDB导入导出及备份还原常用命令解释汇总_mongodb集群怎么转存和还原

- 6Ollama在Windows11部署与使用QWen2模型_ollama create qwen:0.5b -f modelfile windows

- 7Spring IOC对象的模拟实现&避雷一个 dom4j BUG_dom4j漏洞

- 8MongoDB和AI 赋能行业应用:零售_mongodb企业中的应用

- 9Fiddler如何抓取手机APP数据包_fiddler抓手机的包

- 10一篇文章带你掌握性能测试工具——Jmeter_熟悉性能测试工具和框架

当前位置: article > 正文

2023 江苏领航杯 misc密码wp_ctf 谍影重重

作者:我家小花儿 | 2024-07-10 23:51:11

赞

踩

ctf 谍影重重

2023 江苏领航杯部分wp

misc

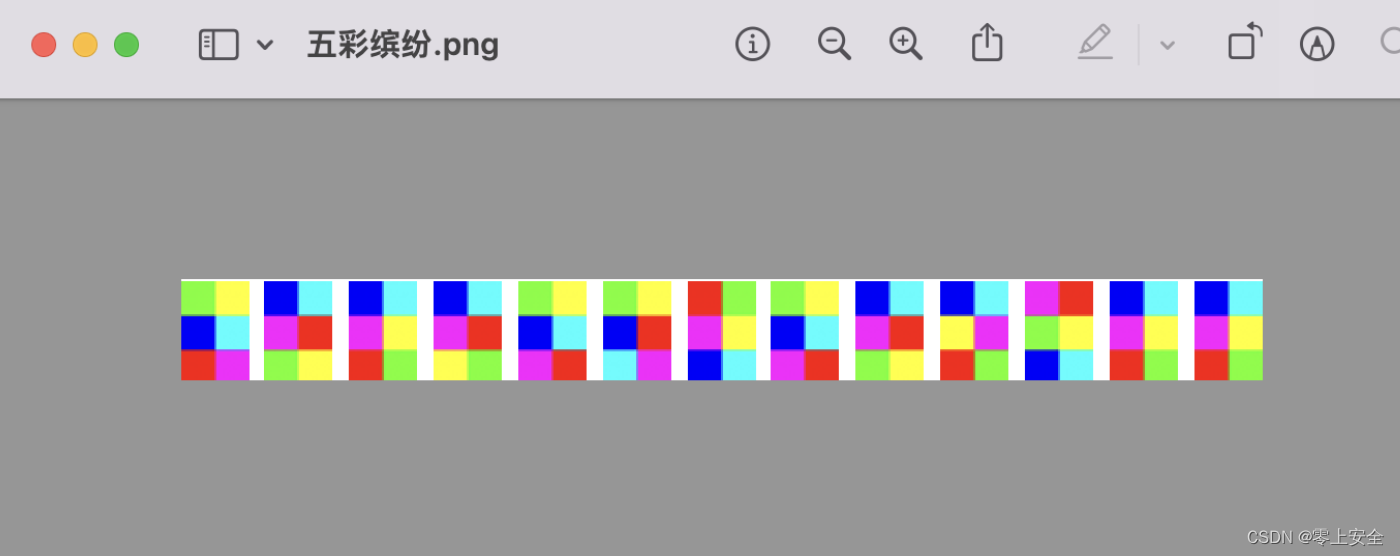

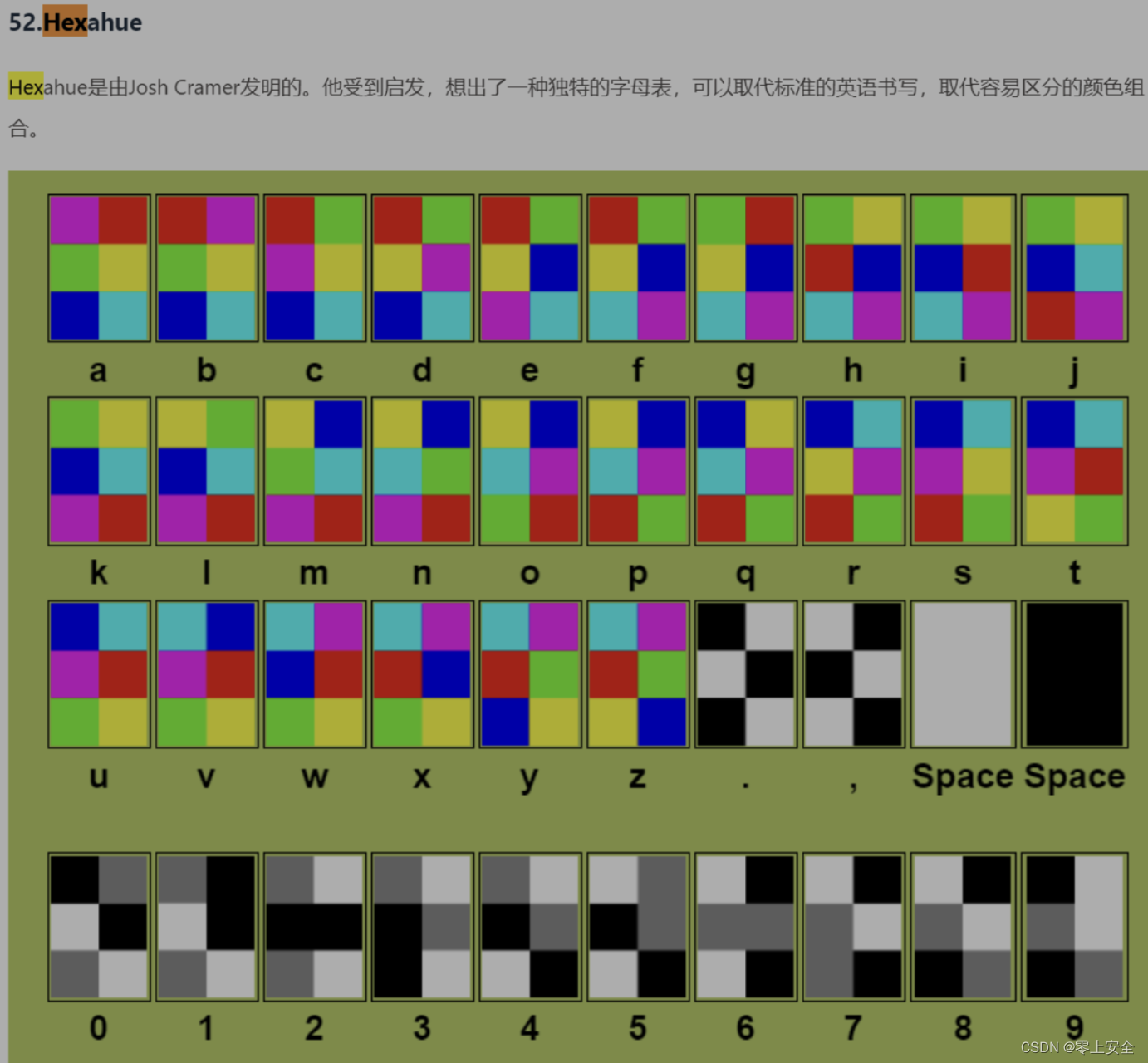

五彩缤纷

博客记过:https://byxs20.github.io/posts/10343.html#52-Hexahue

对照解密出:JUSTKICKURASS

在线网站:https://www.geocachingtoolbox.com/index.php?lang=en&page=hexahue

加上flag前缀"CnHongKe" 即为答案 CnHongKe{JUSTKICKURASS}

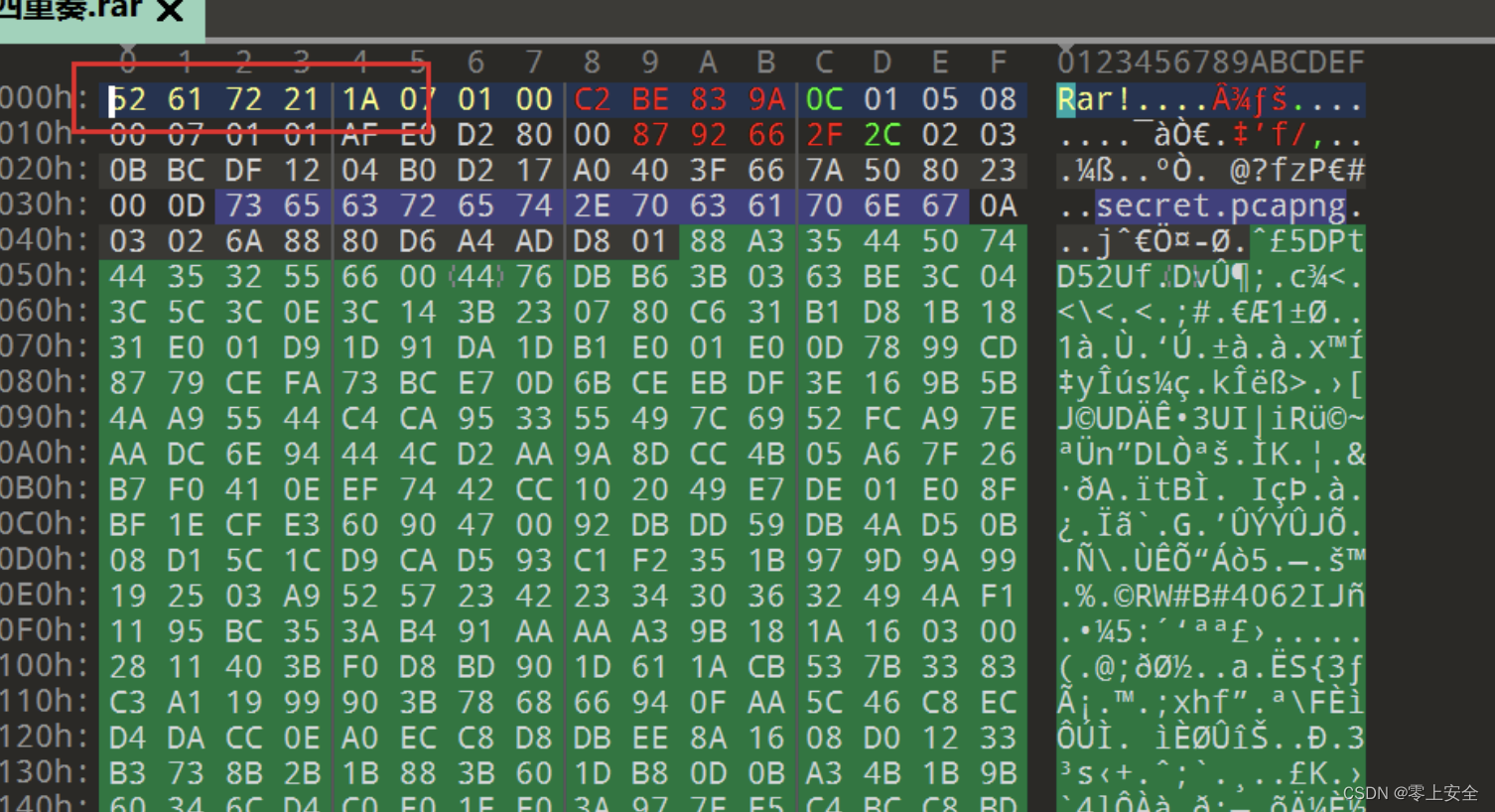

四重奏

打开附件看010

发现rar文件没有文件头,我们修复一下,补上rar的文件头

发现rar文件没有文件头,我们修复一下,补上rar的文件头

补上文件头后发现压缩包能解压了

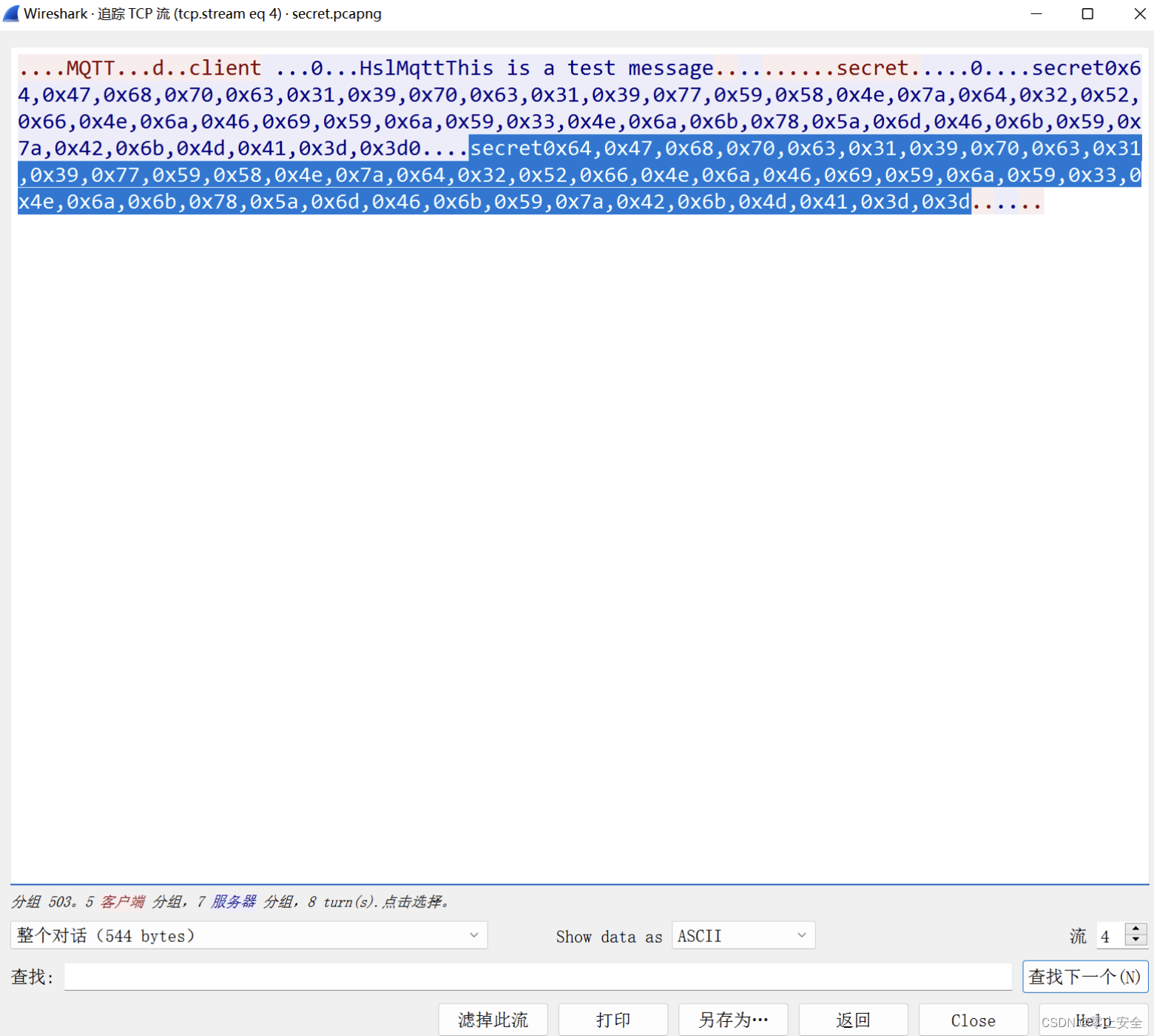

我们打开数据包看一下,追踪tcp流发现secret

0x64,0x47,0x68,0x70,0x63,0x31,0x39,0x70,0x63,0x31,0x39,0x77,0x59,0x58,0x4e,0x7a,0x64,0x32,0x52,0x66,0x4e,0x6a,0x46,0x69,0x59,0x6a,0x59,0x33,0x4e,0x6a,0x6b,0x78,0x5a,0x6d,0x46,0x6b,0x59,0x7a,0x42,0x6b,0x4d,0x41,0x3d,0x3d

===>HEX

dGhpc19pc19wYXNzd2RfNjFiYjY3NjkxZmFkYzBkMA==

===>base64

this_is_passwd_61bb67691fadc0d0

- 1

- 2

- 3

- 4

- 5

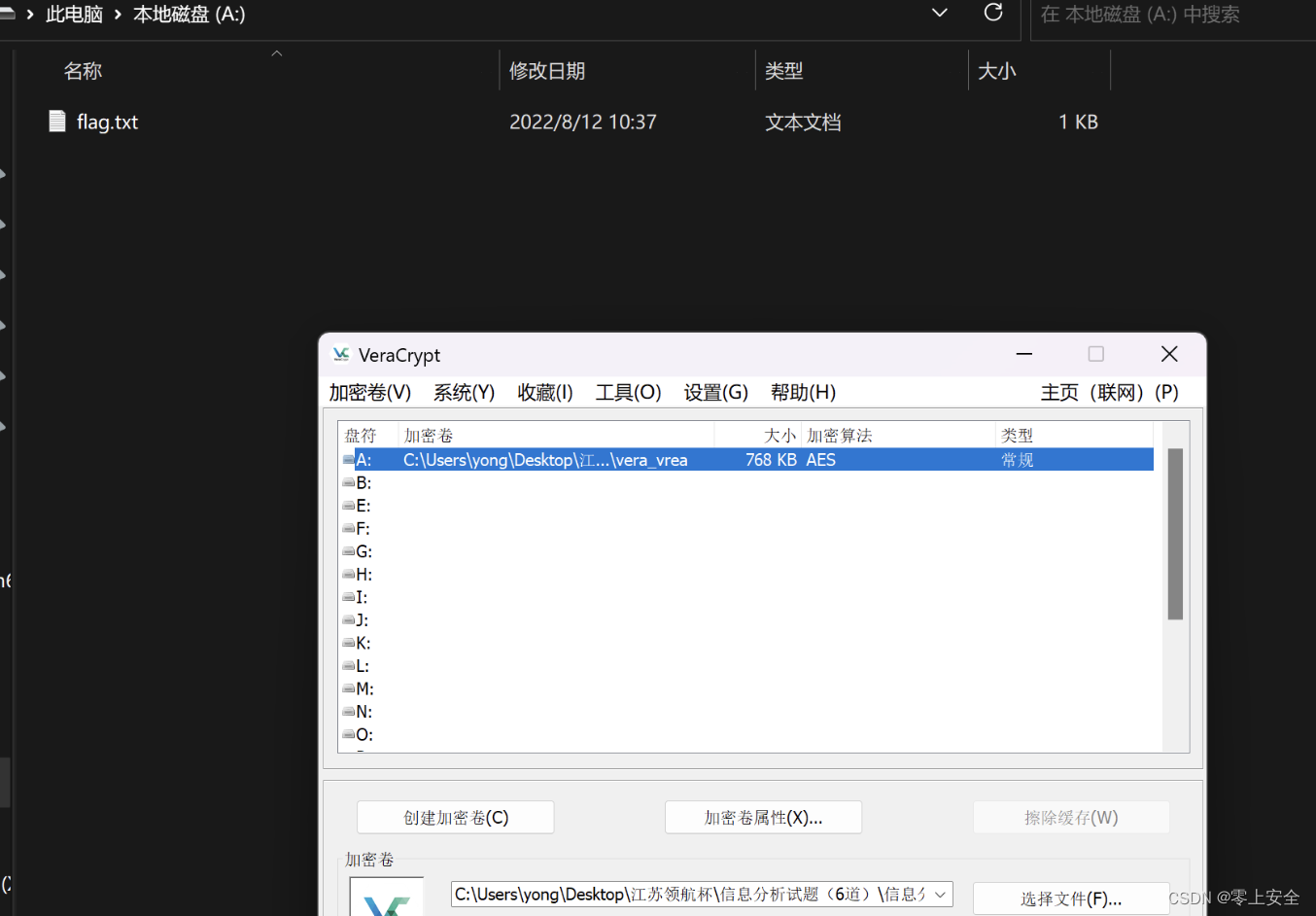

拿到的是个密码,我们看另外一个文件 .vrea

使用VreaCrypt工具进行解密挂载

拿到flag文件

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/808099推荐阅读

相关标签

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。