- 1Hackmyvm综合靶机 | Driftingblues-6_hackmyvm 脏牛

- 2中台:业务中台、数据中台、技术中台_业务中台的作用和价值

- 3uniapp解决h5跨域问题_uniapp h5端跨域

- 4数据中台,数字化转型的核心引擎_数字化转型 数据中台

- 5华为静态路由配置及讲解_华为静态路由配置命令加详细解析

- 6Angular 装饰器 HostListener 监听DOM事件 使用指南_@hostlistener('window:

- 7最全面HarmonyOS应用开发者基础认证题库_以下关于arkts声明式开发范式的基本组成

- 8文本数据增强一(概述、中文、同义句生成、enhance、augment、text、nlp)_同义句生成 nlp

- 9vue3.0中的axios二次封装_vue3 axios二次封装

- 10Angular @HostBinding()和@HostListener()用法 (实用)

CTF之misc-文件隐写_ctf 压缩包密码

赞

踩

1、压缩包

(1)爆破、字典、掩码攻击

爆破:顾名思义,逐个尝试选定集合中可以组成的所有密码,直到遇到正确密码 字典:字典攻击的效率比爆破稍高,因为字典中存储了常用的密码,因此就避免了爆破时 把时间浪费在脸滚键盘类的密码上。

掩码攻击:如果已知密码的某几位,如已知6位密码的第3位是a,那么可以构造 ??a??? 进 行掩码攻击,掩码攻击的原理相当于构造了第3位为a的字典,因此掩码攻击的效率也比爆 破高出不少

使用ARCHPR或Ziperello工具可对压缩包进行暴力破解

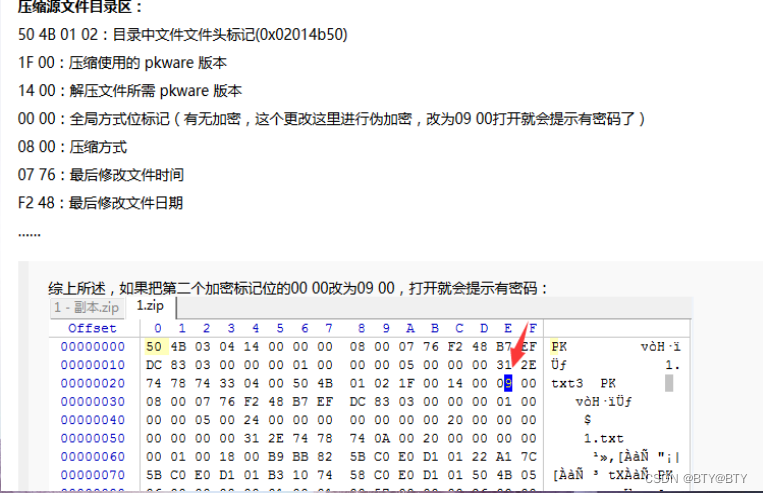

(2)伪加密

在ZIP 格式中的核心目录区中,有一个叫 做通用位标记 (General purpose bit flag) 的 2 字节,不同比特位有着不同的含义。

修改伪加密的方法:

16 进制下修改通用位标记 binwalk -e 无视伪加密 在 Mac OS 及部分 Linux(如 Kali ) 系统 中,可以直接打开伪加密的 ZIP 压缩包

使用360压缩无视伪加密但有时会损坏文件(不建议使用)

(3)明文攻击

首先,将这个明文文件打包成 zip 包,比如将 readme.txt 打包成 readme.zip 。 打包完成后,需要确认二者采用的压缩算法相同。一个简单的判断方法是用 WinRAR 打开文件,同 一个文件压缩后的体积是否相同。如果相同,基本可以说明你用的压缩算法是正确的。如果不同, 就尝试另一种压缩算法。

注:一般题目都是用winrar进行压缩的,打包明文文件时不要使用其他压缩软件(除非winrar打包 的 明文文件破解不出)

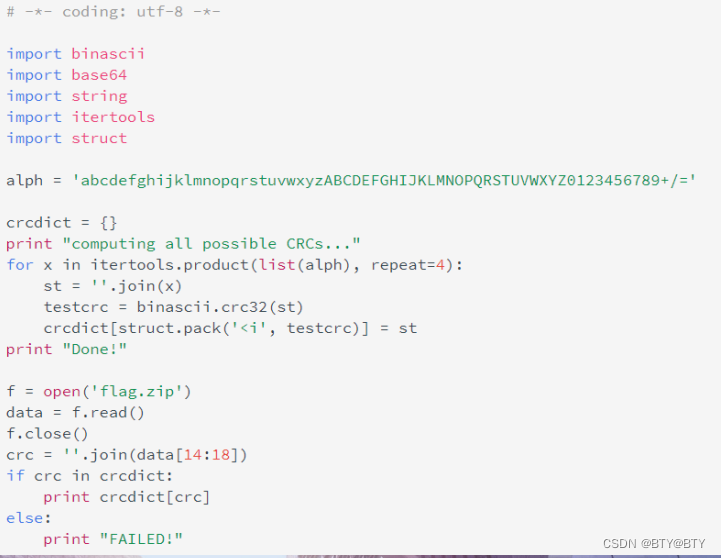

(4)CRC32

CRC 本身是「冗余校验码」的意思,CRC32 则表示会产生一个 32 bit ( 8 位十六进制数) 的校验值。 由于 CRC32 产生校验值时源数据块的每一个 bit (位) 都参与了计算,所以数据块中即使只有一位发 生了变化,也会得到不同的 CRC32 值。

CRC32 校验码出现在很多文件中比如 png 文件,同样 zip 中也有 CRC32 校验码。值得注意的是 zip 中的 CRC32 是未加密文件的校验值。

这也就导致了基于 CRC32 的攻击手法。

文件内内容很少 (一般比赛中大多为 4 字节左右) 加密的密码很长 我们不去爆破压缩包的密码,而是直接去直接爆破源文件的内容 (一般都是可见的字符串),从而获 取想要的信息。

5位及5位以下的CRC32爆破 相对4~5位的CRC爆破,时间上也并不算长!

附脚本:

6位的CRC32爆破

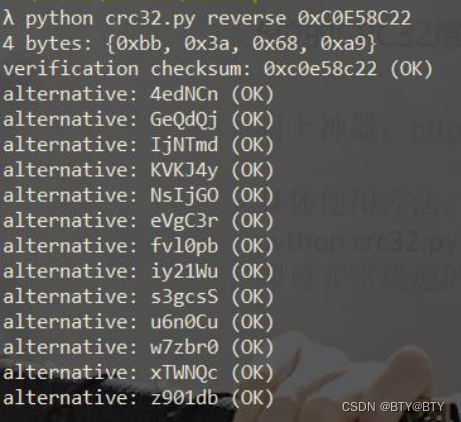

附上神器:https://github.com/theonlypwner/crc32

具体使用方法: python crc32.py reverse 你的crc32密文(注意前面加上0x) 即可非常迅速的爆 破出对应的数据