热门标签

热门文章

- 1初识logback的使用_idea 导入ch.qos.logback

- 2LeetCode 492. 构造矩形 / 638. 大礼包 / 240. 搜索二维矩阵 II_leetcode 二维矩形排布

- 3linux卸载mysql 再安装mysql_linux系统mysql卸载了怎么检查卸载完成

- 4解决 /usr/share/git-cola/bin/ssh-askpass: 3: exec: wish: not found_linux wish 安装

- 5STM32入门学习(开源)DAY1_stm32开源项目练手

- 6stable diffusion安装教程_stable diffusion安装 csdn

- 7运动控制入门到入土:pure persuit纯追踪算法gazebo仿真_ros插件实现纯跟踪算法

- 8LInux Mysql 启动时报错: Job for mysqld.service failed because the control process exited with err...解决方法

- 9C++ 可变参数模板

- 10LearnOpenGL - 纹理_opengl 字节对齐

当前位置: article > 正文

CVE-2021-40444 0 day漏洞利用

作者:我家自动化 | 2024-05-06 13:49:05

赞

踩

cve-2021-40444

9月7日,微软发布安全公告称发现Windows IE MSHTML中的一个远程代码执行漏洞,CVE编号为CVE-2021-40444。由于未发布漏洞补丁,微软只称该漏洞可以利用恶意ActiveX控制来利用office 365和office 2019来在受影响的Windows 10主机上下载和安装恶意软件。

随后,研究人员发现有攻击活动使用该恶意word文档,即该漏洞的0 day在野利用。

当office打开一个文档后,会检查是否标记为"Mark of the Web" (MoTW),这表示它来源于互联网。如果该标签存在,微软就会以只读模式打开该文档,除非用户点击启用编辑按钮。

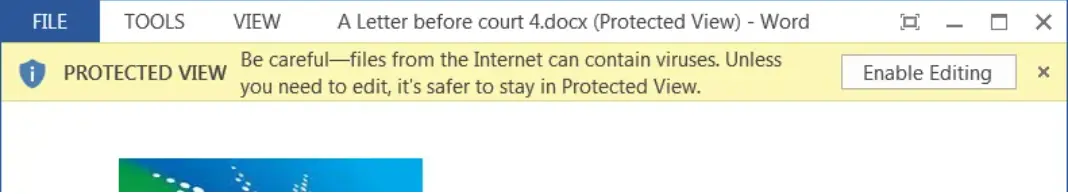

保护视图打开的word文件

漏洞分析人员Will Dormann称保护视图特征可以缓解该漏洞利用,但Dormann称虽然保护视图特征可以预防该漏洞,但历史数据表明许多用户都会忽视该警告,并点击启用编辑按钮。

但也有很多的方式可以让一个文件不接受MoTW标签。如果文件在容器中,可能就不会意识到MotW的存在,比如7zip打开下载的压缩文件后,提取的文件就不会有来自互联网的标记。同样地,如果文件在ISO文件中,Windows用户可以双击ISO来打开它。但是Windows不会把其中的内容看做是来自互联网。

此外,Dormann还发现可以在RTF文件中利用该漏洞,RTF文件中没有office保护视图安全特征。

微软此前发布了环节措施来预防ActiveX来IE中运行,以拦截可能的攻击活动。但安全研究人员Kevin Beaumont已发现了绕过微软缓解措施的方法。

攻击活动中使用的恶意wo

推荐阅读

相关标签