- 1鸿蒙【ArkTS】使用TS装饰器封装网络请求HTTP_arkts 调用java外部接口

- 2Docker部署Stable-Diffusion-webui_docker 部署stable-diffusion

- 3【Linux杂货铺】进程控制

- 4数据结构(十三)----几种特殊的树

- 5初识C语言——第一章_c语言第1章

- 6CRC基本原理及实现方法_crc码的设计原理与逻辑实现的关键字

- 7【动态更新】弃用deprecated登记_optionengine' object has no attribute 'execute

- 8Vue 前端开发_vue前端开发

- 9mysql盲注_mysql盲注可用的函数

- 10分层自动化测试模型变与不变_用户分层自动化(2),2024年最新华为软件测试面试真题解析

大卖网逆向分析之wua参数位置分析_大麦网逆向返回419

赞

踩

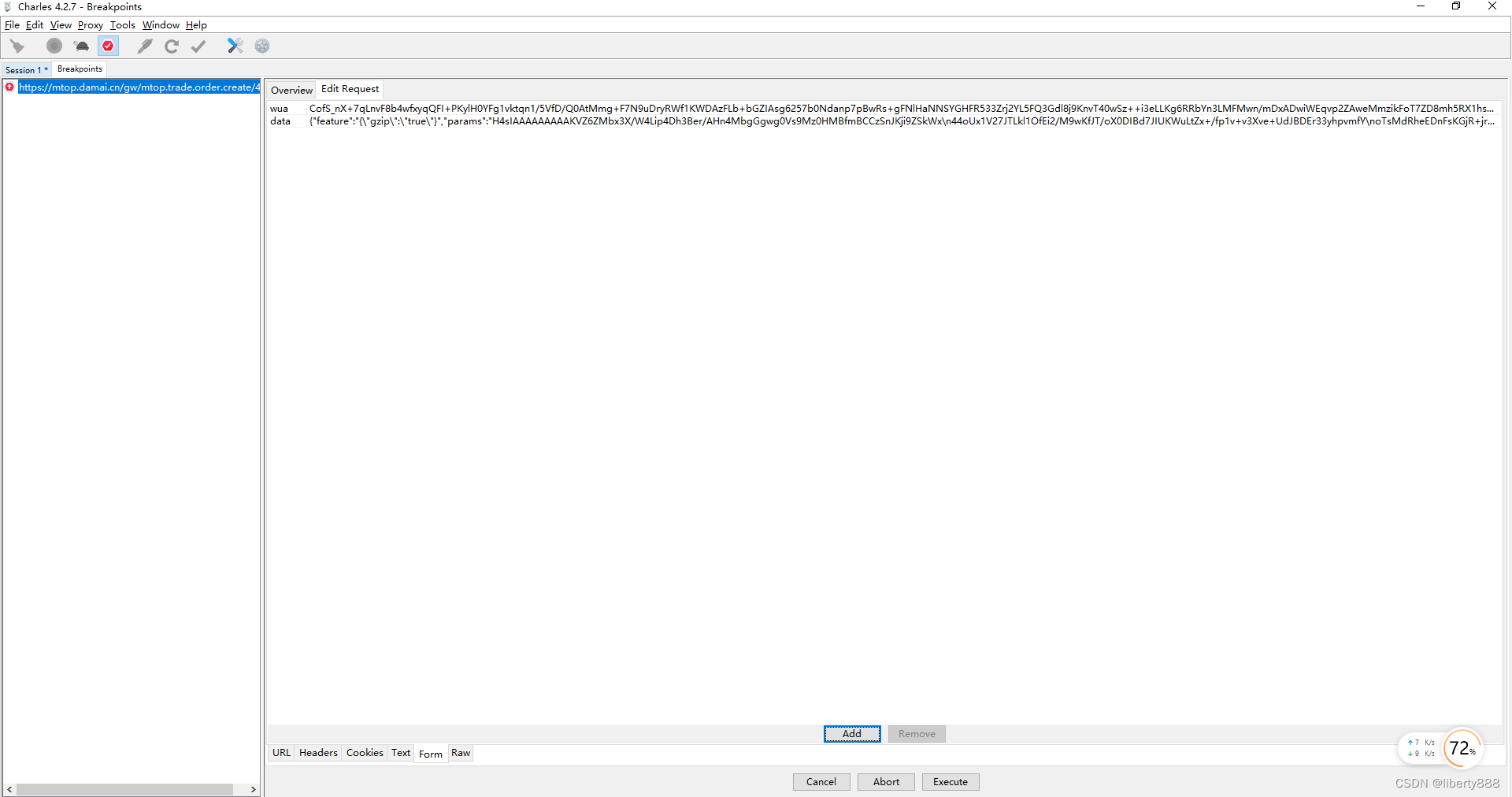

在提交订单时发现form中除了data还有一个wua参数

wua CofS_F/kYyjbfmW8iJbKaYlFOuD/tRupNYUezaSJE6wJ60k0r+kdJi4ShaphWqtDeibwOGMuXai3TrtPl+AGYkk5fxn7XbWp7E3J2lejpNXJBgHdiDsNXj/V8W+NH6iLGCe5s8jkaV81zY5CbFAS0FhrCGMtytJy2anL79HgLanEi2IG3EqB+swQIp+DnNdCIwWc2c8HwLyL4W+iFZ5R6OymcelI0dquZLZkdH+l3/JfvMMenbgwh71QCQi+YOKFPOSITqqYR4NJ1cBqoJlQrNk+DhsOdyh8uCxfvTEsN7fX2V5DBbN96a3w8qrldNlCnOdrUi0BP0R8QrUX2/K1VvuY369hAyqpJRhv8MtOvlYD3p9EUKnU16OBBkn1pzPWvRAQZo4KH1Gklnj8wpVlLTJR5ew==

在之前找到了data参数的加密位置,仔细分析了data参数生成位置代码,没找到wua参数生成位置。

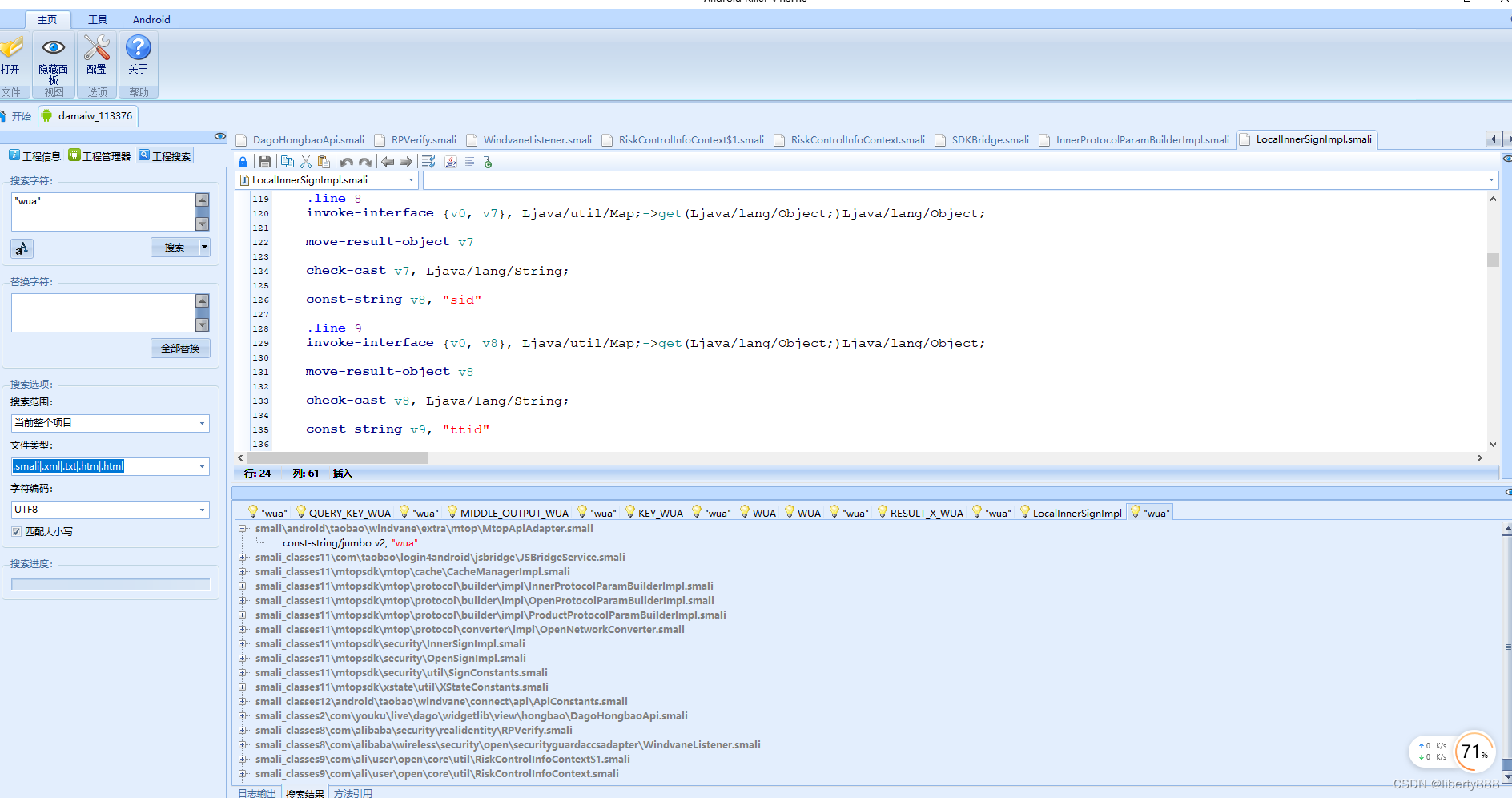

使用android-Killer打开APK,搜索“wua”

这里没有使用JADX打开APK搜索,因为JADX很吃内存,内存不够的话或者JAVA代码无法编译都会导致无法搜索出全部内容。

然后使用frida对搜索出来相关信息进行hook,hook后,开始在模拟机上提交订单,输出如下

进行进行对比就找到了wua参数的生成位置,并且发现header中的参数也在这个位置生成。

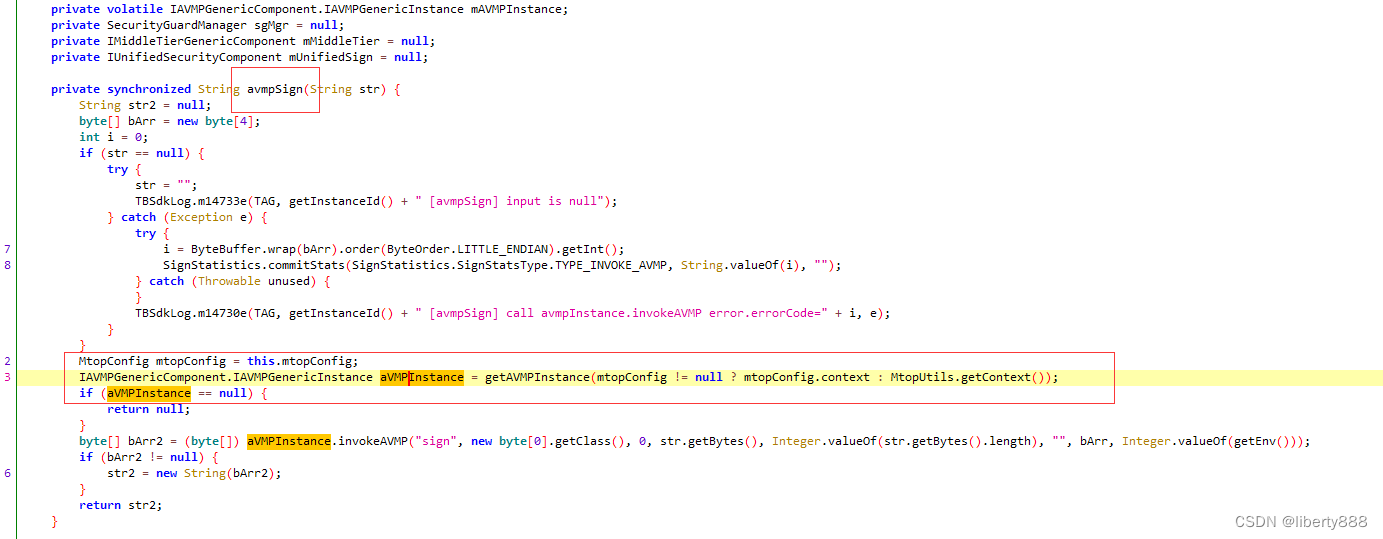

继续hook跟代码的话,最终wua生成位置如下:

多层加密,还用了AVMP,这个就自己看着处理吧,有能力的努力分析,破解黑盒子,要不就自己RPC或者调用黑盒子都可以。

纯技术交流,请勿用于非法用途,如有权益问题可以发私信联系我删除.