- 1python tkinter Button的使用

- 2国产信创服务器软硬件兼容情况2 --- x86架构

- 3软考高项——【第一章-信息系统】超详细知识点_什么是介于lan和wan之间能传输语音与数据的公用网络

- 4【ai】livekit服务本地开发模式1:example app信令交互详细流程_本地部署livekit

- 5【Oracle篇】逻辑备份工具expdp(exp)/impdp(imp)和物理备份工具rman的区别和各自的使用场景总汇(第八篇,总共八篇)

- 6python中drop_duplicates函数(对数据进行去重处理)_python去重duplicate

- 7关于ue4错误的理解

- 8DL之ShuffleNet:ShuffleNet算法的架构详解_shufflenet框架

- 9Android SDK安装教程

- 10数据结构-链表基础详解(超详细代码)_链表代码

《恶意代码分析实战》之基础步骤_恶意 代码 md5

赞

踩

静态分析:

1,virus total反病毒引擎搜索

2,MD5计算哈希值

3,用PEid检测是否加壳,并进行脱壳操作

4,stringe.exe查看恶意代码的字符串,从中可以看到是否含有特殊的网址,IP地址,特殊的导入函数,比如读写文件,赋值文件,自启动,记录键盘的函数。。。

5,用Dependency Walker 查看导入函数,可以猜出这个恶意代码大致的功能。如果导入函数表过于简介,说明可能是加壳过后的文件

6,用PEview 查看文件头和分节,可以查看到文件的时间戳,但是时间戳可以作假。

7,用Resource Hacker查看资源节。

动态分析(需在虚拟机中运行)

1,沙箱中运行(但是有的恶意代码会设置sleep函数,进行休眠一天后再执行,有的恶意代码会检测是否在一个虚拟环境中)

2.dll文件不能直接启动,需要查看dll文件是否有可疑的导入函数,如'"Install"运行命令行:

C:\>rundll32.exe xxxx.dll, Install

3. 用Process Monitor监视打开恶意代码后的进程,先设置过滤功能,在其中监视相关的进程名和特殊的操作比如:writefile, SetWindowsHookEx

4.运行进程浏览器 Process Explorer 新进程显示为绿色。双击可疑进程后 用verify 检查是否有微软的签名认证(但是如果使用 process replacement 进程替换技术,此法就会失效)。用该双击后窗口中的strings 可以检查Image(磁盘的镜像) 和Memory(内存) 检查磁盘和内存中的镜像是否有较大的不同,如果很大不同很可能用了 进程替代技术。

5 运行恶意代码前 打开Regshot 进行1st shot并保存其快照,运行恶意代码后等待一段时间,再2nd shot 进行第二次快照,并用compare 进行对比,看恶意代码是否对系统进行了改变,有的会在注册表项HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run的位置创建一个值,这是常见的持久化机制。

6 运行恶意代码前 使用ApateDNS监听特定的端口,并给出虚假的DNS响应。

7.Wireshark 嗅探数据,嗅探密码

网络安全学习资源分享:

零基础入门

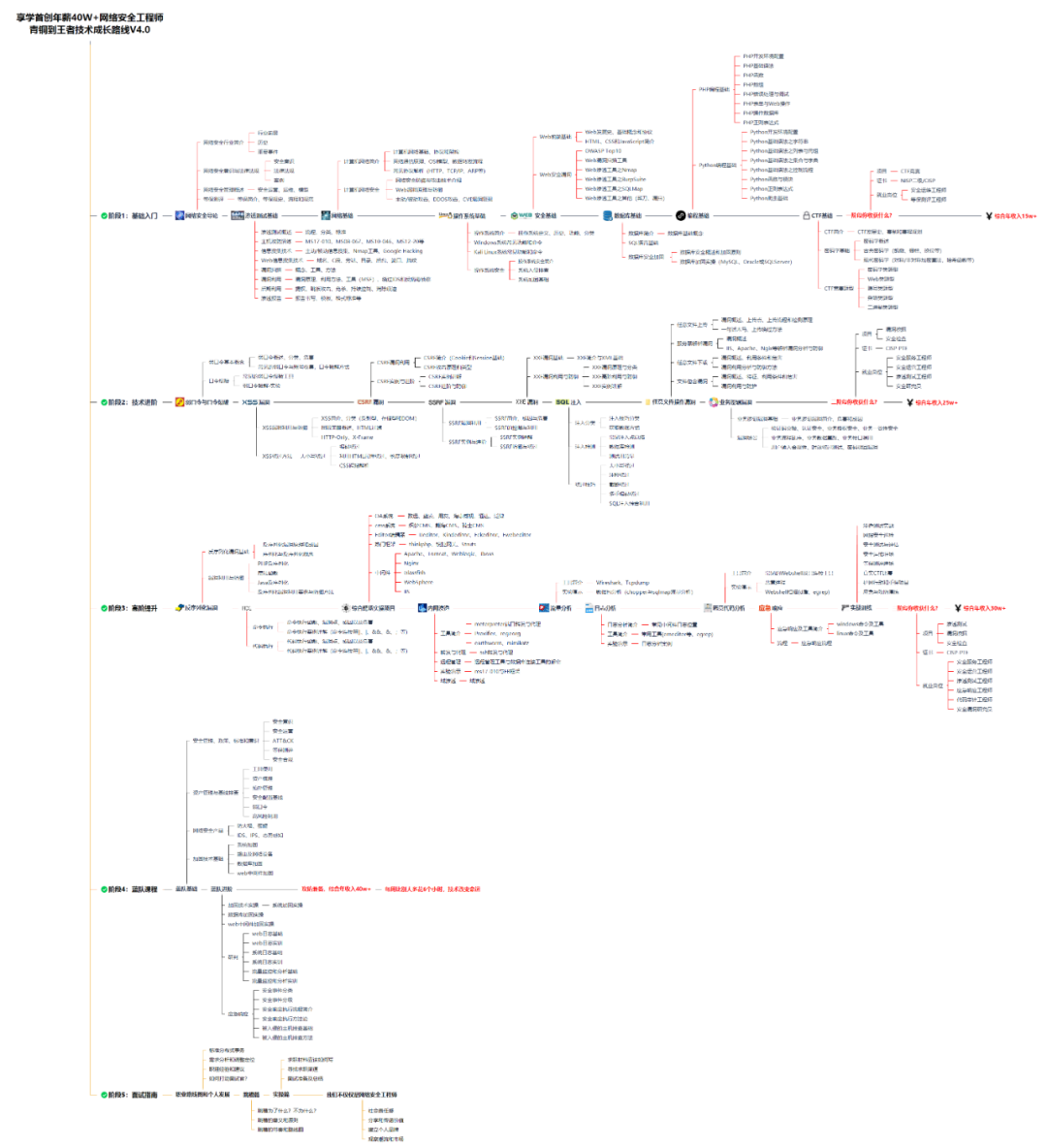

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供: