热门标签

热门文章

- 1Visual Studio Code如何连接Gitee仓库进行代码管理——详细步骤_vscode连接gitee

- 2java学习之 并发编程从入门到进阶(面试必考,建议收藏)_java并发编程

- 3Android面试题大全_android 面试题

- 4LeetCode刷题-- 双指针(回文)_双指针 回文

- 5Gradle学习二(Gradle构建)

- 6Android的四大组件:Activity、Service、Content Provider、Broadcast Receiver_在android中,哪些组件可以启动service? a activity b content pr

- 7centos7下 源码安装 apache记录_centos7下源码包安装的apache无法启动如何查看日志

- 8前端实现excel导出表格(纯前端实现)_前端导出excel

- 9探索高级计量经济学的宝藏——ResEcon 703开源课程解析

- 10vue2项目详细使用高德地图教程,超详细!!!_vue2高德地图请求接口数据格式

当前位置: article > 正文

JWT介绍及其基本使用_jwt 说明

作者:我家自动化 | 2024-08-05 13:29:08

赞

踩

jwt 说明

JWT介绍及其基本使用

什么是JWT

全称:JSON Web Token(JSON Web令牌)

一个开放标准(RFC 7519) ,它定义了一种紧凑和自包含的方式, 用于作为 JSON 对象在各方之间安全地传输信息。此信息可以进行验证和信任,因为它是经过数字签名的。JWT 可以使用机密(使用 HMAC 算法)或使用 RSA 或 ECDSA 的公钥/私钥对进行签名。

虽然可以对 JWT 进行加密,以便在各方之间提供保密性,但是我们将关注已签名的Token。签名Token可以验证其中包含的声明的完整性,而加密Token可以向其他方隐藏这些声明。当使用公钥/私钥对对令牌进行签名时,该签名还证明只有持有私钥的一方才是对其进行签名的一方( 签名技术是保证传输的信息不被篡改,并不能保证信息传输的安全 )。

JWT有什么作用

JWT最常见的场景就是授权认证,一旦用户登录之后,后续的每个请求都将包含JWT。系统在每次处理用户请求之前都要先通过JWT安全校验,通过之后再去进行处理。

解决了使用session的跨域问题

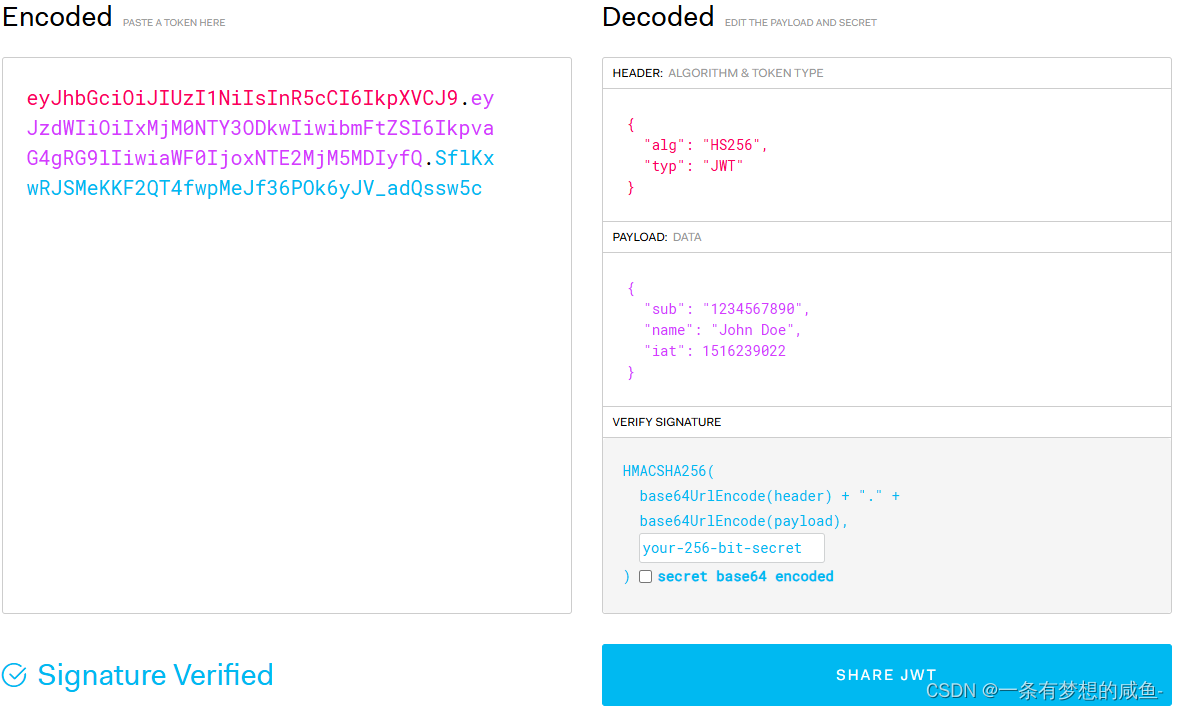

JWT的结构

JWT由三部分组成,他们分别为:

- Header:包含了算法名称,token名称

- Payload:包含注册声明、公共声明、私有声明

- Signature:由加密后的Header和Payload再次进行二次加密构成

在请求当中的出现形式为Header.Payload.Signature,如下:

JWT的实际应用

JWT依赖引入

<!--JWT(Json Web Token)登录支持-->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

- 1

- 2

- 3

- 4

- 5

- 6

JWT工具类

package com.liangtl.utils; import com.liangtl.dao.User; import io.jsonwebtoken.Claims; import io.jsonwebtoken.Jwts; import io.jsonwebtoken.SignatureAlgorithm; import org.apache.commons.lang3.StringUtils; import org.slf4j.Logger; import org.slf4j.LoggerFactory; import org.springframework.boot.context.properties.ConfigurationProperties; import org.springframework.stereotype.Component; import java.util.Date; import java.util.HashMap; import java.util.Map; @Component @ConfigurationProperties("jwt.data") public class JwtTokenUtil { private static final Logger LOGGER = LoggerFactory.getLogger(JwtTokenUtil.class); private static final String CLAIM_KEY_USERNAME = "sub"; private static final String CLAIM_KEY_CREATED = "created"; private String secret = "jwt-token-secret"; private Long expiration = 604800L; private String tokenHead = "Bearer"; /** * 根据负责生成JWT的token */ private String generateToken(Map<String, Object> claims) { return Jwts.builder() .setClaims(claims) .setExpiration(generateExpirationDate()) .signWith(SignatureAlgorithm.HS256, secret) .compact(); } /** * 从token中获取JWT中的负载 */ private Claims getClaimsFromToken(String token) { Claims claims = null; try { claims = Jwts.parser() .setSigningKey(secret) .parseClaimsJws(token) .getBody(); } catch (Exception e) { LOGGER.error("JWT格式验证失败:{}", token); } return claims; } /** * 生成token的过期时间 */ private Date generateExpirationDate() { return new Date(System.currentTimeMillis() + expiration * 1000); } /** * 从token中获取登录用户名 */ public String getUserNameFromToken(String token) { String username; try { Claims claims = getClaimsFromToken(token); username = claims.getSubject(); } catch (Exception e) { username = null; } return username; } /** * 验证token是否还有效 * * @param token 客户端传入的token * @param User 从数据库中查询出来的用户信息 */ public boolean validateToken(String token, User User) { String username = getUserNameFromToken(token); return username.equals(User.getUserName()) && !isTokenExpired(token); } /** * 判断token是否已经失效 */ private boolean isTokenExpired(String token) { Date expiredDate = getExpiredDateFromToken(token); return expiredDate.before(new Date()); } /** * 从token中获取过期时间 */ private Date getExpiredDateFromToken(String token) { Claims claims = getClaimsFromToken(token); return claims.getExpiration(); } /** * 根据用户信息生成token */ public String generateToken(User User) { Map<String, Object> claims = new HashMap<>(); claims.put(CLAIM_KEY_USERNAME, User.getUserName()); claims.put(CLAIM_KEY_CREATED, new Date()); return generateToken(claims); } /** * 当原来的token没过期时是可以刷新的 * * @param oldToken 带tokenHead的token */ public String refreshHeadToken(String oldToken) { if (StringUtils.isEmpty(oldToken)) { return null; } String token = oldToken.substring(tokenHead.length()); if (StringUtils.isEmpty(token)) { return null; } //token校验不通过 Claims claims = getClaimsFromToken(token); if (claims == null) { return null; } //如果token已经过期,不支持刷新 if (isTokenExpired(token)) { return null; } //如果token在30分钟之内刚刷新过,返回原token if (tokenRefreshJustBefore(token, 30 * 60 * 1000)) { return token; } else { claims.put(CLAIM_KEY_CREATED, new Date()); return generateToken(claims); } } /** * 判断token在指定时间内是否刚刚刷新过 * * @param token 原token * @param time 指定时间(秒) */ private boolean tokenRefreshJustBefore(String token, int time) { Claims claims = getClaimsFromToken(token); Date created = claims.get(CLAIM_KEY_CREATED, Date.class); Date refreshDate = new Date(); //刷新时间在创建时间的指定时间内 if (refreshDate.after(new Date(System.currentTimeMillis() - time)) && refreshDate.before(new Date())) { return true; } return false; } }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

接口定义

Controller

package com.liangtl.api; import com.liangtl.dao.User; import com.liangtl.framework.common.ResponseData; import com.liangtl.service.UserService; import org.springframework.beans.factory.annotation.Autowired; import org.springframework.web.bind.annotation.*; @RestController @RequestMapping("/system") public class LoginController { @Autowired private UserService userService; @PostMapping("/login") public ResponseData login(@RequestBody User user) { return userService.login(user); } }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

Service

package com.liangtl.service.impl; import com.liangtl.dao.User; import com.liangtl.framework.common.ErrorCode; import com.liangtl.framework.common.ResponseData; import com.liangtl.framework.exception.TokenException; import com.liangtl.service.UserService; import com.liangtl.utils.JwtTokenUtil; import org.apache.commons.lang3.StringUtils; import org.springframework.beans.factory.annotation.Autowired; import org.springframework.stereotype.Service; @Service public class UserServiceImpl implements UserService { @Autowired private JwtTokenUtil jwtTokenUtil; @Override public ResponseData login(User user) { if (user == null || StringUtils.isEmpty(user.getUserName()) || StringUtils.isEmpty(user.getPassword())) { throw new TokenException(ErrorCode.USER_ERROR_CODE, ErrorCode.USER_ERROR_MSG); } if ("admin".equals(user.getUserName()) && "123456".equals(user.getPassword())) { String token = jwtTokenUtil.generateToken(user); return ResponseData.success(token); } return ResponseData.failure(); } }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

api测试结果

(tips:以上代码不完整,报错并非代码逻辑有问题而是有缺失类,如果完全copy的话需要适当调整使用)

后续相关思路

- 接口请求验证:在拦截器中先校验token来验证用户是否有权限访问接口

- 自动续期:考虑将token放在redis中并且设置过期时间,这样每次发起请求的时候可以设置一个拦截器刷新redis的过期时间以实现自动续期的效果

。。。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家自动化/article/detail/932635

推荐阅读

相关标签