- 1python语言程序设计基础题库答案解析_.关于 python 的数据类型,以下指苗述错误的是( a.2.0是浮点数,不是整数b.浮点

- 2软件外包,不仅仅是软件实现本身,而是一种服务_odc和ndc

- 3【Git】Ubuntu16.04 搭建属于自己的 git服务器 超详细_gitforubuntu

- 4IOS自动化-WebDriverAgent-APPIUM框架原理_webdriveragent原理

- 5Eureka使用详解,看这篇就够了,超详细,很香!!!_eureka 使用

- 6ubuntu下载QQ和微信全网最新_ubuntu终端下载qq

- 7为什么要使用微服务_有了微服务为什么还用消息

- 8C语言命名规范——标识符_c语言变量标识符规则

- 9移动端和网页端公告栏文字右向左轮播滑动_h5 公告从右向左的滚动

- 10普通maven工程打可执行jar包_普通maven项目jar包运行

IPsec中IKE与ISAKMP过程分析(快速模式-消息3)_国密isakmp协议 分片

赞

踩

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客

IPsec中IKE与ISAKMP过程分析(主模式-消息2)_搞搞搞高傲的博客-CSDN博客

IPsec中IKE与ISAKMP过程分析(主模式-消息3)_搞搞搞高傲的博客-CSDN博客

IPsec中IKE与ISAKMP过程分析(主模式-消息4)_搞搞搞高傲的博客-CSDN博客

IPsec中IKE与ISAKMP过程分析(主模式-消息5和消息6)_搞搞搞高傲的博客-CSDN博客

IPsec中IKE与ISAKMP过程分析(快速模式-消息1)_搞搞搞高傲的博客-CSDN博客

IPsec中IKE与ISAKMP过程分析(快速模式-消息2)_搞搞搞高傲的博客-CSDN博客

| 阶段 | 目标 | 过程 | 消息 |

| IKE第一阶段 | 建立一个ISAKMP SA | 实现通信双发的身份鉴别和密钥交换,得到工作密钥 | (1)HDR,SA (2)HDR,SA,Cert_sig_r,Cert_enc_r (3)HDR,XCHi,SIGi (4)HDR,XCHr.SIGr (5)HDR*,HASHi (6)HDR*,HASHr |

| IKE第二阶段 | 协商IPsec SA | 实现通信双方IPsec SA,得到ipsec安全策略和会话密钥 | (1)HDR*,HASH(1),SA,Ni (2)HDR*,HASH(2),SA,Nr (3)HDR*,HASH(3) |

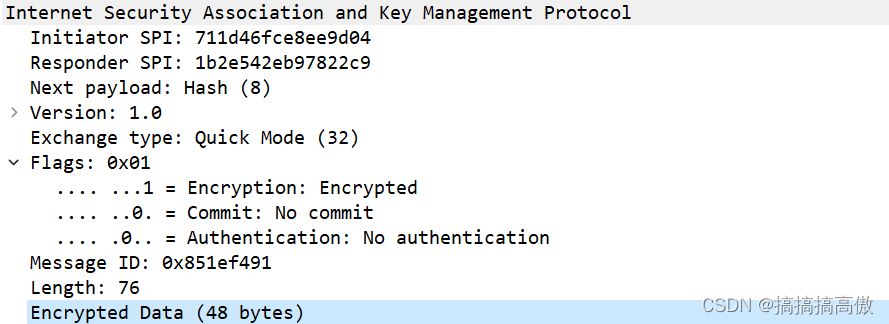

第二阶段消息3是IKE阶段最后一个消息,发送方给响应方发送一个杂凑载荷,用于对前面的交换进行鉴别。HDR之后是HASH数据结果,HASH = PRF(SKEYID_a,0|MsgID|Ni_b|Nr_b)。最后的会话密钥为KEYMAT = PRF(SKEYID_d, protocol | SPI | Ni_b | Nr_b),其中protocol和SPI从协商得到ISAKMP建议载荷中选取,用于加密和完整性校验的会话密钥按照算法的长度从其中一次选取。

消息3抓包数据如下,密文长度48字节(SM4-CBC)。

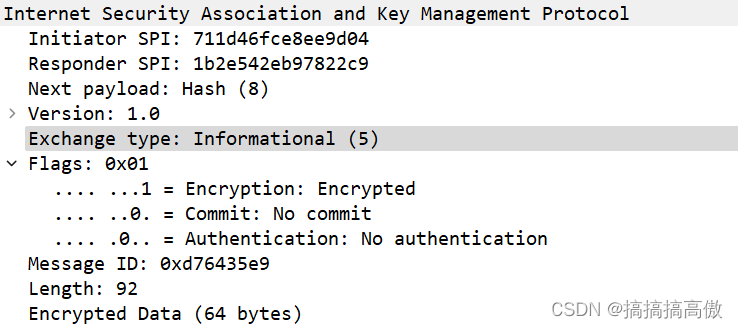

IKE在主模式和快速模式共9条消息后,结束了。随后开始具体数据传输,也就是交换类型从2-主模式、32-快速模式切换成为5-information类型。标志位flag表明数据包经过加密,各密码算法使用由本阶段消息1和消息2决定。

完整的ipsec IKE过程及消息传输抓包输入如下,都是基于ISAKMP协议,主模式6条消息,快速模式3条消息,之后是交换类型为information交换。数据字段加密从主模式消息3就开始,将HDR之后全部加密是从主模式消息5开始的。

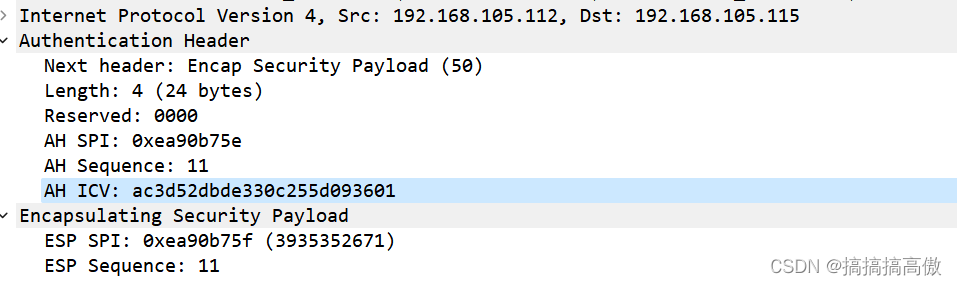

之后数据报文的保护可选择AH+ESP保护,前者提供完整性和来源身份鉴别保护,后者提供数据加密保护。IPsec提供先加密再MAC的保护形式,也就是说先用ESP加密数据消息,在使用AH对加密后数据进行MAC保护。下面是抓包数据示例,在IP头之后是AH ICV,在这之后是ESP头后加密数据部分。