- 1通用大模型VS垂直大模型

- 2[大模型]Qwen2-7B-Instruct Lora 微调_qwen2 微调训练

- 3Python基础入门自学——10_def init(self, output: callable = print) -> bool:

- 4git解决合并冲突_git pull合并冲突

- 5python编写小游戏详细教程,用python做简单的小游戏_怎么编程小游戏

- 6反无人机技术详解

- 7vscode 无法导入自己写的模块文件(.py)问题_vscode中import无法导入

- 8类ChatGPT人工智能技术嵌入数字政府治理:价值、风险及其防控

- 92023年Android社招找工作需要掌握到什么程度?_2023android 简历 相关技能

- 10深度学习之Softmax回归_softmax回归 matlab csdn

Cisco-802.1x配置举例_思科802.1x认证配置案例

赞

踩

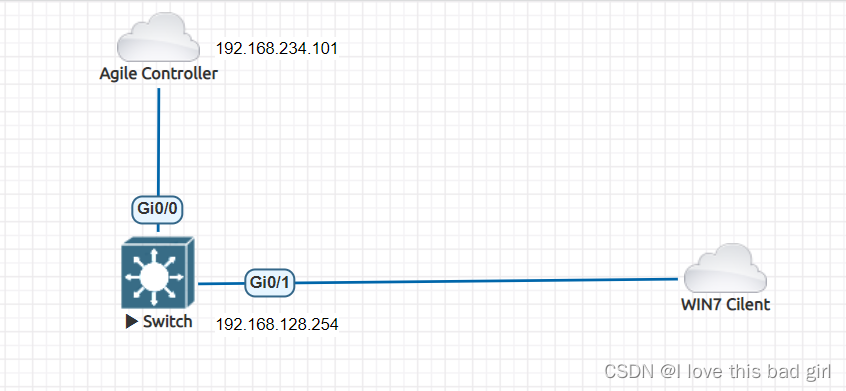

拓扑:

需求:

WIN 7用户通过认证接入到网络中,如果认证失败无法接入到网络中

认证服务器是华为AC(Agile Controller)

认证方式:802.1x(通过输入用户名密码进行认证)

SW1配置

启用aaa功能

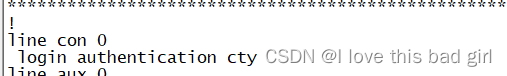

创建认证模板名称cty,认证模式为不认证,调用到console口(线下保护)

配置SW1,802.1x认证关联radius服务器,网络授权关联radius服务器,审计关联radius服务器

配置radius服务器地址,共享密钥,服务端口

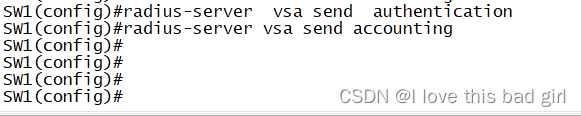

vsa(厂商特殊属性),radius服务器下发厂商特殊属性,不开启的话只会下发标准属性(radius服务器下发的授权结果,用户可能无法识别)

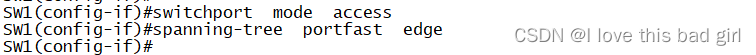

配置G0/1接口,不需要允许具体的vlan

到AC设备

到AC创建用户

测试,显示成功

AC查看radius认证日志

SW1全局开启802.1x功能

接口上开启802.1x功能

接口下配置自动认证,当接口状态变化的时候(down-up),自动重新认证

认证3次失败后,使用另一种认证方式(如mab认证失败后,进行802.1x认证)

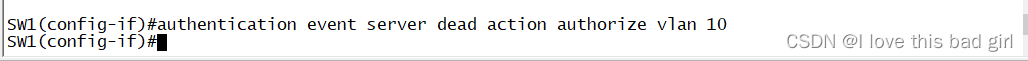

配置aaa认证服务器,如果失败,执行vlan10的授权动作,就是失败了分配vlan10网段IP地址

如果服务器存活 重新开始认证

认证失败 开始下一个认证

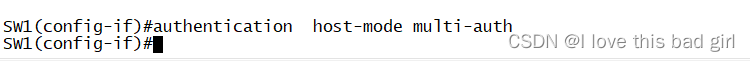

配置在当前接口下主机认证模式为多认证(允许当前接口下存在多个终端,只要通过认证,就都能接入网络)

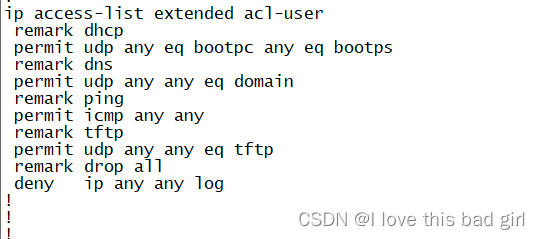

调用ACL

ACL结合authentication open使用,认证前允许ACL内的流量通过(如果没有配置autnentication open,则ACL无意义)

bootpc和bootps是DHCP,允许获取地址

domain是DNS,允许进行DNS解析

允许ping

tftp用户IP电话和语音网关通信

其他流量拒绝

配置认证前端口的行为,允许所有流量通过(但要结合ACL使用,认证通过之前只允许ACL里面规定的流量通过,)

配置认证违规的动作为丢包

SW1查看当前接口下的全部配置

然后配置AC

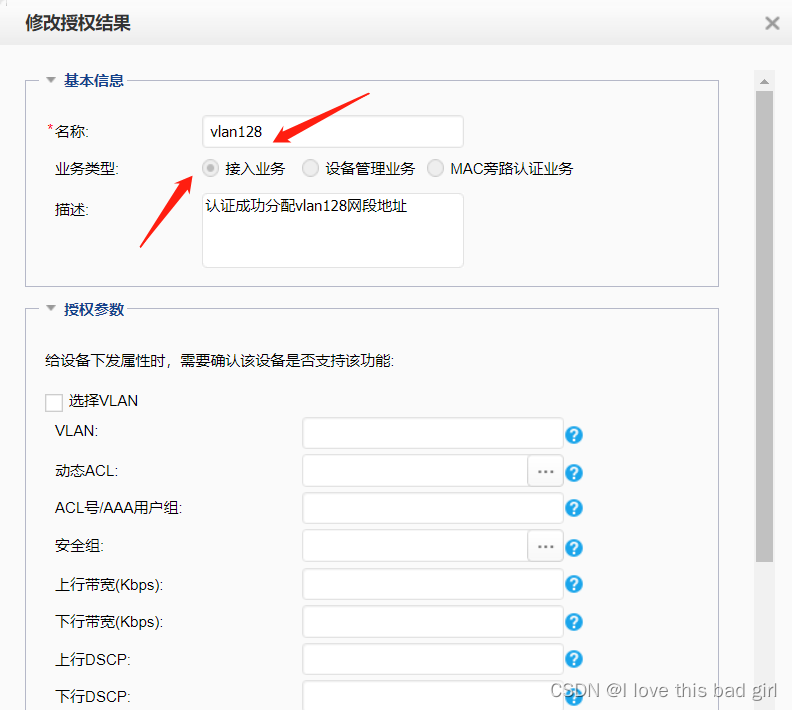

先添加授权结果

然后确定即可

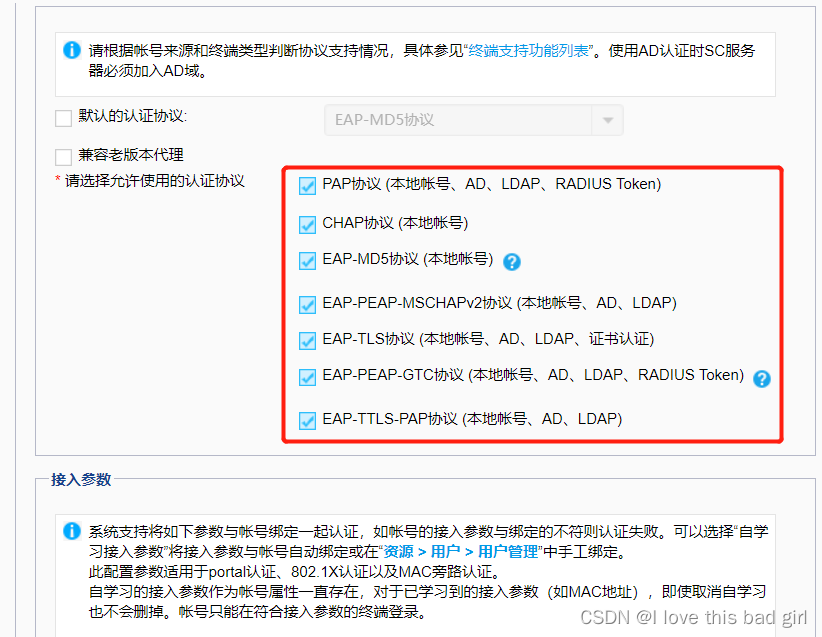

添加认证规则

添加授权规则

然后确定即可

然后配置用户端WIN 7

在计算机管理-服务中找到这个Wired AutoConfig 服务和EAP服务,确保这两个是启动状态

设置网卡

然后客户端就配置好了,重启下网卡,网卡设置DHCP获取IP

输入AC上创建的用户进行认证即可

成功后获取到128网段IP

查看radius日志,发现认证成功,

点进去看详情,发现匹配的认证授权规则都是刚刚创建的

如果认证失败,则无法获取到IP地址

此时在交换机上查看,此时发现g0/1对应的vlan是128