- 1使用scp在linux和windows之间传输文件_linux ssh scp windows路径怎么写

- 2计算机键盘盲打方法,【字母键盘练习方法指导】教你如何快速打字

- 3cesium如何获取立方体的坐标

- 4gitlab报错之self signed certificate解决方案_gitself signed certificate

- 5如何使用光流芯片U30实现四轴无人机悬停_光流悬停算法

- 6C++中struct与class的区别_c++中用struct好还是clas

- 7uniapp开发微信小程序,多行文本换行,动态改变文字区域宽度_uniapp text宽度

- 8CSS中,设置 0.5px 会生效吗

- 9ICML 2024 时间序列(Time Series)论文总结【抢先版】_mf-clr: multi-frequency contrastive learning repre

- 10云计算:Vmware 安装 FusionCompute

将安全信息应用到以下对象时发生错误 拒绝访问_Windows访问令牌窃取攻防技术研究...

赞

踩

(本文转自安全客)

在本文中,我们介绍了访问令牌窃取的相关概念,以及如何在winlogon.exe上利用该技术从管理员上下文中模拟SYSTEM访问令牌。MITRE ATT&CK将该技术归为Access Token Manipulation(访问令牌操控)类别。

如果本地管理员账户因为某些组策略(Group Policy)设置无法获取某些权限,此时模仿SYSTEM访问令牌是非常有用的一种技术。比如,本地管理员组可能不具备SeDebugPrivilege权限,这样就能加大攻击者转储凭据或者与其他进程内存交互的难度。然而,管理人员无法从SYSTEM账户中撤销相关权限,因为这是操作系统正常运行的基础。因此,在加固环境中,SYSTEM访问令牌对攻击者而言具有非常高的价值。

了解操控访问令牌的概念后,我将介绍如何使用系统访问控制列表(SACL)来审计进程对象,以便检测恶意操控访问令牌的攻击行为。这种检测技术有一个缺点:防御方必须清楚哪些进程是攻击者的目标。

最后,本文探索了还有哪些SYSTEM进程可以替代winlogon.exe,用来实施访问令牌模拟攻击,我也介绍了寻找这些进程的方法以及相关知识点。

0x01 窃取访问令牌

备注:如果大家对访问令牌控制技术比较了解,想深入了解如何寻找其他可用的SYSTEM进程,那么可以直接跳过这一节。

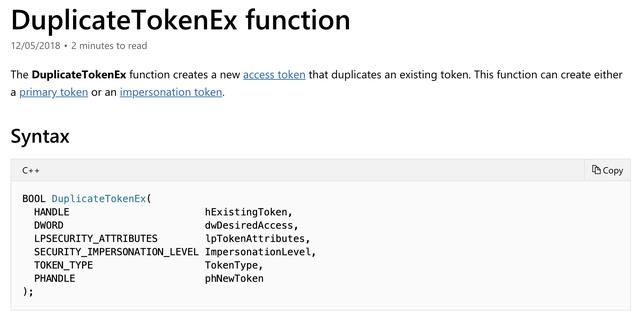

我们可以使用如下Windows API来窃取并滥用访问令牌:OpenProcess()、OpenProcessToken()、ImpersonateLoggedOnUser()、DuplicateTokenEx()以及CreateProcessWithTokenW()。

图. 使用Windows API窃取访问令牌

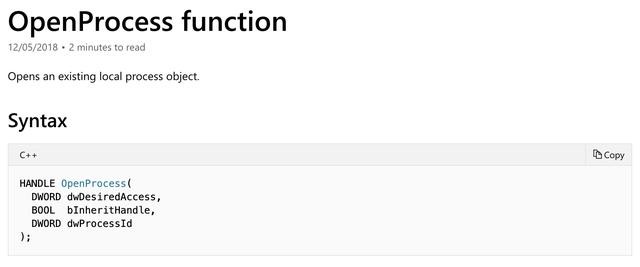

OpenProcess()以进程标识符(PID)为参数,返回一个进程句柄,打开句柄时必须使用PROCESS_QUERY_INFORMATION、PROCESS_QUERY_LIMITED_INFORMATION或者PROCESS_ALL_ACCESS访问权限,这样OpenProcessToken()才能使用返回的进程句柄。

图. OpenProcess文档

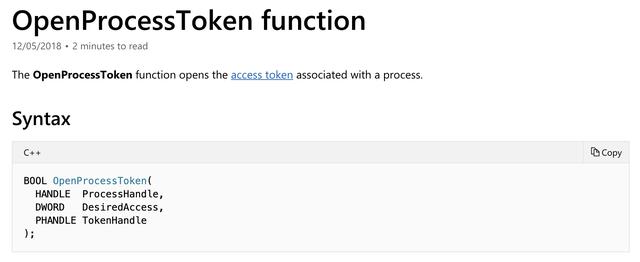

OpenProcessToken()以进程句柄及访问权限标志作为参数,用来打开访问令牌所关联进程的句柄。我们必须使用TOKEN_QUERY以及TOKEN_DUPLICATE访问权限打开令牌句柄,才能与ImpersonateLoggedOnUser()配合使用。我们也可以只使用TOKEN_DUPLICATE访问权限打开令牌句柄,与DuplicateTokenEx()配合使用。

图. OpenProcessToken文档

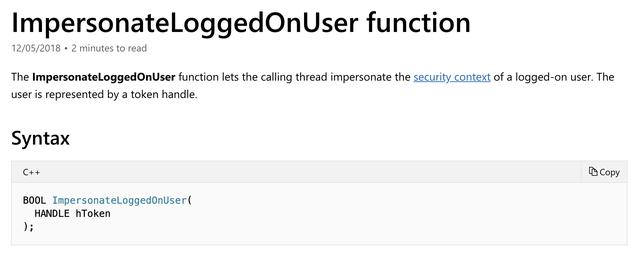

利用OpenProcessToken()获取令牌句柄后,我们可以使用ImpersonatedLoggedOnUser(),使当前进程可以模拟已登录的另一个用户。该进程会继续模拟已登录的该用户,直到线程退出或者我们显示调用RevertToSelf()。

图. ImpersonateLoggedOnUser文档

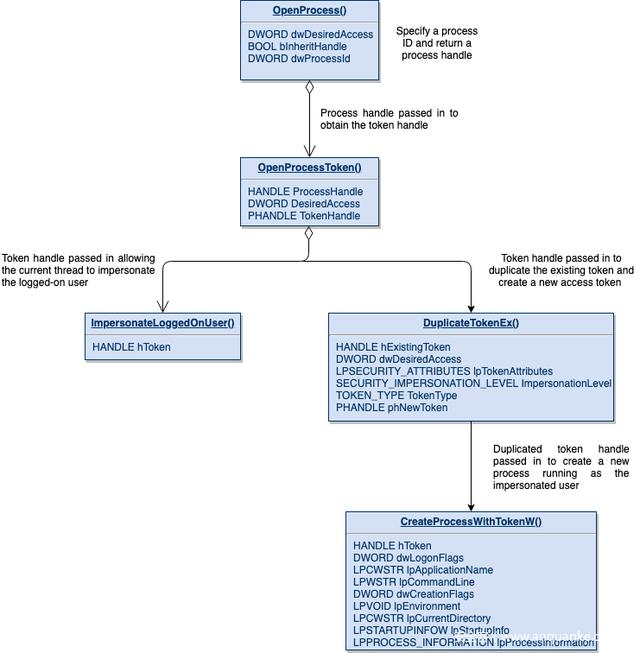

如果想以另一个用户身份运行进程,我们必须在OpenProcessToken()返回的令牌句柄上使用DuplicateTokenEx(),创建新的访问令牌。我们必须使用TOKEN_ADJUST_DEFAULT、TOKEN_ADJUST_SESSIONID、TOKEN_QUERY、TOKEN_DUPLICATE以及TOKEN_ASSIGN_PRIMARY访问权限来调用DuplicateTokenEx(),才能与CreateProcessWithTokenW()配合使用。DuplicateTokenEx()创建的访问令牌可以传入CreateProcessWithTokenW(),通过复制的令牌运行目标进程。