- 1如何备考PMP考试?

- 2[Go语言]我的性能我做主(1)_b.reportallocs()

- 3安装运行streamlit 过程中出现的2个问题_no module named 'streamlit

- 4【JavaWeb】网上蛋糕商城-项目搭建_网上蛋糕商城web项目

- 528岁程序猿,劝告那些想去学车载测试的人

- 6华为OD机试-字符串变换最小字符串(Java&Python&Js)100%通过率_给定一个字符串 最多只能交换一次 返回变换后能得到的最小字符串

- 7强力推荐!史上最强logo设计Midjourney提示词合集_midjourney logo设计关键词

- 8pythonexcel汇总_Python汇总excel到总表格

- 9如何使用Python读写多个sheet文件_python sheets 选择读取多行sheet

- 10喜报丨上海容大中标某股份制大行信用卡中心PDA移动办卡终端项目

网络安全与等级保护

赞

踩

概述

作者:bilibili安全狍

技术、产品、方案、项目案例、厂商、行业、生态、法律法规/等保、职业规划

信息安全、网络安全、网络空间安全、电子对抗/信息对抗

入行

两个基础

- 网络基础,CCNA/HCIA

- 虚拟机、MCSE、RHCE

两个方向

-

厂商、产品、方案、等保/分保标准、CISP/CISSP/HCNA-SEC

-

渗透测试、SQL注入、XSS、漏扫、挂马

-

电脑配置:16G内存起步

-

敏感和实时性 0day 1day

坚持!坚持!坚持!

1万小时定律

网络安全行业与职业规划

网络安全厂商分类与描述

网路安全岗位与职位

安全专家

安全厂商/互联网公司大佬 年薪40-120W (10年经验 或者 博士,很难)

安全运维/安全工程师

Windows/Linux系统加固,脚本语言,渗透测试,防火墙,入侵检测等 月薪5-30K,部分大佬50-80K

安全厂商工程师

设备为主:各类网络安全设备 月薪8K-30K

系统集成安全工程师

比较杂,什么都要会点 月薪4K-10K

网络安全职业规划

大事件

- 恐惧是痛点,痛点是需求,需求是钱

- 开阔视野/对话高端能力,高端客户交流毯子

- 甲方预算上报,说服领导,工作免责/获取利润

震网病毒 熊猫烧香 勒索病毒 Mirai病毒 BlackEnergy 棱镜门

安全厂商

网络兼安全厂商

思科

安全产品全球销量第一

思科官网是最大的网络技术知识库

华为

华为:运营商BG,消费者BG,企业BG,云计算BU、智能汽车BU

打包销售让安全厂商很难受,安全资质齐全

公司著名,受美国制裁

LI < SI < EI < HI

SDN: SD-Campus SD-WAN SD-DC

华三

华三:几易其主。目前紫光51%,HP49%。分出来几家公司:宇视、宏杉、迪普、创新工场。目前主要战略:大互联、大安全、大数据、云计算。

安全产品:FW VPN NGFW vFW vLB AFC(抗D) IPS LB/AD ACG(即UAC) GAP WAF DAS FM(Fortress) SSM SSA TVM EAD M9000

命名规则:C(compact)<S(standard)<M(middle)<A(advanced)<E(enhanced)<G(generation)

关键指标:整机吞吐量(进+出);最大并发连接数;每秒新建连接数

华三防火墙虚拟化采用docker技术

M9000为高端旗舰安全设备 可插VPN 流控 FW LB DDoS AV IPS等板卡

锐捷

教育No.1

迈普

路由器为主,重点行业:金融、运营商

迪普

传统网络安全厂商

奇安信

360企业安全,收购网康网神

齐向东 高举高打 政法/军队等行业强势

《漏洞》,齐向东著

深信服

拥有智安全、云计算和新IT三大业务品牌,华为体系厂商,加班,异地华,钱多

产品:UAC VPN AF SIP EDR AD WOC aDesk HCI

启明星辰

全资收购网御星云、杭州合众、书生电子等

安全产品齐全

绿盟

运营商、金融、互联网

异常流量清洗或抗DDoS在业内领先

天融信

主要产品是防火墙,被很多厂商OEM,其他产品OEM其他厂商,目前发展不好

细分领域安全厂商

堡垒机:齐治

终端安全:北信源

云安全:亚信安全

移动安全:梆梆安全

其他:非常多(略)

互联网安全厂商

360、腾讯、阿里

安全产品

防火墙

一般部署在边界

Firepower, USG

传统防火墙在开启附加功能(如AV)时,性能会显著下降,NGFW则不会明显下降;NGFW可基于用户控制;NGFW可以实现集群

IPS

一般旁挂在核心交换机

串行部署时考虑使用PFC(Power Free Connector)

异常流量清洗

AFC(Abnormal Flow Cleaner)

AntiDDoS

负载均衡

服务器负载均衡、链路负载均衡、全局负载均衡

链路 四/七层 全局 应用优化

应用优化:应用加速(TCP连接复用)、HTTP压缩、SSL卸载

N:1 1:N虚拟化

上网行为管理

ACG application control gateway

ASG

UAC

WAF

提供抗扫描、防注入、防XSS、防后门攻击等 还可提供负载均衡功能

专业应用层安全防护设备有三个:WAF、视频安全网关、数据库审计

数据库审计

全面记录数据库访问行为,识别越权等违规行为,完成追踪溯源,支持扫描检测数据库漏洞并提供解决建议

堡垒机

单点登录、运维审计

漏扫

软件: Nessus、流光、x-scan、superscan、kali

针对扫描出来的漏洞进行相应的攻击(操作系统、web、数据库、Adobe)

网闸

专用硬件隔离网络,私有协议摆渡数据

SSM

Security Service Manager 安全管理中心

态势感知

日志采集、流量探针、协同联动、多维呈现

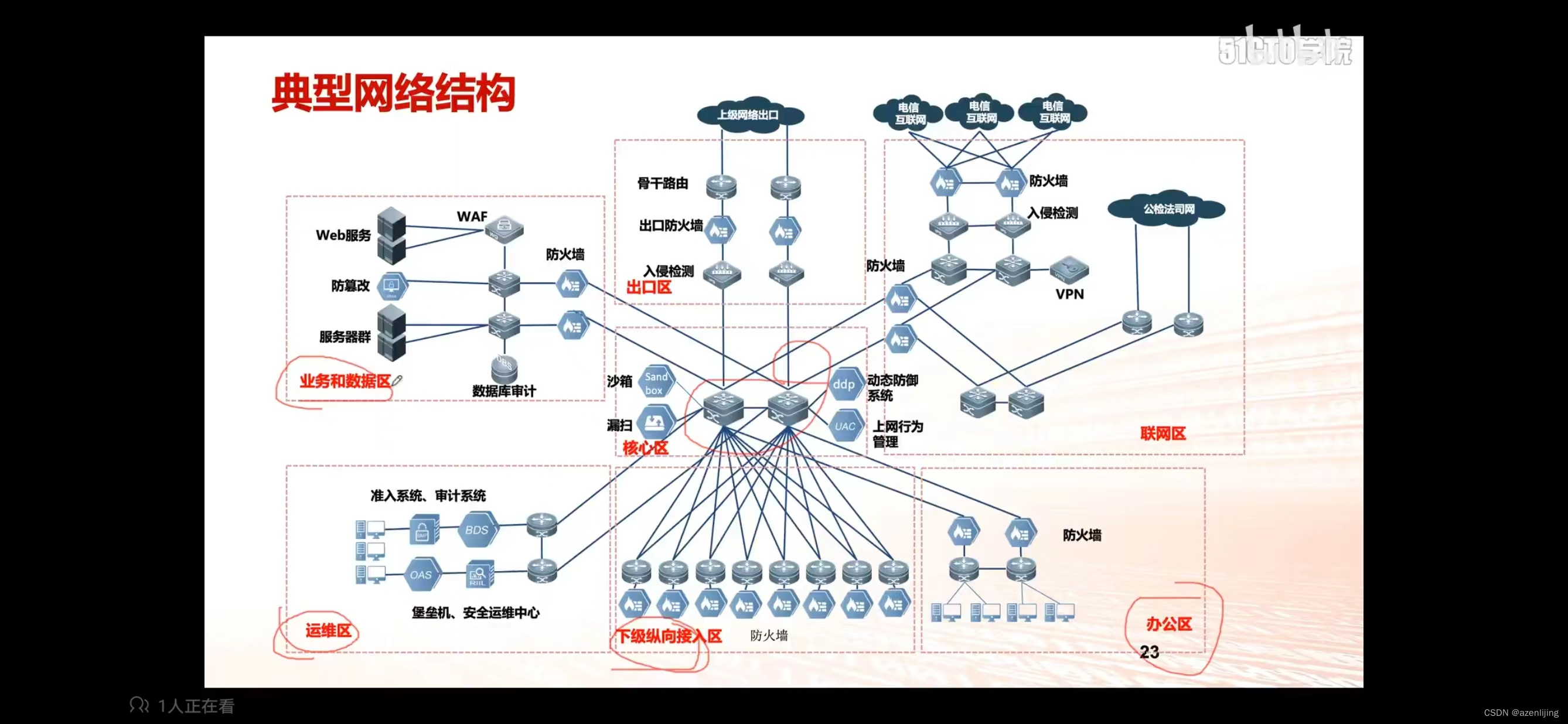

部署方案总结

出口、核心区域、服务器区域、核心旁挂区、办公区、教学楼、宿舍楼

内网办公区、安全管理区、对外接入区、互联网接入区、广域网接入区、分支出口、外联服务区、数据中心区

- 常见旁挂设备:IPS 堡垒机 数据库审计 日志审计 漏扫 负载均衡

- 常见串行设备:防火墙、行为审计、链路负载均衡、WAF

网络安全法律法规

网络安全部门

公安部

网络安全保卫局(网安)网警 网监

其他警种 技侦/经侦/刑侦

下属单位 公安部一所/三所 中电30所 信息安全评测/认证中心–国家信息安全漏洞库(CNNVD)

公安部82号令

互联网安全保护技术措施

指保障互联网网络安全和信息安全、防范违法犯罪的技术设施和技术方法

技术设施一般包括防火墙、防病毒、入侵检测、入侵防御、抗DDoS、内容过滤、用户认证、日志审计等设备或软件

应具有至少保存六十天记录备份的功能

能记录并留存互联网网络地址和内部地址对应关系

ISP ICP IDC 网吧 联网单位都有具体要求

网吧安管系统:任子行、美亚柏科、

公安部151号令

公安机关互联网安全监督检查规定

对互联网服务提供者和联网使用单位开展监督检查

高效、普教、政府:互联网接入、数据中心、互联网信息服务(门户网、论坛、留言板等)

医疗:互联网接入、互联网习习服务、公共上网(病患区无线上网)

景区、场馆等:互联网信息服务、公共上网

运营商:互联网接入、数据中心、互联网信息服务、公共上网

是否办理联网单位备案手续

是否制定并落实网络安全管理制度和操作规程,确定网络安全负责人

是否依法采取记录并留存用户注册信息和上网日志信息的技术措施

是否采取防范计算机病毒和网络攻击、网络侵入等技术措施

是否在公共信息服务中对法律、行政法规禁止发布或者传输的信息依法采取相关防范措施

维护国家安全、防范调查恐怖活动、侦查犯罪提供技术支持和协助

履行等保义务

对提供互联网接入服务的,是否记录并留存网络地址及分配使用情况

对提供互联网数据中心服务的,是否记录主机托管/租用的用户信息

在国家重大网络安全保卫任务期间,公安机关可以对下列内容开展专项安全监督检查

基于网络安全法

网信办

国家互联网应急中心CNCERT

中国互联网络信息中心CNNIC

国家计算机网络与信息安全管理中心

工信部

网络安全管理局

通管局/无委会

国安

中国政府的反间谍机关和政治保卫机关

最高部门 中央办公厅机要局 国家保密局

南京841研究所

军队

56所 无锡江南所

30所 卫士通

机要和保密局

国家保密局保密科技测评中心

网络安全法

关键信息基础设施

法律责任

个人信息保护:姓名、出生日期、身份证号码、个人生物识别信息、住址、电话号码

网络运营者:网络的所有者、管理者和网络服务提供者

共七章79条

等级保护 留存日志不少于六个月 要有应急预案

对公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域

关键信息基础设施安全保护条例 总体规划 绩效考核

个人信息境内存储 征得采集人同意

| 序号 | 安全法要求 | 应对措施 | 适应对象 |

|---|---|---|---|

| 1 | 保障网络安全稳定运行 | 安全咨询服务、渗透测试服务、风险评估服务、漏洞扫描服务、RG-WMS, RG-BDS, RG-Scan | 网络运营者、关键信息基础设施运营者 |

| 2 | 防止数据泄密、窃取或篡改 | RG-Wlock, WAF, RG-DBS, 防泄密产品 | 网络运营者、关键信息基础设施运营者 |

| 3 | 制定内部安全制度流程,确定安全负责人 | 安全咨询服务 | 网络运营者 |

| 4 | 制定内部安全制度流程,设置专门安全管理机构和责任人,并对关键人员做背景调查 | 安全咨询服务 | 关键信息基础设施运营者 |

| 5 | 采取防病毒、防攻击的技术措施 | RG-WALL, RG-IDP, RG-BDS, RG-OAS, RG-DBS, RG-WG, RG-WMS, RG-Wlock | 网络运营者、关键信息基础设施运营者 |

| 6 | 监测记录网络运行状态、留存日志不少于六个月 | RG-BDS, UAC/EG/elog | 网络运营者、关键信息基础设施运营者 |

| 7 | 制定应急预案 | 安全咨询服务、应急响应服务 | 网络运营者 |

| 8 | 制定应急预案并定期演练 | 安全咨询服务、应急响应服务 | 关键信息基础设施运营者 |

| 9 | 定期进行网络安全教育、技术培训和考核 | 安全培训服务 | 关键信息基础设施运营者 |

| 10 | 每年至少进行一次检测评估 | 风险评估服务 | 关键信息基础设施运营者 |

等级保护政策规范解读

等保1.0

为什么要实施等级保护:

- 国家信息安全的基本制度,是国策

- 开展信息安全的基本方法

实施等保的目的:

明确信息安全重点 优化信息安全资源配置

公安部门开展等保的依据:

- 国务院147号令:公安部主管等保工作

- 公安部82号令,151号令,《网络安全法》

等级保护主要标准

(GB 17859-1999)计算机信息系统安全保护等级划分准则。

(GB/T22240-2020)信息安全技术 网络安全等级保护定级指南。

(GB/T25058-2019)信息安全技术 网络安全等级保护实施指南。

(GB/T22239-2019)信息安全技术 网络安全等级保护基本要求。

(GB/T28448-2019)信息安全技术 网络安全等级保护测评要求。

(GB/T28449-2018)信息安全技术 网络安全等级保护测评过程指南。

配套标准

GB 17859-1999 计算机信息系统安全保护等级划分准则

GA/T671 终端计算机系统安全等级技术要求

GB/T 20269-2006 信息安全技术 信息系统安全管理要求

GB/T 20270-2006 信息安全技术 网络基础安全技术要求

GB/T 20271-2006 信息安全技术 信息系统通用安全技术要求

GB/T 20272-2006 信息安全技术 操作系统安全技术要求

GB/T 20273-2006 信息安全技术 数据库管理系统安全技术要求

GB/T202282-2006 信息安全技术 信息系统安全工程管理要求

GB/T 18336-2000 信息技术 信息技术安全性评估准则

GB/T 19716-2005 信息技术 信息安全管理实用规则

等级保护级别标准

共5个级别 常做的为第三级

第三级 信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或对国家安全造成损害。

等级保护项目过程

系统定级 规划设计 建设实施 等级测评 运维管理 系统废止

等级保护基本要求

技术基本要求

- 物理安全

环境安全:防火、防雷、供电、空调、安全人员

设备安全:防盗、防毁、防电磁泄露、防电磁干扰

介质安全:磁带

物理安全管理:管理制度、人员管理、授权

物理安全技术:窃听、窥视 - 网络安全

网闸、防火墙、态势感知、入侵防御、抗D、上网行为管理、准入 - 主机系统安全

沙箱、漏扫、负载均衡、杀毒软件、堡垒机

程序签名、硬盘加密、访问控制 - 应用安全

WAF、安全视频网关、IAM - 数据安全

数据库审计、集群

容灾:两地三中心

管理基本要求

- 安全管理机构 最高管理层到执行管理层以及业务运营层

- 安全管理制度 总体方针、策略、规范 操作规程

- 人员安全管理 对内部人员和外部人员的安全管理

- 系统建设管理 定级、设计建设实施、验收交付、测评

- 系统运维管理 日常管理、变更管理、制度化管理、安全事件处置、应急预案管理和安管中心

等保2.0

- 定级指南

- 基本要求

- 通用要求

- 云计算

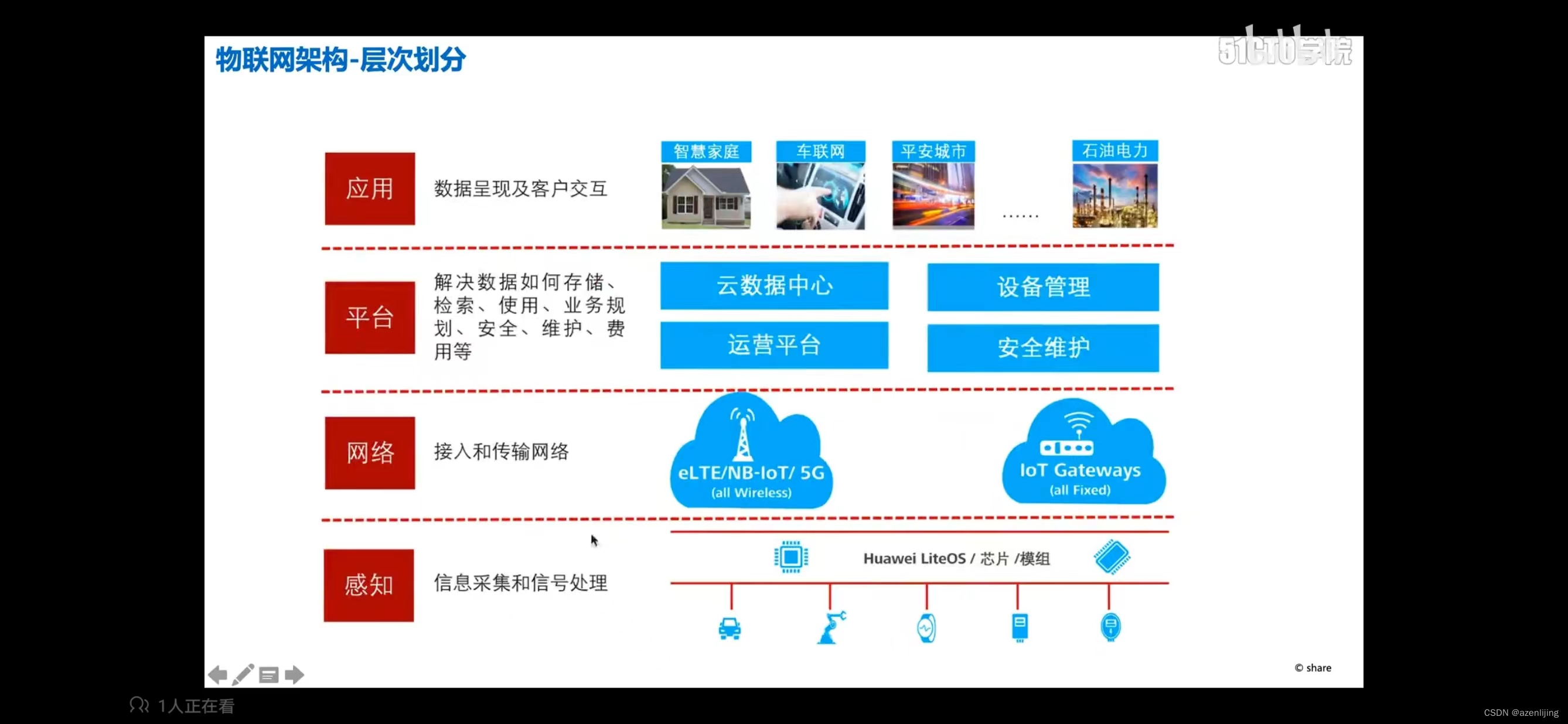

- 物联网

- 移动互联

- 工业控制

- 设计要求

- 测评要求

定级 > 备案 > 系统建设、整改 > 等级测评 > 监管部门定期检查

技术要求

- 物理和环境安全

- 网络和通信安全

- 设备和计算安全

- 应用和数据安全

管理要求

- 安全策略和管理制度

- 安全管理机构和人员

- 安全建设管理

- 安全运维管理

等保三级要求共71项230子项

第三级 信息系统受到破坏后,会对公民、法人和其他组织的合法权益造成特别严重损害,会对社会秩序和公共利益造成严重损害,或对国家安全造成损害。

国家实行网络安全等级保护制度 义务 安全管理制度和操作规程 负责人 技术措施 日志留存不少于六个月 备份和加密

关键信息基础设施不低于等保三级

网络安全法 不做等保就是违法

扩展要求

云计算

Saas Paas Iaas

云服务方、云租户各做定级对象定级

提出无理位置的选择要求,例如云计算的所有无理设备和数据均放在国内

提出服务供应商选择和供应链挂理的要求,例如选择云服务商和供应商的过程必须符合国家的要求

镜像和快照保护 云服务商选择 供应链管理 云计算环境管理

移动互联

无线接入点的物理位置

无线和有线网络之间的边界防护

无线和有线网络之间的访问控制

无线和有线网络之间的入侵防范

移动终端管控

移动应用管控

移动应用软件采购

移动应用软件开发

配置管理

工控安全

SCADA PLC DCS 批量过程/连续过程/离散过程

现场设备层 现场控制层 过程监控层 生产管理层 企业资源层

室外控制设备防护

网络架构

通信传输

访问控制

拨号使用控制

无线使用控制

控制设备安全

产品采购和使用

外包软件开发

物联网

感知 网络 平台 应用

按照传输距离:NFC, BT, Wifi, 5G, ZigBee, Wi-Fi HaLow, LoRa, NB-IoT

按照速率:LoRa, ZigBee, NB-IoT, NFC; BT, Wi-Fi HaLow; Wifi, 5G

感知节点的物理防护

感知网的入侵防范

感知网的接入控制

感知节点设备安全

网关节点设备安全

抗数据重放

数据融合处理

感知节点的管理

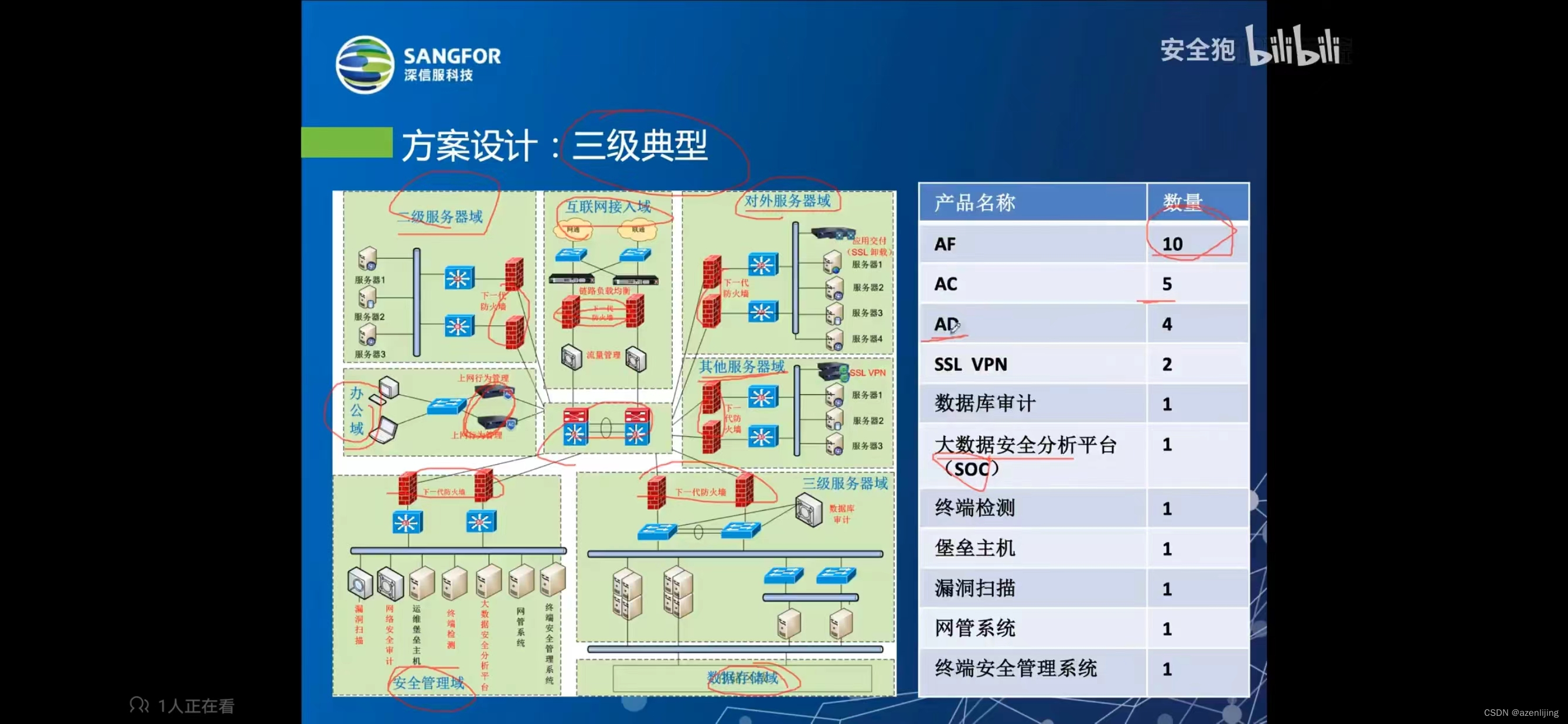

等保解决方案

定级一般由客户自主定级,或遵守上级主管部门指导意见(如有)

等保定级咨询服务 等保风险评估服务(差距分析 总体安全规划设计) 等保安全建设服务(详细安全方案设计)

典型网络结构

等级保护套餐