热门标签

热门文章

- 1vLLM大模型推理加速方案原理(PagedAttention)

- 2命令行与ECS通信详细流程_ecs增强常规通信

- 3快速上手MATLAB:科研、工程、数据分析,MATLAB入门(下)教你基础知识!分享《MATLAB初学者教程 MATLAB编程-菜鸟入门(清晰版)》_菜鸟教程matlab在线编程

- 4Mybatis枚举类型处理器(自带实现两种)+如何自定义枚举类型处理器_mybatis自定义枚举处理

- 5华为OD机试真题-快递员的烦恼-2023年OD统一考试(C卷)_快递公司每日早晨,快递员设计最短路径

- 6【Linux深入剖析】进程优先级 | 命令行参数 | 环境变量

- 75分钟速成渐变色css

- 8iis 301 重定向问题(301定向提示"过多的重定向而无法访问"解决办法)

- 9学生党如何按量计费使用阿里云GPU服务器?_按量付费的gpu能否暂停使用

- 10CentOS使用指令yum install安装报错:YumRepo Error: All mirror URLs are not using ftp, http[s] or file._not using ftp, http[s], or file for repos, skippin

当前位置: article > 正文

tomcat漏洞扫描,tomcat隐藏版本号,处理ajp漏洞

作者:盐析白兔 | 2024-03-04 06:54:49

赞

踩

tomcat漏洞扫描

1. tomcat漏洞

使用tomcat部署应用后,如果应用返回报错没有返回一个错误页面,会使用tomcat自定义的报错页面,这个页面有tomat版本号。可以根据这个版本号获取已经暴露出的漏洞,如ajp漏洞。可以根据版本号进行攻击,获取到tomcat应用webapps部署应用的文件夹下所有信息。所以需要隐藏版本号,并最好把已经暴露的漏洞修复。

2. 隐藏版本号

这里需要修改一个文件,把版本号删除

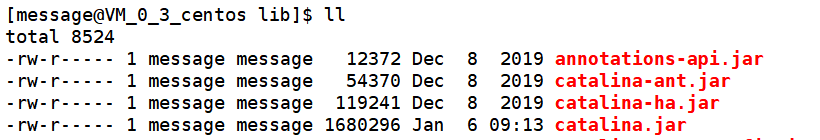

tomcat根目录下有lib文件夹,此文件夹下保存了tomcat使用的一些jar包,找到catalina.jar

解压进入org/apache/catalina/util,编辑配置文件ServerInfo.properties

里面有两个参数

server.info=Apache Tomcat

server.number=8.5.8.0

把server.num后面信息删除即可,之后报错只能显示Apache Tomcat,获取不到版本号了

3. 修复ajp漏洞

参考:https://www.freebuf.com/column/227973.html

ajp漏洞(AJP请求注入和潜在的远程代码执行 )影响版本

tomcat7: < 7.0.100

tomcat8: < 8.5.51

tomcat9: < 9.0.31

- 修复方式1:

禁用AJP协议端口:在conf/server.xml配置文件中注释掉117行的<Connector port=“8009” protocol="AJP/1.3"redirectPort=“8443” /> ,然后重启服务器。前提是tomcat不适用ajp服务 - 如果需要使用ajp服务,配置ajp配置中的secretRequired跟secret属性来限制认证

必须将 requiredSecret更改为一个安全性高、无法被轻易猜解的值(自行填写)

<Connector port="8009" protocol="AJP/1.3" redirectPort="8443" address="YOUR_TOMCAT_IP_ADDRESS" requiredSecret="YOUR_TOMCAT_AJP_SECRET">

- 1

- 2

- 下载补丁

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/apache/tomcat/releases

或者请随时关注如下链接进行更新

https://tomcat.apache.org/download-70.cgi

https://tomcat.apache.org/download-80.cgi

https://tomcat.apache.org/download-90.cgi

声明:本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:【wpsshop博客】

推荐阅读

相关标签