热门标签

热门文章

- 1鸿蒙开发 - 配置环境准备_鸿蒙开发创建的.ets在哪里配置

- 2博时基金——追求低风险下的稳定增长

- 3Android APK 中 dex 文件数量限制问题_on path: dexpathlist[[zip file "/data/app/~~llajfn

- 4java(Android)类加载机制_at com.qanfe.data02.study11.phonefactory.

- 5Android 类加载机制_android类加载机制

- 6K8S使用就绪和存活探针配置健康检查_acutator/health 超时时间

- 7程序猿也爱学英语(上),有图有真相_程序员学英式还是美式

- 8SpringBoot数据层(NoSQL)解决方案_springboot写后端不用写sql代码了

- 9PHP导出到Excel表格 解决数字不正常显示问题_phpexcel导出excel的数字 被隐藏 解决方案

- 10TCP/IP 七层架构模型

当前位置: article > 正文

信息安全面试题目汇总(带答案)

作者:盐析白兔 | 2024-03-19 08:38:01

赞

踩

信息安全面试

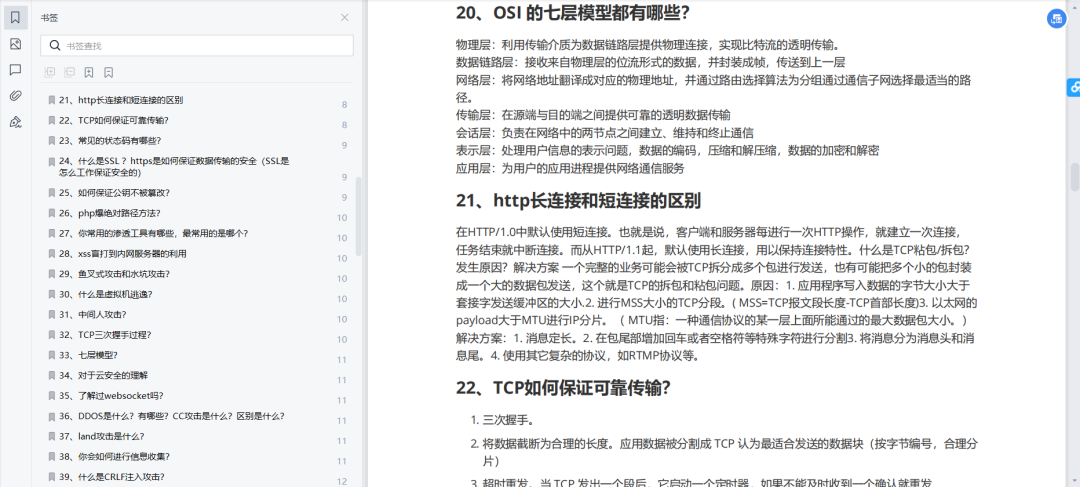

1)描述一下外网打点的基本流程?

外网大点的基本流程主要分为:靶标确认、漏洞探测、漏洞利用、权限获取其最终目的是为了获取靶标的系统权限/关键数据。而在整个打点流程中,信息收集较为重要。掌握靶标情报越多,后续就能够尝试更多的攻击方式进行打点。比如:钓鱼邮件、web漏洞、边界网络设备漏洞、弱口令等。2)在外网打点过程中,常用的信息收集工具有哪些?

ENScan 企业信息查询工具Oneforall 子域名收集工具水泽 信息收集自动化工具FOFA、Goby 网络空间资产检索/攻击面测绘工具Masscan 端口扫描工具ARL 资产安全灯塔 快速侦察与目标关联的资产工具3)如何识别CDN?

a. 通过"ping"命令,看执行回显情况Windows 系统环境下,使用"nslookup"进行查询看返回的域名解析情况,超级PING工具,比如:all-tool.cn/Tools/ping[看IP结果]4)邮件钓鱼的准备工作有哪些?

确定邮件钓鱼的形式:链接、文件收集目标相关邮箱编写钓鱼邮件文案匿名邮箱木马免杀测试、钓鱼站点搭建反溯源

5)Apache Log4j2 的漏洞原理是什么?

由于Log4j2组建在处理程序日志记录时存在JNDI注入缺陷,未经授权的攻击者利用该漏洞,可向目标服务器发送精心构造的恶意数据,触发Lgo4j2组件解析缺陷,实现目标服务器的任意代码执行,获得目标服务器权限6)水坑攻击和鱼叉攻击的区别是什么?

水坑攻击指的是黑客通过分析被攻击者的网络活动规律,寻找被攻击者经常访问的网站的弱点,先攻下该网站并植入攻击代码,等待被攻击者来访时实施攻击鱼叉攻击则是通常是指利用木马程序作为电子邮件的附件,发送到目标电脑上,诱导受害者去打开附件来感染木马

7)常见的未授权访问漏洞有哪些?

MongoDB 未授权访问漏洞Redis 未授权访问漏洞Memcached 未授权访问漏洞JBOSS 未授权访问漏洞VNC 未授权访问漏洞Docker 未授权访问漏洞Zookeeper 未授权访问漏洞Rsync 未授权访问漏洞

8)Web TOP 10漏洞有哪些?

SQL注入失效的身份认证敏感数据泄露XML外部实体(XXE)失效的访问控制安全配置错误跨站脚本(XSS)不安全d呃反序列化使用含有已知漏洞的组组件不足的日志记录和监控9)Windows常用的提权方法有哪些?

系统内核溢出漏洞提权数据库提权错误的系统配置提权组策略首选项提权Web中间件漏洞提权DLL劫持提权滥用高危权限令牌提权第三方软件/服务提权等10)应急响应的基本思路是什么?

a.收集信息:收集告警信息、客户反馈信息、设备主机信息等b.判断类型:安全事件类型判断(钓鱼邮件、webshell、爆破、中毒等)c.控制范围:隔离失陷设备d.分析研判:根据收集回来的信息进行分析e.处置:根据事件类型进行处置(进程、文件、邮件、启动项、注册表排查等)f.输出报告更多展示

注:部分题目源于网络,侵删

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/267371

推荐阅读

相关标签