热门标签

热门文章

- 1java获取MX_从Java中的RuntimeMXBean获取引导路径

- 2chatgpt4.0 如何升级?chatgpt 升级到 4.0 保姆级教程,五分钟包教包会

- 3SENet(Squeeze-and-Excitation Networks)_squeeze-and-excitation networks.

- 4统计素数并求和(Python)_本题要求显示给定整数m和n区间内素数并对它们求和。 输入格式: 在一行输入两个正

- 5【美团面试】软件测试面试题_对美团登陆界面设计测试用例。

- 6蓝凌OA-syszonepersoninfo-信息泄露_exp-漏洞复现_蓝凌oa存在信息泄露漏洞

- 7上百部BBC经典纪录片,既学英语又涨知识,送给程序员们~~

- 8智能投顾-用户画像、投资组合选择、推荐引擎、大数据挖掘_基于用户投资历程的

- 9GeoGebra_geogebra官网

- 10SRIO IP介绍 (一) SRIO IP概述_srio接口

当前位置: article > 正文

蓝凌OA_sysUiExtend任意文件上传

作者:盐析白兔 | 2024-04-04 19:36:11

赞

踩

sysuiextend

漏洞描述

蓝凌EKP,是蓝凌旗下的协同办公平台,其定位在平台型产品,它是结合蓝凌知识管理及移动互联网理念设计,综合企业管理支撑系统发展而来,并将协同办公、知识共享、文化管理、战略管理等融合为一体,通过企业门户统一战线,满足用户个性化办公要求的一体化工作平台。

蓝凌OA sysUiExtend接口处存在任意文件上传漏洞,未经过身份认证的攻击者可通过构造压缩文件上传恶意后门文件,远程命令执行,获取服务器权限。

漏洞复现

fofa dork:icon_hash=”831854882”

- 构造zip压缩文件

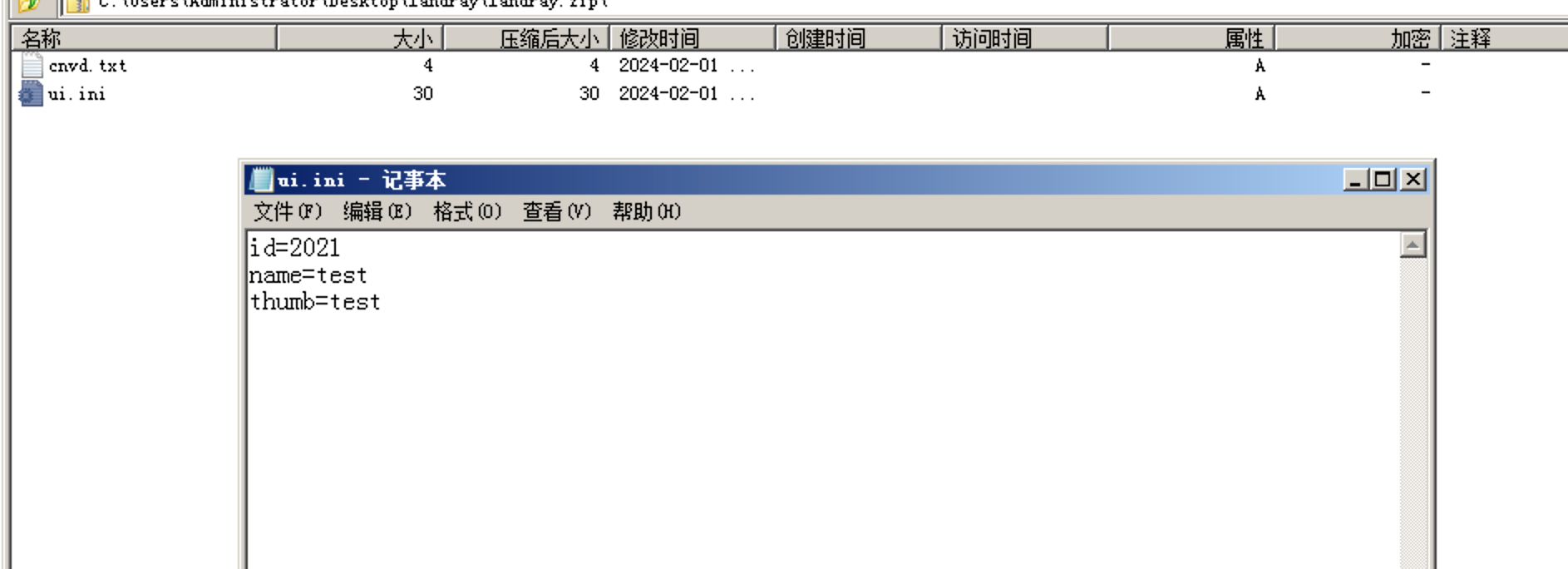

压缩文件由恶意webshell文件和ui.ini组成,id为上传后文件路径的组成部分。

- 构造上传数据包

漏洞URL:/api///sys/ui/sys_ui_extend/sysUiExtend.do?method=getThemeInfo,可通过html构造form表单上传压缩包,上传后返回状态码200,无其他特征。

<form action声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/360675

推荐阅读

相关标签