- 12023/10/12 记录 import openpyxl 报错_import openpyxl报错

- 2【非常详细】通俗易懂的讲解决策树(Decision Tree)

- 3YOLOv8改进 | 检测头 | 融合渐进特征金字塔的检测头【AFPN3】

- 4Python量化交易是什么意思?如何利用Python进行量化交易?

- 5uniapp/设置桌面角标/发送系统通知/动态修改桌面应用图标/展示3d模型/仿淘宝二楼_uniapp桌面角标

- 6python版ddos脚本

- 7docker pull 一直Retrying拉取不下来,但是换其他节点又立马正常,网络测试是正常的,会是啥原因呢?最后报错unexpected EOF_docker pull retrying

- 8ElasticSearch全文搜索引擎之查询API操作详解_elasticsearch searchrequest

- 9python中的xpath爬虫实例,新人处女作!!!_python xpath 根据 class="list-item

- 10CSS特效:pointer-events: none;的一种特殊应用

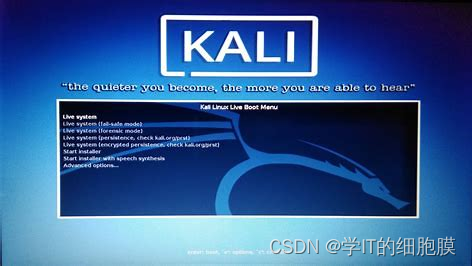

为什么说Kali学得好,牢饭吃到饱_kali是黑客必学吗

赞

踩

前期提要:本篇文章不会提供任何Kali的命令行,感兴趣的小伙伴可以看B站视频。

一,什么是Kali

Kali Linux是一个基于Debian的Linux发行版,专为渗透测试、网络安全和数字取证而设计。它由Offensive Security公司开发、资助和维护,并自2013年3月13日发布以来,一直受到安全专业人员的青睐。Kali Linux的前身是BackTrack Linux,经过自上而下的重建,完全符合Debian的开发标准。

Kali Linux集成了大量的安全工具和资源,包括900多种渗透测试工具,如nmap、Wireshark、John the Ripper和Aircrack-ng等。这些工具使得安全人员能够模拟真实攻击场景,发现系统和应用程序的漏洞,进而帮助组织更好地保护自己的网络。同时,Kali Linux也适用于安全研究、计算机取证和逆向工程等多个信息安全任务。

此外,Kali Linux本身非常安全,内置了各种安全机制和工具,以保护用户的数据和隐私。它支持多种硬件平台,包括桌面计算机、笔记本电脑、服务器和嵌入式设备,如树莓派和ARM系统。用户可以通过硬盘、Live CD或Live USB运行Kali Linux,并根据需要选择32位或64位的镜像。

Kali Linux拥有庞大的用户社区和开发者社区,用户可以在社区中获取支持、分享经验和解决问题。同时,Kali Linux的开发团队会定期发布更新版本,以确保系统的稳定性和安全性。

总的来说,Kali Linux是一个功能强大、安全可靠的渗透测试和安全审计平台,适用于安全专业人员、渗透测试人员和黑客等广大用户群体。

二,Kali主要用来干什么

Kali Linux主要被用于网络安全相关的多种任务,包括渗透测试、安全审计、漏洞研究、数字取证和恶意软件分析等。它专门为安全专业人员、渗透测试人员、白帽黑客和网络安全爱好者设计。

具体来说,Kali Linux内置了大量的安全工具和资源,使得用户可以方便地进行各种网络安全任务。这些工具包括但不限于:

-

渗透测试工具:如Nmap用于网络扫描和发现,Metasploit框架可以自动化执行各种漏洞利用和攻击,而Hydra则用于密码暴力破解。

-

恶意软件分析:Kali提供了一系列工具来分析和检测恶意软件样本,帮助研究人员理解其工作原理和潜在影响。

-

数字取证:Kali Linux包含用于收集、分析和呈现数字证据的工具,帮助安全人员调查和响应安全事件。

-

无线网络安全:Kali Linux还包含一系列针对无线网络安全的工具,如Aircrack-ng,用于破解无线网络的密钥和分析其安全性。

-

Web应用安全:对于Web应用的安全测试,Kali提供了如Burp Suite、SQLMap等工具,用于发现Web应用中的漏洞并进行安全测试。

-

社会工程学:Kali也包含了一些社会工程学工具,用于模拟和测试人员被欺骗的风险,如SET(Social Engineering Toolkit)。

除此之外,Kali Linux的社区非常活跃,用户可以通过在线论坛、博客和社交媒体等渠道与其他安全专家交流和学习。这使得Kali Linux成为了一个强大的平台,不仅用于执行安全任务,还用于学习和提升网络安全技能。

然而,需要强调的是,Kali Linux及其工具应仅在合法和授权的范围内使用。它们被设计用于测试、评估和加固系统的安全性,而不是用于非法活动或侵犯他人的隐私。

三,Kali中有哪些工具,有什么用

Kali Linux中包含了大量的工具,这些工具在网络安全领域具有广泛的应用,用于执行各种任务,如信息收集、漏洞扫描、渗透测试、密码破解等。以下是一些常用的Kali工具及其用途:

- Nmap:

- 用途:网络发现和安全审计。

- 功能:进行主机发现、端口扫描、版本侦测、操作系统侦测,以及防火墙/IDS规避等。

- 使用场景:用于发现网络中的设备、开放的服务和潜在的漏洞。

- Wireshark:

- 用途:数据包分析。

- 功能:捕获网络上的数据包,进行详细的协议分析。

- 使用场景:分析网络流量,查找异常或恶意活动,进行故障排查等。

- Metasploit:

- 用途:漏洞测试和渗透测试。

- 功能:包含大量的漏洞利用模块和攻击载荷,可以自动化执行渗透测试流程。

- 使用场景:用于测试系统的安全性,发现潜在的漏洞。

- John the Ripper:

- 用途:密码破解。

- 功能:支持多种哈希算法,用于破解弱密码或哈希值。

- 使用场景:在渗透测试中,尝试破解用户密码。

- Aircrack-ng:

- 用途:无线网络攻击和审计。

- 功能:捕获无线数据包,分析无线网络的安全性,破解WEP和WPA密钥等。

- 使用场景:测试无线网络的安全性,查找潜在的漏洞。

- Hydra:

- 用途:密码暴力破解。

- 功能:通过尝试不同的用户名和密码组合,破解远程服务认证。

- 使用场景:在渗透测试中,尝试破解远程服务的登录凭据。

- Social Engineering Toolkit (SET):

- 用途:社会工程学攻击。

- 功能:创建钓鱼网站、发送钓鱼邮件等,模拟社会工程学攻击场景。

- 使用场景:用于测试和培训员工对社会工程学攻击的防范意识。

这些只是Kali Linux中众多工具的一部分,每个工具都有其特定的用途和功能。在使用这些工具时,必须遵守法律法规和道德准则,确保只在合法和授权的范围内使用它们。

四,一个例子:在kali如何进行渗透测试

所有小伙伴记住:你可以坑一坑你的好基友,但绝不能在网上去试图攻击其他用户!!!

在Kali Linux中进行渗透测试通常涉及多个步骤,以下是一个基本的渗透测试流程:

- 确定目标:首先,你需要明确渗透测试的目标。这可以是一个特定的网站、网络、应用程序或设备。了解目标的特点、结构和可能的漏洞是进行渗透测试的基础。

- 信息收集:收集关于目标的信息是渗透测试的关键步骤。你可以使用Kali Linux中的多种工具来完成这一任务。例如,使用Nmap进行网络扫描,发现目标主机上开放的端口和服务,获取主机的IP地址和操作系统版本等信息。此外,还可以使用Dirb等网站目录爆破工具来发现网站上的隐藏页面或敏感文件。

- 漏洞分析:在收集到足够的信息后,你需要对目标进行漏洞分析。这包括使用漏洞扫描工具来发现目标主机上已知的漏洞,并评估这些漏洞可能对系统安全造成的威胁。同时,你还可以利用社会工程学攻击技术,如伪装成合法用户或利用人性弱点,来获取目标的敏感信息。

- 利用漏洞:一旦发现了可利用的漏洞,你就可以开始尝试利用这些漏洞进行攻击。这可能包括利用已知漏洞进行远程命令执行、上传恶意代码或执行其他恶意操作。在Kali Linux中,Metasploit是一个强大的工具,它提供了大量的漏洞利用模块和攻击载荷,可以帮助你自动化执行这些攻击。

- 维持访问:成功入侵目标系统后,你需要采取措施来维持对系统的访问,以便进行长期控制或进一步的数据收集。这可能包括在目标系统上植入后门程序或创建傀儡机(肉鸡),以便在需要时能够重新进入系统。

- 编写报告:完成渗透测试后,你需要编写一份详细的报告,总结测试过程中发现的所有漏洞、利用的漏洞以及潜在的安全风险。这份报告将帮助目标组织了解他们的安全状况,并采取相应的措施来加强安全防护。

需要注意的是,进行渗透测试时必须遵守相关法律法规和道德准则。确保你只在合法和授权的范围内进行渗透测试,并始终尊重他人的隐私和权益。此外,渗透测试应该是一个合作的过程,与目标组织保持沟通并分享测试结果是非常重要的。

最后,Kali Linux提供了丰富的文档和社区支持,你可以通过查阅官方文档、参加在线论坛或参与社区活动来进一步学习和提高渗透测试技能。

五,一个例子:msfconsole工具

Kali操作系统中的MSFConsole是一个强大的工具,它是使用Metasploit框架(MSF)的最常用的接口。MSFConsole提供了一个“一体式”集中式控制台,允许用户有效访问MSF中几乎所有可用的选项。

在Kali中启动MSFConsole非常简单,只需要在命令行中输入“msfconsole”即可。这个工具的主要功能包括但不限于收集信息、探测系统漏洞、执行漏洞利用测试等,为渗透测试、攻击编码和漏洞研究提供了一个可靠平台。

MSFConsole中包含了多个模块,每个模块都执行特定的任务。例如,用户可以使用“use <模块>”命令来选择要使用的模块,如“use exploit/windows/smb/ms08_067_netapi”。之后,用户可以通过“show options”命令查看当前模块的可配置参数,并使用“set <参数> <值>”命令设置模块的参数值。

当模块配置完毕后,用户可以使用“exploit”命令执行已配置的模块并尝试利用目标系统。此外,MSFConsole还提供了搜索功能,允许用户通过“search <关键词>”命令搜索可用的模块。

在攻击过程中,用户可能需要管理多个会话。MSFConsole提供了“sessions”命令来显示当前会话列表,而“sessions -i <会话ID>”命令则允许用户切换到指定的会话。如果用户需要将某个会话置于后台运行,可以使用“background”命令。

除了直接利用漏洞,MSFConsole还提供了后渗透功能,如在取得目标的远程控制权后,可以进一步实施攻击动作,如部署后门木马、获取敏感信息等。此外,MSFConsole还涉及载荷(Payloads)的设置,这些载荷是期望目标系统在被攻破以后执行的代码,用于方便攻击者实施控制。

总的来说,MSFConsole是一个功能强大的工具,通过它,用户可以执行各种渗透测试任务,有效地探测和利用目标系统的安全漏洞。然而,请注意,这些工具应在合法和道德的范围内使用,并应始终遵守相关法律法规。

总结:

我们都知道,网络安全学的好的人分为白帽子和黑帽子(国内还称红帽子),希望有此志向的小伙伴都成为白帽子。如果你心怀鬼胎,去做一些不道德的事,那“Kali学得好,牢饭吃到饱”这句话就是对你的描述。