热门标签

热门文章

- 1macOS java 语言 常用的命令行指令_mac java执行系统命令

- 2自己动手简单封装ajax的get和post请求

- 3用TensorFlow写一个杂草识别

- 4springboot整合rpc远程调用_RPC---远程过程调用协议(一)

- 5Web漏洞_XSS(cookie与session、DVWA1.9版本XSS反射型、存储型靶机实验、BeEF基本使用)_xss 如何模拟session 登录

- 6毕设 深度学习的水果识别 opencv python_机器学习识别水果

- 7openlayers应用“三”:百度地图纠偏

- 8Linux必备命令:如何使用cd命令在文件系统中高效切换目录?_linux cd根目录

- 9android 编写启动界面,Android启动页的简单实现

- 10systemctl daemon-reload

当前位置: article > 正文

就业班 2401--2.23 Linux Day4--文件权限管理

作者:知新_RL | 2024-02-27 07:12:29

赞

踩

就业班 2401--2.23 Linux Day4--文件权限管理

家人们,朋友们,各位粉丝们大家久等了,时隔二十多天我又回来了

文件权限管理 一

自我塑造的过程很疼,但终将遇见更好的自己.

一、Linux用户权限解析

我们linux服务器上有严格的权限等级,如果权限过高导致误操作会增加服务器的风险。所以对于了解linux系统中的各种权限及要给用户,服务等分配合理的权限十分重要

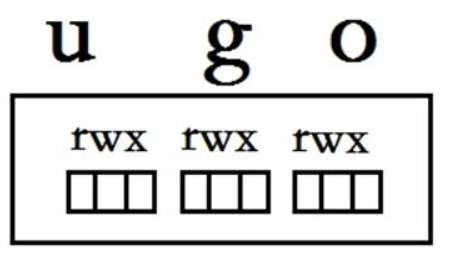

1.基本权限 UGO

=====================================================

文件权限设置: 可以赋于某个用户或组 能够以何种方式 访问某个文件

权限对象: 属主------->u 属组------->g 其他人------>o基本权限类型: 读(read):r ---->4 写(write):w ---->2 执行(exec):x ---->1

案例:

r w x rw- r-- alice hr file1.txt 属主权限 属组权限 其他人权限 属主 属组 文件 #前提条件:jack属于hr组 一 alice对file1.txt文件有什么权限? 二 jack对file1.txt文件有什么权限? a. jack是所有者吗? b. jack属于hr组吗? 三 tom对file1.txt文件有什么权限? a. tom是所有者吗? b. tom属于hr组吗? c. tom为其他人吗?

1.1.设置权限

chown:改变文件或目录的所属主以及所属组 chmod:为文件或目录设置访问权限

更改文件的属主(拥有者)、属组 (所属组)

chown:

[root@linux-server ~]# chown alice.hr file1.txt #修改属主、属组 [root@linux-server ~]# chown tom file1.txt #修改属主 [root@linux-server ~]# chown .it file1.txt #只改属组 [root@linux-server ~]# chown -R alice.hr dir1 #递归修改---针对目录

更改权限

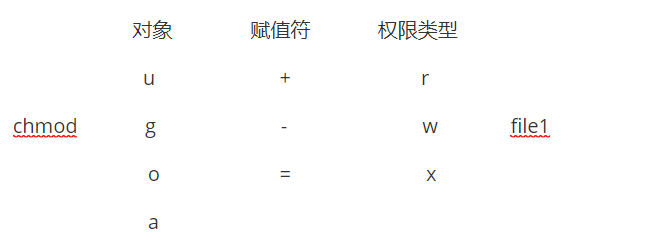

a. 使用符号

[root@linux-server ~]# chmod u+x file1.txt #属主增加执行 [root@linux-server ~]# chmod a=rwx file1.txt #所有人等于读写执行 [root@linux-server ~]# chmod a=- file1.txt #所有人都没有权限 [root@linux-server ~]# chmod ug=rw,o=r file1.txt #属主属组等于读写,其他人只读 [root@linux-server ~]# ll -rw-rw-r--. 1 tom it 0 Nov 1 15:30 file1.txt

b.使用数字

[root@linux-server ~]# chmod 644 file1.txt [root@linux-server ~]# ll file1.txt -rw-r--r--. 1 tom it 0 Nov 1 15:30 file1.txt [root@linux-server ~]# chmod 755 file1.txt [root@linux-server ~]# ll -rwxr-xr-x 1 root root 0 Jul 23 22:40 file1.txt [root@linux-server ~]# chmod 521 file1.txt [root@linux-server ~]# ll -r-x-w---x 1 root root 0 Jul 23 22:40 file1.txt

2 .权限案例 UGO

r、w、x权限对文件和目录的意义

对文件: r ----cat w ---vi、vim x ---- bash /dir/file 对目录: r ---ls w -----touch、rm x ---- cd

实战

rwx对文件的影响

实战案例1:rwx对文件的影响

[root@linux-server ~]# vim /home/file1 date [root@linux-server ~]# ll /home/file1 -rw-r--r--. 1 root root 5 Nov 3 15:19 /home/file1 [root@linux-server ~]# su - alice #切换普通用户 [alice@linux-server ~]$ cat /home/file1 date [alice@linux-server ~]$ /home/file1 #执行文件 -bash: /home/file1: Permission denied [alice@linux-server ~]$ exit logout [root@linux-server ~]# chmod o+x /home/file1 [alice@linux-server ~]$ /home/file1 Sun Nov 3 15:26:21 CST 2019 [root@linux-server ~]# chmod o+w /home/file1 [alice@linux-server ~]$ vim /home/file1 date 123 ls

注意:

写的权限:

意义不大,只能写,如果用普通用户写了,强行保存,就会覆盖之前写的

执行权限:

./程序 用其他让执行的话还需要读的权限。

rwx对目录的影响

实战案例2:对目录没有w,对文件有rwx

[root@linux-server ~]# mkdir /dir10 [root@linux-server ~]# touch /dir10/file1 [root@linux-server ~]# chmod 777 /dir10/file1 [root@linux-server ~]# ll -d /dir10/ drwxr-xr-x. 2 root root 19 Nov 3 15:37 /dir10/ [root@linux-server ~]# ll /dir10/file1 -rwxrwxrwx. 1 root root 0 Nov 3 15:37 /dir10/file1 [root@linux-server ~]# vim /dir10/file1 jack [root@linux-server ~]# su - alice Last login: Sun Nov 3 15:28:06 CST 2019 on pts/0 [alice@linux-server ~]$ cat /dir10/file1 jack [alice@linux-server ~]$ rm -rf /dir10/file1 #权限不够 rm: cannot remove ‘/dir10/file1’: Permission denied [alice@linux-server ~]$ touch /dir10/file2 #权限不够 touch: cannot touch ‘/dir10/file2’: Permission denied

实战案例3:对目录有w,对文件没有任何权限

[root@linux-server ~]# chmod 777 /dir10/ [root@linux-server ~]# chmod 000 /dir10/file1 [root@linux-server ~]# ll -d /dir10/ drwxrwxrwx. 2 root root 19 Nov 3 15:38 /dir10/ [root@linux-server ~]# ll /dir10/file1 ----------. 1 root root 5 Nov 3 15:38 /dir10/file1 [root@linux-server ~]# su - alice #切换普通用户 Last login: Sun Nov 3 15:38:53 CST 2019 on pts/0 [alice@linux-server ~]$ cat /dir10/file1 cat: /dir10/file1: Permission denied #没有权限 [alice@linux-server ~]$ rm -rf /dir10/file1 [alice@linux-server ~]$ touch /dir10/file2 #小结 对目录有w权限,可以在目录中创建新文件,可以删除目录中的文件(跟文件权限无关)

注意事项

文件: x 权限小心给予

目录: w 权限小心给予

权限掩码

umask 用户掩码

控制用户创建文件和目录的默认权限

#root用户默认最高权限 目录---777 文件---666 #查看umask [root@qfedu.com ~]# umask 0022 root账户默认 0002 普通用户默认 #通过计算得出root用户创建目录和文件的权限为: 也是现在root用户创建完目录和文件的默认权限: 目录:755 文件:644 #修改umask [root@qfedu.com ~]# umask 0111

高级权限

高级权限 suid,sgid,sticky

问题1: 为什么会失败!

[root@linux-server ~]# chown root.root /root/file1.txt [root@linux-server ~]# vim /root/file1.txt 123 [root@linux-server ~]# ll /root/file1.txt -rw-r--r--. 1 root root 0 Nov 1 15:30 /root/file1.txt [root@linux-server ~]# su - alice Last login: Sun Nov 3 15:57:41 CST 2019 on pts/0 [alice@linux-server ~]$ cat /root/file1.txt cat: /root/file1.txt: Permission denied

1.1.高级权限的类型

suid ==== 4 提权 (只对二进制命令文件生效,其他不管用) sgid ==== 2 继承属组权限 (只能对目录设置) sticky == 1 (t权限) 权限控制

1.2.设置特殊权限

a、字符---语法: chmod u+s file chmod g+s dir chmod o+t dir b、数字 chmod 4777 file chmod 2770 dir chmod 1770 dir

注意:特殊权限只有单个设置,因为一个是对文件生效,一个是对目录生效,设置为7没有意义

案例一

suid 普通用户通过suid提权 <针对文件> 在进程文件(二进制,可执行的命令文件)上增加suid权限 [root@linux-server ~]# chmod u+s /usr/bin/cat [root@linux-server ~]# chmod u+s /usr/bin/rm [root@linux-server ~]# su - alice Last login: Wed Nov 6 17:40:40 CST 2019 on pts/0 [alice@linux-server ~]$ cat /root/file1.txt 123 [alice@linux-server ~]$ rm -rf /root/file1.txt

Set UID

那么这个特殊权限的特殊性的作用是什么呢? 1、SUID权限仅对命令文件(二进制文件)有效; 2、执行者将具有该程序拥有者(owner)的权限。

取消提权

[root@linux-server ~]# ll /usr/bin/rm -rwsr-xr-x. 1 root root 62864 Nov 6 2016 /usr/bin/rm 此时一旦给rm加上suid权限之后,普通用户相当于root用户。(即提权) [root@linux-server ~]# chmod u-s /usr/bin/rm #取消提权

案例二

首先创建一个用户组,两个用户进行这三个案例操作

Set GID

把s放到文件的所属用户组的x位置上的话,就是SGID。那么SGID的功能是什么呢?和SUID一样,只是SGID是继承改程序的所属组。 SGID主要用在目录上-----如果用户在此目录下具有w权限的话,使用者在此目录下建立新文件,则创建的这个文件的群组与此目录的群组相同。

案例

[root@linux-server ~]# mkdir /opt/dir1 #创建目录 [root@linux-server ~]# groupadd hr #创建一个组 [root@linux-server ~]# chmod 775 /opt/dir1/ #设置权限 [root@linux-server ~]# ll -d /opt/dir1/ drwxrwxr-x. 2 root root 6 Nov 6 21:26 /opt/dir1/ [root@linux-server ~]# chown .hr /opt/dir1/ #设置属组 [root@linux-server ~]# chmod g+s /opt/dir1/ #设置sgid [root@linux-server ~]# ll -d /opt/dir1/ drwxrwsr-x. 2 root hr 6 Nov 6 21:26 /opt/dir1/ [root@linux-server ~]# touch /opt/dir1/a.txt [root@linux-server ~]# ll /opt/dir1/a.txt -rw-r--r--. 1 root hr 0 Nov 6 21:33 /opt/dir1/a.txt [root@linux-server ~]# chmod o+w /opt/dir1/ -R [root@linux-server ~]# su - alice Last login: Wed Nov 6 21:34:59 CST 2019 on pts/2 [alice@linux-server ~]$ touch /opt/dir1/b.txt [alice@linux-server ~]$ ll /opt/dir1/b.txt -rw-rw-r--. 1 alice hr 0 Nov 6 21:35 /opt/dir1/b.txt

Sticky Bit

这个就是针对others来设置的了,和上面两个一样,只是功能不同而已。 SBIT(Sticky Bit)目前只针对目录有效,对于目录的作用是:当用户在该目录下建立文件或目录时,仅有自己与 root才有权力删除。

案例

[root@linux-server ~]# cd /home/ [root@linux-server home]# mkdir dir2 [root@linux-server home]# chmod 757 dir2/ [root@linux-server home]# chmod o+t dir2/ [root@linux-server home]# ll -d dir2/ drwxr-xrwt. 2 root root 52 Oct 31 16:49 dir2/ [root@linux-server home]# useradd jack #创建用户 [root@linux-server home]# su - alice Last login: Wed Nov 6 21:48:12 CST 2019 on pts/2 [alice@linux-server ~]$ touch /home/dir2/alice.txt #用户alice创建文件 [alice@linux-server ~]$ exit logout [root@linux-server home]# su - jack Last login: Wed Nov 6 21:48:36 CST 2019 on pts/2 [jack@linux-server ~]$ touch /home/dir2/jack.txt #用户jack创建文件 [jack@linux-server ~]$ rm -rf /home/dir2/alice.txt rm: cannot remove ‘/home/dir2/alice.txt’: Operation not permitted 测试jack删除alice创建的文件,无法删除

1.3.目前两种给普通用户提权手段:

suid: 基本针对所有用户,任何用户在执行有suid权限的程序时(例如/usr/bin/rm),都是以root身份在执行。 sudo: 有针对性,例如针对某个用户以能够以root的身份执行某些命令。

案例

放开所有命令使用权

[root@linux-server ~]# visudo #打开配置文件 90 ## 91 ## Allow root to run any commands anywhere 92 root ALL=(ALL) ALL 93 jack ALL=(ALL) NOPASSWD: ALL #添加内容 94 ## Allows members of the 'sys' group to run networking, software, 测试 [root@linux-server ~]# su - jack Last login: Wed Nov 6 22:04:46 CST 2019 on pts/2 [jack@linux-server ~]$ sudo mkdir /test1

配置解释: jack表示用户名 ALL=(ALL) #表示sudo可以切换到任意用户登陆所有计算机执行命令 NOPASSWD: ALL #表示所有命令都可以作为root身份执行时不需要root用户的密码

放开个别命令使用权

[root@linux-server ~]# visudo 91 ## Allow root to run any commands anywhere 92 root ALL=(ALL) ALL 93 jack ALL=(ALL) NOPASSWD:ALL 94 alice ALL=(ALL) NOPASSWD:/usr/bin/mkdir, /usr/bin/rm, /usr/bin/touch 95 96 ## Allows members of the 'sys' group to run networking, software, 测试: [root@linux-server ~]# su - alice Last login: Fri Jul 24 00:52:13 CST 2020 on pts/1 [alice@linux-server ~]$ touch /file touch: cannot touch ‘/file’: Permission denied [alice@linux-server ~]$ sudo touch /file

访问控制权限

setfacl 针对个人设置权限 getfacl 查看权限 已知文件: [root@xiaoming tmp]# ll -rw-r--r-- 1 root root 0 11月 26 11:25 a.txt 如果希望只有xiaoming用户可以rwx操作/tmp/a.txt文件 那么我们可以这样做 setfacl -m u:xiaoming:rwx /tmp/a.txt -m 设置facl权限 u: 用户,也可以指定组 g xiaoming: 需要指定的用户 rwx: 权限 让我们来看下现在xiaoming是否拥有这个权限: 1、尝试对该文件进行操作 2、getfacl /tmp/a.txt [root@xiaoming /tmp]# getfacl a.txt # file: a.txt # owner: root # group: root user::rw- user:xiaoming:rwx group::r-- mask::rwx other::r-- 我们可以看到 xiaoming 拥有了对该文件的rwx权限 那么如何收回权限呢 方法1、 setfacl -m u:xiaoming:--- a.txt 方法2、 setfacl -x u:xiaoming a.txt 我们也可以设置该文件为所有人所有组访问 setfacl -m ::rwx a.txt

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/150982

推荐阅读

相关标签