- 1fftw_plan_dft_1d 函数原型

- 2EasyPusher:开源RTSP直播推流Android UVC外接摄像头推送源码_android uvc rtsp推流

- 3一步步带你解锁Stable Diffusion:SD 图生图功能保姆级入门指南「上」_sd图生图怎么与原图相似

- 4鸿蒙移动开发实战:UIAbility、页面及组件的生命周期

- 5【转】微软Azure Functions使用入门_azure functions 有几种模式

- 6宝塔面板mysql无法启动的问题_宝塔mysql启动不了

- 7第一个solidity程序_spdx license

- 8TCP网络编程最佳实践_net.ipv4.tcp_rto_min

- 9主控板 & 基带板_bbu主控板和基带板作用

- 10Unity关于Oculus Quest2开发环境配置_oculus quest2开发者版本

渗透与防御技术_exploit-db

赞

踩

工具总结

一、资产收集

1、GOBUSTER

ali Linux默认安装的一款暴力扫描工具。

2、ksubdomain

基于无状态子域名爆破工具

3、oneforall

功能强大的子域收集工具

4、dirsearch

基于python的高级命令行工具, 旨在对web服务器中的目录和文件进行暴力破解。它和我们平时使用的dirb、御剑等工具一样,就是为了扫描网站的敏感文件和目录从而找到突破口,查看是否存在隐藏目录

5、feroxbuster

目录探测工具,用暴力结合字典在目标目录中搜索未链接的内容

6、masscan

号称是目前是最快的互联网端口扫描器

7、nmap

主要面向服务器端口开放情况探测、端口服务指纹识别、以及漏洞探测

8、nikto

Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描

二、暴力破解

1、medusa

是一款开源的暴力破解工具,支持多种协议的密码破解

2、Hydra

自动化的爆破工具

三、漏洞检测

1、searchsploit

存储了大量的漏洞利用程序,可以帮助安全研究者和渗透测试工程师更好的进行安全测试工作,目前是世界上公开收集漏洞最全的数据库

2、nikto

轻量化的漏洞探测工具

wfuzz

四、提权

1、linpeas

全平台系统提权辅助工具

Kali操作系统的基本配置和使用

一、安装

下载KALI操作系统

https://www.kali.org/get-kali/

二、修改root

sudo passwd

- 1

三、基本工具介绍

- 信息搜集工具集:

- 主要面向网路、端口、服务识别、web指纹等一系列目标信息探测类的工具,常用工具有nmap masscan gobuster (zmap OneForAll)

- 漏洞分析工具集:

- 主要面向漏洞的发现、漏洞分析类的工具,漏洞主要面向系统、web、网络设备,常用的工具有 nikto

- web程序渗透测试工具集:

- 主要面向web进行漏洞发现、漏洞挖掘以及漏洞利用,常用的工具有burpsuite、sqlmap等,(AWVS-windows)

- 密码攻击工具集:

- 主要面向在线的或者离线的密码攻击,一般对远程服务进行暴力破解攻击,常用工具有medusa、john等

- 漏洞利用工具集:

- 主要面向渗透操、对目标进行主动或者被动的攻击,从而获得目标设备的权限,或者破坏目标,常用的工具有metasploit、beef

四、升级操作系统

-

配置源

vim /etc/apt/sources.list- 1

-

更新软件列表

apt-get update- 1

-

更新软件

apt-get upgrade- 1

-

更新内核

apt-get dist-upgrade- 1

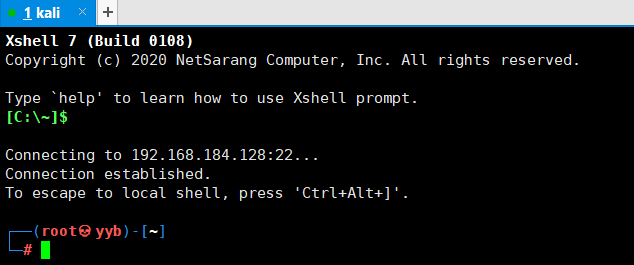

五、安装SSH服务

1、命令

apt-get install openssh-server

- 1

2、修改配置文件

vim /etc/ssh/sshd_config

PermitRootLogin yes

- 1

- 2

3、配置SSH服务

ervice ssh start #开启ssh服务

/etc/init.d/ssh start #开启ssh服务

/etc/init.d/ssh stop #关闭ssh服务

/etc/init.d/ssh restart #重启ssh服务

update-rc.d ssh enable #自启动服务

- 1

- 2

- 3

- 4

- 5

4、测试

-

Windows连接

ssh root@IP地址- 1

5、安装相关软件

apt-get install lrzsz #安装ssh文件传输工具

sz 文件名 #可以将文件发送到PC端

apt-get install wordlists # 安装基础字典

- 1

- 2

- 3

6、问题

-

Permission denied, please try again.

-

原因:未开启权限

-

解决方法:

vim /etc/ssh/sshd_config PermitRootLogin yes- 1

- 2

-

自动化渗透工具介绍

1、信息搜集(全面了解系统)

网络信息(DNS、IP、端口)、服务器信息(操作系统、版本、服务)、中间件(版本)、

WEB系统信息(使用技术、部署系统、数据库)、第三方软件(版本)、

社工记录(个人邮件地址、泄露账号密码、历史网站信息)

2、漏洞利用(占领根据地)

web漏洞发现、系统漏洞发现、漏洞利用、编写自动漏洞利用脚本、放置隐蔽后门(正常软件漏洞)

3、横向扩展(扩大成果,深度挖掘)

内网架构分析、攻陷信息中心和数据中心、突破认证服务器(AD域)、

内网中间人攻击(获取单点信息)、多级多点后门驻留、长期监视、深度隐蔽

DNS信息收集

- 通过

Ping服务可以探测网站有那些资产 - 资产:设备、硬件、IP地址等

一、Kali常用域名字典

- 安装

apt-get install dirbuster

apt-get install seclists

- 1

- 2

- 使用

cd /usr/share/seclists/Discovery/DNS/subdomains-top1million-20000.txt

- 1

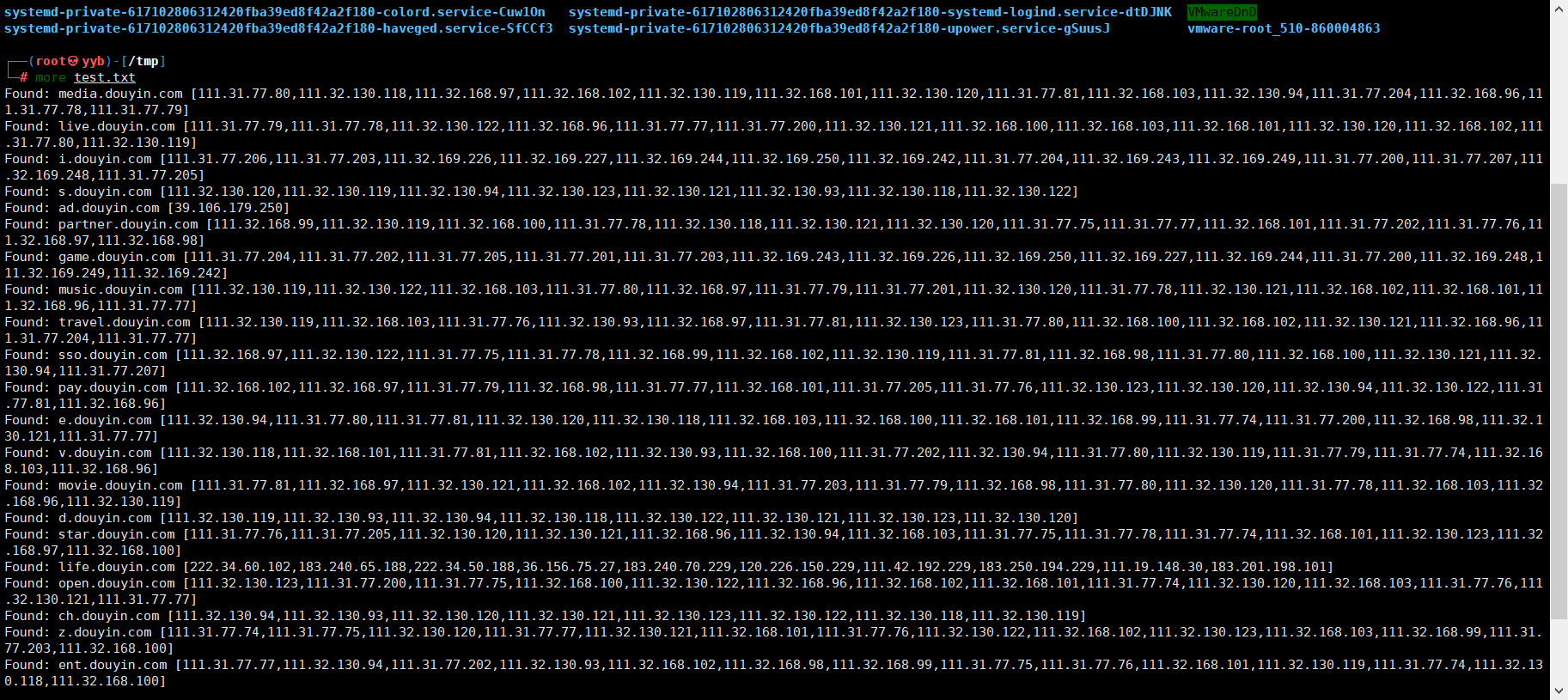

二、GOBUSTER

-

灵活快速,适合初级分析

-

这款工具基于Go编程语言开发,广大研究人员可使用该工具来对目录、文件、DNS和VHost等对象进行暴力破解攻击。

-

探测域名,不参与探测服务识别

1、软件安装

apt-get install gobuster

- 1

2、使用方法

Usage:

gobuster dns [flags]

Flags:

-d, --domain string #指定目标域名

-h, --help #打印帮助信息

-r, --resolver string #指定DNS服务器

-c, --showcname #显示CNAME记录

-i, --showips #显示域名IP

--w, # 指定字典,自动替换

--t, # 线程

--o # 导出成为文件

--timeout duration #设置超时时间 (默认 1s)

--wildcard #DNS通配符检测(绕过泛解析)

# 探测时间不要超过1分钟

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

3、实例

gobuster dns -d douyin.com -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-20000.txt -i -t 20 -o /tmp/test.txt

- 1

三、ksubdomain

- 速度比goubuster更快

- 异步发送接受

- 批量发送,监听接收判断

四、oneforall

- 长期监控,对比差异

1、 声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/162550

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。