- 1jenkins通过docker-compose部署springboot项目配置_jenkins docker-compose

- 2synergy配置问题_ipc connection error, connection refused

- 3自动化测试——unittest框架(单元测试)_unittest自动化测试

- 4C++|OpenCV图像分割与分水岭算法_自己用c++实现图像分割算法

- 5重复提交一笔转账交易的问题

- 6在vue3项目中实现axios取消某个请求以及全局拦截器阻止重复请求_vue3 canceltoken

- 7日语生可以选计算机专业吗,高考日语生,不建议你大学报日语专业!

- 8【GoLang入门教程】Go语言工程结构详述_go开发时如何定义子工程

- 9微信公众平台开发(10)--接收并回复用户消息(被动回复)_wxmpmessagerouter

- 10华为Web前端全栈成长计划第三阶段笔记——Vue基础_"[{ \"resource\": \"/g:/web三阶段/考试/project/vue-proj

安卓9系统Charles配置socket方式抓包https与SSL证书移动_安卓9app抓包

赞

踩

所需工具:

Charles: https://pan.baidu.com/s/14GTtD396YVzGJHIObSIFWQ?pwd=ag49 提取码: ag49

postern: 链接: https://pan.baidu.com/s/13GCqEP3yqm_IbYLa4j7-LQ?pwd=tey5 提取码: tey5

在日常分析中,一般都是使用wifi代理的模式去抓包,但这种方式非常容易被app检测到,所以进而使用vpn的方式抓包。通过抓包可以了解到APP与服务器的交互细节,本文将以vpn的方式抓包https,好处自然是通过更底层的方式进行压制,可以提高抓包几率.

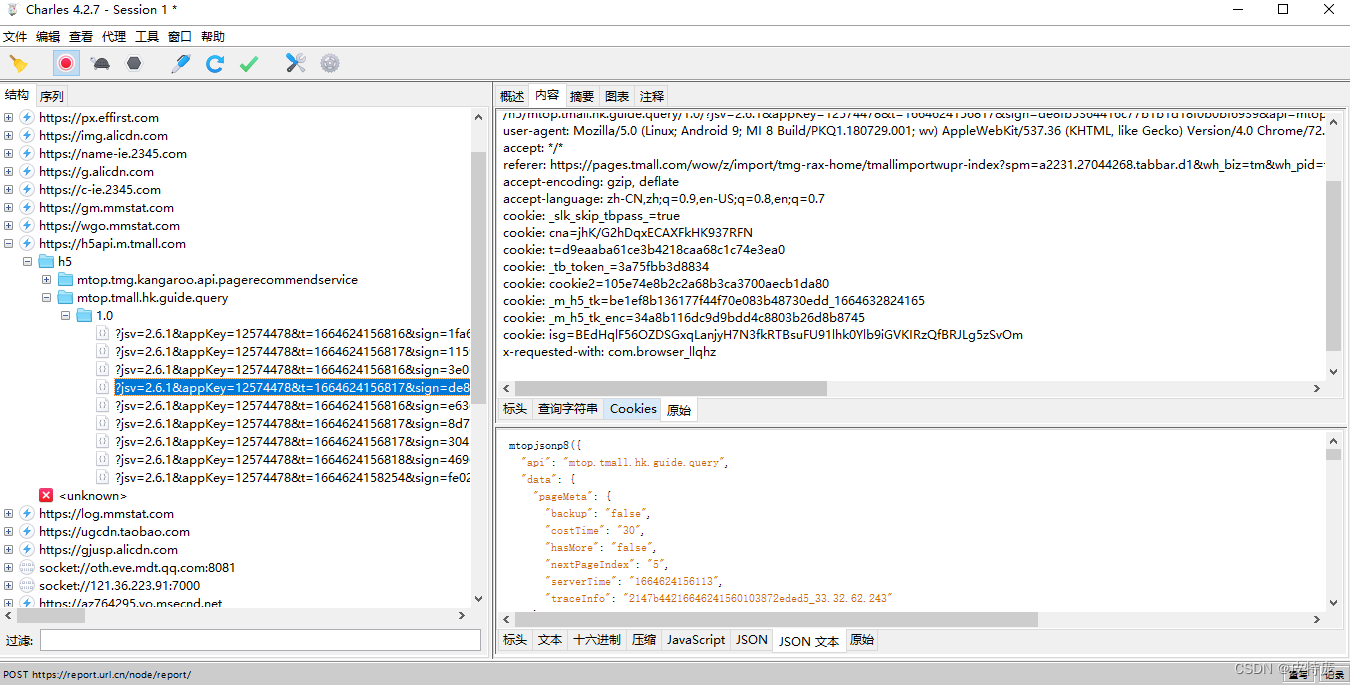

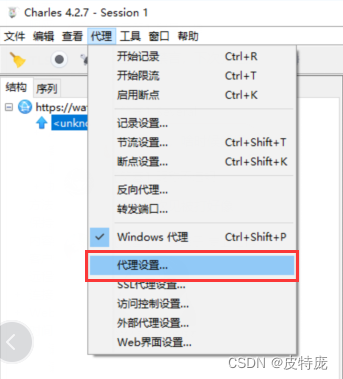

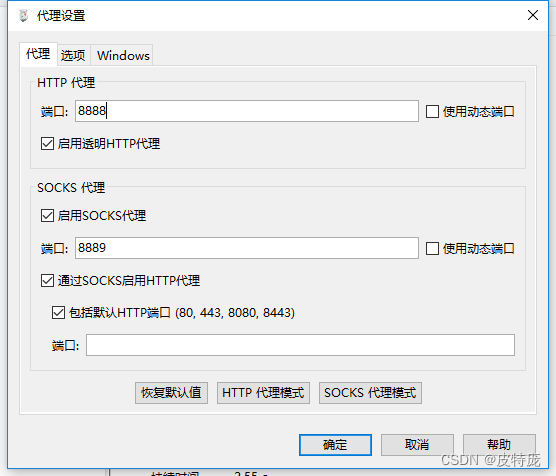

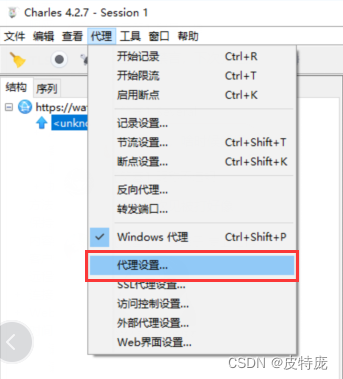

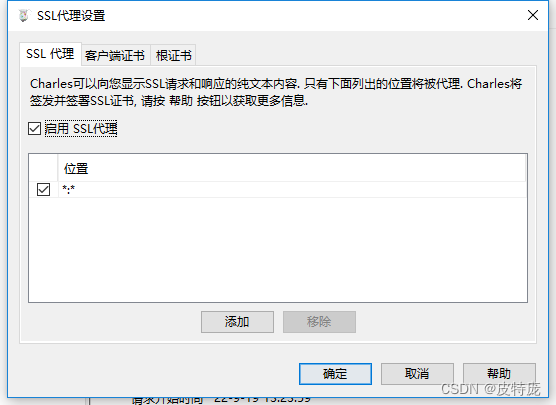

- 打开Charles,设置图如下

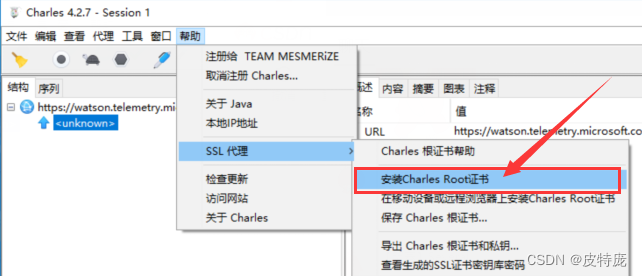

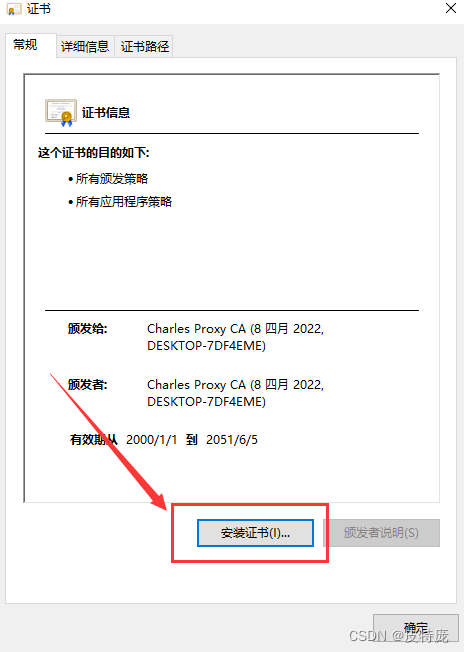

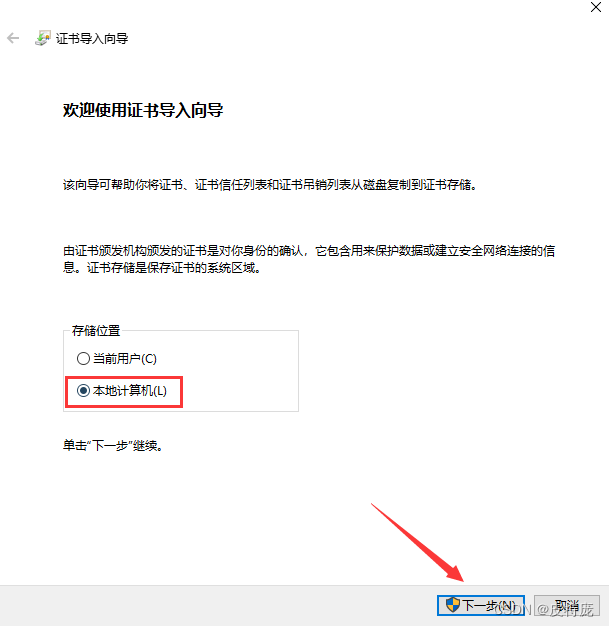

接下来安装本机证书

完成以上步骤电脑的 Charles 设置就算设置好了,接下来是手机端的设置步骤。这里有个前提:必须先检查当前手机 或 安卓模拟器的时间日期是否是当前北京时间,否则后续抓包会出现不安全的证书提示。

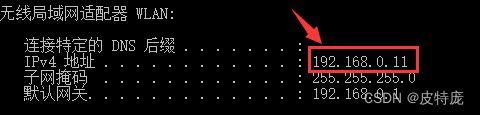

- 打开wifi设置,设置代理ip为你电脑的IP,可通过CMD命令 ipconfig 查询

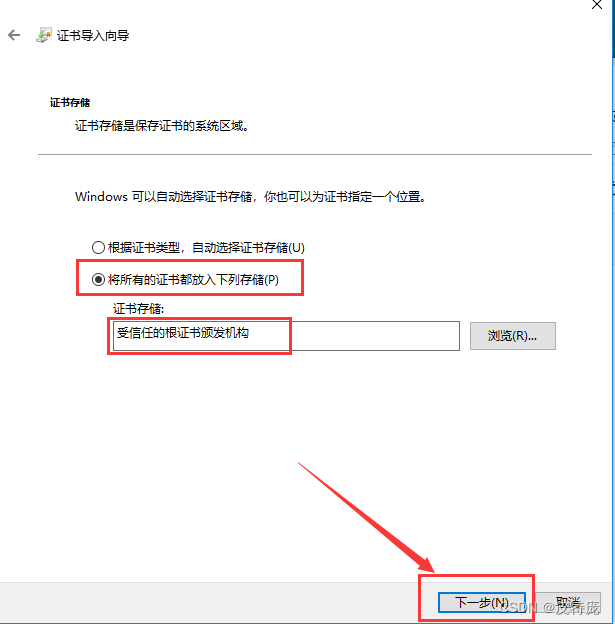

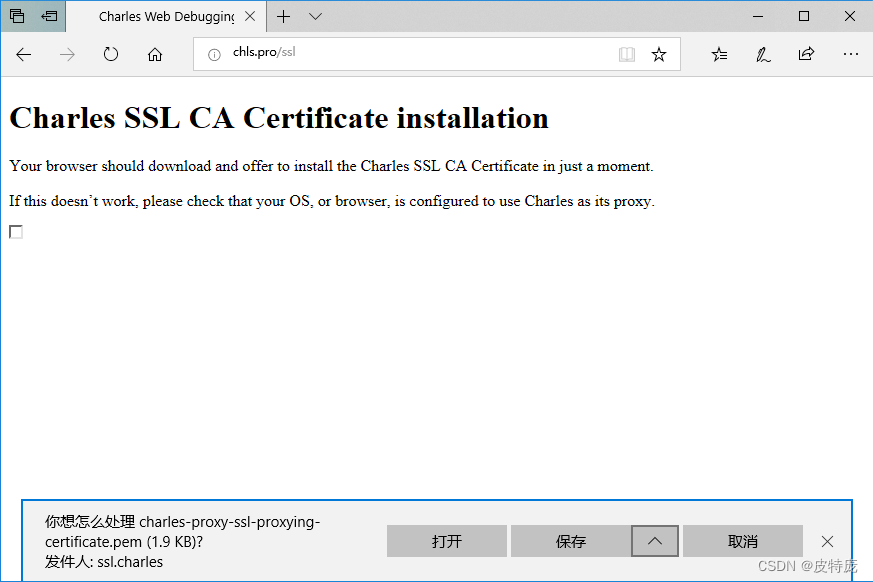

- 保存代理IP设置后,打开浏览器,访问:chls.pro/ssl 浏览器会自动下载证书,随后就是安装证书,如果碰到无法下载,或者各种奇葩原因,可以使用电脑浏览器访问:chls.pro/ssl 下载证书,下面演示使用IE浏览器或者win10自带浏览器下载证书,浏览器不需要设置http代理。

- 将下载好的证书使用adb命令push到手机的/storage/emulated/0/Download/ 目录下

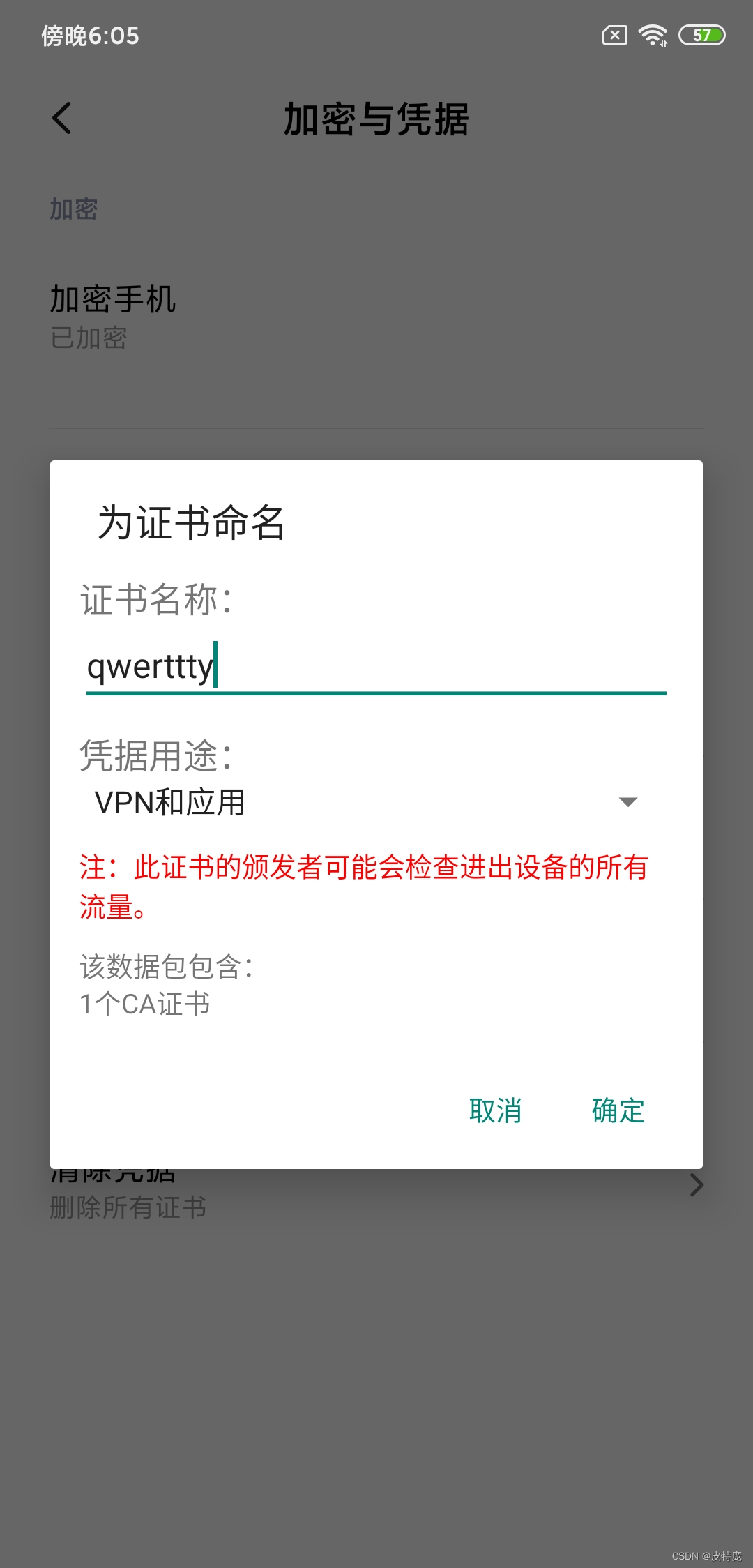

adb push d:\1.pem /storage/emulated/0/Download/1.pem此时我们回到手机上安装一下,证书名字随意填写即可

-

-

接下来我们将安装好的证书移动到系统证书目录下面,在日常逆向分析中,有些APP的防抓包机制只信任系统证书,所以最好做一下证书移动。使用MT管理器,方便我们对证书移动操作。因为有时候adb移动证书会出现各种莫名其妙的权限问题。直接使用MT得了。

-

一般用户安装的证书位于手机的:/data/misc/user/0/ 下面会看到十六进制命名的 .0 证书文件,有的手机可能还在 /data/misc/user/0/cacerts-removed/ 目录下。总之在0这个目录下找找会找到的。接下来就移动到系统证书目录:/etc/security/cacerts/ 目录下,最后再给这个证书设置一个777的权限。重启手机,一定要重启才会生效。

-

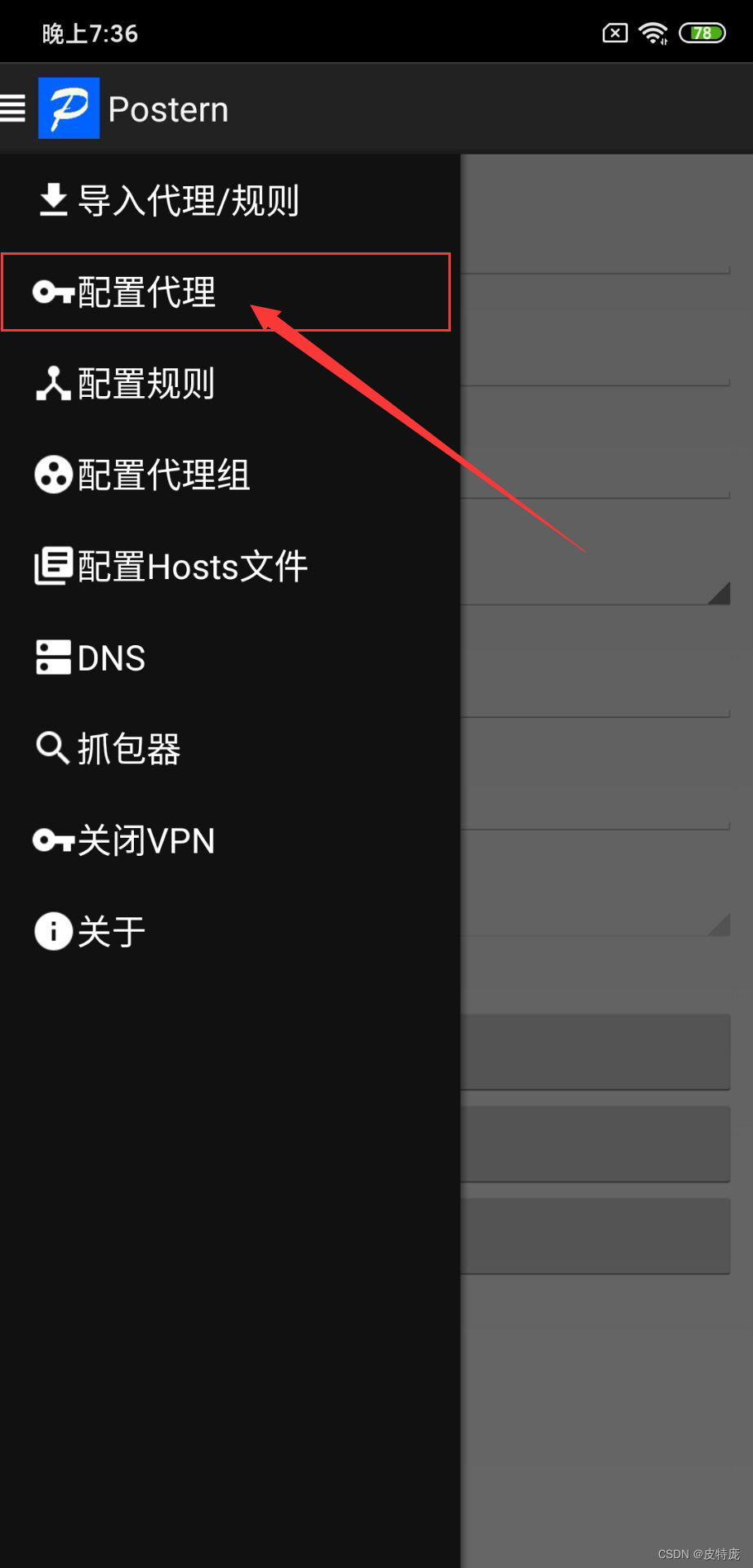

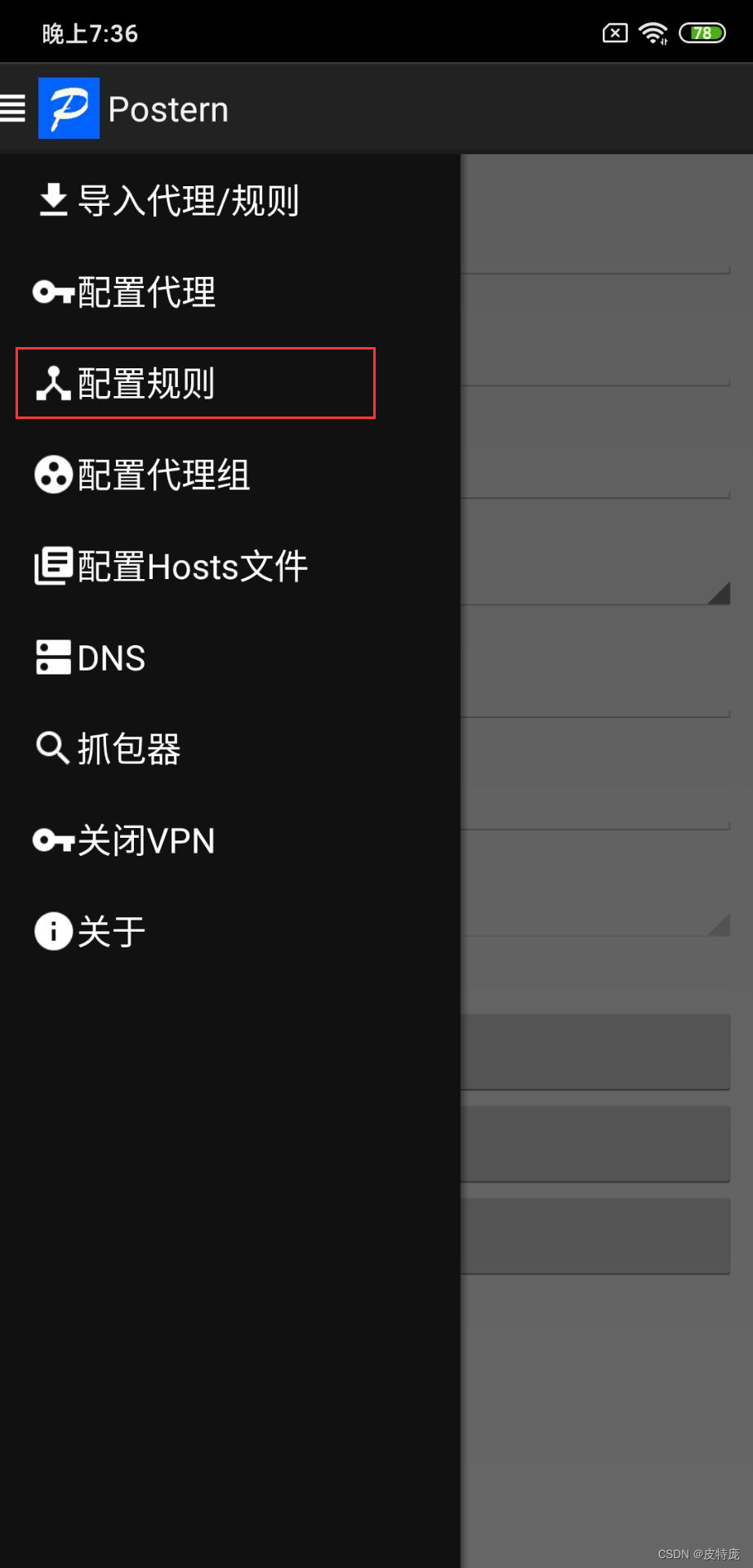

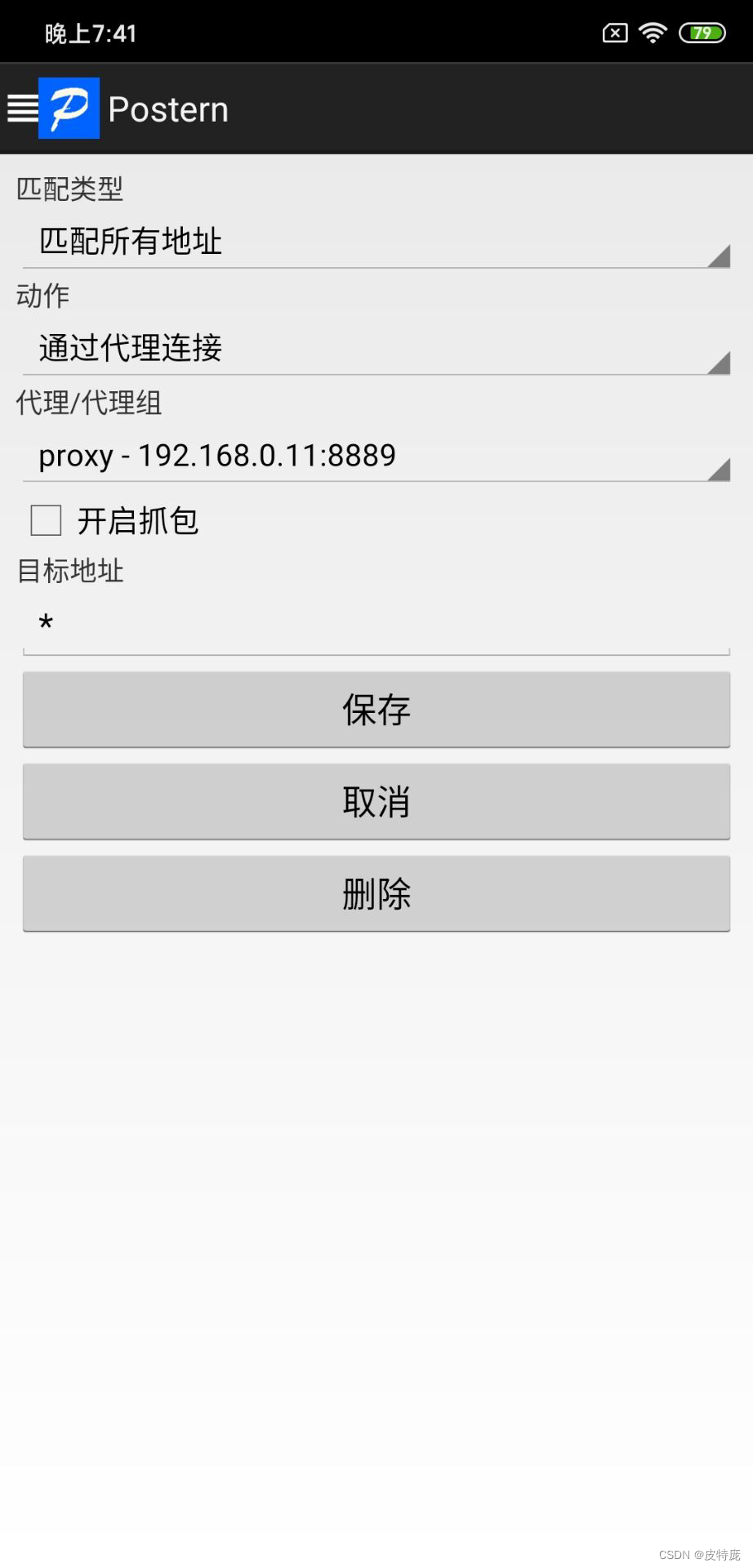

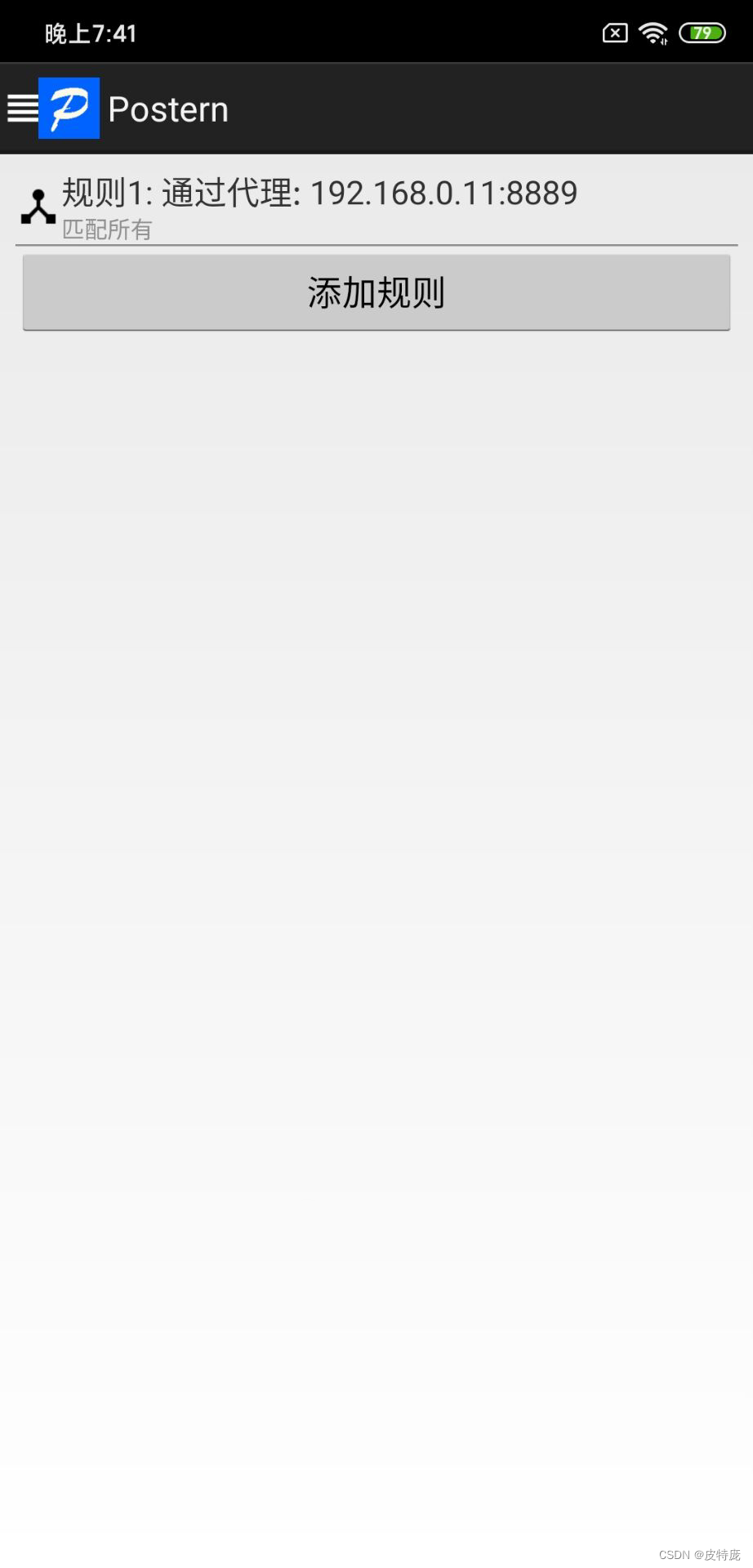

安装 postern 通过socket方式连接到Charles的8889端口

-

-

接下来到打开手机浏览器访问一些网站,就能抓到包了。