热门标签

热门文章

- 1如何集成图灵机器人,简单实现语音聊天_语聊辅助软件图灵

- 2LifecycleScope_lifecyclescope.launch

- 3事件驱动API:WebHooks vs WebSockets vs HTTP Streaming_webhooks的优缺点

- 4看了下大厂程序员的工资表,我酸了.....

- 5负载均衡原理及算法_基于流的负载均衡算法

- 6继续教育如何找答案? #经验分享#经验分享_继续教育答案怎么找

- 7Three.js初体验——VR全景展示_three.js vr

- 8XilinxFPGA的工具软件(Vivado2018.3)操作使用流程(详细步骤)_vivado2018.3使用

- 9ubuntu /etc/apt/sources.list软件源格式说明_xiao@xiao-virtual-machine:~$ cat /etc/apt/sources.

- 10基于LSTM网络的数据分类预测功能与仿真分析_lstm多类数据预测

当前位置: article > 正文

Android渗透测试12:IDA动态调试so_ida 调试so文件

作者:知新_RL | 2024-04-24 06:41:09

赞

踩

ida 调试so文件

0x00 前言

上一篇分享了使用 Android studio 和 Jeb 对 Apk 文件直接进行动态调试,本文将分享使用 IDA pro 调试

so 。

调试的 apk 文件还是使用 CTF案例4 的文件,已经上传到知识星球,可自行下载

本文涉及技术:

-

IDA pro 工具使用

-

调试android 应用

-

动态调试技术

注意:本案例所需要的 apk 文件,已经上传到知识星球,需要的朋友可以到文末关注后下载

0x01 准备

1、下载案例 Apk 文件

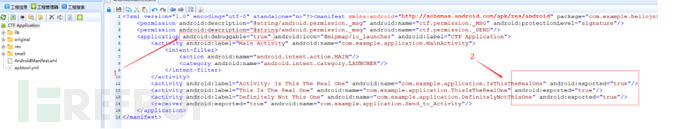

使用 Android Killer 工具修改配置文件,加上 android:debuggable=“true” 这个配置,这样 apk

就可以被调试了。

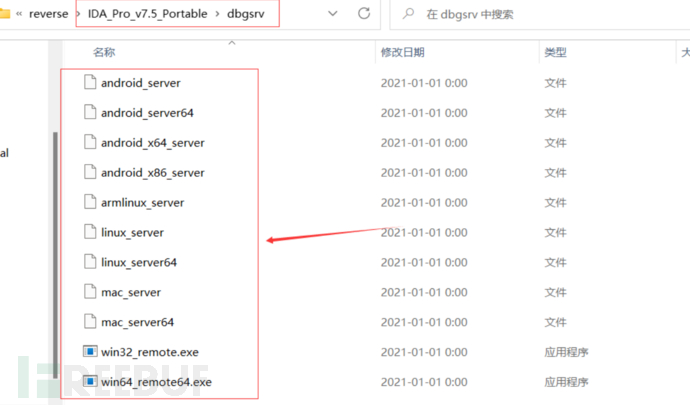

2、找到IDA_Pro_v7.5_Portable\dbgsrv目录,里面文件对应不同平台的 server 文件:

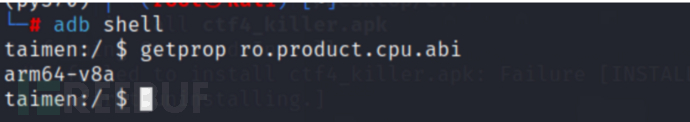

3、查看手机的 cpu 架构:

4、调试的手机是 android 的 arm64-v8a,可以选择 android_server64 ,把这个文件发送到

手机的/data/local/tmp目录,然后赋予执行权限,最后执行。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/478034

推荐阅读

相关标签