热门标签

热门文章

- 1flowable工作流-过滤发起人节点表单_ruoyi-flowable-plus 审批人

- 2你应该知道的21大Python量化交易工具

- 3【开源数据集】电动车佩戴头盔检测数据集(TWHD)

- 4Python循环结构基础-continu/break

- 5图卷积神经网络(GCN)实战_图神经网络实战

- 6太强了! ChatGPT能上传文件了,文档图片数据集秒理解_chatgpt3.5 上传文档

- 7智能灯控(基于ZigBee)

- 8让照片动起来的工具有哪些呢?用过这些真不错_让老照片动起来

- 9python path configuration_Pycharm-在远程解释器中配置PYTHONPATH

- 10软件崩溃时Visual Studio中看不到有效的调用堆栈,使用Windbg动态调试去分析定位_visual studio 堆栈分析

当前位置: article > 正文

2024年网安最全Cobalt Strike汉化版——安装与使用教程_kali安装cobaltstrike4_kali安装cobaltstrike4.0

作者:知新_RL | 2024-07-17 14:57:43

赞

踩

kali安装cobaltstrike4.0

原版未汉化下载 cs4.0 百度云盘:https://pan.baidu.com/s/1k4GY0IAHzdkd6PysYFxe5w,提取码:rymo

汉化版放在了我的知识星球与我的资源中

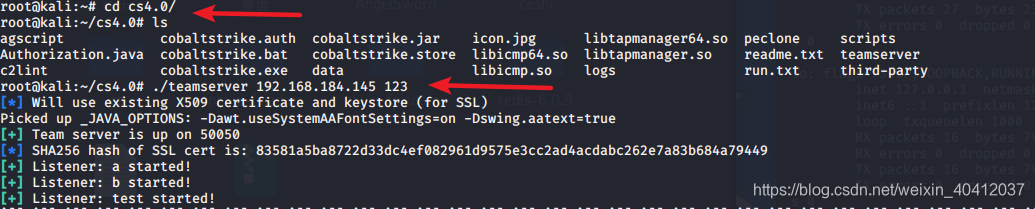

下载完cs4.0之后,将文件夹复制到 kali

执行teamserver文件,即可安装启动cs服务端

./teamserver 192.168.184.145(kali的IP) 123(密码随便设)

- 1

- 2

- 3

如下图所示即是成功启动 cs 服务端

cs客户端安装启动

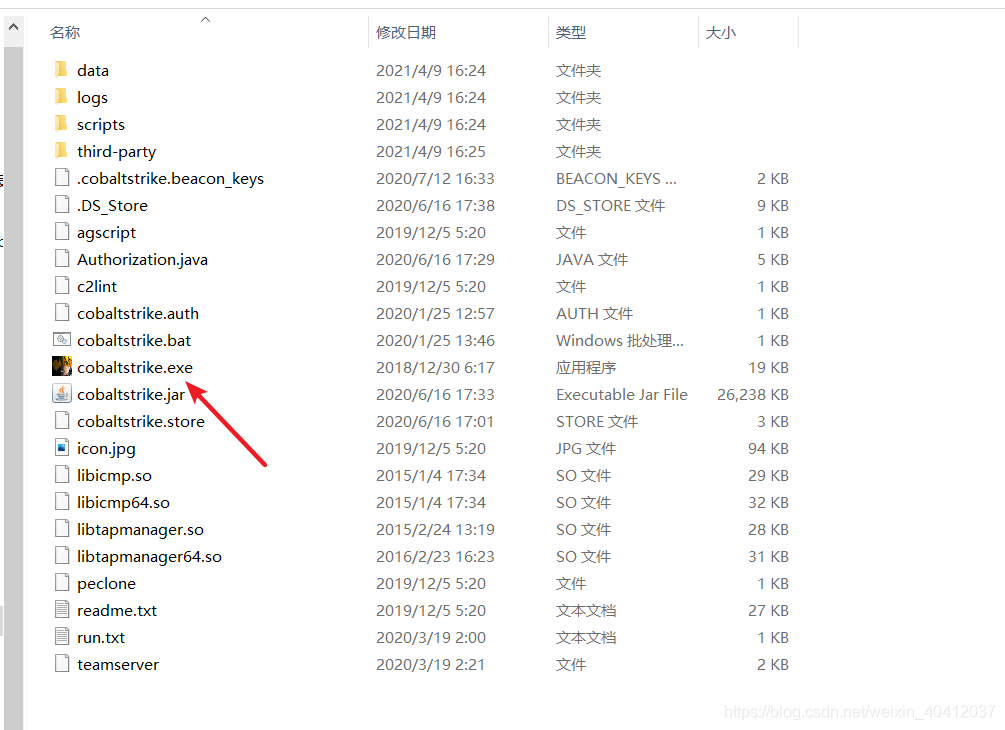

双击cs4.0文件夹中的 cobaltstrike.exe 即可成功启动cs

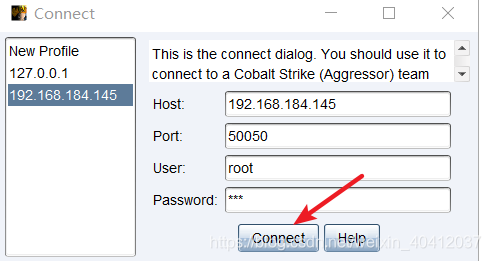

host:cs服务端地址

port:端口默认不变

user:用户名随便写

Password:123(服务端启动时输入的密码)

之后点击Connect即可

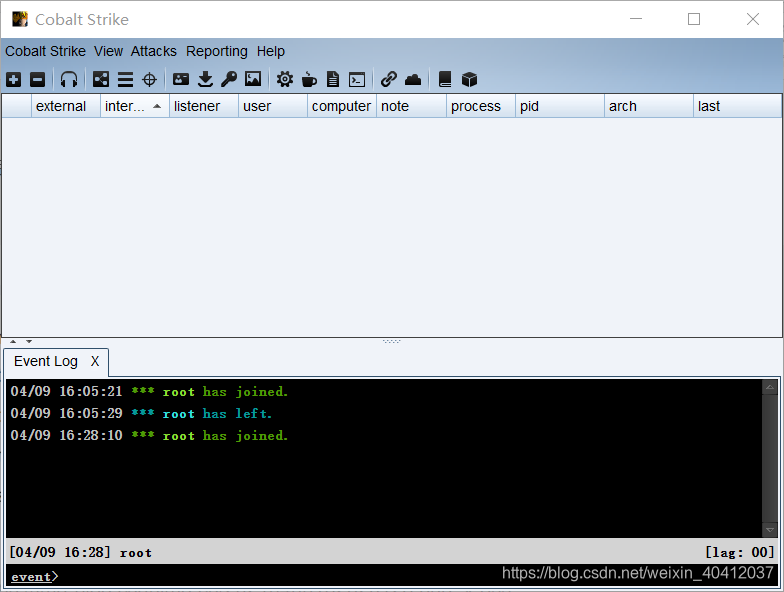

cs客户端成功启动后如下图所示

三、Cobalt Strike 菜单介绍

1、Cobalt Strike

New Connection #新建连接,支持连接多个服务器端

Preferences #设置Cobal Strike界面、控制台、以及输出报告样式、TeamServer连接记录

Visualization #主要展示输出结果的视图

VPN Interfaces #设置VPN接口

Listenrs #创建监听器

script Manager #脚本管理,可以通过Aggressorscripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等

close #退出连接

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

2、View

Applications #显示受害主机的应用信息

Credentials #显示所有以获取的受害主机的凭证,如hashdump、Mimikatz

Downloads #查看已下载文件

Event Log # 主机上线记录以及团队协作聊天记录

Keystrokes #查看键盘记录结果

Proxy Pivots #查看代理模块

Screenshots #查看所有屏幕截图

Script Console #加载第三方脚本以增强功能

Targets #显示所有受害主机

Web Log #所有Web服务的日志

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

3、Attacks

Packages:

HTML Application #生成(executable/VBA/powershell)这三种原理实现的恶意木马文件

MS Office Macro #生成office宏病毒文件

Payload Generator #生成各种语言版本的payload

Windows Executable #生成可执行exe木马

Windows Executable(S) #生成无状态的可执行exe木马

- 1

- 2

- 3

- 4

- 5

- 6

Web Drive-by:

Manage #对开启的web服务进行管理

Clone Site #克隆网站,可以记录受害者提交的数据

Host File #提供文件下载,可以选择Mime类型

Scripted Web Delivery #为payload提供web服务以便下载和执行,类似于Metasploit的web\_delivery

Signed Applet Attack #使用java自签名的程序进行钓鱼攻击(该方法已过时)

Smart Applet Attack #动检测java版本并进行攻击- 1

- 2

- 3

- 4

- 5

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/840486

推荐阅读

相关标签