- 1【粉丝福利】赠《机器学习算法竞赛实战》10 本书

- 2计算机视觉理论笔记 (13) - 物体检测 (Object Detection)_object detection 实例

- 3基于大数据的全国热门景点数据可视化分析系统_全国旅游景点可视化加词云

- 4双通道中频信号数字下变频及相位差估计(FPGA)_下变频相位不对齐

- 5Ubuntu安装离线版docker_ubuntu 的aarch64的docker离线安装

- 6人工智能与大数据分析的融合:在文本挖掘与自然语言处理中的应用

- 7面试题:三次握手、四次握手内容整理_四步握手

- 820220414——1000分频器&IP核_分频ip核

- 9【计算机毕设选题推荐】农业电商服务系统SpringBoot+SSM+Vue_毕设电商系统交易功能

- 10git 如何撤销已经 push 的 merge_merge 错了已经push怎么撤销

Yakit工具篇:WebFuzzer模块之重放和爆破

赞

踩

简介

Yakit的Web Fuzzer模块支持用户自定义HTTP原文发送请求。为了让用户使用简单,符合直觉,只需要关心数据相关信息,Yakit后端(yaklang)做了很多工作。

首先我们先来学习重放请求的操作,在日常工作中可以使用 Web Fuzzer进行请求与响应的消息验证分析,比如修改请求参数,验证输入的漏洞;修改请求参数,验证逻辑越权;从拦截历史记录中,捕获特征性的请求消息进行请求重放。

重放的操作步骤

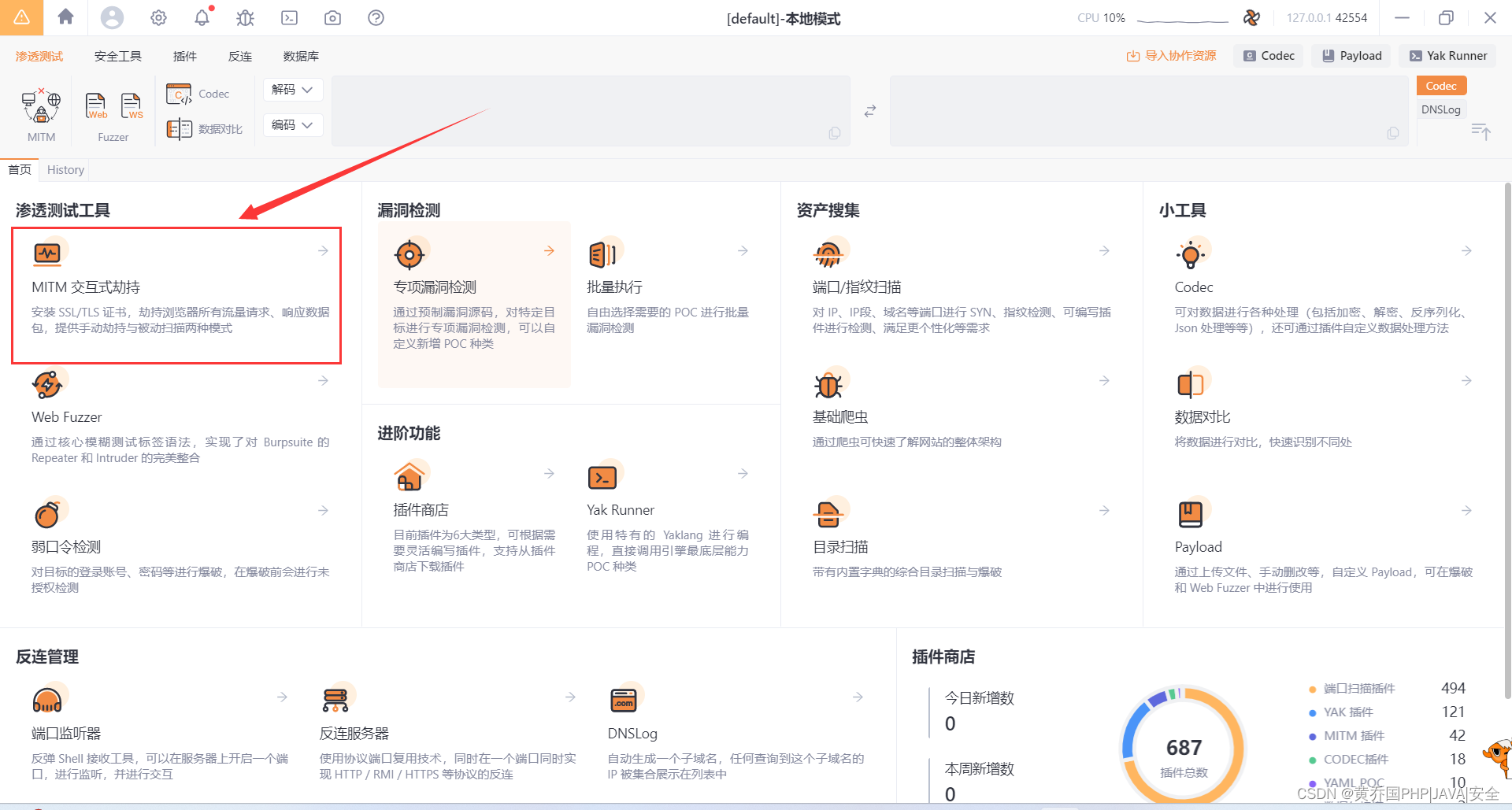

我们先进入项目,然后进入MITM模块:

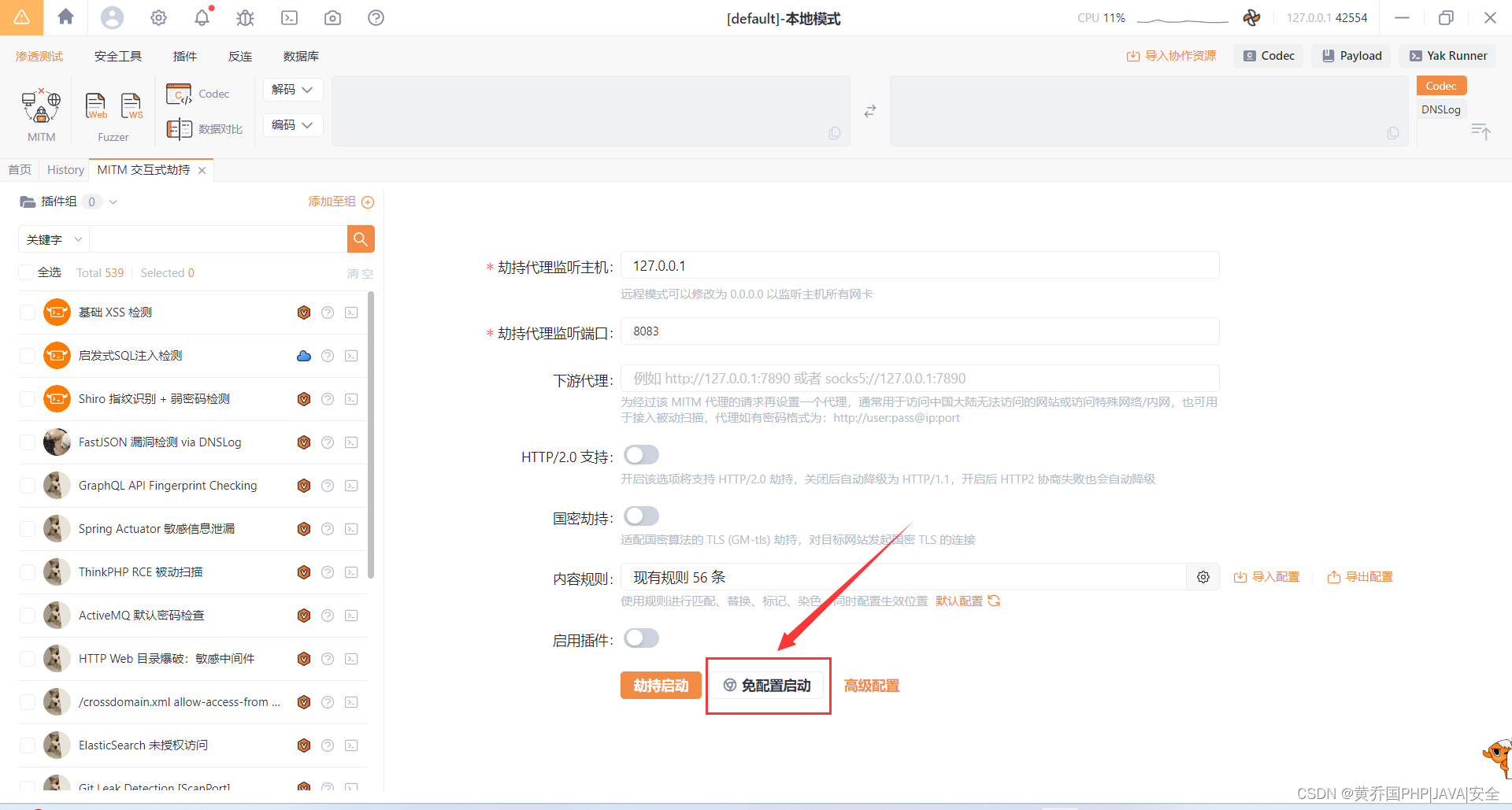

然后免配置启动:

然后免配置启动:

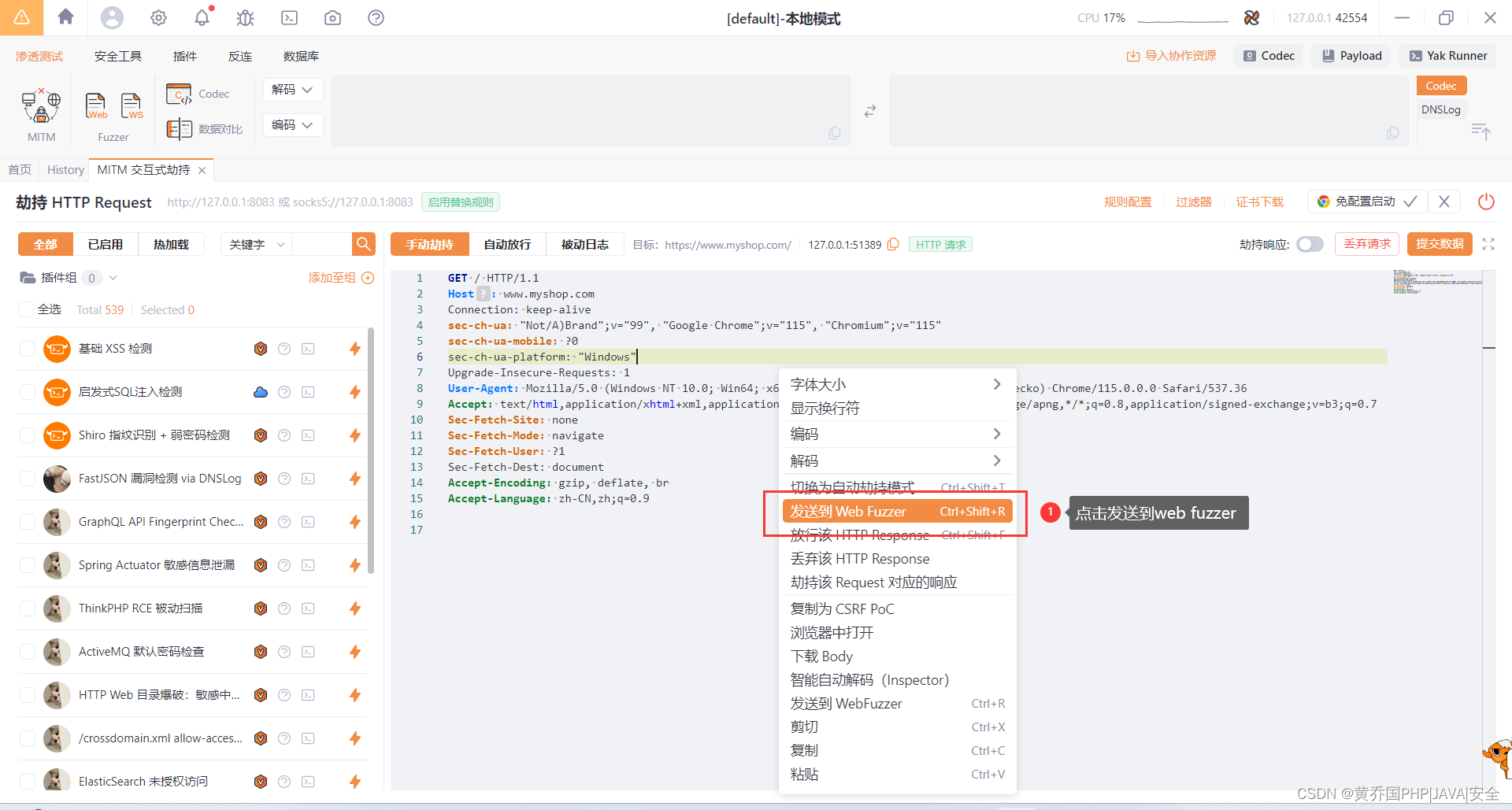

启动之后手动劫持一个网站:

启动之后手动劫持一个网站:

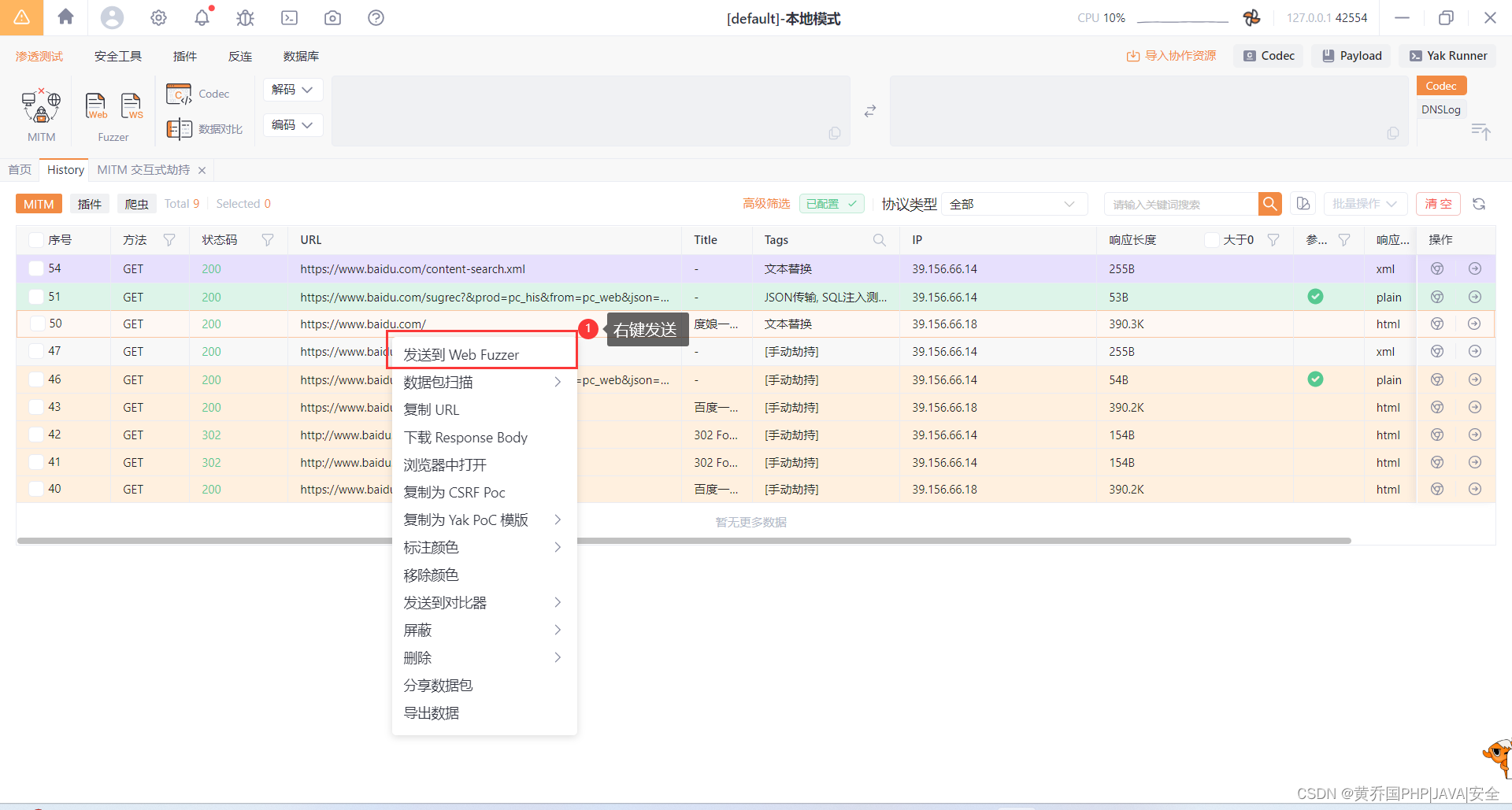

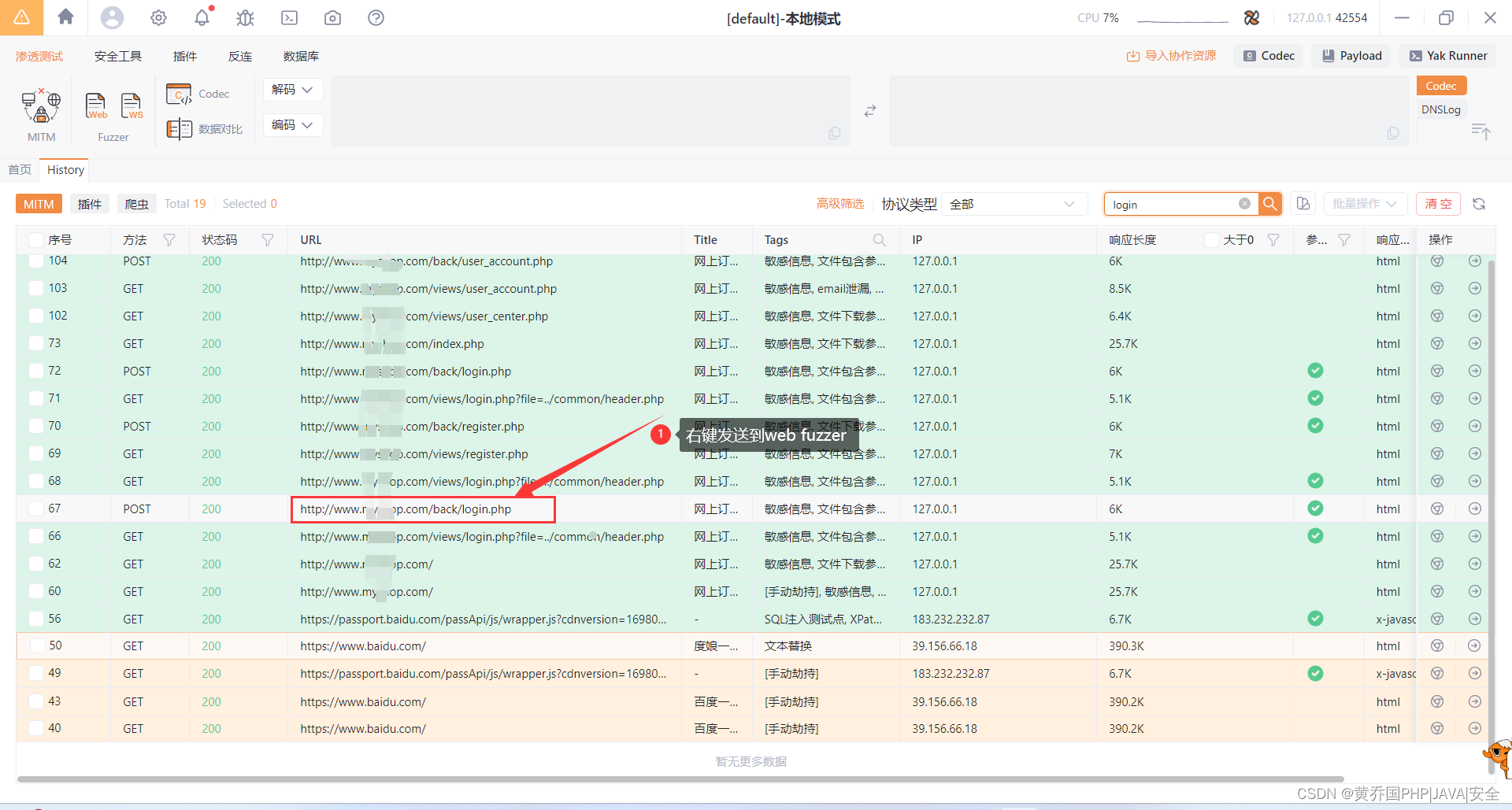

当然如果这里没有手动劫持,在历史记录里面也可以右键发送到we bfuzzer。

当然如果这里没有手动劫持,在历史记录里面也可以右键发送到we bfuzzer。

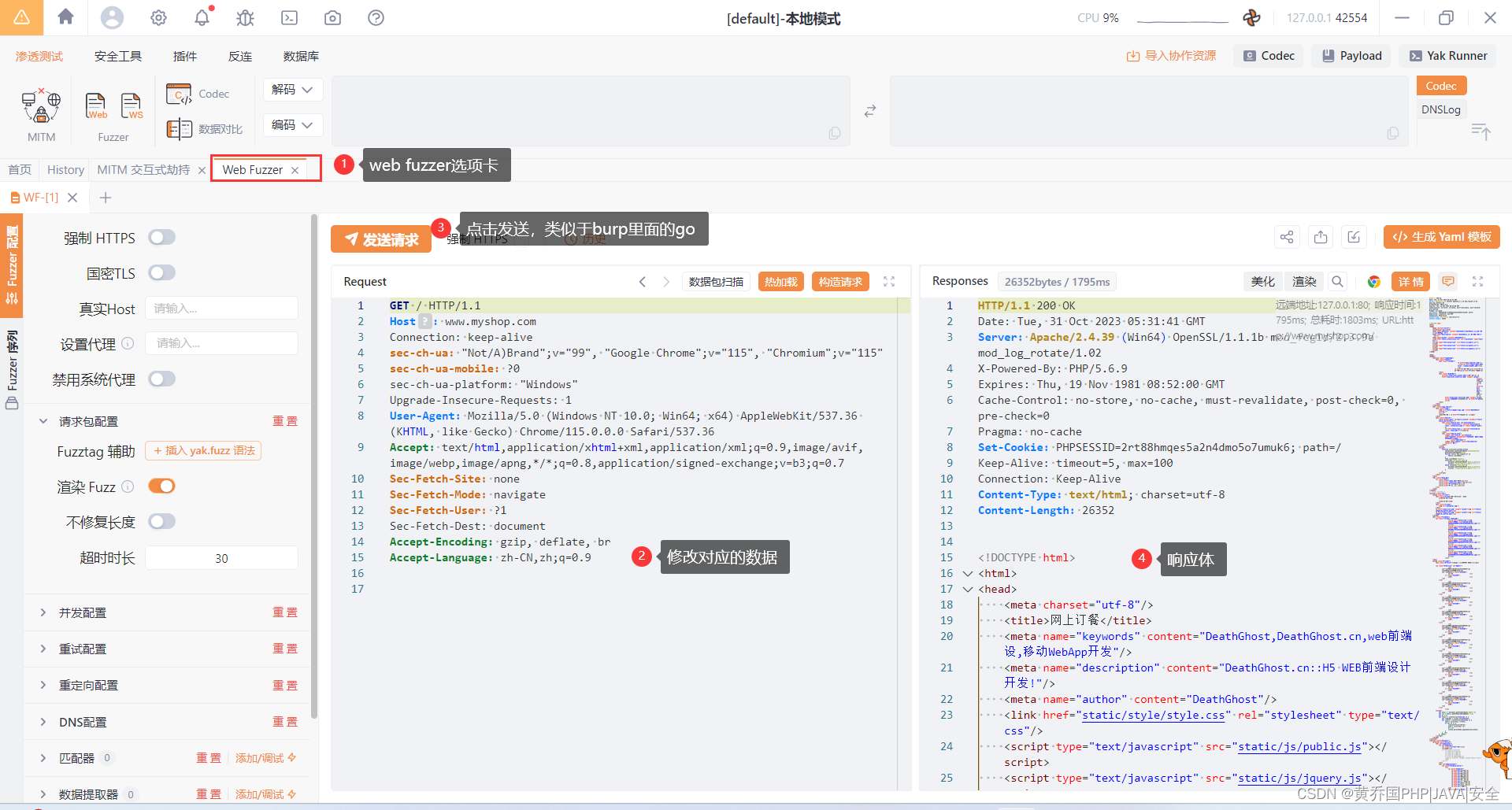

然后再web fuzzer界面里面直接操作即可:

然后再web fuzzer界面里面直接操作即可:

在这个界面可以无限发送请求了,这样就可以无限重放了。

在这个界面可以无限发送请求了,这样就可以无限重放了。

爆破的操作步骤

使用过Burp Suite的同学都知道,它有一个Intruder模块,它的核心其实并不是某一个功能,而是一整套的操作流:

1.劫持数据包

2.发送到Intruder

3.清除占位符,添加新的占位符

4.为占位符设置一个值序列,如字典,多行字符串,一串数字等

5.设置爆破模式,开始爆破

我们发现,后面几步是很繁琐的,很多时候大家花了大功夫的时间在设置上。

那么有没有更好的方法来完成呢?答案是肯定的,Yakit 使用了一种全新的方法,可以直接在Web fuzzer模块中完成重放与爆破两种工作,更轻松地实现批量发包模糊测试。接下来我们看看实际的操作步骤。

准备工作都一样,我们去历史记录里面找一个登录接口:

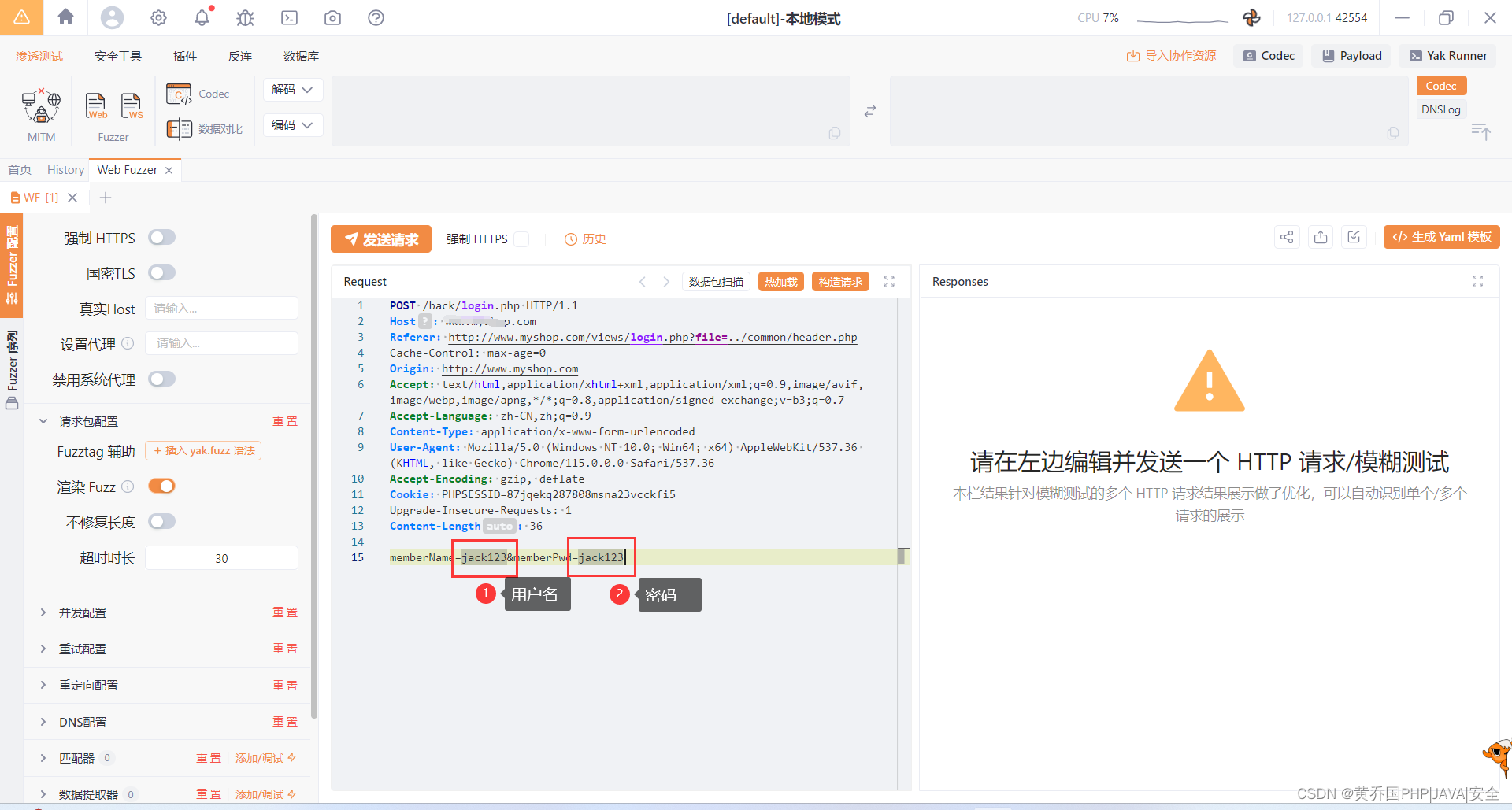

接下来我们看到这么一个页面:

接下来我们看到这么一个页面:

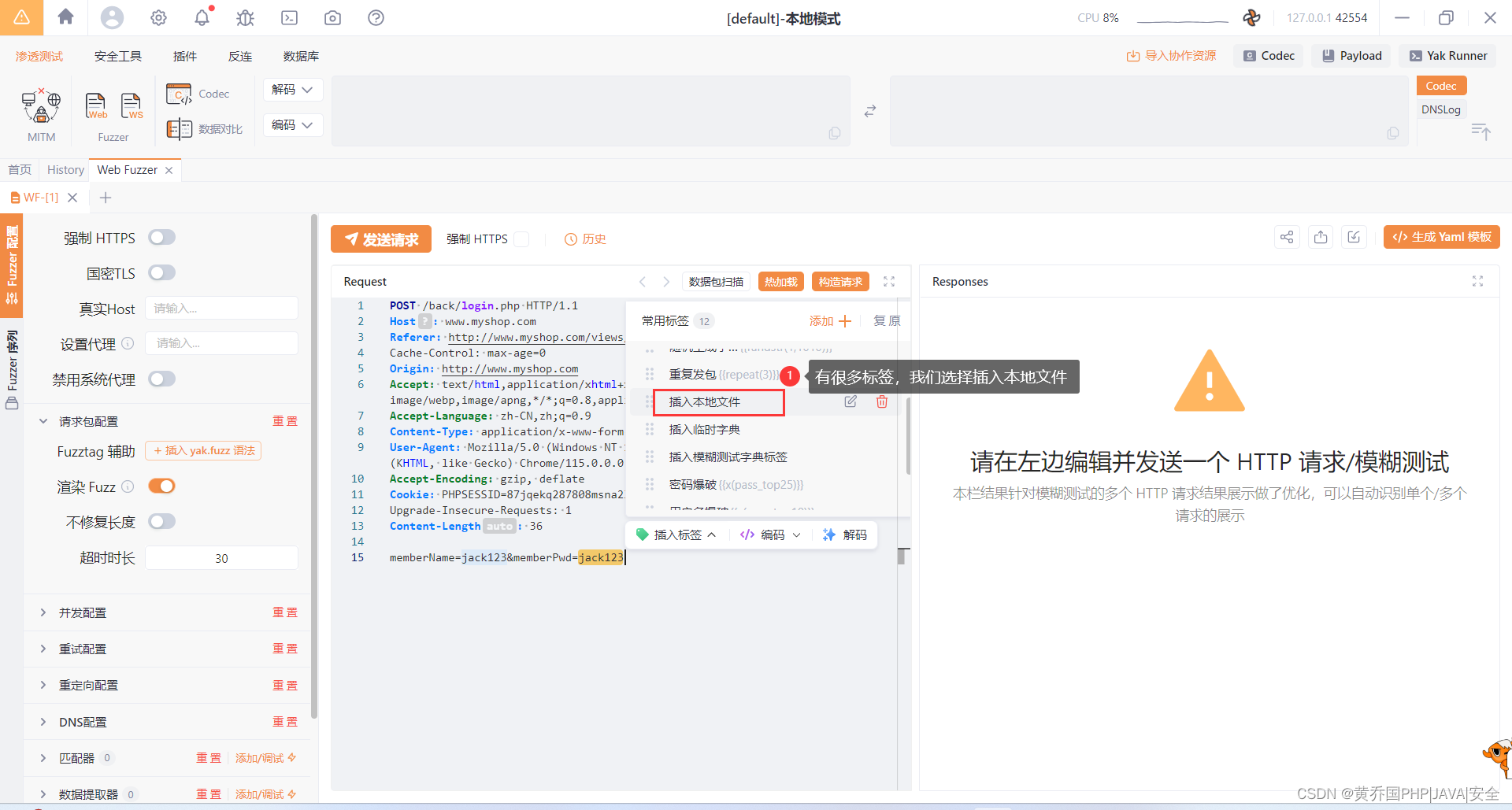

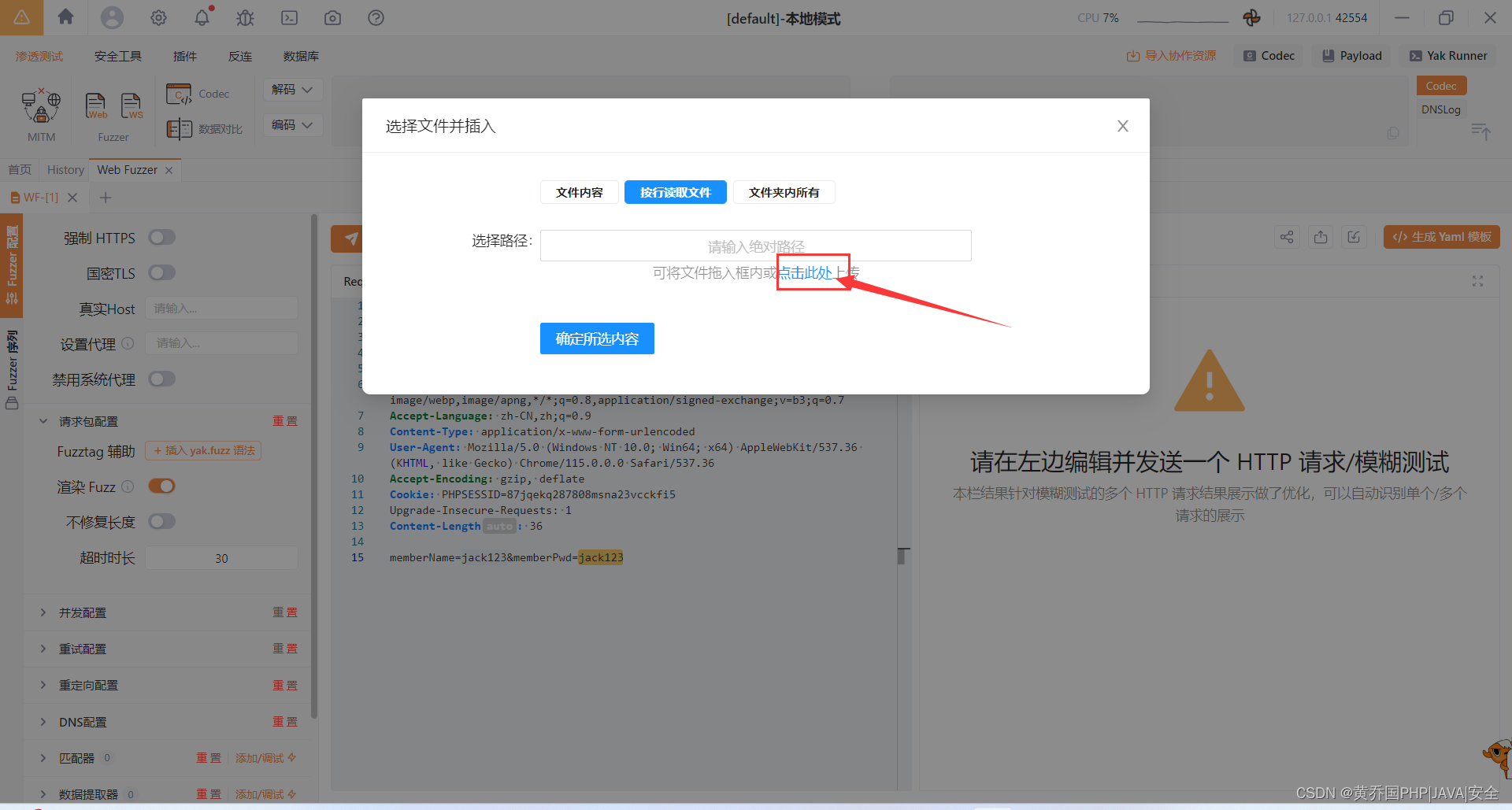

比如这个地方我们要爆密码,我们就需要选中密码,然后插入本地文件就行:

比如这个地方我们要爆密码,我们就需要选中密码,然后插入本地文件就行:

然后选择文件:

然后选择文件:

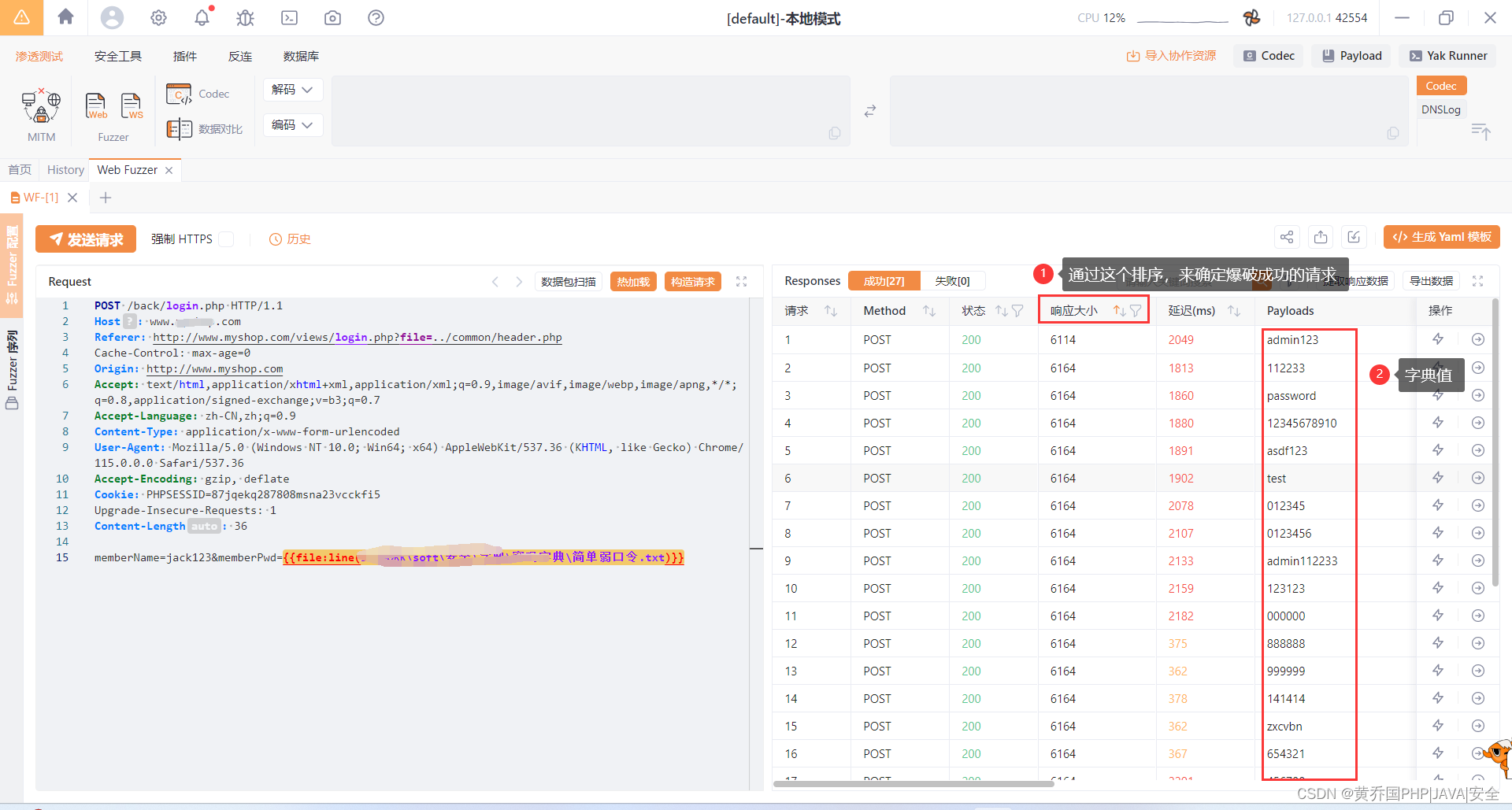

插入标签之后的样子:

插入标签之后的样子:

然后点击发送即可:

然后点击发送即可:

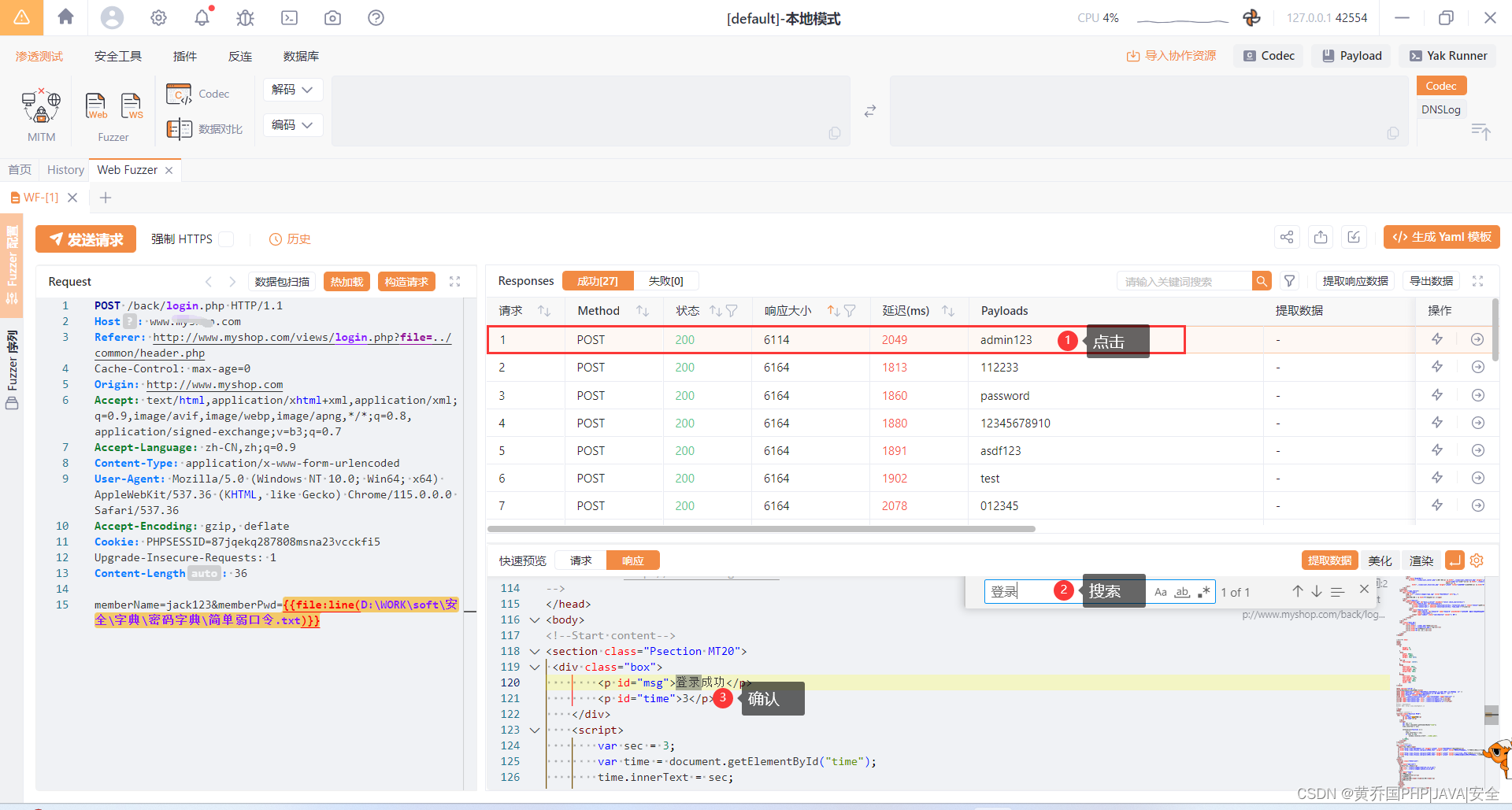

点击对应的请求,在响应体里面确定是否真的成功:

点击对应的请求,在响应体里面确定是否真的成功:

这样就可以直接爆破了,确实比burp简单多了,多个字段也是可以的。

这样就可以直接爆破了,确实比burp简单多了,多个字段也是可以的。

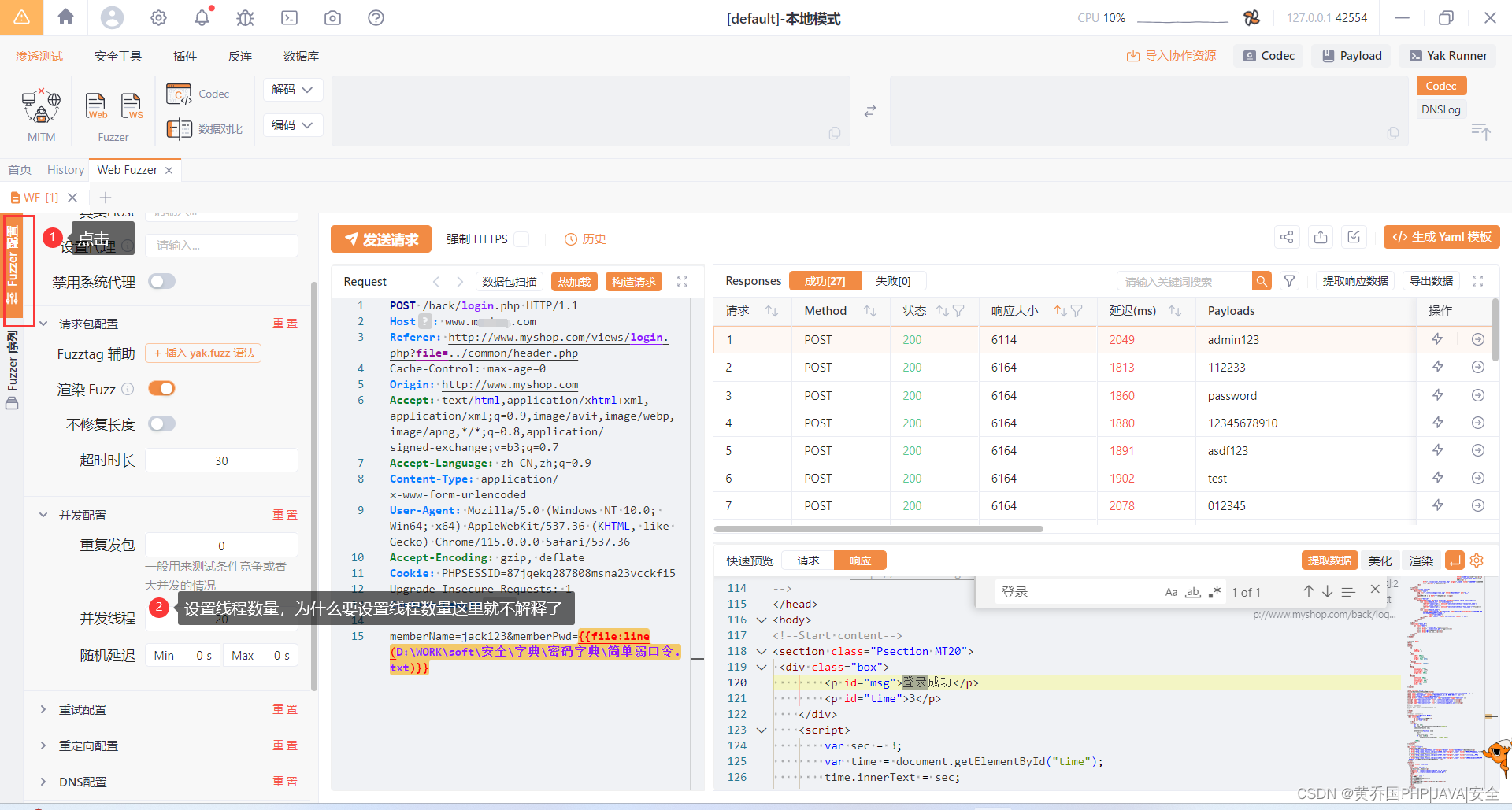

也可以通过配置来做一些个性化配置,比如线程:

重放和爆破的用法就分享到这里,后续技巧继续分享!

重放和爆破的用法就分享到这里,后续技巧继续分享!