- 1关于在MyEclipse上Tomcat的配置_myeclipse配置tomcat

- 2bat脚本一键启动多个程序(打开多个文件)_启动服务脚本bat

- 32021.9.15 权值线段树_区间排序后 位置的变化 权值线段树

- 4Linux——驱动:字符设备驱动框架

- 5tf第一讲:安装tensorflow(GPU版和CPU版)_安装tensorflow1.1

- 6学习C语言第三天 :分支语句(if - else if - else)_c语言 if elseif

- 7Linux中执行shell脚本的方法,在Linux中执行Shell脚本的4种方法的总结

- 8Windows应用程序如果启动出错,可以查windows日志

- 9车辆行人检测学习笔记_检测出人和车辆

- 10Samba网络文件共享服务介绍

Web漏洞靶场搭建_web渗透靶场搭建

赞

踩

前言

OWASP,全称是:Open Web Application Security Project,翻译为中文就是:开放式Web应用程序安全项目,是一个非营利组织,不附属于任何企业或财团,这也是该组织可以不受商业控制地进行安全开发及安全普及的重要原因。

OWASP_ZAP,这是一个应用于web扫描和攻击的安全工具,同时也是开源的,在截断代理以及扫描攻击上是比较强大。

OWASP TOP 10,这是每年的一份关于web应用的十大威胁安全报告,会在经过安全专家的测验之后确定十大类对当前web应用威胁最大和被应用最广的漏洞,同时也会对其进行详细的分析威胁所在。

一.漏洞靶场之DVWA

DVWA靶场是owasp官方编写的php网站,包含了各种网站常见漏洞,可以学习攻击及修复方式

六步快速搭建DVWA

1.下载并安装phpstudy

2.将解压后的DVWA源代码放置phpstudy安装目录的WWW文件夹下

3.进入DVWA/config目录,将config.inc.php.dist最后的.dist删除

4.打开刚刚重命名的config.inc.php文件,修改db_user和db_password为root

5.浏览器访问http://127.0.0.1/DVWA/setup/php,点击最下方的Create Database

6.浏览器访问http://127.0.0.1/DVWA/,输入用户名admin,密码password登录dvwa

二.安装,配置kali linux

Kali linux,最流行的一个渗透测试操作系统

安装Kali Linux

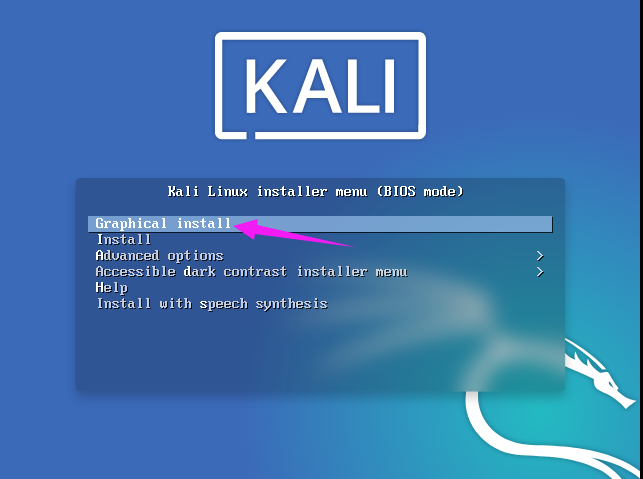

1、开启虚拟机后,选择界面安装;

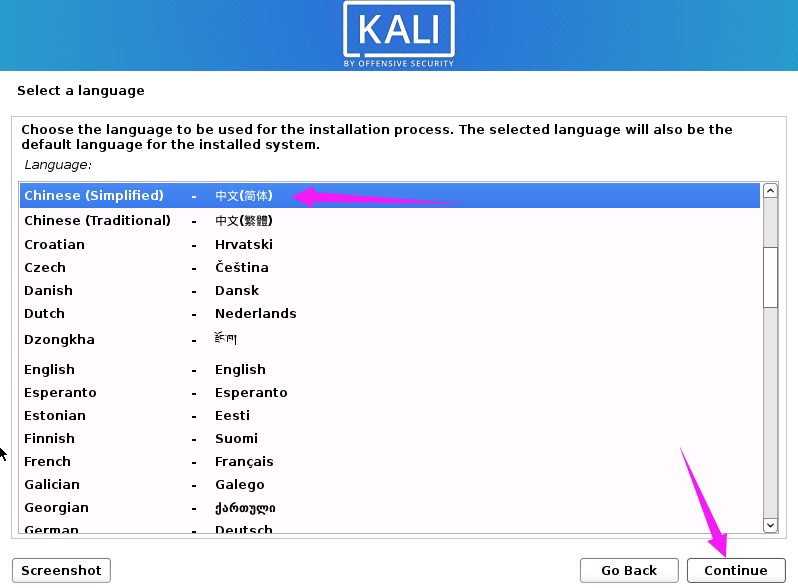

2、语言选择中文简体,然后点击继续;

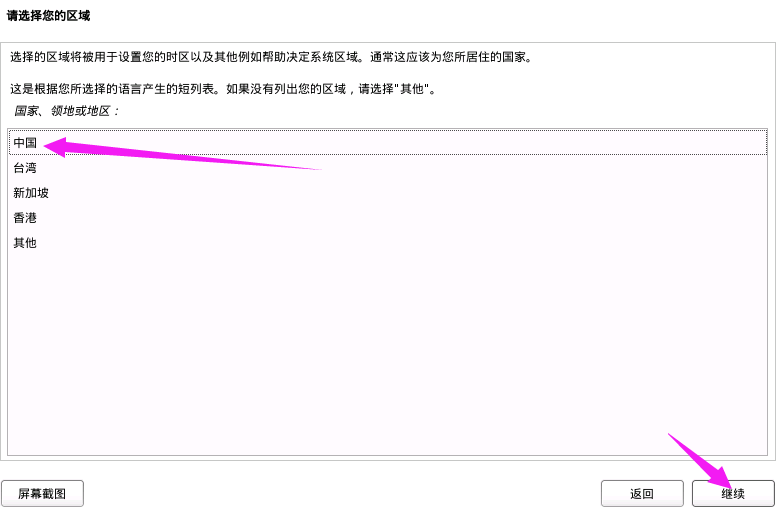

3、选择区域为中国;

3、选择区域为中国;

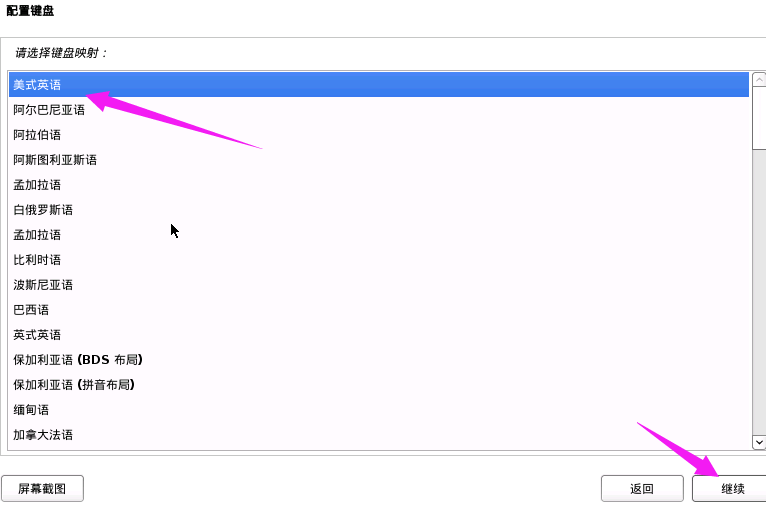

4、配置键盘为美式英语,这里选择中文一样的,因为国内的电脑用的本就是没事英语键盘,然后点击继续;

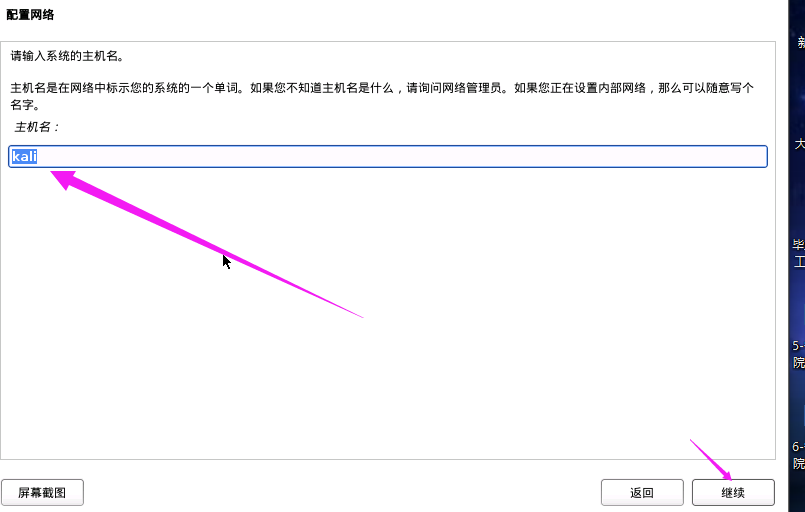

5、等待加载好配置后,输入主机名,点击继续;

5、等待加载好配置后,输入主机名,点击继续;

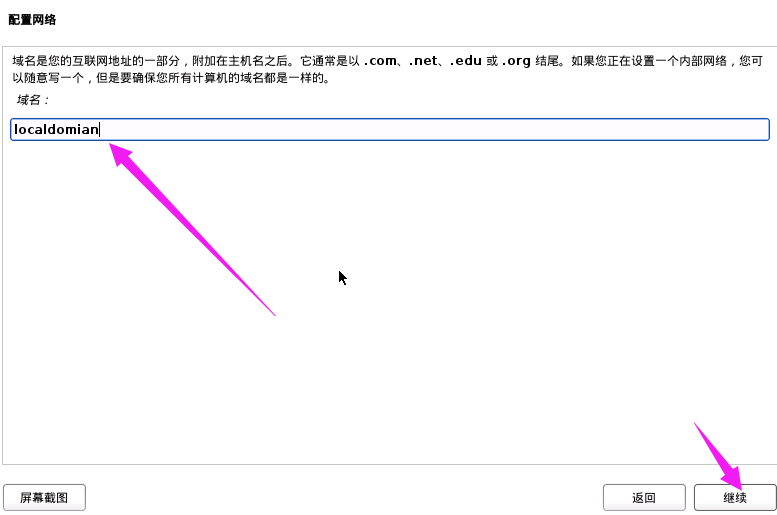

6、配置域名,可以默认可以根据自己需求设置;

6、配置域名,可以默认可以根据自己需求设置;

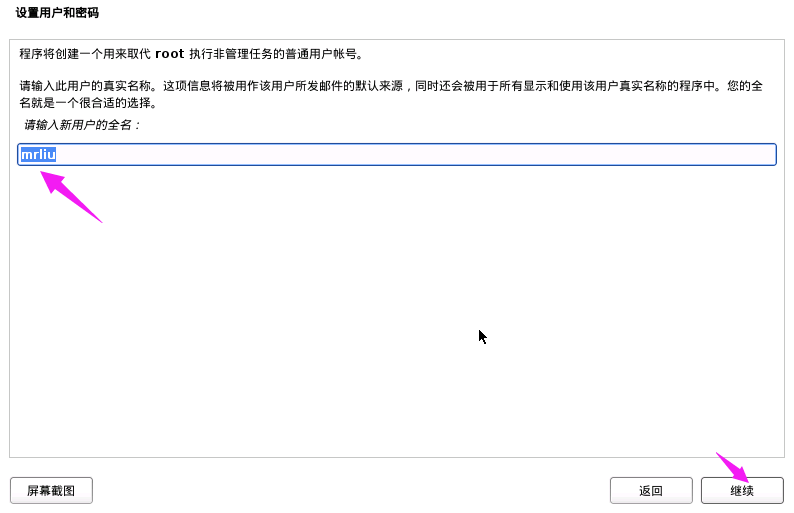

7、配置用户和密码,下一步账号的用户名同这一步的新用户全名;

7、配置用户和密码,下一步账号的用户名同这一步的新用户全名;

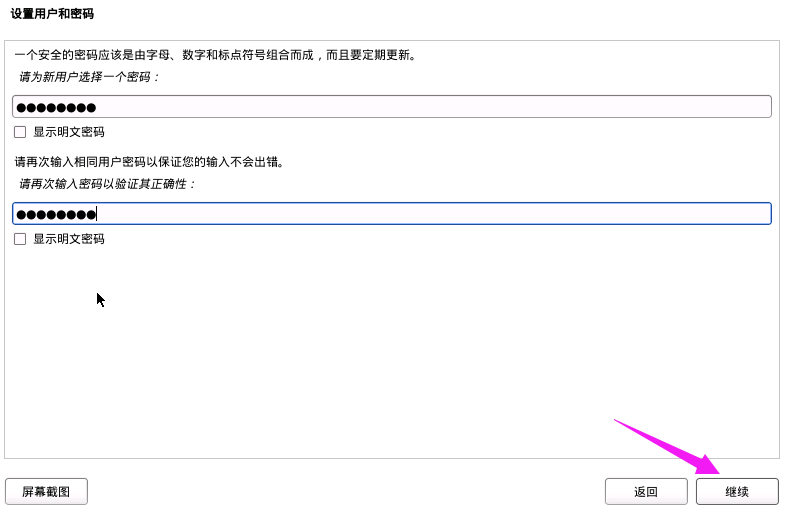

8、输入密码和确认密码,点击继续;

8、输入密码和确认密码,点击继续;

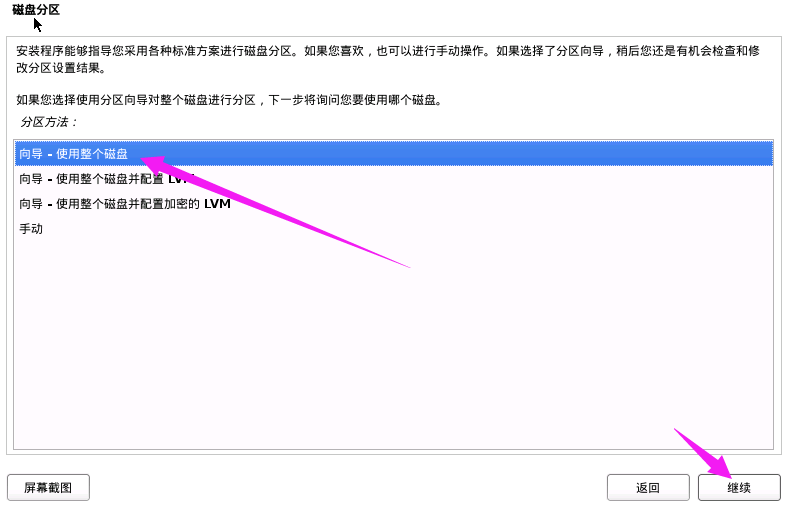

9、磁盘分区这里选择使用整个磁盘;

9、磁盘分区这里选择使用整个磁盘;

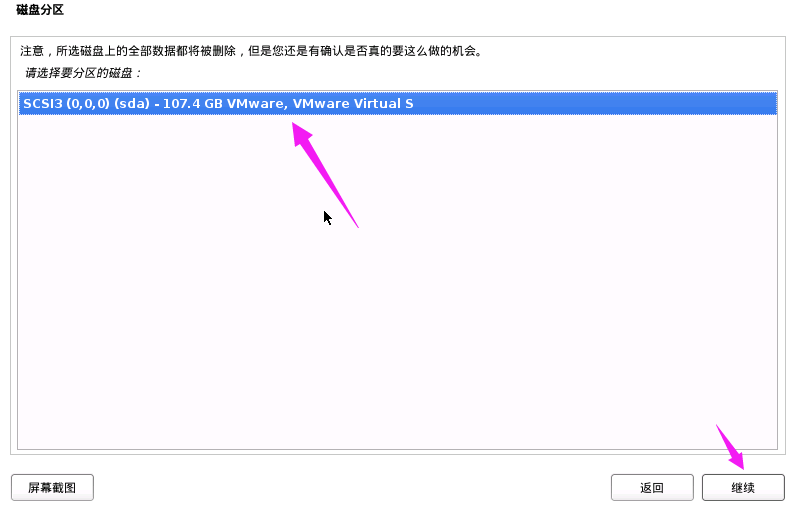

10、选择我们的磁盘,然后点击继续;

10、选择我们的磁盘,然后点击继续;

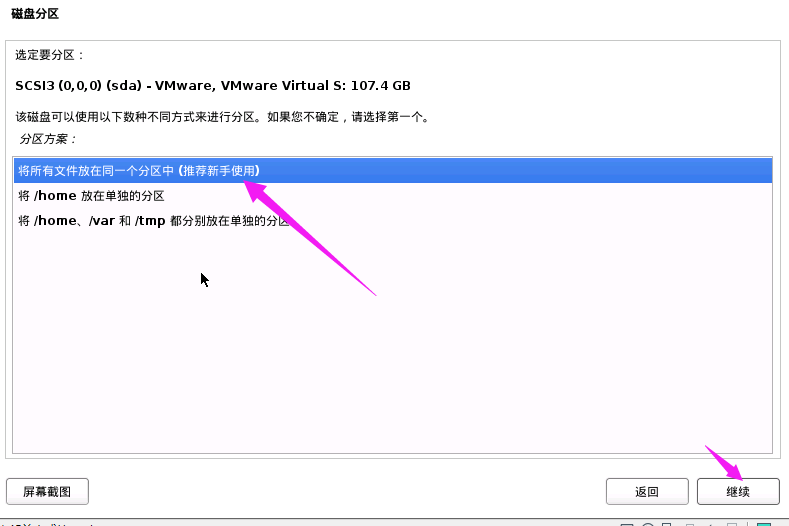

11、磁盘分区这里使用推荐的分区方案即可;

11、磁盘分区这里使用推荐的分区方案即可;

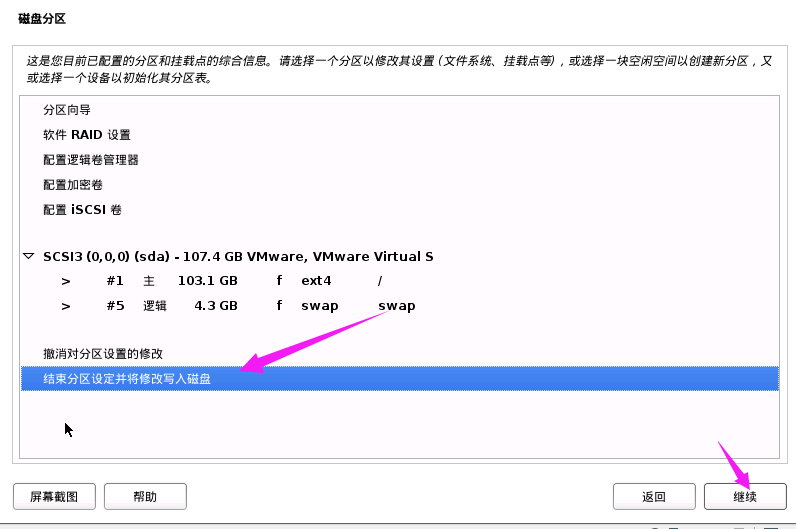

12、结束分区向导,然后点击继续;

12、结束分区向导,然后点击继续;

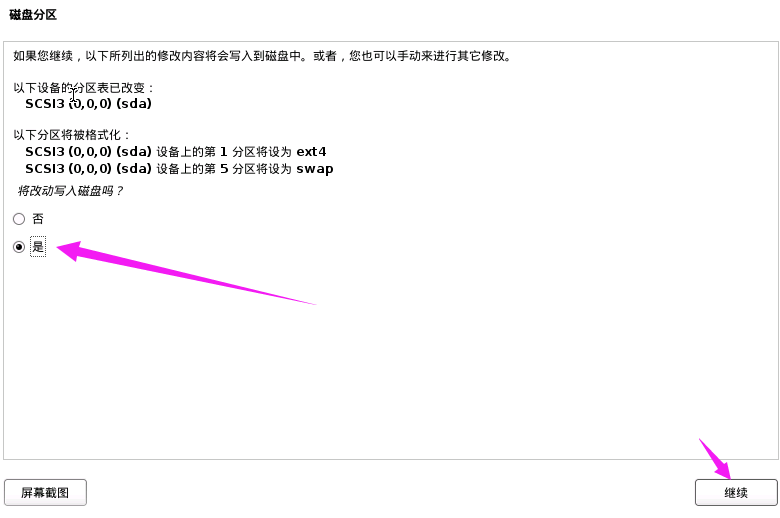

13、将修改写入磁盘,这里选择“是“,然后点击”继续“;

13、将修改写入磁盘,这里选择“是“,然后点击”继续“;

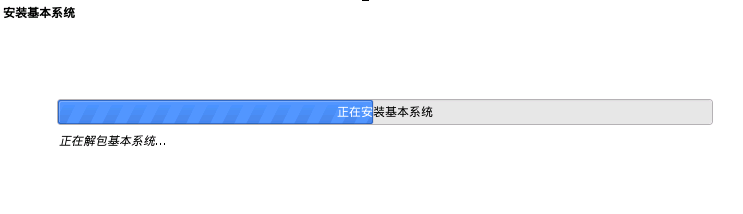

14、等待基本系统的安装;

14、等待基本系统的安装;

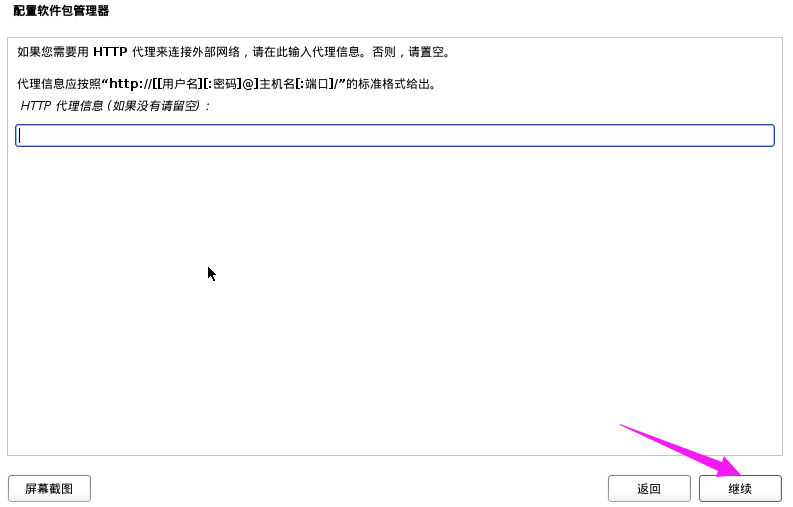

15、使用网络镜像,这一步骤选择‘是’,但是2020.01这一版本的安装没有这一步骤,配置代理这里直接跳过即可,直接点击”继续“;

15、使用网络镜像,这一步骤选择‘是’,但是2020.01这一版本的安装没有这一步骤,配置代理这里直接跳过即可,直接点击”继续“;

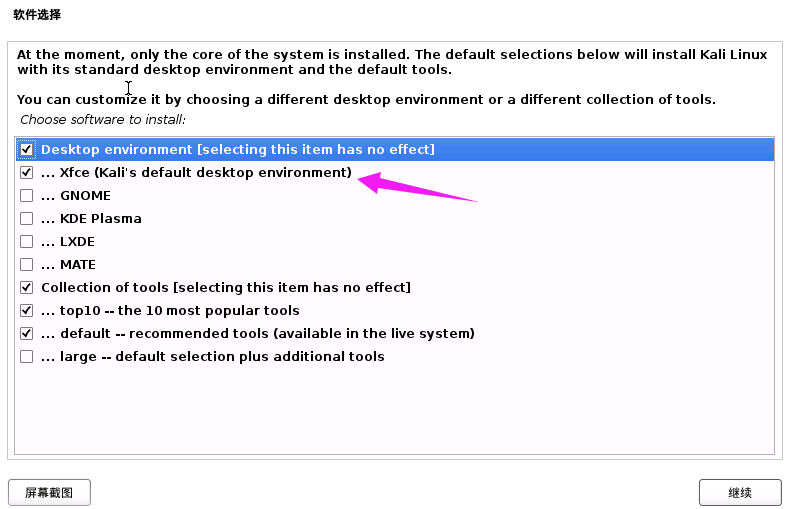

16、软件选择这里可以全选也可以选择一部分,但是注意Xfce的那个要选,不然没图形化,后续安装比较麻烦,然后点击”继续“;

16、软件选择这里可以全选也可以选择一部分,但是注意Xfce的那个要选,不然没图形化,后续安装比较麻烦,然后点击”继续“;

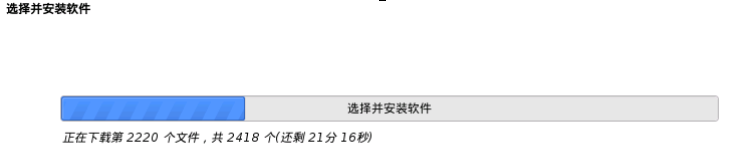

17、等待安装;

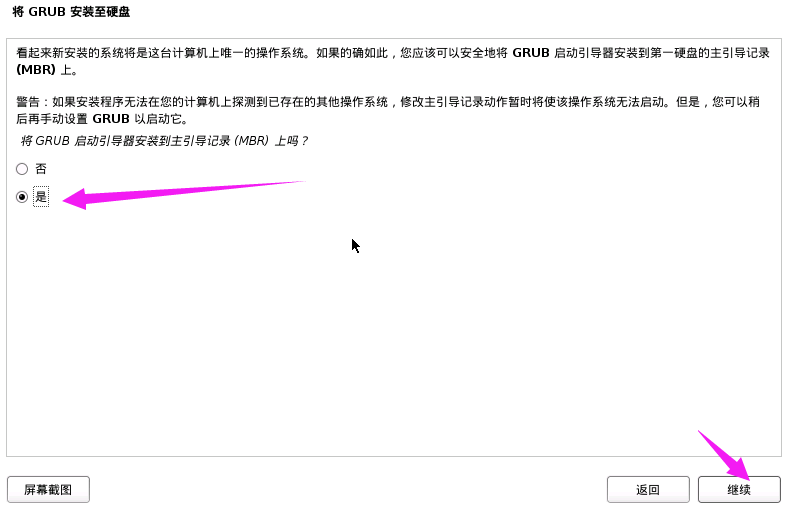

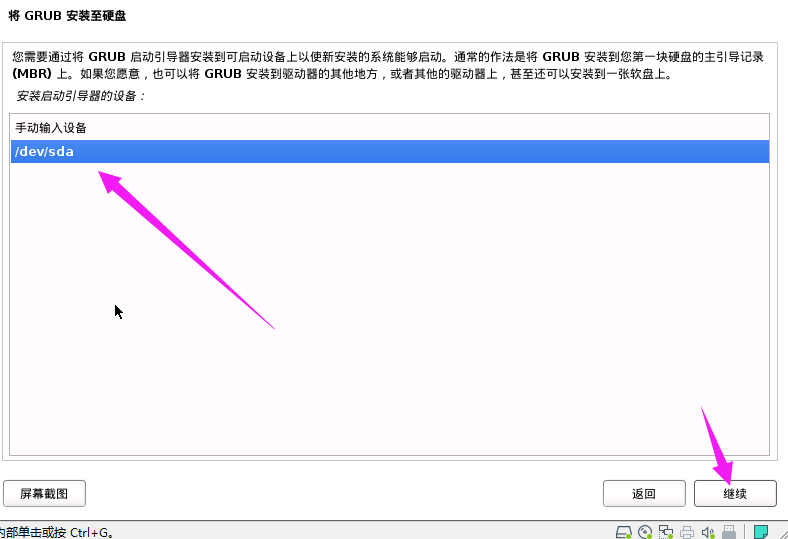

18、安装GRUB启动引导器到主引导记录(MBR)上,选择”是“,点击”继续“;

18、安装GRUB启动引导器到主引导记录(MBR)上,选择”是“,点击”继续“;

19、安装启动引导至硬盘;

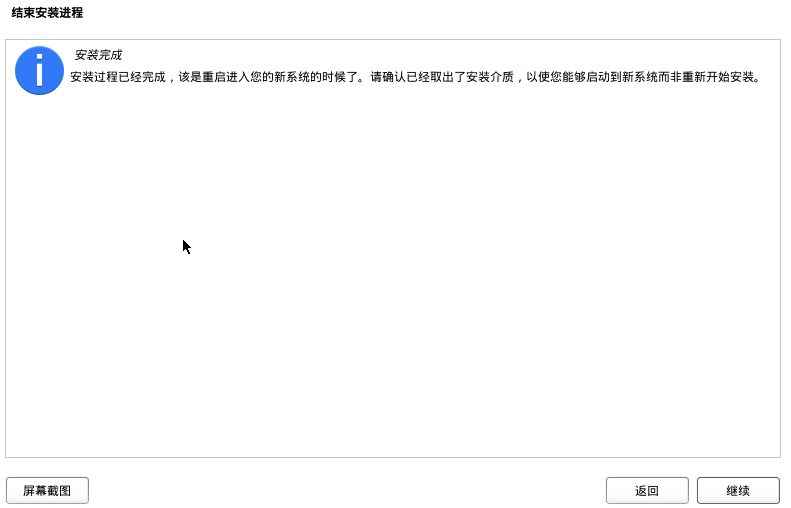

20、至此,Kali安装完成,重新启动即可开启kali之旅了;

三.在Kali linux中安装Docker

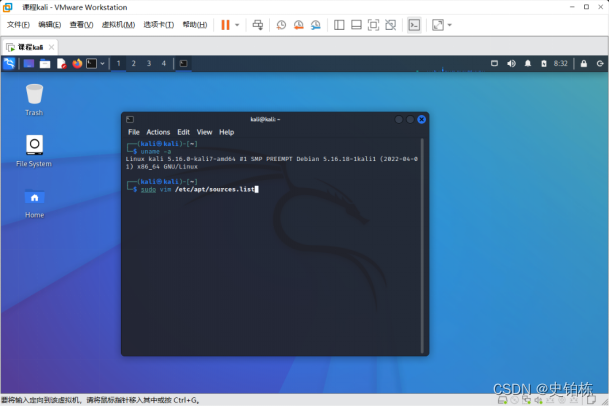

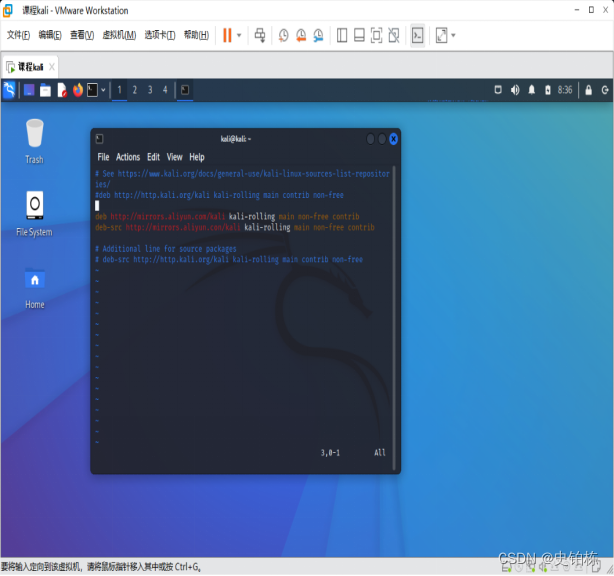

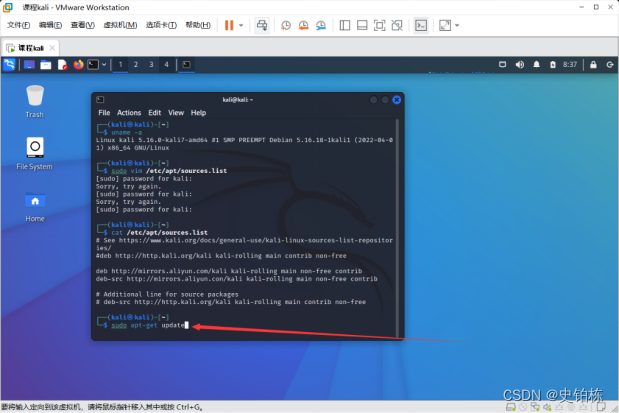

1、打开kali虚拟机sources.list文件进行更改源

2、在文件中输入以下内容

3.使用sudo apt-get update进行更新

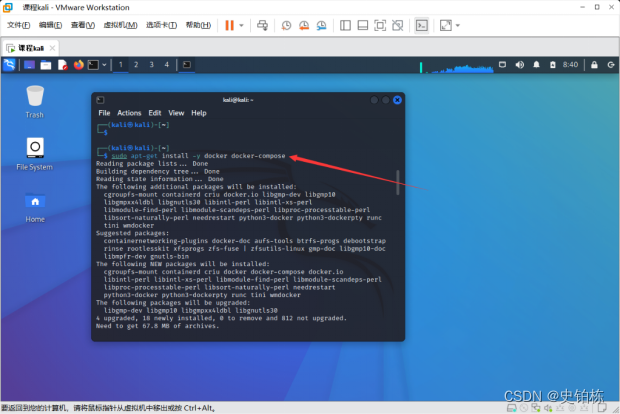

4、使用sudo apt-get install -y docker docker-conposes安装docker

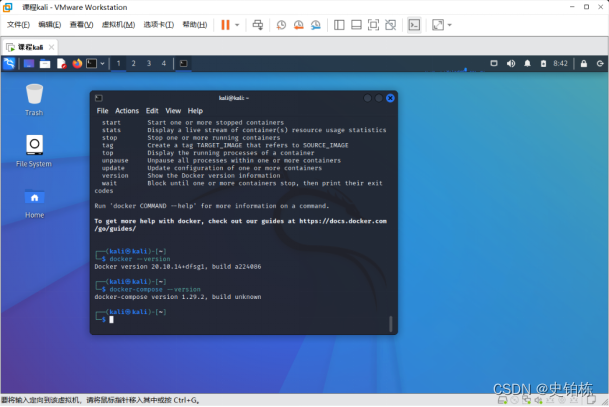

5、使用docker --version和docker-compose --version检查安装情况

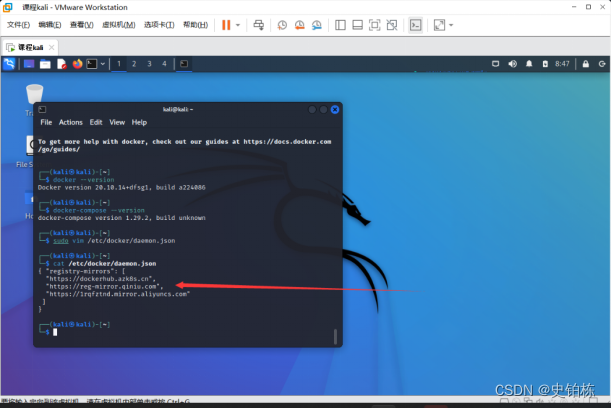

6、进入/etc/docker/daemon.json文件中将以下内容写入 配置加速器

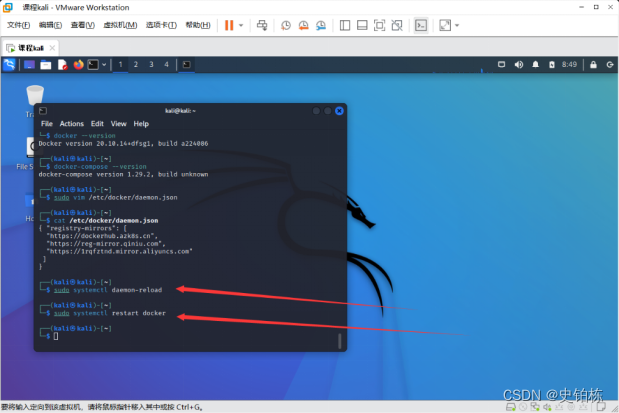

7、sudo systemctl daemon-reload 重新加载配置文件和sudo systemctl restart docker 重启docker

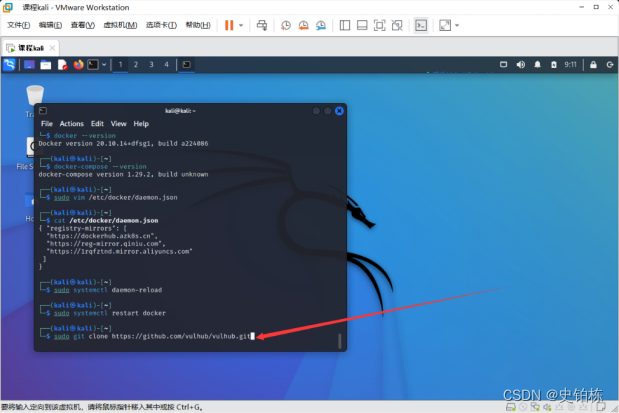

8、下载vulhub

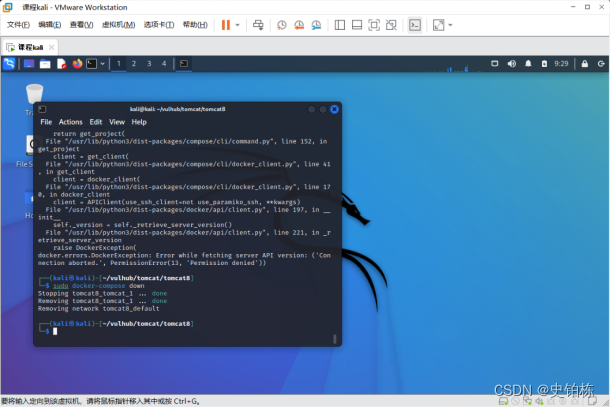

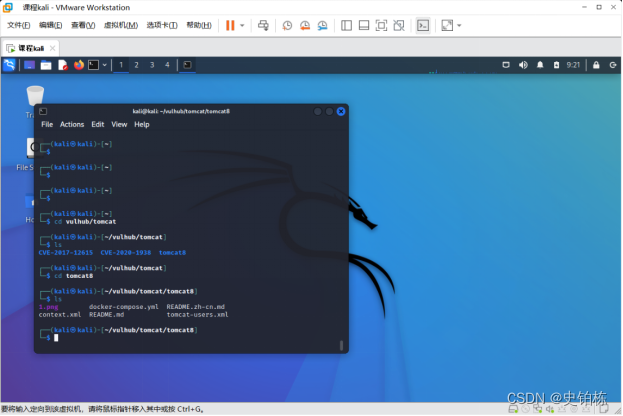

9、切换到/vulhub/tomcat/tomcat8文件下

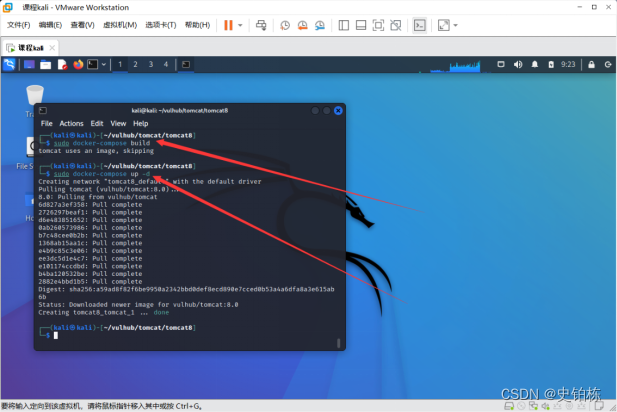

10、使用docker-compose build 建立容器

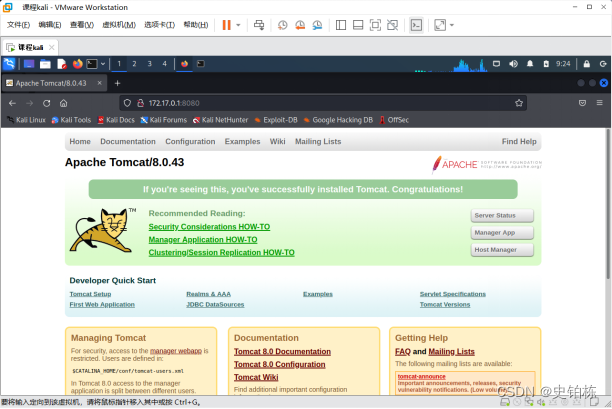

docker-compose up -d 启动漏洞环境

11.搭建完成 访问ip:8080,sudo docker-compose down关闭靶场