- 1GitHub和Gitee的区别_gitee和github的区别

- 2SAP MM学习笔记39 - MRP(资材所要量计划)_sap mm mrp

- 3JDK环境变量配置成功,命令提示符(CMD)中,输入java、javac、java -version等没有反应_命令行输入javac无内容

- 4APP反编译和回编译

- 5NLP(2)--搭建简单的模型(nn)

- 6java中的Stream流

- 7Java环境安装教程(IDEA)_ider2020适配jdk8吗

- 8Flink Job 执行流程_flink job执行流程

- 9mac 终端报错 zsh: command not found brew的解决方案

- 10基于Python+Django框架美食菜谱点评系统设计与实现

网络安全-安全服务工程师-技能手册详细总结(建议学习収藏)

赞

踩

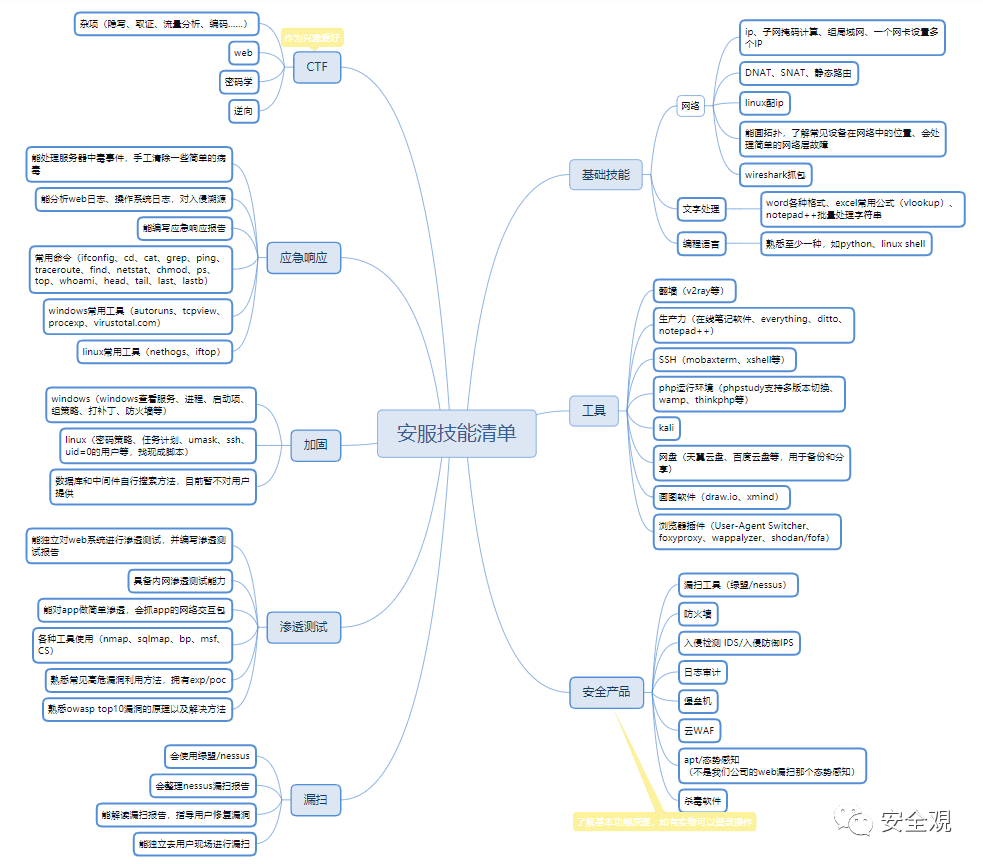

0x00 技能大纲

(一)基础网络必备技能

(二)常见工具的使用

(三)渗透测试技能

(四)漏扫技能(报告,修复,独立支撑能力)

(五)应急响应

(六)安全加固

(七)对于安全产品的理解

(八)CTF、靶机学习,漏洞挖掘等

0x01 技能知识点详解

(一)基础网络必备技能

1、ip、子网掩码计算、组局域网、一个网卡设置多个IP

2、SNAT与DNAT:

这篇文章讲的很不错,但存在错误地方看评论:

https://blog.csdn.net/beanewself/article/details/78317626

SNAT:修改请求报文的源地址,用于局域网访问互联网

DNAT:修改请求报文的目标地址,用于互联网访问局域网

#DNAT

iptables -t nat -A PREROUTING -d 172.18.0.107 -p tcp --dport=80 -j DNAT --to-destination 192.168.25.106:8000

#SNAT

iptables -t nat -A POSTROUTING -s 192.168.25.0/24 -j SNAT --to-source 172.18.0.10

- 1

- 2

- 3

- 4

3、静态路由:

静态路由主要应用在小型网络中,三层交换机或者路由器组网的设备台数有限,总的网络路由数量有限,维护的工作量可控,此时就可以考虑采用静态路由;或者是网络设备不支持一些动态路由协议比如RIP,OSPF时只能采用静态路由;

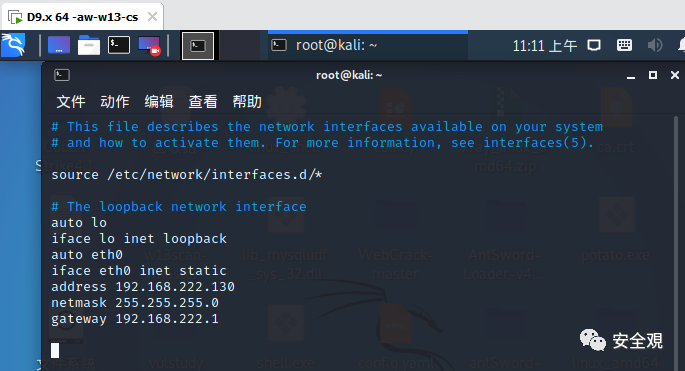

4、linux配置IP:kali

vim /etc/network/interfaces auto eth0 #静态设置ip iface eth0 inet static/若dhcp则自动分配,下面即不需要,看清楚网卡与单词拼写 #设置ip地址 address 192.168.222.130 #设置子网掩码 netmask 255.255.255.0 #设置网关 gateway 192.168.222.1 #重启 reboot #重启服务 systemctl restart networking 临时配置IP,重启后不生效 ifconfig eth0 192.168.222.130/24 #配置临时ip route add default gw 192.168.222.1 #配置默认路由

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

5、了解常见设备在网络中的位置、能画拓扑,会处理简单的网络层故障

5、了解常见设备在网络中的位置、能画拓扑,会处理简单的网络层故障

6、wireshark抓包的使用:

命令汇总: (1) MAC地址过滤 eth.addr==20:dc:e6:f3:78:cc eth.src==20:dc:e6:f3:78:cc eth.dst==20:dc:e6:f3:78:cc (2)P地址过滤 ip.addr==192.168.1.1 //根据IP地址筛选,包括源ip或者目的IP ip.src==192.168.1.1 //根据源IP地址筛选 ip.dst==192.168.1.1 //根据目的IP地址筛选 (3)端口过滤 tcp.port==80 //根据TCP端口筛选数据包,包括源端口或者目的端口 tcp.dstport==80 //根据目的TCP端口筛选数据包。 tcp.srcport==80 //根据源TCP端口筛选数据包。 udp.port==4010 //根据UDP端口筛选数据包,包括源端口或者目的端口 udp.srcport==4010 //根据源UDP端口筛选数据包。 udp.dstport==4010 //根据目的UDP端口筛选数据包。 (4)协议过滤 常见协议: udp tcp arp icmp smtp pop dns ip ssl http ftp telnet ssh rdp rip ospf (5)数据包过滤 http.request.method==GET http.request.method==POST //筛选出http协议采用get/post方式的数据包。注意GET一定要写成大写,否则筛选不出来的。 (6)逻辑运算 || //逻辑或 && //逻辑与 ! //逻辑非

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

7、文字处理能力包括但不限于

1.word各种格式:

2.excel常用公式(vlookup):

官方文档使用:https://support.microsoft.com/zh-cn/office/vlookup-%E5%87%BD%E6%95%B0-0bbc8083-26fe-4963-8ab8-93a18ad188a1

VLOOKUP(lookup_value, table_array, col_index_num, [range_lookup])。表述就是VLOOKUP(查找值,查找范围,查找列数,精确匹配或者近似匹配)例如:VLOOKUP(H3,3:19,5,FALSE)通常建议使用FALSE作为精准查找,其他可能会有意想不到的结果

3.notepad++批量处理字符串:

各种功能通常需要用到正则等,附上我之前写过的一篇入门正则帮助学习

https://blog.csdn.net/qq_53577336/article/details/121951156?spm=1001.2014.3001.5501

8、至少熟悉一种编程语言:

通常为Python,JAVA,GO等

编程语言的学习需要日积月累,短暂时间无法速成,需要多上手,看一百遍不如上手一遍,小编也很懒,希望师傅们能够持之以恒,这里附上一篇我之前写的python入门的学习知识点:

https://blog.csdn.net/qq_53577336/article/details/121873412?spm=1001.2014.3001.5501

(二)常见必备工具的使用

1.科学上网:v2ray等,这里不作赘述,有好用的师傅踢我一脚/狗头

2.在线生产力:作为一名安全服务,吃饭的家伙随时需要带在手上,说不定客户半夜就有需求,也不得不从啊,毕竟甲方爸爸不是白叫的在线笔记本,everything万能查找:

https://www.voidtools.com/zh-cn/downloads/

notepad++(支持多种语言查看):

https://www.aliyundrive.com/s/HMKr35RTN3x

ditto(多功能粘贴板):

https://pc.qq.com/detail/11/detail_24411.html

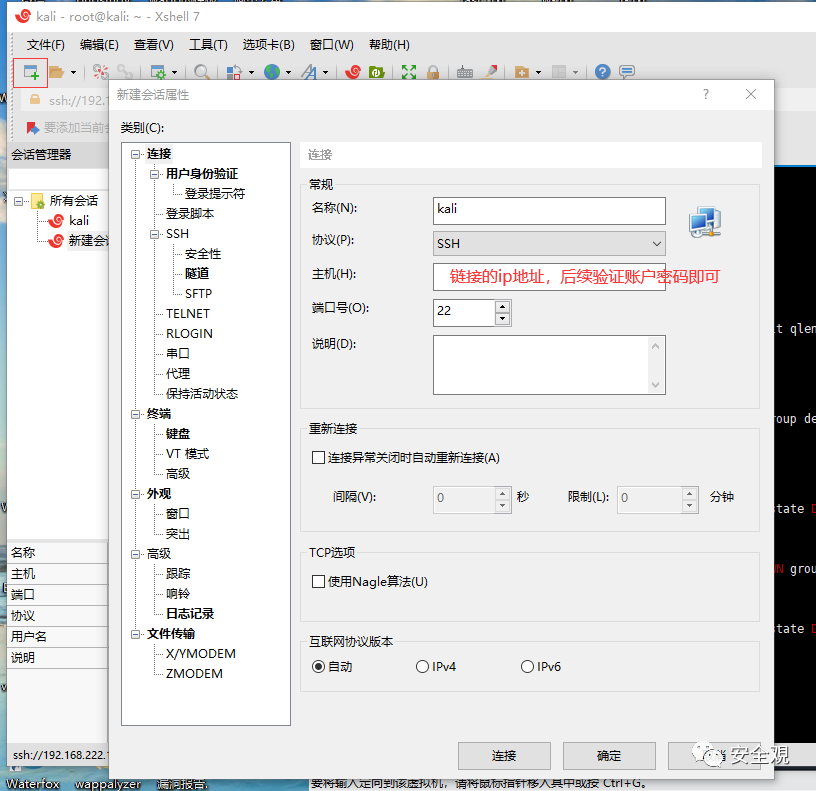

3.SSH的使用(xshell(xftp传输工具),mobaxterm等):

xshell下载地址:

https://www.aliyundrive.com/s/pPCfivHPdZT

xshell的使用:

4.php运行环境的使用:

phpstudy支持多版本切换、wamp、thinkphp等)

小皮面板下载:https://www.xp.cn/

wamp自行百度即可

5.kali渗透测试利器,集成化了很多测试工具

6.网盘(天翼云盘、百度云盘等,用于备份和分享)

7.制图软件推荐Xmind下载地址 :https://www.aliyundrive.com/s/FVgE6vBHrDL

8.浏览器插件的使用Chrome用户代理切换插件:User-Agent Switcher

可以安装在谷歌浏览器上使用火狐代理:FoxyProxy

指纹识别插件:wappalyzerfofa、shodan等

(三)、渗透测试技能

1.能独立对web系统进行渗透测试,并编写渗透测试报告一般安服渗透测试大多是授权的情况下,使用自动化测试然后就是写报告写报告,漏洞复现之类的

2.具备内网渗透的常识,涉及到后渗透的横向移动,权限提升以及权限维持的知识点,可以参考以往写的文章入门学习一下内网渗透信息收集:

http://www.kxsy.work/2021/09/19/nei-wang-shen-tou-zui-shi-yong-de-xin-xi-shou-ji/

内网渗透横向移动:http://www.kxsy.work/2021/10/04/nei-wang-shen-tou-zui-shi-yong-de-heng-xiang-yi-dong-zong-jie/

内网渗透隧道与代理技术解答:http://www.kxsy.work/2021/10/09/nei-wang-shen-tou-bi-xu-zhang-wo-de-dai-li-yu-sui-dao-ji-zhu-jie-da/

3.能对app进行简单的渗透,能够进行app交互抓包

这里提及一下,一般app渗透主题方向都是app转向web,这里面也就是涉及到信息收集的部分,app的交互抓包通常需要下载一个模拟器例如雷电模拟器,在模拟器中将流量代理转发到本机IP本机bur代理抓包既可

4.各种渗透工具的使用:(nmap、sqlmap、bp、msf、CS)nmap常见使用参数:-sS:syn半开扫描,隐蔽性强-sY:全开扫描,比较准确-sT:会大量记录日志,慎用-sP:主机存活才会扫描的ping扫描-sA:高级扫描,穿透防火墙规则过滤-sV:版本探针扫描-Pn:被禁ping扫描方法-A:全面扫描-p:指定端口扫描/-p-全端口扫描

sqlmap常见使用以及绕过waf的思路方法:注入六连:–dump -C “columns_name” -T “table_name” -D “db_name” ( --dbs/ --current-db/ --tables/–columns)自定义ua头:–random-agent=“ua头”设置代理:–proxy=延时注入参数:–delay 1 (延时一秒)cookie注入:–cookie “拿到的cookie”等级扫描:–level 5 /–risk 3自动交互:–batch指定插件调用:–tamper线程注入:–threads 线程数扫描记录存放:…/…/././sqlmap/output

BurpSuite基本使用:自己总结了一篇关于BurpSuite的常见使用,以及一些联动渗透,以供阅读BurpSuite使用:https://blog.csdn.net/qq_53577336/article/details/122393296

BurpSuite进阶联动:https://blog.csdn.net/qq_53577336/article/details/122674520

msf基本使用:这里没有太多的说明,msf是一个大的攻击框架,需要深入学习一下使用入门搜索模块:search ms17-010调用某模块:use 模块查看配置:show options配置相关的参数例如攻击IP:set rhosts IP启动攻击:exploit获取shell:shell

CS的基本使用:参考:https://blog.csdn.net/qq_53577336/article/details/119768707

(四)、漏扫技能(报告,修复,独立支撑能力)作为一名安全服务,这应该是做的最多的活了,漏扫写报告,漏洞复现,漏洞修复建议等

1.会使用专业的漏扫工具行内的漏扫同意衡量标准:绿盟漏扫arsa、及其其他的awvs,xray,nesus等

2.能够使用整理漏扫的报告,排查误报,测试结果报告汇总,这里会有公司的 模板报告

3.能够整理模板,指导服务的客户修复漏洞,给出建议等

4.能够独立支撑整个漏扫的工作流程,前段时间由于大哥带,后面熟练了需要具备独立漏扫输出报告以及知道修复建议等

(五)、应急响应

1.能够简单的处理一些应急时间,并且能够清除病毒等

2.能够分析web日志,操作系统日志,溯源攻击信息应急响应流程与处理:

http://www.kxsy.work/2021/10/13/zui-shi-yong-de-ying-ji-xiang-ying-bi-ji-si-lu-xiao-jie/

3.文字功底,编写应急响应报告

4.Linux常见实用的命令:ifconfig,cd,cat,ls,grep筛选,find查找,ping,traceroute(数据包监测),netstat(网络信息),chmod,ps进程,top任务管理器,whoami,head/tail查看文件指定行内容,last/lastb登录成功失败情况,history历史命令…5.windows常用工具:autoruns(开机启动项管理工具)tcpview(端口线程探测)procexp(后台进程程序删除监控)virustotal.com(文件url病毒检测)

6.linux常用工具:nethogs(流量监控)iftop(流量检测)

(六)、安全加固

1.windows(windows查看服务、进程、启动项、组策略、打补丁、防火墙等)2.linux(密码策略、任务计划、umask、ssh、uid=0的用户等,找现成脚本)

3.数据库和中间件加固加固参考往期文章:

https://blog.csdn.net/qq_53577336/category_11479034.html

(七)、对于安全产品的理解安全行业,安全产品是必不可少的部分,作为一名安服应该了解各种网络层面的安全设备,例如waf,堡垒机,漏扫,蜜罐,态势感知,防火墙商用产品等等,作为自己厂商的安服人员,更应该熟悉设备,已便更好的为客户服务。下面参考一些厂家的各类领域的安全产品:

https://www.freebuf.com/news/307349.html

(八)、CTF爱好,靶机学习,漏洞挖掘CTF可以作为熟悉漏洞学习的一种方式,推荐几个ctf平台:https://ctf.bugku.comhttps://www.ctfhub.comhttps://adworld.xctf.org.cn/

打靶学习,初步了解渗透测试测试流程步骤https://www.vulnhub.com/

漏洞挖掘:

补天:https://www.butian.net/

漏洞盒子:https://www.vulbox.com

CNVD:https://www.cnvd.org.cn/

EDUsrc:https://src.sjtu.edu.cn/

网安行业是一个需要持续不断学习的行业,但是师傅们别太卷了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/笔触狂放9/article/detail/403066

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。