热门标签

热门文章

- 1常用 Git 命令清单

- 2如何搭建Java开发环境——JDK的安装与配置_第1关:配置开发环境 - javajdk的配置

- 3c语言链表实现_c语言实现链表

- 4kafka扩容和分区重新分配_kafaka空间扩容

- 5用matlab实现Dijkstra算法,内附函数详解_dijkstra matlab

- 6N皇后问题(Java深度优先递归解法)_n皇后问题java

- 7commonjs vs ES module in Node.js_annotate the commonjs export names for esm import

- 8全网最好玩的谷歌相机AGC8.4版本,体验70合一的拍照快感_谷歌相机70合1

- 9AIGC:让传统农村小型作坊焕发新能量

- 10Python 异常的传递性_python的异常传递

当前位置: article > 正文

工作记录——渗透测试_信息化项目渗透性攻击测试记录

作者:笔触狂放9 | 2024-06-01 21:47:30

赞

踩

信息化项目渗透性攻击测试记录

实习已经一个月了,对接触的一些渗透测试项目做一下记录,同时也是希望看到的大佬们对我的不足提出意见,共勉。

项目一

外网 B/S架构 web端渗透

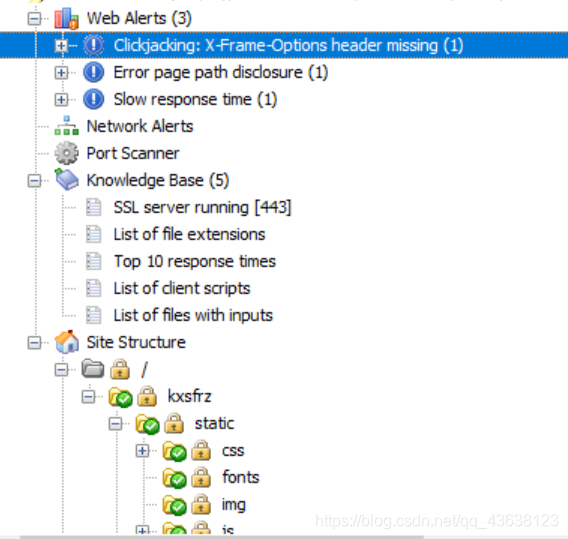

awvs扫描截图

awvs扫描截图

漏洞一:

| 漏洞名称 | 数据明文传输 |

|---|---|

| 风险等级 | 中风险 |

| 渗透过程 | 在登录时进行抓包,发现用户名和密码以明文的形式进行传输。如下图所示: |

| 漏洞危害 | 明文传输一般存在于web网站登录页面,密码明文传输容易被嗅探软件截取破解。 |

| 修复建议 | 建议按照网站的加密等级要求,需要对密码传输过程中进行加密传输。如采取MD5加验或SM1、SM2、SM4、3DES、AES、RSA加密算法,同时也不要直接采用暴露在互联网上的md5、base64算法、URL编码转换。 |

漏洞二:

| 漏洞名称 | 信息泄露(中风险) |

|---|---|

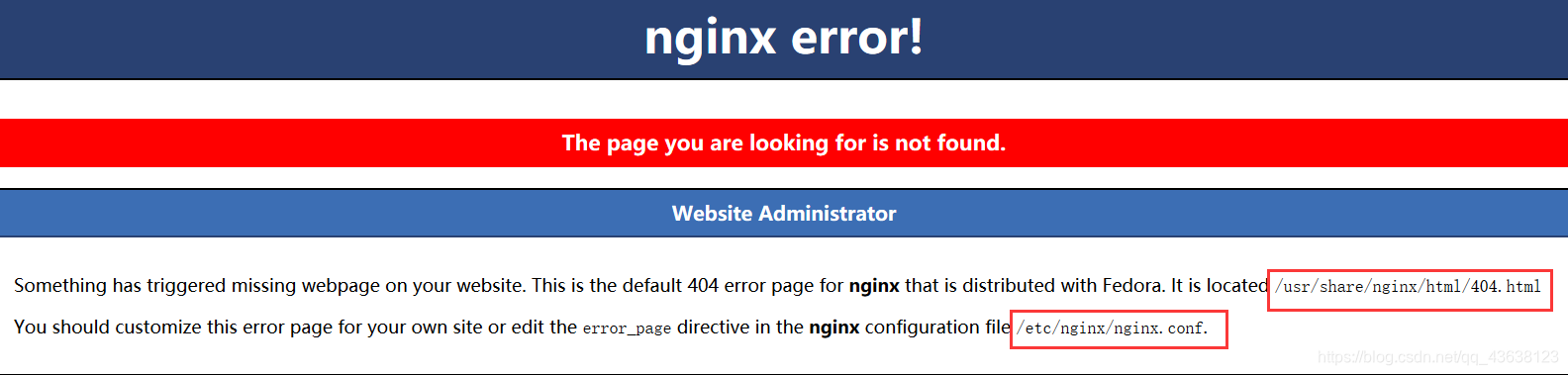

| 渗透过程 | 访问一个不存在的目录,会跳出报错信息,报错页面如下图: |

| 漏洞危害 | 默认报错页面中的路径信息泄露可能导致敏感信息数据的泄露 |

| 修复建议 | 将搭建好后生成的默认页面隐藏或删除,隐藏关键信息。 |

漏洞三:

| 漏洞名称 | 验证码缺陷 |

|---|---|

| 风险等级 | 中风险 |

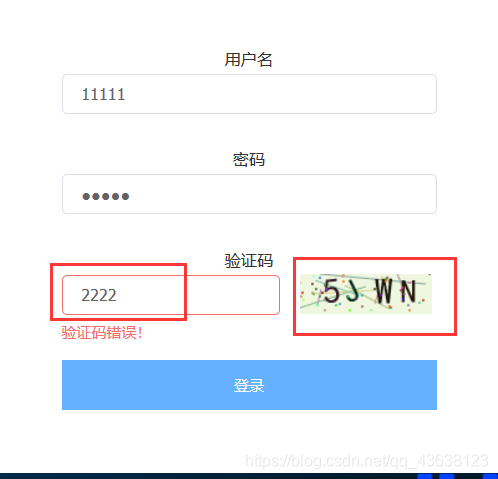

| 渗透过程 | 系统网站存在验证码缺陷,错误的验证码提交后,验证码并未进行刷新,如下图所示:  |

| 漏洞危害 | 验证码缺陷导致可进行重放攻击,如爆破、撞库、遍历等操作。 |

| 修复建议 | 每经过一次验证,服务端的验证码就应该更新。 |

漏洞四

| 漏洞名称 | 点击劫持 |

|---|---|

| 风险等级 | 低风险 |

| 渗透过程 | 经测试发现,该网站未设置X-Frame-Options响应头。测试代码如下: |

<iframe src="https://xxxx.com/"width="500" height="500" frameborder="10"> </iframe>

- 1

| 渗透过程 | 打开的页面中显示了该网站,则说明没有设置X-Frame-Options响应头 |

|---|---|

| 漏洞危害 | 点击劫持是一种恶意的技术,它诱使Web用户点击与用户感知到的不同的内容,从而可能泄露机密信息或在点击看似无害的网页时控制电脑。 |

| 修复建议 | 配置web服务器以包含X-Frame-Options头。 |

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/笔触狂放9/article/detail/659520

推荐阅读

相关标签