热门标签

热门文章

- 1机电公司管理小程序|基于微信小程序的机电公司管理小程序设计与实现(源码+数据库+文档)

- 2RocketMq:MQClientException The producer service state not OK, START_FAILED

- 3服务/软件管理:39---wget下载工具_wget下载python csdn

- 4linux gcc环境变量_3.搭建Linux开发环境

- 5Vue2响应式原理总结_vue响应式原理掘金

- 6【AIGC调研系列】通义灵码与copilot的对比_通义灵码 copilot

- 7SpringBoot 项目统一枚举转换实践_springboot 优雅 字段枚举值转换

- 8Canvas(画布)的使用_canvas画布背景颜色

- 9Python环境和包的管家---Anaconda【一文详尽安装到使用的全过程】_anacanda

- 10无需绑定设备,下载google play的apk_appsevozicom

当前位置: article > 正文

IPSEC VPPN实验

作者:繁依Fanyi0 | 2024-03-09 11:56:45

赞

踩

IPSEC VPPN实验

实验背景:FW1和FW2是双机热备的状态。

实验要求:在FW和FW3之间建立一条IPSEC通道,保证10.0.2.0/24网段可以正常访问到192.168.1.0/24

IPSEC VPPN实验配置(由于是双机热备状态,所以FW1和FW2只需要配置FW1主设备即可):

场景选用点到点,配置好FW1的出接口地址和对端FW3的接口地址,认证方式选用预共享密钥(密钥自己设置),身份认证选用IP地址

新建ACL待加密数据流的配置

安全提议配置:

IKE参数配置:

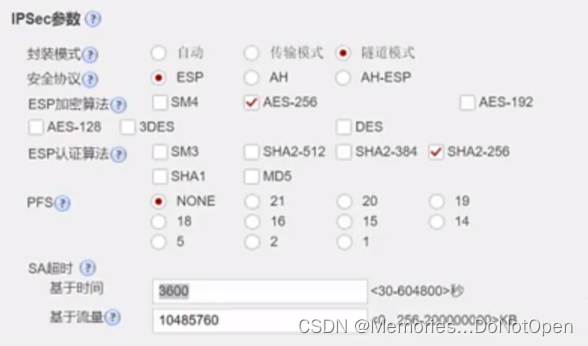

IPSec参数配置:

FW3的配置:同样选择点到点,只是IP地址配置和FW1相反

新建ACL待加密数据流的配置 :

安全提议的配置和FW1一样

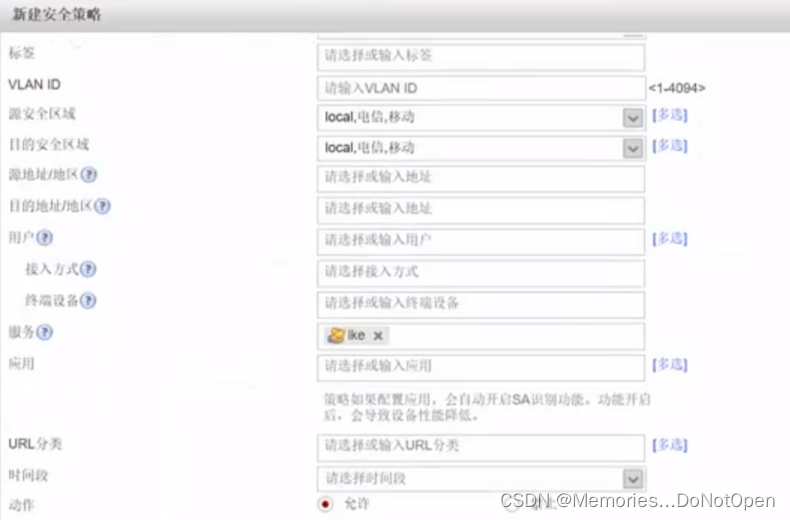

然后去FW1安全策略里面放通IKE(UPD500)报文的策略,服务不仅要允许IKE的流量,也要允许IPSec加密流量ESP的放通,允许它从内网往外网发送

![]()

新建一个对应IKE的服务

在FW3也同样如此

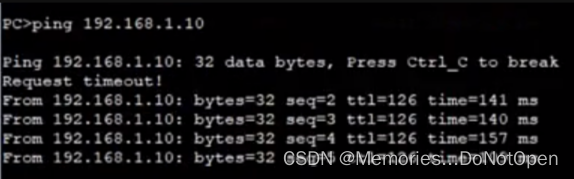

此时查看IPSec策略就可以看见已经协商成功了

此时,内网的数据可以到达外网,但外网的数据在经过防火墙时,防火墙并不允许外网的流量进来

此时,内网的数据可以到达外网,但外网的数据在经过防火墙时,防火墙并不允许外网的流量进来

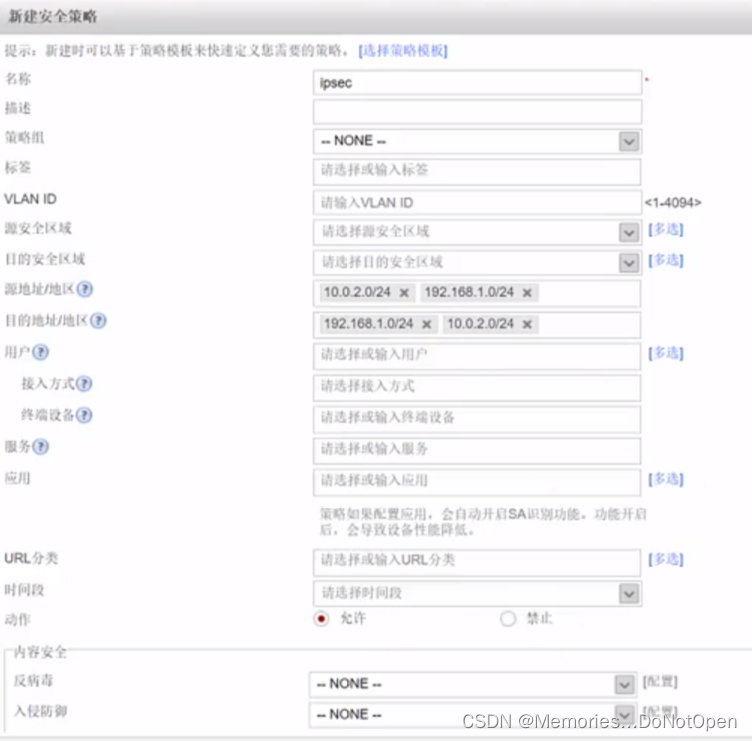

在新建一个针对IPSec的数据流量的安全策略(FW1和FW2一样)

由于NAT地址转换是上游配置,而IPSec隧道是下游配置,一般流量出防火墙会先做NAT转换,但是做了NAT转换就不能进入IPSec隧道,所以在这新建一个NAT策略

FW1

FW2

由于NAT匹配策略是由上往下,所以这里把精细的IPSec的NAT策略放在上面

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/215008

推荐阅读

相关标签