- 1【QT入门】VS qt和QtCreator项目的相互转换

- 2卡在checking installable status

- 3CCS10.2入门(一)_ccs的test connection

- 4HarmonyOS/OpenHarmony应用开发-ArkTS语言渲染控制ForEach循环渲染_arkts foreach

- 5时间序列预测新范式——基于迁移学习的AdaRNN方法_adarnn github

- 6frps 多个_frp端口批量穿透教程

- 7(关闭/开启)Mac系统中Google浏览器自动升级功能_macos 开启chrome自动更新

- 8fiddler安装和使用_fiddle安装使用

- 9logback 常用配置详解(二)_格式修饰符是什么

- 10SQL注入原理_sql注入靶场

IDS(入侵检测系统)简介

赞

踩

目录

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

1. 什么是IDS?

IDS全称是:intrusion detection systems 的缩写,又称“入侵检测系统”。

对系统的运行状态进行监视,发现各种攻击企图、攻击行为、攻击结果,来保证系统资源的安全(完整性、机密性、可用性)。是一个软件与硬件的组合系统。

做一个形象的比喻:假如防火墙是一幢大楼的门锁,那么IDS就是这幢大楼里的监视系统。一旦小偷爬窗进入大楼,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。

2. IDS和防火墙有什么不同?

首先防火墙针对的是非授权的流量进行过滤,而IDS则是针对通过了防火墙的流量进行检测(防火墙是一种被动的防御, IDS则是在主动出击寻找潜在的攻击者;)。

防火墙主要进行控制(意在保护),而IDS只对于检测到的入侵行为进行告警(意在告知)

防火墙可以允许内部一些主机被外网访问,而IDS没有这些功能,IDS只负责检测

3. IDS工作原理?

入侵检测可分为实时入侵检测和事后入侵检测两种。

实时入侵检测在网络连接过程中进行,系统根据用户的历史行为模型、存储在计算机中的专家知识以及神经网络模型对用户当前的操作进行判断,一旦发现入侵迹象立即断开入侵者与主机的连接,并收集证据和实施数据恢复。这个检测过程是不断循环进行的。而事后入侵检测则是由具有网络安全专业知识的网络管理人员来进行的,是管理员定期或不定期进行的,不具有实时性,因此防御入侵的能力不如实时入侵检测系统。

4. IDS的主要检测方法有哪些详细说明?

入侵检测系统根据入侵检测的行为分为两种模式:异常检测和误用检测。前者先要建立一个系统访问正常行为的模型,凡是访问者不符合这个模型的行为将被断定为入侵;后者则相反,先要将所有可能发生的不利的不可接受的行为归纳建立一个模型,凡是访问者符合这个模型的行为将被断定为入侵。

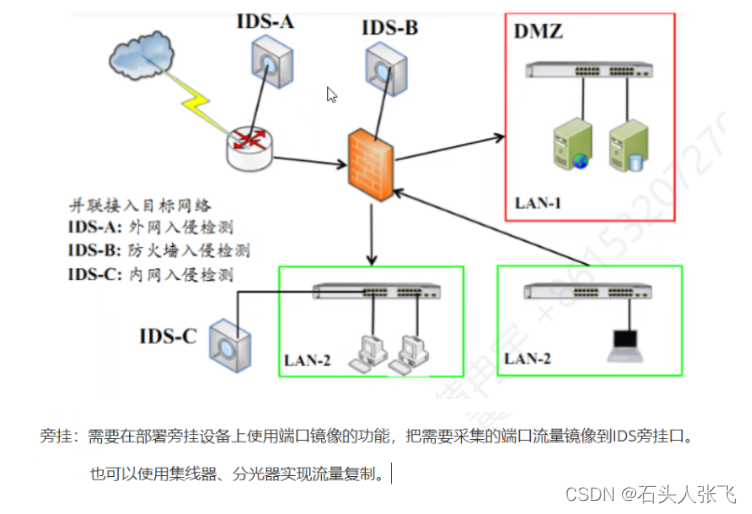

5. IDS的部署方式有哪些?

- 直路:直接串连进现网,可以对攻击行为进行实时防护,缺点是部署的时候需要断网,并增加了故障点

- 单臂:旁挂在交换机上,不需改变现网,缺点是流量都经过一个接口,处理性能减半,另外不支持BYPASS

- 旁路:通过流量镜像方式部署,不改变现网,缺点是只能检测不能进行防御

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

IDS签名:入侵防御签名用来描述网络种存在的攻击行为的特征,通过将数据流和入侵防御签名进行比较来检测和防范攻击。

签名过滤器是若干签名的集合,我们根据特定的条件如严重性、协议、威胁类型等,将IPS特征库中适用于当前业务的签名筛选到签名过滤器中,后续就可以重点关注这些签名的防御效果。通常情况下,对于筛选出来的这些签名,在签名过滤器中会沿用签名本身的缺省动作。特殊情况下,我们也可以在签名过滤器中为这些签名统一设置新的动作,操作非常便捷。

签名过滤器的作用: 由于设备长时间工作,累积了大量签名,需要对其进行分类,没有价值会被过滤器过滤掉。起到筛选的作用。

签名过滤器的动作分为:

阻断:丢弃命中签名的报文,并记录日志。

告警:对命中签名的报文放行,但记录日志。

采用签名的缺省动作,实际动作以签名的缺省动作为准。

例外签名

由于签名过滤器会批量过滤出签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些签名设置为与过滤器不同的动作时,可将这些签名引入到例外签名中,并单独配置动作。

例外签名作用:

就是为了更加细化的进行流量的放行,精准的控制。

例外签名的动作分为:

阻断:丢弃命中签名的报文并记录日志。

告警:对命中签名的报文放行,但记录日志。

放行:对命中签名的报文放行,且不记录日志。

添加黑名单:是指丢弃命中签名的报文,阻断报文

所在的数据流,记录日志,并可将报文的源地址或目的地址添加至黑名单

7.IDS配置

拓扑

接口信息

写入安全策略

建立入侵防御配置文件

配置完成点击提交即可