热门标签

热门文章

- 1数据挖掘与数据分析

- 2npskins CSGO开箱 | CSGO皮肤直接取回网页开箱子网站

- 3【Linux】网络与守护进程

- 4一文入门 深度强化学习

- 5【自然语言处理-工具篇】spaCy<2>--模型的使用_spacy加载本地模型

- 6Hadoop——Java API操作、MapReduce、Zookeeper分布式、Hive、Flume安装部署_使用hadoop java api

- 7图论的基本知识

- 8计算机软考高项(信息系统项目管理师)、中项(系统集成项目管理工程师),统计师中级的一些备考经验_计算机高项

- 9selenium+python切换浏览器窗口_python-selenium自动化连续切换窗口

- 10mysql left outer join_mysql inner join,full outer join,left join,right jion

当前位置: article > 正文

CTF之流量分析之密码文件_分析ftp.pcap文件,找出用户名密码。把用户密码作为flag提交

作者:繁依Fanyi0 | 2024-04-26 02:07:36

赞

踩

分析ftp.pcap文件,找出用户名密码。把用户密码作为flag提交

题目地址:BUUCTF在线评测

题目:

深夜里,Hack偷偷的潜入了某公司的内网,趁着深夜偷走了公司的秘密文件,公司的网络管理员通过通过监控工具成功的截取Hack入侵时数据流量,但是却无法分析出Hack到底偷走了什么机密文件,你能帮帮管理员分析出Hack到底偷走了什么机密文件吗? 注意:得到的 flag 请包上 flag{} 提交

解题:

1、下载附件,并使用wireshark打开

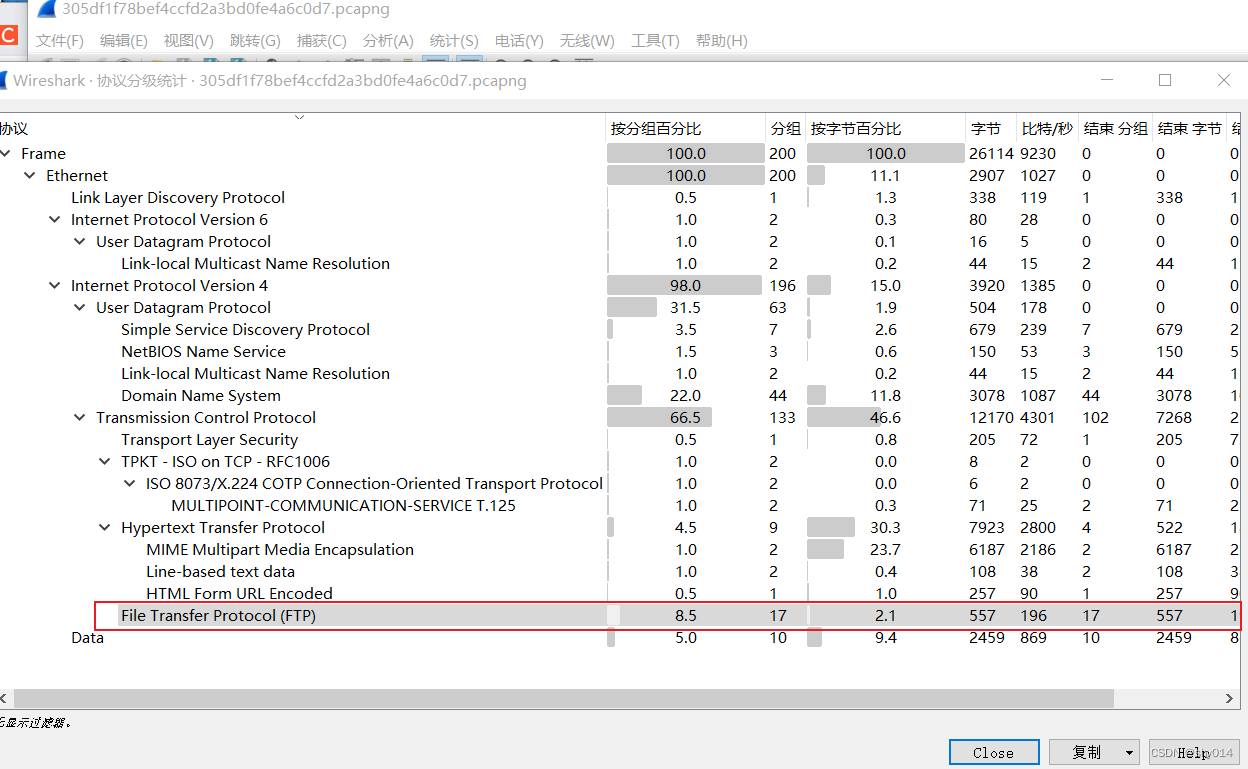

2、统计-协议分级,发现存在FTP流量

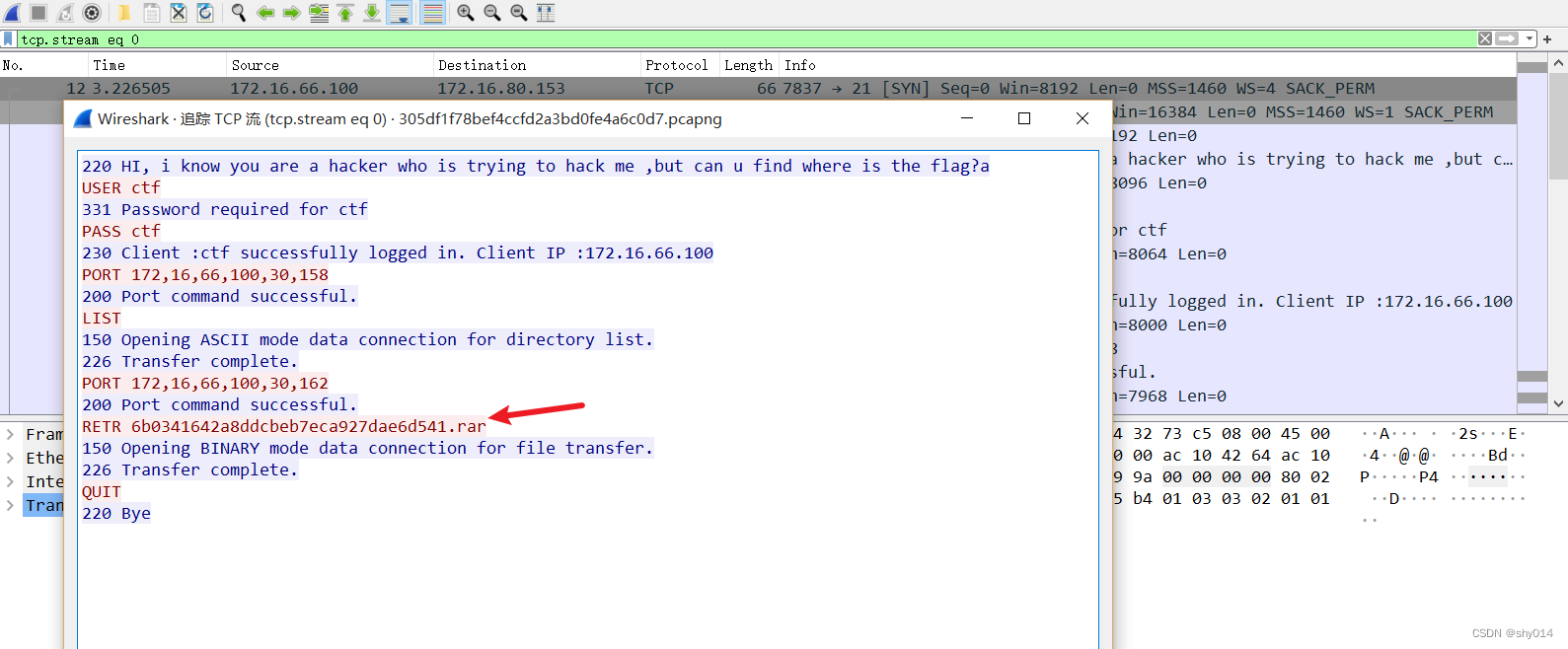

3、筛选ftp协议,并追踪TCP流量,发现下载的压缩包

4、ftp.request.command 查看请求的命令

可以看到用户名、密码以及下载的文件

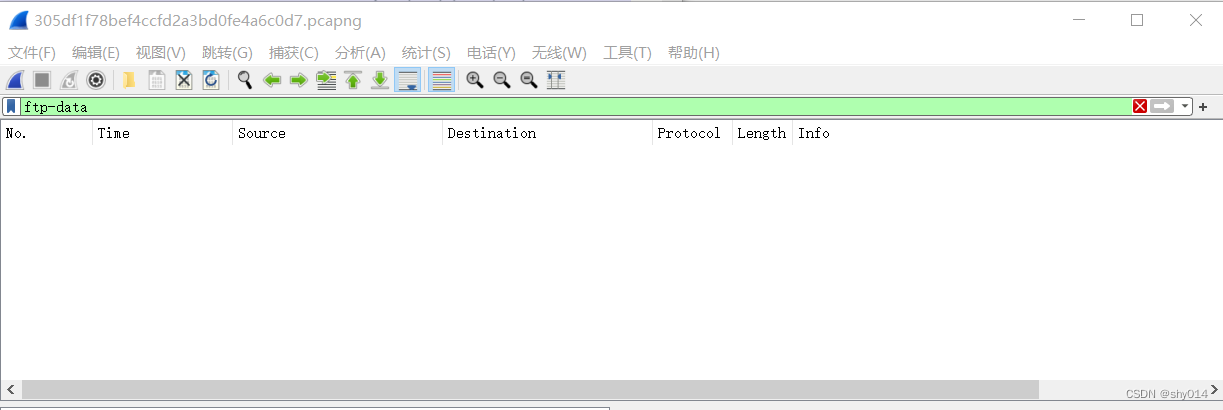

5、使用ftp-data过滤器查看来自FTP数据通道的流量(FTP分为两个通信通道,一个传输命令,一个传输数据)

5、使用ftp-data过滤器查看来自FTP数据通道的流量(FTP分为两个通信通道,一个传输命令,一个传输数据)

但是没有流量

6、如果有流量,就追踪TCP流,然后将默认数据保存格式为ASCII,需要修改为原始数据,选择另存为。就可导出压缩包。

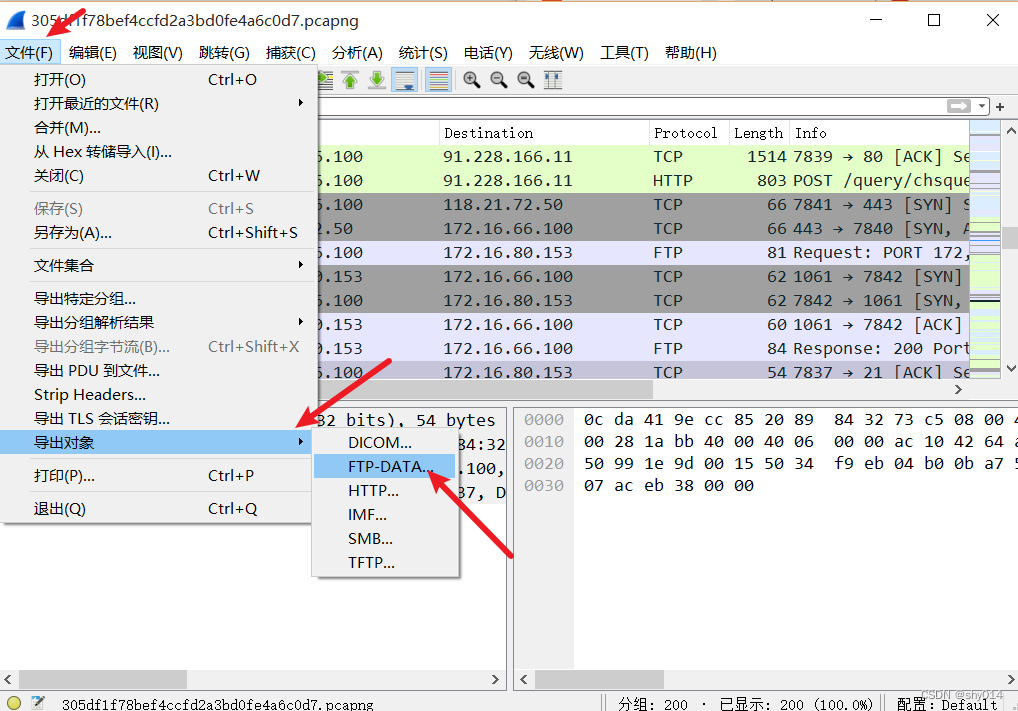

7、导出发现的rar压缩包

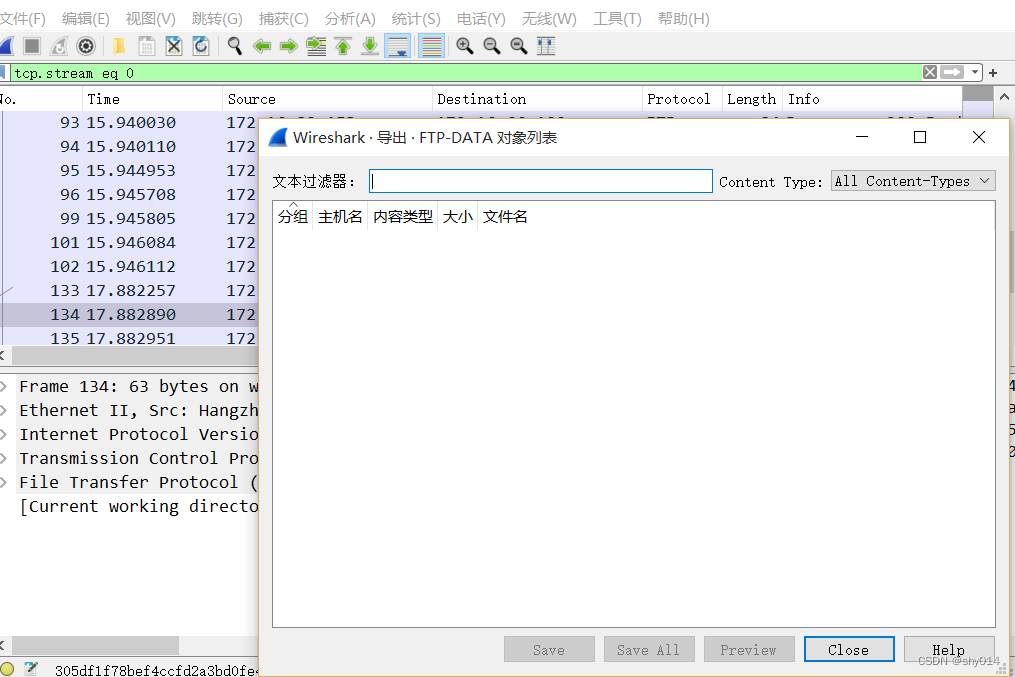

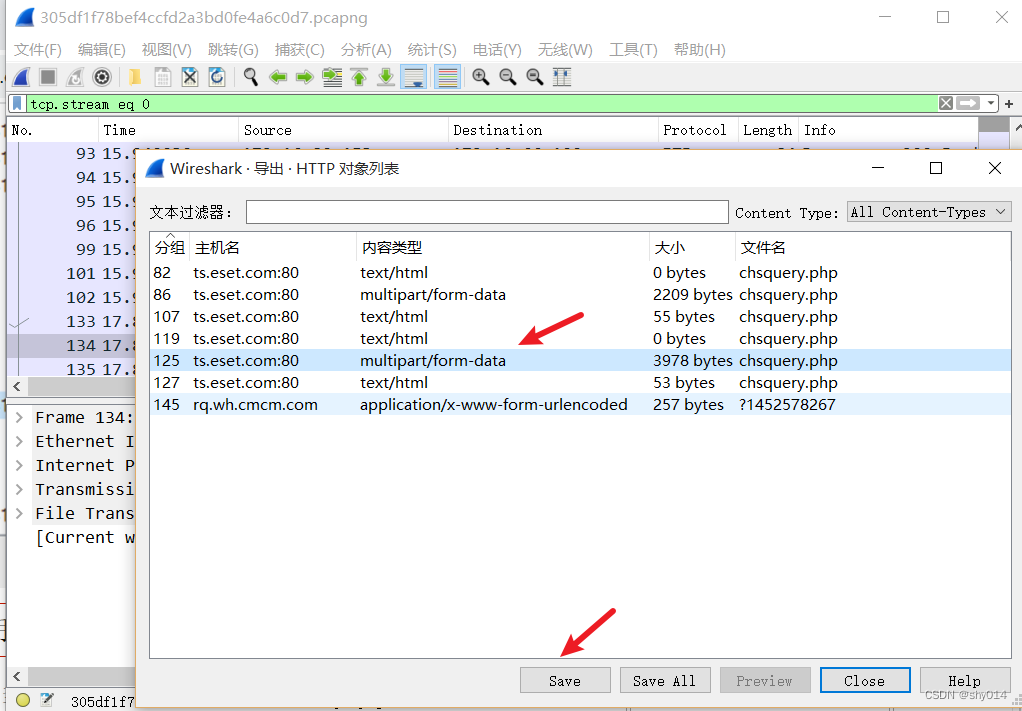

方法一:使用wireshark的导出对象功能

文件—导出对象—选择协议

好像不能导出ftp流量内的文件

只能导出http流量内的文件,选中想要保存的文件,点击save,即可保存成功,但是保存的文件中还有大量的流量数据包,需要手工删减。

方法二:手动导出

见上文

方法三:使用文件还原分离工具binwalk分离文件

方法四:使用文件还原分离工具foremost

foremost 文件名

-i 指定输入源文件

-t 指定提取的类型,指定什么类型就只会提取什么类型的文件

-o 指定输出文件夹

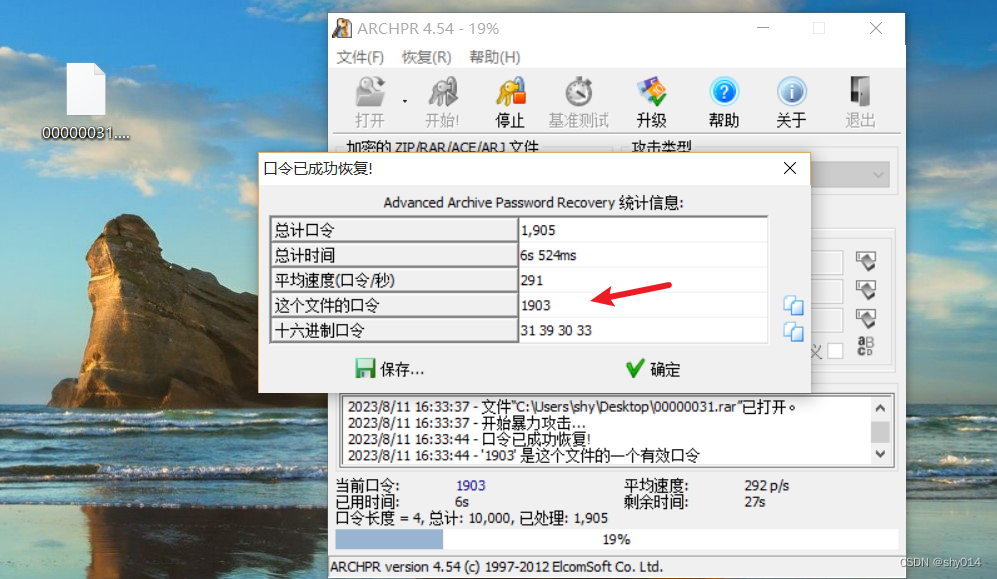

8、没有在流量中找到相关密码线索,尝试爆破。

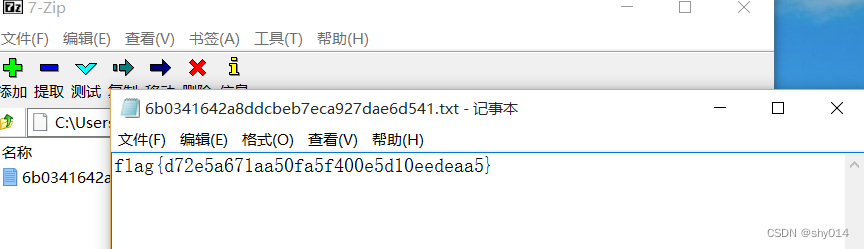

9、解压后得到flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/488384

推荐阅读

相关标签