- 1自己对蓝桥杯的一点认识以及如何备赛总结_大三参加蓝桥杯晚吗

- 2QQ/微信防撤回插件

- 3idea集成Gitee详细步骤_idea整合gitee

- 4vscode找回代码

- 5模拟集成电路设计:Bandgap电路设计及版图实现

- 6Ubuntu 22.04 下安装 MySQL 8.0.30 以及 MySQL Workbench连接等问题_mysql-workbench-community-dbgsym

- 7常用的python库_textfilter 怎样使用

- 8python软件哪个版本好用,python哪个版本用得最多_python更新到哪个版本了

- 9实验室安全 考试 题库_如果得知有火,实验指导教师

- 10idea的这款代码提示插件爱了_idea ai代码提示插件

Java加密:五、SM2国密算法_java sm2

赞

踩

一、SM2国密算法

SM2是国家密码管理局于2010年12月17日发布的椭圆曲线公钥密码算法。SM2算法和RSA算法都是公钥密码算法,SM2算法是一种更先进安全的算法,在我们国家商用密码体系中被用来替换RSA算法。

SM2算法是在国际标准的ECC椭圆曲线密码理论基础上进行自主研发设计,具备ECC算法的性能特点并实现优化改进。

二、代码参考

- package com.joinway.web.api.service.SM;

-

- import java.math.BigInteger;

- import java.security.SecureRandom;

-

- import org.bouncycastle.crypto.generators.ECKeyPairGenerator;

- import org.bouncycastle.crypto.params.ECDomainParameters;

- import org.bouncycastle.crypto.params.ECKeyGenerationParameters;

- import org.bouncycastle.math.ec.ECCurve;

- import org.bouncycastle.math.ec.ECFieldElement;

- import org.bouncycastle.math.ec.ECPoint;

- import org.bouncycastle.math.ec.ECFieldElement.Fp;

-

- public class SM2

- {

- //测试参数

- // public static final String[] ecc_param = {

- // "8542D69E4C044F18E8B92435BF6FF7DE457283915C45517D722EDB8B08F1DFC3",

- // "787968B4FA32C3FD2417842E73BBFEFF2F3C848B6831D7E0EC65228B3937E498",

- // "63E4C6D3B23B0C849CF84241484BFE48F61D59A5B16BA06E6E12D1DA27C5249A",

- // "8542D69E4C044F18E8B92435BF6FF7DD297720630485628D5AE74EE7C32E79B7",

- // "421DEBD61B62EAB6746434EBC3CC315E32220B3BADD50BDC4C4E6C147FEDD43D",

- // "0680512BCBB42C07D47349D2153B70C4E5D7FDFCBFA36EA1A85841B9E46E09A2"

- // };

-

- //正式参数

- public static String[] ecc_param = {

- "FFFFFFFEFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF00000000FFFFFFFFFFFFFFFF",

- "FFFFFFFEFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF00000000FFFFFFFFFFFFFFFC",

- "28E9FA9E9D9F5E344D5A9E4BCF6509A7F39789F515AB8F92DDBCBD414D940E93",

- "FFFFFFFEFFFFFFFFFFFFFFFFFFFFFFFF7203DF6B21C6052B53BBF40939D54123",

- "32C4AE2C1F1981195F9904466A39C9948FE30BBFF2660BE1715A4589334C74C7",

- "BC3736A2F4F6779C59BDCEE36B692153D0A9877CC62A474002DF32E52139F0A0"

- };

-

- public static SM2 Instance()

- {

- return new SM2();

- }

-

- public final BigInteger ecc_p;

- public final BigInteger ecc_a;

- public final BigInteger ecc_b;

- public final BigInteger ecc_n;

- public final BigInteger ecc_gx;

- public final BigInteger ecc_gy;

- public final ECCurve ecc_curve;

- public final ECPoint ecc_point_g;

- public final ECDomainParameters ecc_bc_spec;

- public final ECKeyPairGenerator ecc_key_pair_generator;

- public final ECFieldElement ecc_gx_fieldelement;

- public final ECFieldElement ecc_gy_fieldelement;

-

- public SM2()

- {

- this.ecc_p = new BigInteger(ecc_param[0], 16);

- this.ecc_a = new BigInteger(ecc_param[1], 16);

- this.ecc_b = new BigInteger(ecc_param[2], 16);

- this.ecc_n = new BigInteger(ecc_param[3], 16);

- this.ecc_gx = new BigInteger(ecc_param[4], 16);

- this.ecc_gy = new BigInteger(ecc_param[5], 16);

-

- this.ecc_gx_fieldelement = new Fp(this.ecc_p, this.ecc_gx);

- this.ecc_gy_fieldelement = new Fp(this.ecc_p, this.ecc_gy);

-

- this.ecc_curve = new ECCurve.Fp(this.ecc_p, this.ecc_a, this.ecc_b);

- this.ecc_point_g = new ECPoint.Fp(this.ecc_curve, this.ecc_gx_fieldelement, this.ecc_gy_fieldelement);

-

- this.ecc_bc_spec = new ECDomainParameters(this.ecc_curve, this.ecc_point_g, this.ecc_n);

-

- ECKeyGenerationParameters ecc_ecgenparam;

- ecc_ecgenparam = new ECKeyGenerationParameters(this.ecc_bc_spec, new SecureRandom());

-

- this.ecc_key_pair_generator = new ECKeyPairGenerator();

- this.ecc_key_pair_generator.init(ecc_ecgenparam);

- }

- }

- package com.joinway.platform.admin.test.SM;

-

- import com.joinway.framework.bean.utils.xmlHelper;

- import org.bouncycastle.crypto.AsymmetricCipherKeyPair;

- import org.bouncycastle.crypto.params.ECPrivateKeyParameters;

- import org.bouncycastle.crypto.params.ECPublicKeyParameters;

- import org.bouncycastle.jce.provider.BouncyCastleProvider;

- import org.bouncycastle.math.ec.ECPoint;

- import sun.misc.BASE64Encoder;

-

- import java.io.*;

- import java.math.BigInteger;

- import java.security.KeyPair;

- import java.security.PrivateKey;

- import java.security.PublicKey;

- import java.security.Security;

- import java.security.cert.CertificateFactory;

- import java.security.cert.X509Certificate;

-

- public class SM2Utils {

-

-

- private final static char[] mChars = "0123456789ABCDEF".toCharArray();

-

- //生成随机秘钥对

- public static void generateKeyPair() {

- SM2 sm2 = SM2.Instance();

- AsymmetricCipherKeyPair key = sm2.ecc_key_pair_generator.generateKeyPair();

- ECPrivateKeyParameters ecpriv = (ECPrivateKeyParameters) key.getPrivate();

- ECPublicKeyParameters ecpub = (ECPublicKeyParameters) key.getPublic();

- BigInteger privateKey = ecpriv.getD();

- ECPoint publicKey = ecpub.getQ();

-

- System.out.println("公钥: " + Util.byteToHex(publicKey.getEncoded()));

- System.out.println("私钥: " + Util.byteToHex(privateKey.toByteArray()));

- }

-

- //数据加密

- public static String encrypt(byte[] publicKey, byte[] data) throws IOException {

- if (publicKey == null || publicKey.length == 0) {

- return null;

- }

-

- if (data == null || data.length == 0) {

- return null;

- }

-

- byte[] source = new byte[data.length];

- System.arraycopy(data, 0, source, 0, data.length);

-

- Cipher cipher = new Cipher();

- SM2 sm2 = SM2.Instance();

-

- ECPoint userKey = sm2.ecc_curve.decodePoint(publicKey);

-

- ECPoint c1 = cipher.Init_enc(sm2, userKey);

- cipher.Encrypt(source);

- byte[] c3 = new byte[32];

- cipher.Dofinal(c3);

-

- // System.out.println("C1 " + Util.byteToHex(c1.getEncoded()));

- // System.out.println("C2 " + Util.byteToHex(source));

- // System.out.println("C3 " + Util.byteToHex(c3));

- //C1 C2 C3拼装成加密字串

- return Util.byteToHex(c1.getEncoded()) + Util.byteToHex(source) + Util.byteToHex(c3);

-

- }

-

- //数据解密

- public static byte[] decrypt(byte[] privateKey, byte[] encryptedData) throws IOException {

- if (privateKey == null || privateKey.length == 0) {

- return null;

- }

-

- if (encryptedData == null || encryptedData.length == 0) {

- return null;

- }

- //加密字节数组转换为十六进制的字符串 长度变为encryptedData.length * 2

- String data = Util.byteToHex(encryptedData);

- /***分解加密字串

- * (C1 = C1标志位2位 + C1实体部分128位 = 130)

- * (C3 = C3实体部分64位 = 64)

- * (C2 = encryptedData.length * 2 - C1长度 - C2长度)

- */

- byte[] c1Bytes = Util.hexToByte(data.substring(0, 130));

- int c2Len = encryptedData.length - 97;

- byte[] c2 = Util.hexToByte(data.substring(130, 130 + 2 * c2Len));

- byte[] c3 = Util.hexToByte(data.substring(130 + 2 * c2Len, 194 + 2 * c2Len));

-

- SM2 sm2 = SM2.Instance();

- BigInteger userD = new BigInteger(1, privateKey);

-

- //通过C1实体字节来生成ECPoint

- ECPoint c1 = sm2.ecc_curve.decodePoint(c1Bytes);

- Cipher cipher = new Cipher();

- cipher.Init_dec(userD, c1);

- cipher.Decrypt(c2);

- cipher.Dofinal(c3);

-

- //返回解密结果

- return c2;

- }

-

- public static String generateKey(String path) throws Exception {

- //生成密钥对

- // generateKeyPair();

-

- String plainText = xmlHelper.getMD5(path + "/Doc_0/Signs/Sign_0/Signature.xml");

- byte[] sourceData = plainText.getBytes();

- // 国密规范正式私钥

- String prik = "1027b91c2be8dd0354dae2b0c989749866882e56670c3971b76c2ad53351359a";

- // 国密规范正式公钥

- String pubk = "0415d291b399072e60da0ff66ccc79021d3b7d750daa37586a7166afd7d4732f27317f241b6ac245b38b22f642febd4c5be217a011a8549c1d9ec45c42b01e8c7c";

-

- //加密

- String cipherText = SM2Utils.encrypt(Util.hexToByte(pubk), sourceData);

-

- //解密

- plainText = new String(SM2Utils.decrypt(Util.hexToByte(prik), Util.hexToByte(cipherText)));

-

- return cipherText;

-

- }

-

- public static String inputStream2String(InputStream is) throws IOException {

- BufferedReader in = new BufferedReader(new InputStreamReader(is));

- StringBuffer buffer = new StringBuffer();

- String line = "";

- while ((line = in.readLine()) != null) {

- buffer.append(line);

- }

- return buffer.toString();

- }

-

-

- public static String str2HexStr(String str) {

- StringBuilder sb = new StringBuilder();

- byte[] bs = str.getBytes();

-

- for (int i = 0; i < bs.length; i++) {

- sb.append(mChars[(bs[i] & 0xFF) >> 4]);

- sb.append(mChars[bs[i] & 0x0F]);

- }

- return sb.toString().trim();

- }

-

- }

三、国密系列算法简介

其中SM1、SM4、SM7、祖冲之密码(ZUC)是对称算法;SM2、SM9是非对称算法;SM3是哈希算法。目前,这些算法已广泛应用于各个领域中,期待有一天会有采用国密算法的区块链应用出现。

1、SM1对称密码

SM1 算法是分组密码算法,分组长度为128位,密钥长度都为 128 比特,算法安全保密强度及相关软硬件实现性能与 AES 相当,算法不公开,仅以IP核的形式存在于芯片中。

采用该算法已经研制了系列芯片、智能IC卡、智能密码钥匙、加密卡、加密机等安全产品,广泛应用于电子政务、电子商务及国民经济的各个应用领域(包括国家政务通、警务通等重要领域)。

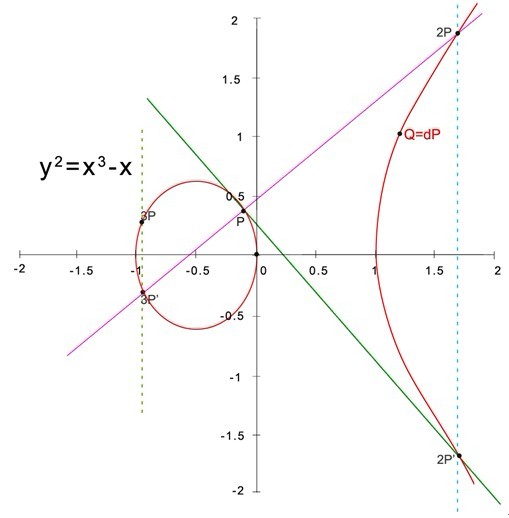

2、SM2椭圆曲线公钥密码算法

SM2算法就是ECC椭圆曲线密码机制,但在签名、密钥交换方面不同于ECDSA、ECDH等国际标准,而是采取了更为安全的机制。另外,SM2推荐了一条256位的曲线作为标准曲线。

SM2标准包括总则,数字签名算法,密钥交换协议,公钥加密算法四个部分,并在每个部分的附录详细说明了实现的相关细节及示例。

SM2算法主要考虑素域Fp和F2m上的椭圆曲线,分别介绍了这两类域的表示,运算,以及域上的椭圆曲线的点的表示,运算和多倍点计算算法。然后介绍了编程语言中的数据转换,包括整数和字节串,字节串和比特串,域元素和比特串,域元素和整数,点和字节串之间的数据转换规则。详细说明了有限域上椭圆曲线的参数生成以及验证,椭圆曲线的参数包括有限域的选取,椭圆曲线方程参数,椭圆曲线群基点的选取等,并给出了选取的标准以便于验证。最后给椭圆曲线上密钥对的生成以及公钥的验证,用户的密钥对为(s,sP),其中s为用户的私钥,sP为用户的公钥,由于离散对数问题从sP难以得到s,并针对素域和二元扩域给出了密钥对生成细节和验证方式。总则中的知识也适用于SM9算法。在总则的基础上给出了数字签名算法(包括数字签名生成算法和验证算法),密钥交换协议以及公钥加密算法(包括加密算法和解密算法),并在每个部分给出了算法描述,算法流程和相关示例。

数字签名算法,密钥交换协议以及公钥加密算法都使用了国家密管理局批准的SM3密码杂凑算法和随机数发生器。数字签名算法,密钥交换协议以及公钥加密算法根据总则来选取有限域和椭圆曲线,并生成密钥对。

3、SM3杂凑算法

SM3密码杂凑(哈希、散列)算法给出了杂凑函数算法的计算方法和计算步骤,并给出了运算示例。此算法适用于商用密码应用中的数字签名和验证,消息认证码的生成与验证以及随机数的生成,可满足多种密码应用的安全需求。在SM2,SM9标准中使用。

此算法对输入长度小于2的64次方的比特消息,经过填充和迭代压缩,生成长度为256比特的杂凑值,其中使用了异或,模,模加,移位,与,或,非运算,由填充,迭代过程,消息扩展和压缩函数所构成。具体算法及运算示例见SM3标准。

4、SM4对称算法

此算法是一个分组算法,用于无线局域网产品。该算法的分组长度为128比特,密钥长度为128比特。加密算法与密钥扩展算法都采用32轮非线性迭代结构。解密算法与加密算法的结构相同,只是轮密钥的使用顺序相反,解密轮密钥是加密轮密钥的逆序。

此算法采用非线性迭代结构,每次迭代由一个轮函数给出,其中轮函数由一个非线性变换和线性变换复合而成,非线性变换由S盒所给出。其中rki为轮密钥,合成置换T组成轮函数。轮密钥的产生与上图流程类似,由加密密钥作为输入生成,轮函数中的线性变换不同,还有些参数的区别。SM4算法的具体描述和示例见SM4标准。

5、SM7对称密码

SM7算法,是一种分组密码算法,分组长度为128比特,密钥长度为128比特。SM7适用于非接触式IC卡,应用包括身份识别类应用(门禁卡、工作证、参赛证),票务类应用(大型赛事门票、展会门票),支付与通卡类应用(积分消费卡、校园一卡通、企业一卡通等)。

6、SM9标识密码算法

为了降低公开密钥系统中密钥和证书管理的复杂性,以色列科学家、RSA算法发明人之一Adi Shamir在1984年提出了标识密码(Identity-Based Cryptography)的理念。标识密码将用户的标识(如邮件地址、手机号码、QQ号码等)作为公钥,省略了交换数字证书和公钥过程,使得安全系统变得易于部署和管理,非常适合端对端离线安全通讯、云端数据加密、基于属性加密、基于策略加密的各种场合。2008年标识密码算法正式获得国家密码管理局颁发的商密算法型号:SM9(商密九号算法),为我国标识密码技术的应用奠定了坚实的基础。

SM9算法不需要申请数字证书,适用于互联网应用的各种新兴应用的安全保障。如基于云技术的密码服务、电子邮件安全、智能终端保护、物联网安全、云存储安全等等。这些安全应用可采用手机号码或邮件地址作为公钥,实现数据加密、身份认证、通话加密、通道加密等安全应用,并具有使用方便,易于部署的特点,从而开启了普及密码算法的大门。

7、ZUC祖冲之算法

祖冲之序列密码算法是中国自主研究的流密码算法,是运用于移动通信4G网络中的国际标准密码算法,该算法包括祖冲之算法(ZUC)、加密算法(128-EEA3)和完整性算法(128-EIA3)三个部分。目前已有对ZUC算法的优化实现,有专门针对128-EEA3和128-EIA3的硬件实现与优化。

四、其它参考

sm2算法,相关网址

http://www.oscca.gov.cn/sca/xxgk/2010-12/17/1002386/files/b791a9f908bb4803875ab6aeeb7b4e03.pdf

https://github.com/teclan/teclan-utils/blob/master/src/main/java/teclan/utils/security/SM2Utils.java

关于bouncycastle下国密SM2 API的使用 - jeffreyluo - 博客园

sm2: SM2加密解密java示例 - Gitee.com

https://github.com/guanzhi/GmSSL/

国密算法SM2证书制作_Mr.Kim.Wu 的日记-CSDN博客_国密证书

通过openssl生成sm2的公私钥的方法_dong_beijing的博客-CSDN博客_openssl 生成sm2

https://cloud.tencent.com/developer/article/1057477

用gmssl制作国密SM2证书_hknaruto的专栏-CSDN博客_gmssl sm2证书

sm2证书生成(单证书)_csj50的专栏-CSDN博客_生成sm2证书

openssl - 数字证书的编程解析 - huhu0013 - 博客园