- 1docker错误 download failed after attempts=6 :net/http :tls handshake timeout_docker: error pulling image configuration: downloa

- 2[附源码]java+ssm计算机毕业设计医院药品进销存系统【源码+数据库+LW+部署】_公立医院的进销存数据需要本地部署吗?

- 3Netbeans的编译和打包ant脚本----英文版_netbeans ant

- 4操作系统内核概念

- 5关于计算机如何区分有符号数与无符号数_有符号数和无符号数的区别

- 6mybatis动态SQL对数据库执行增删改查学习笔记_getusercountbyroleid为根据角色id查询该角色下是否有用户信息。返回该角色id下的

- 7西南科技大学数字电子技术实验一(数字信号基本参数与逻辑门电路功能测试及FPGA 实现)FPGA部分_大学数电实验

- 8SAP HR 工资核算异常的一些处理方式_sap 重新入职人员工资核算 报错期间开始 2023.10.01 早于最早可能的 ra 运行日期

- 9Windows 源码编译 MariaDB_mariadb odbc 驱动源码 windows 下 如何编译

- 10报错:The installer has encountered an unexpected error installing this package 使用超管运行安装文件

计算机基础-知识点总结整理_计算机基础知识中职csdn

赞

踩

(一)基础理论考试内容

1.信息、数据及通信的概念,计算机的发展历史与分类等。

1、信息、数据及通信的概念

信息:

信息是对客观事物特征和运动状态的描述,其形式有数字、文字、声音、图形、图像等等

数据:

数据是传递信息的实体。通信的目的是传达信息,传达之前必须先将信息用数据表示出来。

数据又分为两种类型:模拟数据;数字数据。

用于描述连续变化量的数据称之为模拟数据,如声音、温度等;用于描述不连续的变化量的数据称之为数字数据,如文本信息,整数等等。

信号:

信号指数据在传输过程中的电磁波表示形式,也分为模拟信号和数字信号两种。模拟信号指一种连续变化的信号,其波形可以表示为一种连续性的正弦波;数字信号为一种离散信号,通常是由最简单的二进制信号,用数字“1”和“0”表示,是一种不连续的方波。

信道:

信道就是传输信号的通道,由传输介质及对应的信号设备组成。信道也可以分为逻辑信道和物理信道。一条线路是一条信道这条信道为物理信道,但这一条物理信道上可以存在很多逻辑信道进行通信,如一条光纤可以让一户人家中的很多人使用。

带宽:

在数据信号传输时,其信号功率的使用情况,或者其数据通信时所消耗的能量资源就可称之为带宽。

2、计算机发展历史:

第1代:电子管数字机(1946—1958年)

硬件方面:逻辑元件采用的是真空电子管,主存储器采用汞延迟线、阴极射线示波管静电存储器、磁鼓、磁芯;外存储器采用的是磁带。

软件方面:采用的是机器语言、汇编语言。

应用领域:以军事和科学计算为主。

特点是:体积大、功耗高、可靠性差、速度慢(一般为每秒数千次至数万次)、价格昂贵,但为以后的计算机发展奠定了基础。

第2代:晶体管数字机(1958—1964年)

硬件方面:逻辑元件采用的是晶体管,主存储器采用磁芯;外存储器已开始使用更先进的磁盘。

软件方面:软件有了很大发展,出现了各种各样的高级语言及其编译程序,还出现了以批处理为主的操作系统。

应用领域:以科学计算和各种事务处理为主,并开始用于工业控制。

特点是:体积缩小、能耗降低、可靠性提高、运算速度提高(一般为每秒数10万次,可高达300万次)、性能比第1代计算机有很大的提高。

第3代:集成电路数字机(1964—1970年)

硬件方面:逻辑元件采用中、小规模集成电路(MSI、SSI),主存储器仍采用磁芯。

软件方面:出现了分时操作系统以及结构化、规模化程序设计方法。

应用领域:开始进入文字处理和图形图像处理领域。

特点是:速度更快(一般为每秒数百万次至数千万次),而且可靠性有了显著提高,价格进一步下降,产品走向了通用化、系列化和标准化等。

第4代:大规模集成电路机(1970年至今)

硬件方面:逻辑元件采用大规模和超大规模集成电路(LSI和VLSI)。

软件方面:出现了数据库管理系统、网络管理系统和面向对象语言等。

应用领域:从科学计算、事务管理、过程控制逐步走向家庭。

特点是:1971年世界上第一台微处理器在美国硅谷诞生,开创了微型计算机的新时代。

3、计算机分类

计算机可以根据其规模、用途、功能等多个方面进行分类:

-

按用途分类:

- 个人计算机(PC):用于个人或小型办公室使用,包括台式机、笔记本电脑、平板电脑等。

- 服务器:用于提供服务,如网页托管、数据库管理、文件存储等。

- 超级计算机:用于高性能计算,处理大规模数据和复杂计算任务,例如科学研究、天气预报、模拟等。

-

按规模分类:

- 超级计算机:具有极高的计算能力和处理速度,通常用于科学和工程领域的大规模计算任务。

- 迷你计算机:介于个人计算机和大型计算机之间,用于中小型企业的数据处理和控制。

- 嵌入式计算机:嵌入在各种设备中,如智能手机、汽车电子、家用电器等。

-

按性能和功能分类:

- 主机:指大型计算机系统中的主要计算和处理单元。

- 工作站:用于科学和工程计算,具备较高性能和图形处理能力。

- 微型计算机:通常指个人计算机,用于个人日常任务和办公应用。

-

按处理器架构分类:

- x86 架构:主要用于个人计算机和服务器,例如Intel和AMD处理器。

- ARM 架构:常用于移动设备和嵌入式系统,如智能手机、平板电脑等。

-

按工作方式分类:

- 并行计算机:同时执行多个指令或任务,提高计算速度。

- 串行计算机:按照指令序列顺序执行,逐步完成任务。

-

按数据处理方式分类:

- 数字计算机:处理数字数据,执行数字化运算和逻辑操作。

- 模拟计算机:用于处理模拟信号和模拟数据,如模拟电路仿真等。

-

按操作系统分类:

- Windows系统:微软开发的操作系统,广泛用于个人计算机。

- macOS系统:苹果公司开发的操作系统,用于苹果品牌的计算机。

- Linux系统:开源操作系统,可适用于多种类型的计算机,包括服务器和个人计算机。

这些分类方法涵盖了计算机根据不同标准进行的分类方式。不同类型的计算机适用于不同的应用场景,并具有各自的特点和优势。

《练习题 - 信息、数据及通信》 1. 以下哪个最好描述了“信息”? a) 单个数字或字符的集合 b) 有用的数据解释 c) 数据库中的记录 d) 媒体文件的存储方式 2. 数据是什么? a) 未经处理的原始事实 b) 对信息的解释 c) 通信传输的手段 d) 数据库中的结果 3. 通信是指什么? a) 数据存储和检索 b) 数据的交换和分享 c) 数据的保护和安全 d) 数据分析和解释 4. 信息的特征是什么? a) 实时性、准确性、完整性和保密性 b) 大小、形状、颜色和纹理 c) 可读性、编码方式、通信方式 d) 数据库结构、查询速度、索引方式 5. 数据库是什么? a) 存储硬件设备 b) 数据分析软件 c) 数据存储和管理系统 d) 数据的传输通道 6. 信息的处理包括以下哪些步骤? a) 收集、存储、传输、处理 b) 收集、加密、存储、传输 c) 分析、加工、处理、存储 d) 处理、传输、解释、应用 7. 数据的完整性指的是: a) 数据的数量 b) 数据的存储方式 c) 数据的正确性和一致性 d) 数据的加密程度 8. 通信网络的基本组成部分是: a) 路由器、交换机、服务器 b) 数据中心、存储设备、传感器 c) 操作系统、应用程序、用户 d) 传输介质、协议、节点 9. 以下哪个不是数据存储的形式? a) 数据库 b) 云计算 c) 编程语言 d) 文件系统 10. 数据加密的主要目的是: a) 减少数据大小 b) 提高数据可读性 c) 保护数据安全性 d) 提高数据传输速度 11. 数据库管理系统(DBMS)的主要功能是: a) 数据分析和报告 b) 数据加密和解密 c) 数据存储和管理 d) 数据传输和通信 12. 通信协议是指: a) 传输数据的方法和规则 b) 数据库的结构和组织 c) 数据的编码方式 d) 数据传输的速度 13. 数据挖掘是指: a) 数据的删除和销毁 b) 从大量数据中发现模式和信息 c) 数据的传输和存储 d) 数据的分类和排序 14. 在计算机科学中,“串行”和“并行”描述的是什么? a) 数据传输速度 b) 数据的存储方式 c) 数据处理方式 d) 数据的加密程度 15. “元数据”指的是: a) 二进制数据 b) 数据分析结果 c) 描述数据的数据 d) 加密的数据 16. 数据通信中的“带宽”指的是: a) 数据的大小 b) 数据的传输速度 c) 数据的加密程度 d) 数据的传输距离 17. 数据备份的主要目的是: a) 减少数据大小 b) 保护数据安全性 c) 提高数据传输速度 d) 加速数据处理 18. 数据压缩的主要目的是: a) 提高数据传输速度 b) 增加数据的大小 c) 加密数据 d) 减少数据存储空间 19. “LAN”代表什么? a) 局域网络 b) 广域网络 c) 互联网服务提供商 d) 无线网络 20. 数据完全性检查通常用于: a) 加密数据 b) 确保数据的正确性和完整性 c) 数据的传输速度 d) 数据存储方式 答案================================================================== 1. b) 有用的数据解释 解析:信息是对数据的解释,提供了有用的上下文和意义。 2. a) 未经处理的原始事实 解析:数据是未经处理的原始事实,可以是数字、文本、图像等形式。 3. b) 数据的交换和分享 解析:通信指的是数据的交换和分享,可以是通过网络、电缆或其他媒介进行传输。 4. a) 实时性、准确性、完整性和保密性 解析:信息的特征包括其实时性、准确性、完整性和保密性,这些特征确保了信息的质量和有效性。 5. c) 数据存储和管理系统 解析:数据库是用来存储和管理数据的系统,使数据能够被有效地组织、存储和检索。 6. c) 分析、加工、处理、存储 解析:信息处理包括数据的分析、加工、处理和存储,以产生有用的信息。 7. c) 数据的正确性和一致性 解析:数据的完整性指数据的正确性和一致性,保证数据没有被篡改或损坏。 8. d) 传输介质、协议、节点 解析:通信网络的基本组成部分包括传输介质(如光纤、电缆)、通信协议和节点(如路由器、交换机)。 9. c) 编程语言 解析:编程语言是用于编写软件程序的工具,并不是数据存储的形式。 10. c) 保护数据安全性 解析:数据加密的主要目的是保护数据的安全性,防止未经授权的访问或篡改。 11. c) 数据存储和管理 解析:数据库管理系统(DBMS)用于数据的存储、管理和检索,提供了对数据库的有效控制和使用。 12. a) 传输数据的方法和规则 解析:通信协议是定义数据传输方法和规则的标准集合,以确保不同系统之间的互操作性。 13. b) 从大量数据中发现模式和信息 解析:数据挖掘是通过分析大量数据,以发现其中的模式、关联和信息来产生有价值的知识。 14. c) 数据处理方式 解析:串行和并行描述的是数据处理的方式,即数据是按照顺序还是同时处理的。 15. c) 描述数据的数据 解析:元数据是描述数据的数据,如数据的结构、格式、属性等信息。 16. b) 数据的传输速度 解析:带宽指的是数据传输通道的能力,影响数据传输速度。 17. b) 保护数据安全性 解析:数据备份的主要目的是为了保护数据安全性,防止数据丢失或损坏。 18. d) 减少数据存储空间 解析:数据压缩的主要目的是减少数据的存储空间,提高存储效率和节省存储成本。 19. a) 局域网络 解析:“LAN”代表局域网络,是在小范围内连接设备的网络。 20. b) 确保数据的正确性和完整性 解析:数据完整性检查通常用于确保数据的正确性和完整性,以验证数据是否被篡改或损坏。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162

- 163

- 164

- 165

- 166

- 167

- 168

- 169

- 170

- 171

- 172

- 173

- 174

- 175

- 176

- 177

- 178

- 179

- 180

- 181

- 182

- 183

- 184

《练习题 - 计算机发展历史及分类》 1. 第一台电子数字计算机是哪一台? a) ENIAC b) UNIVAC c) ABC d) Colossus 2. 哪位科学家被广泛认为是计算机科学之父? a) Alan Turing b) Charles Babbage c) John von Neumann d) Ada Lovelace 3. 第一台商用计算机是哪一台? a) ENIAC b) UNIVAC c) Mark I d) ABC 4. 计算机发展的第一阶段被称为: a) 电子管时代 b) 微处理器时代 c) 集成电路时代 d) 真空管时代 5. 哪种计算机体积最小、速度最快? a) 超级计算机 b) 个人计算机 c) 迷你计算机 d) 工作站 6. 计算机分类的基础是: a) 处理器 b) 存储容量 c) 功能和用途 d) 操作系统 7. 个人计算机(PC)最早是由哪家公司推出的? a) IBM b) Apple c) Microsoft d) Intel 8. 哪种计算机最适合用于科学和工程计算? a) 超级计算机 b) 个人计算机 c) 迷你计算机 d) 工作站 9. 服务器通常用于什么目的? a) 存储数据 b) 打印文件 c) 游戏娱乐 d) 图像处理 10. 超级计算机主要用于: a) 个人使用 b) 科学计算和复杂模拟 c) 办公室处理 d) 游戏和娱乐 11. 在计算机分类中,微型计算机也被称为: a) 工作站 b) 服务器 c) 个人计算机 d) 迷你计算机 12. 计算机的速度通常由哪个部件决定? a) 内存 b) 显示器 c) 处理器 d) 硬盘 13. 计算机的内存用于: a) 存储程序和数据 b) 输出结果 c) 控制设备 d) 处理数据 14. 个人计算机最早采用的操作系统是: a) MS-DOS b) Unix c) Windows d) Linux 15. 以下哪个不是计算机发展的阶段? a) 人工智能时代 b) 微处理器时代 c) 集成电路时代 d) 真空管时代 16. 移动设备通常属于哪种计算机类型? a) 超级计算机 b) 个人计算机 c) 嵌入式计算机 d) 迷你计算机 17. 计算机网络的基本构成部分是: a) 显示器、键盘、鼠标 b) 处理器、内存、硬盘 c) 服务器、客户端、网络设备 d) 操作系统、应用程序、用户 18. 嵌入式计算机最常见的应用是: a) 个人娱乐 b) 工业控制 c) 科学研究 d) 图形设计 19. 第一台可编程计算机的设计者是: a) Ada Lovelace b) Charles Babbage c) Alan Turing d) John von Neumann 20. 计算机网络中的 WAN 代表: a) Wide Area Network(广域网) b) Wireless Area Network(无线局域网) c) World Access Network(全球接入网络) d) Web Area Network(网络区域网) 答案=============================================================== 1. a) ENIAC 解析:ENIAC(Electronic Numerical Integrator and Computer)被认为是第一台电子数字计算机,于1946年在美国宾夕法尼亚大学投入使用。 2. b) Charles Babbage 解析:Charles Babbage被广泛认为是计算机科学之父,他设计了差分机和解析机,被认为是早期计算机的先驱。 3. b) UNIVAC 解析:UNIVAC(Universal Automatic Computer)是第一台商用计算机,由美国电气公司(Remington Rand)于1951年推出。 4. a) 电子管时代 解析:计算机发展的第一阶段被称为电子管时代,使用电子管作为计算和控制的基本元件。 5. a) 超级计算机 解析:超级计算机具有巨大的处理能力和高速度,通常用于科学研究和大规模计算。 6. c) 功能和用途 解析:计算机的分类基础可以根据其功能和使用目的进行划分,如超级计算机、个人计算机、嵌入式计算机等。 7. a) IBM 解析:IBM推出了最早的个人计算机(IBM PC),并在1981年推出了IBM PC 5150型号。 8. a) 超级计算机 解析:超级计算机主要用于进行科学计算、天气预报、物理模拟等需要大规模计算的任务。 9. a) 存储数据 解析:服务器主要用于存储数据并提供服务,如网页托管、电子邮件服务等。 10. b) 科学计算和复杂模拟 解析:超级计算机通常用于处理科学模拟和复杂的计算任务,如气候模拟、核能研究等。 11. c) 个人计算机 解析:微型计算机也被称为个人计算机(PC),包括台式机和笔记本电脑。 12. c) 处理器 解析:计算机的速度通常由CPU(中央处理器)的时钟频率决定。 13. a) 存储程序和数据 解析:计算机的内存用于存储运行中的程序和数据,以便CPU能够快速访问。 14. a) MS-DOS 解析:最早采用的个人计算机操作系统是MS-DOS(Microsoft Disk Operating System)。 15. a) 人工智能时代 解析:人工智能时代是计算机发展的阶段之一,着重于机器学习、深度学习和自动化技术的发展。 16. c) 嵌入式计算机 解析:移动设备通常使用嵌入式计算机,如智能手机和平板电脑。 17. c) 服务器、客户端、网络设备 解析:计算机网络的基本组成部分包括服务器、客户端以及连接这些设备的网络设备,如路由器和交换机。 18. b) 工业控制 解析:嵌入式计算机在工业控制、汽车电子、家用电器等领域应用广泛。 19. b) Charles Babbage 解析:Charles Babbage被认为是第一台可编程计算机的设计者,他设计了差分机和解析机,虽然这些机器从未完全建成。 20. a) Wide Area Network(广域网) 解析:WAN代表广域网,是覆盖较大地理范围的计算机网络,用于连接不同地区的计算设备和资源。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162

- 163

- 164

- 165

- 166

- 167

- 168

- 169

- 170

- 171

- 172

- 173

- 174

- 175

- 176

- 177

- 178

- 179

- 180

- 181

- 182

- 183

- 184

2.进制的概念及换算。

1、各进制的概念

常用的进制包括:二进制、八进制、十进制与十六进制,它们之间区别在于数运算时是逢X进一位。比如二进制是逢2进一位,十进制是逢10进一位…

二进制(B): 二进制,在计算机内部,数据都是以二进制的形式存储的。用0、1两个数字来表示数值,这就是二进制(Binary)。例如,数字 0、1、10、111、100、1000001 都是有效的二进制。

八进制(O): 八进制,Octal,缩写OCT或O,采用0、1、2、3、4、5、6、7八个数字,逢八进一。

十进制(D): 十进制,是日常生活中使用、接触最多的,所有的数字都用10个基本的符号标识,满十进一。

十六进制(H): 十六进制,是计算机中数据的一种表示方式,它是由0-9和A-F组成,字母不区分大小写。

2、进制之间的相互转化

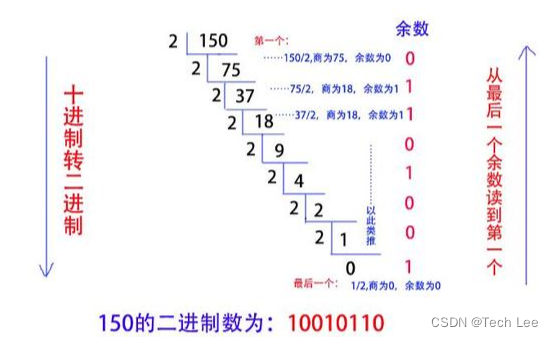

2.1 十进制转二进制

十进制数除2取余法,即十进制数除2,余数为权位上的数,得到的商值继续除2,依此步骤继续向下运算直到商为0为止。

例子1:将十进制数(93)10转换成二进制数。

93/2=46……….1

46/2=23……….0

23/2=11……….1

11/2=5…………1

5/2=2……………1

2/2=1……………0

(93)10=(1011101)2

例子2:将十进制数(0.3125)10转换成二进制数。

0.3125x2 = 0 . 625

0.625x2 = 1 .25

0.25x2 = 0 .5

0.5x2 = 1 .0

(0.3125)10=(0.0101)2

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

注意:

以小数点为界,整数部分除以2,然后取每次得到的商和余数,用商继续和2相除,直到商小于2。然后把第一次得到的余数作为二进制的个位,第二次得到的余数作为二进制的十位,依次类推,最后一次得到的小于2的商作为二进制的最高位,这样由商+余数组成的数字就是转换后二进制的值(整数部分用除2取余法);小数部分则先乘2,然后获得运算结果的整数部分,将结果中的小数部分再次乘2,直到小数部分为零。然后把第一次得到的整数部分作为二进制小数的最高位,后续的整数部分依次作为低位,这样由各整数部分组成的数字就是转化后二进制小数的值(小数部分用乘2取整法)。 需要说明的是,有些十进制小数无法准确的用二进制进行表达,所以转换时符合一定的精度即可,这也是为什么计算机的浮点数运算不准确的原因。

2.2 二进制转十进制

把二进制数按权展开,相加即为十进制数;

例子1:将二进制数(10010)2转化成十进制数。

(10010)2=(1x24+0x23+0x22+1x21+0x20)10=(16+0+0+2+0)10=(18) 10

例子2:将二进制数(0.10101)2转化为十进制数。

(0.10101)2=(0+1x2-1+0x2-2+1x2-3+0x2-4+1x2-5)10=(0+0.5+0+0.125+0+0.03125)10=(0.65625)10

- 1

- 2

- 3

- 4

- 5

注意:

以小数点为界,整数位从最后一位(从右向左)开始算,依次列为第0、1、2、3………n,然后将第n位的数(0或1)乘以2的n-1次方,然后相加即可得到整数位的十进制数;小数位则从左向右开始算,依次列为第1、2、3………n,然后将第n位的数(0或1)乘以2的-n次方,然后相加即可得到小数位的十进制数(按权相加法)。

2.3 八进制转二进制

八进制数除2取余法,得到二进制数,对每个八进制数分为3个二进制单位,不足时左边补零

例子1:将八进制数(751)8转换成二进制数。

(751)8=(7 5 1)8=(111 101 001)2=(111101001)2

例子2:将八进制数(0.16)8转换成二进制数。

(0.16)8=(0. 1 6)8=(0. 001 110)2=(0.00111)2

- 1

- 2

- 3

- 4

- 5

注意:

八进制转换成二进制与二进制转换成八进制相反。

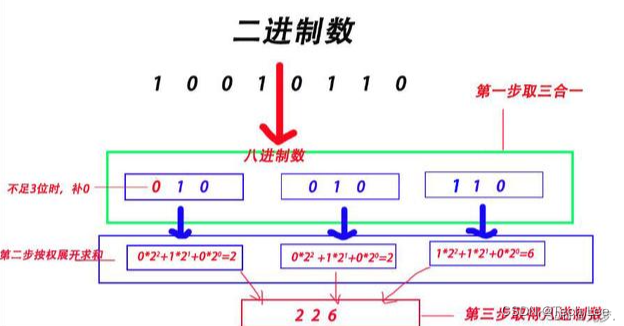

2.4 二进制转八进制

把二进制数按照3位为单位进行按权展开相加得到1位八进制数。

例子1:将二进制数(10010)2转化成八进制数。

(10010)2=(010 010)2=(2 2)8=(22)8

例子2:将二进制数(0.1010)2转化为八进制数。

(0.10101)2=(0. 101 010)2=(0. 5 2)8=(0.52)8

- 1

- 2

- 3

- 4

- 5

注意:

因为每三位二进制数对应一位八进制数,所以,以小数点为界,整数位则将二进制数从右向左每3位一隔开,不足3位的在左边用0填补即可;小数位则将二进制数从左向右每3位一隔开,不足3位的在右边用0填补即可。

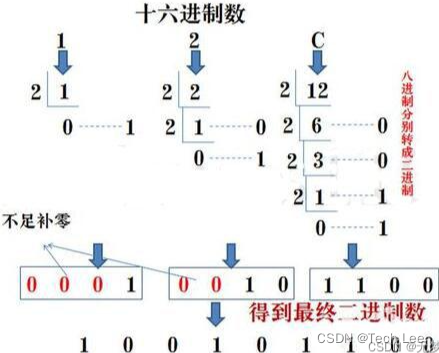

2.5 十六进制转二进制

十六进制数除2取余法,得到二进制数,对每个十六进制数分为4个二进制单位,不足时左边补零

例子1:将十六进制数(A7)16转换成二进制数。

(A7)16=(A 7)16=(1010 0111)2=(10100111)2

例子2:将十六进制数(0.D4)16转换成二进制数。

(0.D4)16=(0. D 4)16=(0. 1101 0100)2=(0.110101)2

- 1

- 2

- 3

- 4

- 5

注意:

十六进制转换成二进制与二进制转换成十六进制相反。

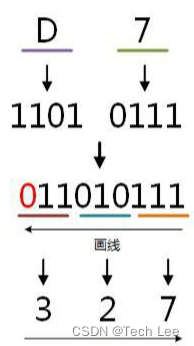

2.6 二进制转十六进制

把二进制数按照4位为单位进行按权展开相加得到1位十六进制数。

例子1:将二进制数(10010)2转化成十六进制数。

(10010)2=(0001 0010)2=(1 2)16=(12) 16

(10010)2=(22)8=(18) 10=(12)16

例子2:将二进制数(0.1010)2转化为十六进制数。

(0.10101)2=(0. 1010 1000)2=(0. A 8)16=(0.A8)16

(0.10101)2=(0.52)8=(0.96875)10=(0.A8)16

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

注意:

因为每四位二进制数对应一位十六进制数,所以,以小数点为界,整数位则将二进制数从右向左每4位一隔开,不足4位的在左边用0填补即可;小数位则将二进制数从左向右每4位一隔开,不足4位的在右边用0填补即可。

2.7 十进制转八或十六进制

方法一:间接法,把十进制转换成二进制,然后由二进制转换为八或十六进制

方法二:直接法,十进制数除8或16取余法,即十进制数除8或16,余数为权位上的数,得到的商值继续除8或16,直到为商0为止。

例子1:将十进制数(93)10转换成八进制数。 93/8=11………….5 11/8=1……………3 (93)10=(135)8 例子2: 将十进制数(0.3125)10转换成八进制数。 0.3125x8 = 2 .5 0.5x8 = 4 .0 (0.3125)10=(0.24)8 例子3:将十进制数(93)10转换成十六进制数。 93/16=5………13(D) (93)10=(5D)16 (93)10=(1011101)2=(135)8=(5D)16 例子4: 将十进制数(0.3125)10转换成十六进制数。 0.3125x16 = 5 .0 (0.3125)10=(0.5)16 (0.3125)10=(0.0101)2=(0.24)8=(0.5)16

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

注意:

- 方法同十进制转化成二进制。以小数点为界,整数部分除以8,然后取每次得到的商和余数,用商继续和8相除,直到商小于8。然后把第一次得到的余数作为八进制的个位,第二次得到的余数作为八进制的十位,依次类推,最后一次得到的小于8的商作为八进制的最高位,这样由商+余数组成的数字就是转换后八进制的值(整数部分用除8取余法); 小数部分则先乘8,然后获得运算结果的整数部分,将结果中的小数部分再次乘8,直到小数部分为零。然后把第一次得到的整数部分作为八进制小数的最高位,后续的整数部分依次作为低位,这样由各整数部分组成的数字就是转化后八进制小数的值(小数部分用乘8取整法)。

- 方法同十进制转化成二进制。以小数点为界,整数部分除以16,然后取每次得到的商和余数,用商继续和16相除,直到商小于16。然后把第一次得到的余数作为十六进制的个位,第二次得到的余数作为十六进制的十位,依次类推,最后一次得到的小于16的商作为十六进制的最高位,这样由商+余数组成的数字就是转换后十六进制的值(整数部分用除16取余法); 小数部分则先乘16,然后获得运算结果的整数部分,将结果中的小数部分再次乘16,直到小数部分为零。然后把第一次得到的整数部分作为十六进制小数的最高位,后续的整数部分依次作为低位,这样由各整数部分组成的数字就是转化后十六进制小数的值(小数部分用乘16取整法)。

2.8 八或十六进制转十进制

把八或十六进制按权展开,相加即可得到十进制数

例子1:将八进制数(751)8转换成十进制数。

(751)8=(7x82+5x81+1x80)10=(448+40+1)10=(489)10

例子2:将八进制数(0.16)8转换成十进制数。

(0.16)8=(0+1x8-1+6x8-2)10=(0+0.125+0.09375)10=(0.21875)10

例子3:将十六进制数(A7)16转换成十进制数。

(A7)16=(10x161+7x160)10=(160+7)10=(167)10

(A7)16=(10100111)2=(247)8=(167)10

例子4:将十六进制数(0.D4)16转换成十进制数。

(0.D4)16=(0+13x16-1+4x16-2)10=(0+0.8125+0.015625)10=(0.828125)10

(0.D4)16=(0.110101)2=(0.65)8=(0.828125)10

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

注意:

- 方法同二进制转换成十进制。以小数点为界,整数位从最后一位(从右向左)开始算,依次列为第0、1、2、3………n,然后将第n位的数(0-7)乘以8的n-1次方,然后相加即可得到整数位的十进制数;小数位则从左向右开始算,依次列为第1、2、3………n,然后将第n位的数(0-7)乘以8的-n次方,然后相加即可得到小数位的十进制数(按权相加法)。

- 方法同二进制转换成十进制。以小数点为界,整数位从最后一位(从右向左)开始算,依次列为第0、1、2、3………n,然后将第n位的数(0-9,A-F)乘以16的n-1次方,然后相加即可得到整数位的十进制数;小数位则从左向右开始算,依次列为第1、2、3………n,然后将第n位的数(0-9,A-F)乘以16的-n次方,然后相加即可得到小数位的十进制数(按权相加法)。

2.9 八进制转十六进制

将八进制转换为二进制,然后将二进制转换为十六进制

例子1:将八进制数(751)8转换成十六进制数。

(751)8=(111101001)2=(0001 1110 1001)2=(1 E 9)16=(1E9)16

例子2:将八进制数(0.16)8转换成十六进制数。

(0.16)8=(0.00111)2=(0. 0011 1000)2=(0.38)16

- 1

- 2

- 3

- 4

- 5

注意:

八进制直接转换成十六进制比较费力,因此,最好先将八进制转换成二进制,然后再转换成十六进制。

2.10 十六进制转八进制

将十六进制转换为二进制,然后将二进制转换为八进制

例子1:将十六进制数(A7)16转换成八进制数。

(A7)16=(10100111)2=(010 100 111)8=(247)8

例子2:将十六进制数(0.D4)16转换成八进制数。

(0.D4)16=(0.110101)2=(0. 110 101)8=(0.65)8

- 1

- 2

- 3

- 4

- 5

注意:

十六进制直接转换成八进制比较费力,因此,最好先将十六进制转换成二进制,然后再转换成八进制。

3、总结

- 其他进制转十进制:将二进制数、八进制数、十六进制数的各位数字分别乘以各自基数的(N-1)次方,其相加之和便是相应的十进制数,这是按权相加法。

- 十进制转其他进制:整数部分用除基取余法,小数部分用乘基取整法,然后将整数与小数部分拼接成一个数作为转换的最后结果。

- 二进制转八进制:从小数点位置开始,整数部分向左,小数部分向右,每三位二进制为一组用一位八进制的数字来表示,不足三位的用0补足。

- 八进制转二进制:与二进制转八进制相反。

- 二进制转十六进制:从小数点位置开始,整数部分向左,小数部分向右,每四位二进制为一组用一位十六进制的数字来表示,不足四位的用0补足。

- 十六进制转二进制:与二进制转十六进制相反。

- 八进制转十六进制:通常将八进制转换成二进制,然后通过二进制再转换成十六进制。

- 十六进制转八进制:通常将十六进制转换成二进制,然后通过二进制再转换成八进制。

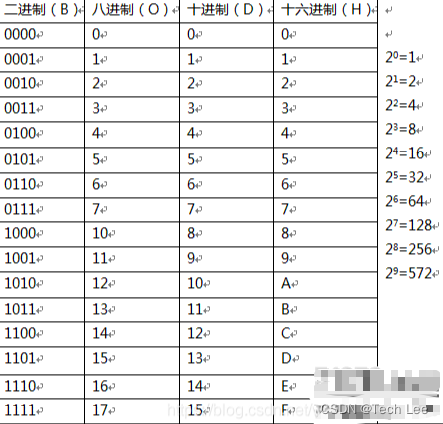

4、常用进制对照表

《练习题 - 进制概念》 1. 二进制是一种基于10个数字(0-9)的数字系统。 - **判断:错误** - 解析:二进制是一种基于2个数字(0和1)的数字系统,用于表示数字和数据。 2. 十六进制数中包含数字 0 到 15。 - **判断:正确** - 解析:十六进制数使用数字 0 到 9 和字母 A 到 F 表示 10 到 15。 3. 在八进制系统中,最大的单个数位可以是 7。 - **判断:正确** - 解析:八进制系统使用数字 0 到 7,因此单个数位的最大值是 7。 4. 十进制数可以通过二进制数和八进制数相互转换。 - **判断:正确** - 解析:十进制数可以转换为二进制和八进制数,并且二进制和八进制数也可以转换为十进制数。 5. 在计算机科学中,二进制被广泛用于表示和存储数据,因为计算机使用开关的开和关来表示 0 和 1。 - **判断:正确** - 解析:计算机内部的数据处理和存储通常使用二进制表示,因为计算机中的电路可以简单地表示开和关,对应 0 和 1。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

《练习题 - 进制之间的相互转化》 1. 十进制数 25 转换为二进制的结果是: a) 11001 b) 11101 c) 10011 d) 10101 2. 八进制数 34 转换为十进制的结果是: a) 24 b) 28 c) 30 d) 26 3. 二进制数 110011 转换为十进制的结果是: a) 55 b) 51 c) 57 d) 59 4. 十进制数 89 转换为十六进制的结果是: a) 57 b) 5B c) 59 d) 6D 5. 八进制数 235 转换为二进制的结果是: a) 101101 b) 100111 c) 110101 d) 111011 6. 十六进制数 3A 转换为十进制的结果是: a) 42 b) 50 c) 58 d) 62 7. 二进制数 101010 转换为八进制的结果是: a) 52 b) 42 c) 62 d) 32 8. 十进制数 128 转换为二进制的结果是: a) 1111110 b) 1000000 c) 1010000 d) 1110000 9. 八进制数 777 转换为十进制的结果是: a) 511 b) 527 c) 509 d) 497 10. 十六进制数 1F 转换为二进制的结果是: a) 11110 b) 11111 c) 11101 d) 11100 11. 二进制数 1101 转换为八进制的结果是: a) 15 b) 13 c) 17 d) 11 12. 十进制数 203 转换为十六进制的结果是: a) CB b) C7 c) D3 d) CF 13. 八进制数 123 转换为十进制的结果是: a) 83 b) 83 c) 83 d) 87 14. 十六进制数 AB 转换为二进制的结果是: a) 10101111 b) 10101011 c) 10101101 d) 10101001 15. 二进制数 1111001 转换为十进制的结果是: a) 121 b) 117 c) 125 d) 113 16. 十进制数 47 转换为八进制的结果是: a) 57 b) 67 c) 57 d) 37 17. 八进制数 765 转换为二进制的结果是: a) 111011101 b) 111110101 c) 111101101 d) 110111101 18. 十六进制数 F3 转换为十进制的结果是: a) 242 b) 243 c) 244 d) 245 19. 二进制数 101101 转换为十六进制的结果是: a) 2D b) 35 c) 2B d) 37 20. 十进制数 159 转换为八进制的结果是: a) 231 b) 247 c) 247 d) 253 答案========================================================= 1. a) 11001 解析:25的二进制表示为11001。 2. d) 26 解析:八进制数34转换为十进制为3 * 8 + 4 = 24 + 2 = 26。 3. b) 51 解析:二进制数110011转换为十进制为1 * 2^5 + 1 * 2^4 + 0 * 2^3 + 0 * 2^2 + 1 * 2^1 + 1 * 2^0 = 32 + 16 + 2 + 1 = 51。 4. b) 5B 解析:十进制数89转换为十六进制为 89 / 16 = 5余9,所以十六进制为5B。 5. a) 101101 解析:八进制数235转换为二进制为101101。 6. c) 58 解析:十六进制数3A转换为十进制为3 * 16 + 10 = 48 + 10 = 58。 7. a) 52 解析:二进制数101010转换为八进制为52。 8. b) 1000000 解析:十进制数128转换为二进制为10000000。 9. b) 527 解析:八进制数777转换为十进制为7 * 8^2 + 7 * 8^1 + 7 * 8^0 = 448 + 56 + 7 = 511 + 16 = 527。 10. b) 11111 解析:十六进制数1F转换为二进制为11111。 11. a) 15 解析:二进制数1101转换为八进制为15。 12. a) CB 解析:十进制数203转换为十六进制为CB。 13. d) 87 解析:八进制数123转换为十进制为1 * 8^2 + 2 * 8^1 + 3 * 8^0 = 64 + 16 + 3 = 83 + 4 = 87。 14. b) 10101011 解析:十六进制数AB转换为二进制为10101011。 15. c) 125 解析:二进制数1111001转换为十进制为1 * 2^6 + 1 * 2^5 + 1 * 2^4 + 1 * 2^3 + 0 * 2^2 + 0 * 2^1 + 1 * 2^0 = 64 + 32 + 16 + 8 + 1 = 125。 16. a) 57 解析:十进制数47转换为八进制为57。 17. c) 111101101 解析:八进制数765转换为二进制为111101101。 18. b) 243 解析:十六进制数F3转换为十进制为15 * 16 + 3 = 240 + 3 = 243。 19. a) 2D 解析:二进制数101101转换为十六进制为2D。 20. d) 253 解析:十进制数159转换为八进制为2 * 8^2 + 3 * 8^1 + 5 * 8^0 = 128 + 24 + 5 = 157 + 96 = 253。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162

- 163

- 164

- 165

- 166

- 167

- 168

- 169

- 170

- 171

- 172

- 173

- 174

- 175

- 176

- 177

- 178

- 179

- 180

- 181

- 182

- 183

3.信息安全基本知识、病毒及防治基本知识、社会信息道德及版权与知识产权的知识等。

1、信息安全基本知识

1.1. 信息安全概述

- 定义:信息安全是指保护信息系统中的信息和数据,以确保其保密性、完整性和可用性。

1.2. 信息安全的关键要素

- 保密性(Confidentiality):确保只有授权用户能够访问敏感信息,防止未经授权的访问。

- 完整性(Integrity):确保信息在传输和存储过程中不被篡改或损坏。

- 可用性(Availability):确保信息和系统随时可用,以满足用户需求。

1.3. 常见的威胁和攻击类型

- 恶意软件(Malware):包括病毒、木马、间谍软件等,用于攻击系统并窃取信息。

- 网络攻击:如拒绝服务攻击(DDoS)、中间人攻击(MITM)等,用于使系统无法正常运行或获取敏感信息。

- 社会工程学(Social Engineering):利用心理学手段诱骗用户,获取敏感信息或系统访问权限。

1.4. 信息安全的保护措施

- 加密(Encryption):通过算法将信息转换为密文,防止未授权方访问或理解信息。

- 访问控制:使用身份验证和授权机制限制对系统和数据的访问。

- 备份和恢复:定期备份数据,并建立灾难恢复计划,确保系统在遭受攻击后能够迅速恢复。

1.5. 信息安全标准和法规

- ISO/IEC 27001:国际信息安全管理系统(ISMS)标准,提供信息安全最佳实践。

- GDPR(欧盟通用数据保护条例):保护欧盟公民个人数据隐私和处理的法规。

1.6. 信息安全的挑战与未来趋势

- 人为因素:人员不慎泄露信息、不安全的密码、缺乏安全意识等是信息安全的挑战之一。

- 新兴技术:如物联网(IoT)、人工智能(AI)等的普及,给信息安全带来新的挑战。

- 区块链技术:被视为提供更高级的安全性和完整性的潜在解决方案。

1.7. 信息安全的重要性

- 隐私保护:保护个人隐私和敏感信息。

- 商业保护:保护商业机密和敏感数据,防止竞争对手的攻击。

- 信任和可靠性:确保用户对系统和服务的信任,增强品牌的可靠性。

1.8. 推荐的安全实践和行动建议

- 定期更新软件和系统补丁。

- 使用多因素身份验证。

- 教育和培训员工关于安全意识的重要性。

- 定期进行安全审计和漏洞扫描。

2、病毒及防治基本知识

2.1. 定义:

- 计算机病毒是一种恶意软件,它能够自我复制,并通过感染计算机系统中的文件和程序来传播。这些病毒可破坏、修改或窃取数据,甚至使计算机系统崩溃。

2.2. 传播方式:

- 电子邮件附件:病毒通过电子邮件附件传播,用户下载并打开这些附件时感染。

- 可移动存储介质:例如USB闪存驱动器,通过感染这些存储介质来传播。

- 恶意链接:通过互联网上的恶意网站或链接传播。

2.3. 病毒类型:

- 文件感染病毒:感染可执行文件、脚本文件等。

- 蠕虫病毒:能够自动传播至网络中的其他计算机。

- 木马:伪装成正常程序,窃取用户信息或实施恶意行为。

- 特洛伊:通过假装是有用的程序欺骗用户,实际上会对系统造成危害。

2.4. 病毒行为:

- 数据破坏:破坏文件、系统或硬件。

- 信息窃取:窃取敏感信息,如个人身份信息、银行账户等。

- 控制计算机:通过远程命令控制被感染的计算机。

2.5. 防治计算机病毒的基本方法:

-

安装和更新防病毒软件:

- 使用受信任的防病毒软件,并确保定期更新病毒数据库以保持对最新威胁的检测。

-

保持系统更新:

- 及时安装操作系统和应用程序的更新补丁,以修复安全漏洞,减少病毒入侵风险。

-

谨慎打开附件和链接:

- 不要随意打开未知来源的电子邮件附件或点击未知链接,避免感染计算机。

-

备份数据:

- 定期备份重要数据,并将备份存储在离线或云端位置,以防止数据丢失或被病毒加密勒索。

-

安全上网行为:

- 避免访问恶意或不安全的网站,使用强密码并定期更换密码。

-

网络防护:

- 使用防火墙和安全网关保护网络,限制对敏感系统的访问权限。

-

教育和培训:

- 对员工进行安全意识培训,教导其如何避免点击恶意链接、打开附件等。

-

安全扫描和清除:

- 定期对系统进行全面的病毒扫描和清除,确保系统的安全。

3、信息道德、版权和知识产权

3.1.1. 信息的道德使用:

- 道德是指对信息的使用和传播应该遵循的道德准则。这包括对信息的准确性、真实性和隐私的尊重,避免误导、不实信息的传播。

3.1.2. 信息的真实性与透明度:

- 真实性要求我们不传播虚假、失实或误导性的信息。透明度意味着信息应该清晰、明确地呈现,避免模糊、歧义或误解。

3.1.3. 隐私保护与信息安全:

- 社会应该尊重个人隐私并保护敏感信息。信息安全是确保信息不受未经授权的访问、篡改或泄露的重要方面。

3.2.1. 版权概念与保护:

- 版权是法律赋予创作者对其创作作品的独有权利,包括文学作品、音乐、艺术作品和软件等。版权保护创作者的知识产权,鼓励创造和创新。

3.2.2. 知识产权法律:

- 知识产权法涵盖了不同类型的产权,如专利、商标、工业设计和版权等。这些法律保护创新和独特性,并赋予持有者对其创作的合法权益。

3.2.3. 知识产权的保护期限:

- 不同类型的知识产权保护期限各不相同。例如,版权保护通常持续很长时间,但在某些情况下会有限制。

3.2.4. 知识产权的违法行为:

- 侵犯知识产权包括盗版、剽窃、未经授权使用、侵犯商标等行为。这些行为可能会导致法律责任和法律制裁。

3.2.5. 知识产权保护的重要性:

- 知识产权的保护是鼓励创新和创造的关键。它鼓励投资于研发,激励创意,保护创作者和创新者的合法权益。

3.2.6. 公共领域与共享知识:

- 公共领域是不受版权保护的作品,任何人都可以自由使用、分发和修改。共享知识意味着允许他人免费使用和共享创作者的作品。

3.2.7. 知识产权的全球性:

- 知识产权法律和保护在全球范围内存在,但各国法律可能有所不同,因此跨国界的知识产权保护可能会有差异。

3.2.8. 创新与知识共享:

- 知识产权的保护鼓励创新,但也需要平衡知识共享和普遍受益的需求。

《练习题 - 计算机信息安全的基本知识》 1. 以下哪项是计算机系统中常见的身份验证方式? a) 仅使用用户名 b) 只有密码 c) 用户名和指纹识别 d) 仅使用指纹识别 2. 对抗恶意软件的常见方法包括: a) 随意下载附件 b) 使用最新的防病毒软件 c) 分享密码给他人 d) 忽略系统更新 3. 以下哪种行为可能导致社会工程攻击? a) 定期更改密码 b) 公开分享个人详细信息 c) 启用多因素身份验证 d) 更新操作系统 4. 在网络安全中,“防火墙”的主要作用是: a) 加密数据传输 b) 防止未经授权的访问 c) 提高网络速度 d) 保护计算机硬件 5. 什么是钓鱼攻击(Phishing Attack)? a) 通过发送恶意软件到目标计算机来窃取信息 b) 通过虚假的网站或电子邮件欺骗用户以获取敏感信息 c) 在网络上传播虚假新闻和谣言 d) 通过物理方式入侵系统来获取信息 6. 以下哪个选项可以帮助加强密码安全性? a) 使用相同的密码多个账户 b) 使用包含个人生日的密码 c) 使用包含字母、数字和特殊字符的复杂密码 d) 将密码写在笔记本上以备忘 7. 黑客通常试图通过哪种方式入侵系统? a) 加密 b) 攻击防火墙 c) 利用系统漏洞 d) 通过物理访问 8. 下列哪项是常见的社交工程手段? a) 随机生成密码 b) 诱使用户点击恶意链接 c) 使用加密文件 d) 定期更新操作系统 9. 在网络安全中,“漏洞”指的是: a) 安全补丁 b) 加密算法 c) 系统中存在的安全漏洞或弱点 d) 信息加密 10. 双因素认证通常涉及: a) 仅使用密码进行验证 b) 使用密码和指纹识别进行验证 c) 仅使用指纹识别进行验证 d) 仅使用用户名进行验证 11. 以下哪种是安全的网络使用实践? a) 使用公共Wi-Fi时避免使用VPN b) 定期备份重要数据 c) 使用弱密码以便记住 d) 将所有个人信息公开分享 12. “恶意软件”(Malware)是指什么? a) 一种硬件故障 b) 意外删除文件 c) 一种恶意程序,用于破坏、监视或窃取数据 d) 电脑系统运行缓慢 13. 在计算机网络中,“加密”用于: a) 防止计算机病毒 b) 隐藏网络地址 c) 保护数据安全,使其难以被未经授权的人读取 d) 增加网络速度 14. 在信息安全中,强密码的特征是: a) 只包含字母 b) 包含个人姓名和生日 c) 由数字、字母和特殊字符组成 d) 只包含常见的单词 15. 以下哪个选项最能增加计算机系统的安全性? a) 禁用防火墙 b) 定期更新操作系统和应用程序 c) 将密码明文存储在计算机中 d) 允许匿名用户访问网络 16. “密钥日志记录器”(Keylogger)是指: a) 一种网络安全协议 b) 用于监视并记录用户键盘输入的恶意软件 c) 用于数据加密的软件 d) 一种密码管理器 17. “数据备份”是指: a) 永久删除数据 b) 定期复制和存储重要数据的过程 c) 数据传输加密 d) 数据储存在云端服务器上 18. 以下哪个是典型的网络攻击类型? a) 安全审计 b) 拒绝服务(DDoS)攻击 c) 恢复备份数据 d) 数据加密 19. “网络钓鱼”(Phishing)攻击通常涉及: a) 使用加密技术 b) 发送虚假电子邮件或建立虚假网站来诱骗用户提供个人信息 c) 直接访问目标计算机 d) 传播恶意软件 20. 安全意识培训对于信息安全至关重要,它的目的是: a) 限制员工访问公司网络 b) 提高员工对潜在网络风险的认识,以避免安全威胁 c) 加密所有公司数据 d) 删除公司所有存储的数据 答案============================================================ 1. c) 用户名和指纹识别 解析:常见的身份验证方式包括多个因素,如用户名和密码、指纹识别等。 2. b) 使用最新的防病毒软件 解析:对抗恶意软件的方法之一是使用最新的防病毒软件来防范病毒和恶意软件。 3. b) 公开分享个人详细信息 解析:公开分享个人详细信息可能会使人成为社会工程攻击的目标。 4. b) 防止未经授权的访问 解析:“防火墙”主要作用是保护计算机系统免受未经授权的访问和网络攻击。 5. b) 通过虚假的网站或电子邮件欺骗用户以获取敏感信息 解析:“钓鱼攻击”是指通过虚假的网站或电子邮件来欺骗用户以获取敏感信息,如密码或银行账号。 6. c) 使用包含字母、数字和特殊字符的复杂密码 解析:使用包含字母、数字和特殊字符的复杂密码可以提高密码安全性。 7. c) 利用系统漏洞 解析:黑客通常尝试利用系统中存在的漏洞或弱点来入侵系统。 8. b) 诱使用户点击恶意链接 解析:社交工程手段可能涉及诱使用户点击恶意链接,进而获取用户的个人信息或凭据。 9. c) 系统中存在的安全漏洞或弱点 解析:在信息安全中,“漏洞”是指系统中存在的安全漏洞或弱点,可能被攻击者利用。 10. b) 使用密码和指纹识别进行验证 解析:双因素认证涉及使用多个因素(如密码和生物特征识别)进行用户验证。 11. b) 定期备份重要数据 解析:定期备份重要数据是安全的网络使用实践之一,以防止数据丢失。 12. c) 一种恶意程序,用于破坏、监视或窃取数据 解析:“恶意软件”(Malware)指的是一种恶意程序,用于破坏、监视或窃取数据。 13. c) 保护数据安全,使其难以被未经授权的人读取 解析:在信息安全中,加密用于保护数据安全,使其难以被未经授权的人读取。 14. c) 由数字、字母和特殊字符组成 解析:强密码应该包含数字、字母和特殊字符,以提高密码安全性。 15. b) 定期更新操作系统和应用程序 解析:定期更新操作系统和应用程序可以提高计算机系统的安全性。 16. b) 用于监视并记录用户键盘输入的恶意软件 解析:密钥日志记录器(Keylogger)是一种恶意软件,用于监视并记录用户键盘输入。 17. b) 定期复制和存储重要数据的过程 解析:数据备份是指定期复制和存储重要数据的过程,以防止数据丢失。 18. b) 拒绝服务(DDoS)攻击 解析:拒绝服务攻击是一种网络攻击类型,旨在使目标系统无法提供正常服务。 19. b) 发送虚假电子邮件或建立虚假网站来诱骗用户提供个人信息 解析:“网络钓鱼”(Phishing)攻击通常涉及发送虚假电子邮件或建立虚假网站来欺骗用户提供个人信息。 20. b) 提高员工对潜在网络风险的认识,以避免安全威胁 解析:安全意识培训的目的是提高员工对潜在网络风险的认识,以避免安全威胁。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162

- 163

- 164

- 165

- 166

- 167

- 168

- 169

- 170

- 171

- 172

- 173

- 174

- 175

- 176

- 177

- 178

- 179

- 180

- 181

- 182

- 183

- 184

《练习题 - 计算机病毒》 1. 计算机病毒是一种: a) 可以感染人类的疾病 b) 可以通过触摸传播的细菌 c) 可以复制自身并感染计算机系统的恶意软件 d) 可以通过电磁波传播的传染病毒 2. 计算机病毒的主要功能是: a) 提高电脑性能 b) 破坏系统硬件 c) 复制自身并传播到其他系统 d) 收集用户的个人信息 3. 计算机病毒传播的主要方式是: a) 仅通过互联网下载 b) 通过感染带有病毒的文件或软件 c) 通过计算机屏幕显示 d) 通过键盘输入 4. 下列哪种不是计算机病毒类型? a) 蠕虫 b) 木马 c) 防火墙 d) 逻辑炸弹 5. 以下哪种是“逻辑炸弹”的特点? a) 在用户点击特定链接时立即启动 b) 在特定条件下触发破坏性代码 c) 可以自动复制自身并传播 d) 隐藏在电子邮件附件中 6. 计算机病毒可能会导致: a) 数据丢失或损坏 b) 提高系统性能 c) 打印机运行更快 d) 硬盘容量增加 7. 下列哪个不是计算机病毒的感染迹象? a) 系统速度突然变快 b) 弹出窗口频繁出现 c) 文件或程序突然消失 d) 电脑频繁崩溃或死机 8. “蠕虫”与“病毒”的主要区别是: a) 蠕虫不能破坏系统 b) 病毒不能自动复制 c) 蠕虫可以自动传播到其他系统 d) 病毒只能传播通过电子邮件 9. 计算机病毒通常隐藏在: a) 受信任的网站链接 b) 只有成年人才能访问的网站 c) 未经授权的软件或文件中 d) 银行网站中 10. “木马”(Trojan)是指: a) 一种可以自动传播的恶意软件 b) 一种伪装成有用软件但实际上隐藏恶意代码的软件 c) 一种专门攻击计算机硬件的病毒 d) 一种可以自动升级的病毒 11. 计算机病毒通常被设计成: a) 只在特定条件下触发 b) 只能影响单个文件 c) 只会在星期天发作 d) 无法控制其传播 12. “僵尸网络”是指: a) 一组没有受感染的计算机 b) 由计算机病毒控制的网络 c) 用于保护计算机系统的网络 d) 由黑客用于学习网络技术的网络 13. 计算机病毒的传播可以通过哪些方式实现? a) 只能通过电子邮件附件传播 b) 通过移动存储设备(如USB驱动器)传播 c) 只能通过操作系统更新传播 d) 仅通过计算机网络传播 14. 计算机病毒一般利用系统中的漏洞或弱点来: a) 加密文件 b) 删除文件 c) 进行自我复制和传播 d) 提高系统速度 15. 在计算机安全方面,所谓的“蜜罐”是指: a) 一种用于存储密码的加密工具 b) 一种用于检测和收集恶意活动的虚拟环境 c) 一种用于保护电脑屏幕的软件 d) 一种能够清除病毒的杀毒软件 16. 计算机病毒可能通过哪些方式传播? a) 只能通过电子邮件传播 b) 通过操作系统升级 c) 通过社交媒体 d) 通过魔术传播 17. “零日漏洞”指的是: a) 系统中的一种无害漏洞 b) 一个已经存在并且已被修补的漏洞 c) 一个已被发现但尚未被厂商修补的漏洞 d) 一种网络速度问题 18. 下列哪种是计算机病毒的典型特征? a) 可以提高系统速度 b) 可以自动修复受感染文件 c) 可以在未经授权的情况下访问文件和数据 d) 可以预测天气 19. “针对性攻击”通常指: a) 针对特定操作系统的攻击 b) 针对个人电脑的攻击 c) 针对特定组织或个人的攻击 d) 针对移动设备的攻击 20. “挖矿病毒”是指: a) 一种通过电子邮件传播的病毒 b) 一种利用计算机资源进行加密货币挖掘的病毒 c) 一种只攻击特定操作系统的病毒 d) 一种可以自我复制并在特定日期启动的病毒 答案======================================================= 1. c) 可以复制自身并感染计算机系统的恶意软件 解析:计算机病毒是一种能够复制自身并感染计算机系统的恶意软件。 2. c) 复制自身并传播到其他系统 解析:计算机病毒的主要功能是通过复制自身并传播到其他系统来扩散感染。 3. b) 通过感染带有病毒的文件或软件 解析:计算机病毒主要通过感染带有病毒的文件或软件来传播。 4. c) 防火墙 解析:防火墙不是计算机病毒的类型,而是用于保护系统免受未经授权的访问的安全措施。 5. b) 在特定条件下触发破坏性代码 解析:“逻辑炸弹”是一种在特定条件下触发破坏性代码的恶意软件。 6. a) 数据丢失或损坏 解析:计算机病毒可能会导致数据丢失或损坏,破坏系统正常运行。 7. a) 系统速度突然变快 解析:系统速度突然变快通常不是计算机病毒感染的迹象。 8. c) 蠕虫可以自动传播到其他系统 解析:蠕虫可以自动传播到其他系统,而病毒需要用户介入才能传播。 9. c) 未经授权的软件或文件中 解析:计算机病毒通常隐藏在未经授权的软件或文件中,利用用户对其信任进行传播。 10. b) 一种伪装成有用软件但实际上隐藏恶意代码的软件 解析:木马是一种伪装成有用软件但实际上隐藏恶意代码的软件。 11. a) 只在特定条件下触发 解析:计算机病毒通常被设计成只在特定条件下触发,这样更难被发现和防范。 12. b) 由计算机病毒控制的网络 解析:僵尸网络是由计算机病毒控制的大量受感染计算机组成的网络。 13. b) 通过移动存储设备(如USB驱动器)传播 解析:计算机病毒可能通过移动存储设备(如USB驱动器)等途径进行传播。 14. c) 进行自我复制和传播 解析:计算机病毒通常利用系统中的漏洞或弱点来自我复制和传播。 15. b) 一种用于检测和收集恶意活动的虚拟环境 解析:“蜜罐”是一种用于检测和收集恶意活动的虚拟环境,以帮助分析安全威胁。 16. c) 通过社交媒体 解析:计算机病毒可能通过社交媒体等多种途径进行传播。 17. c) 一个已被发现但尚未被厂商修补的漏洞 解析:“零日漏洞”是指已被发现但尚未被厂商修补的漏洞。 18. c) 可以在未经授权的情况下访问文件和数据 解析:计算机病毒的典型特征之一是可以在未经授权的情况下访问文件和数据。 19. c) 针对特定组织或个人的攻击 解析:“针对性攻击”通常指针对特定组织或个人的有目的的攻击。 20. b) 一种利用计算机资源进行加密货币挖掘的病毒 解析:“挖矿病毒”是一种利用计算机资源进行加密货币挖掘的恶意软件。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162

- 163

- 164

- 165

- 166

- 167

- 168

- 169

- 170

- 171

- 172

- 173

- 174

- 175

- 176

- 177

- 178

- 179

- 180

- 181

- 182

- 183

- 184

4.计算机硬件及相关设备的基础知识。

4.1 计算机工作原理

1、指令是指示计算机执行某种操作的命令,它由一串二进制数码组成,这串二进制数码包括操作码和地址码两部分。

2、一台计算机有许多指令,作用也各不相同。所有指令的集合称为计算机指令系统。

3、计算机能够自动完成运算或处理过程的基础是“存储程序”工作原理。“存储程序"工作原理是美籍匈牙利科学家冯·诺依曼提出来的,故称为冯·诺依曼原理其基本思想是存储程序写程序控制。

4、计算机的工作过程:

①:取指令

②:分析指令

③:执行指令

④:上述步骤完成后,指令计数器加1,为执行下一条指令做好准备。

5、冯·诺依曼原理的基本思想是存储程序和程序控制,存储程序是指人们必须事先把计算机的执行步骤序列(即程序)及运行中的数据,通过一定的方式输入并存储在计算机的存储器中;程序控制是指计算机运行时能自动地逐一取出程序中的一条条指令,加以分析并执行规定的操作。

4.2 计算机硬件系统

1、硬件指的是计算机系统中由电子、机械和光电元件等组成的各种计算机部件和计算机设备。这些部件和设备依据计算机系统结构的要求,构成一个有机整体,称为计算机硬件系统。未配置任何软件的计算机叫裸机,它是计算机完成工作的物质基础。冯.诺依曼提出的存储程序工作原理决定了计算机硬件系统由以下五个基本部分组成:

2、运算器负责对信息进行加工和运算,它的速度决定了计算机的运算速度。运算器除了能对二进制编码进行算术运算、逻辑运算外,还可以进行数据的比较、移位等操作。

3、控制器是整个计算机系统的控制中心它指挥计算机各部分协调工作,保证计算机按照预先规定的目标和步骤有条不紊地进行操作及处理。控制器从内存储器中顺序取出指令,并对指令代码进行翻译,然后向各个部件发出相应的命令,完成指令规定的操作。这样逐一执行一系列的指令,就使计算机能够按照这一系列的指令组成的程序的要求自动完成各项任务。因此,控制器是指挥和控制计算机各个部件进行工作的“神经中枢”。

4、通常把控制器和运算器合称为中央处理器(CPU),它是计算机的核心部件。

5、存储器分为两大类:内存储器和外存储器,简称内存和外存。内存储器又称为主存储器,外存储器又称为辅助存储器。

①只读存储器(ROM):ROM中的数据或程序一般是在将ROM装人计算机前事先写好的。一般情况下,计算机工作过程中只能从ROM中读出事先存储的数据,而不能改写。ROM常用于存放固定的程序和数据,并且断电能仍能长期保存。ROM的容量较小,一般存放系统的基本输人输出系统(BIOS)等。

②:随机存储器(RAM):CPU从RAM中既可读出信息又可写入信息,但断电后所存的信息就会丢失。

③:微机中的内存一般指的是随机存储器(RAM)。

④:RAM可以分为静态随机存储器(SRAM)和动态随机存储器(DRAM)。SRAM存储单元的电路工作状态稳定,速度快,不需要刷新,只要不断电,数据就不会丢失。SRAM一般应用在CPU内部作为Cache。

⑤:高速缓冲存储器(Cache):高速缓冲存储器是介于CPU和内存之间的一种可高速存取信息的芯片,是CPU和RAM之间的桥梁,用于解决它们之间的速度冲突问题。

⑥:Cache的速度>RAM的速度>外存的速度。

⑦:外存是内存储器的后备和补充,不能和CPU直接交换数据:

6、输入设备通过输入接口输入倒计算机的存储器中,供CPU调用和处理。

常用的输入设备有:鼠标、键盘、扫描仪、手写板、麦克风、数字化仪、数码摄像机、 条形码阅读器、数码相机和模数转换器(A/D)转换器等。

7、输出设备将内部信息转换为人们习惯接受的信息形式(字符、图形、声音等)。

常用的输出设备有:显示器、打印机、 音箱、投影仪、绘图仪、模数转换器(D/A)转换器等。

8、从信息的输入输出角度来说磁盘驱动器和磁带机既可以看作输入设备又可以看作输出设备。

9、 内存储器和CPU构成了计算机的主机部分,外存储器、输入设备、输出设备构成了计算机的外部设备(外设)。

10、硬盘(外存)属于存储设备,不属于输入设备。

11、 相比于外存,内存具有存取速度快、容量相对小、价格较贵等特点,存放在RAM中的信息断电后就会丢失,无法永久性存储。

4.3 计算机软件系统

1、输人计算机的信息一般有两类,一类称为数据,一类称为程序。计算机是通过执行程序所规定的各种指令来处理各种数据的。

2、软件是指计算机运行所需的程序数据和有关文档的总和。解决某一具体问题的指令序列称为程序。 数据是程序的处理对象,文档是与程序的研制维护和使用有关的资料。

3、计算机软件系统的分类:

①:系统软件是管理、监控和维护计算机资源(包括硬件和软件)、开发应用软件的软件。 系统软件主要包括操作系统、语言处理程序、数据库管理系统、支撑服务软件等

②:操作系统(OS):用户和计算机硬件系统之间的接口,常见的操作系统有:Windows、Linux、Mac OS、UNIX、DOS等。

③: 操作系统是直接运行在裸机上的最基本的系统软件,任何其他软件必须在操作系统的支持下才能运行。

④: 语言处理程序的基本功能是把用面向用户的高级语言或汇编语言编写的源程序翻译成机器可执行的二进制语言程序。

⑤: 数据库管理系统主要用来建立存储各种数据资料的数据库,并进行操作和维护。

4、 应用软件是为解决计算机各类应用问题而编写的软件。如:WPS Office、QQ、3DS MAX、Maya等。

5、 为了完成某一特定专业的任务,针对某行业、某用户的特定需求而专门开发的软件,如某个公司的管理系统等,都是应用软件。

《练习题 - 计算机系统》

- 1

5.数据存储及换算等。

1、计算机中的存储单位

计算机存储单位一般用 bit, Byte, KB, MB, GB, TB, PB, EB, ZB, BB来表示。

(我们经常将Byte简称为B,将KB简称K,常说的什么几K,什么几B…)

- 计算机的最小存储单位:bit

位 bit (比特)(Binary Digits):存放一位二进制数,即 0 或 1,最小的存储单位。 - 计算机存储容量基本单位是字节

字节 byte:8个二进制位(bit)为一个字节(B),最常用的单位。 (我也常说一个字节占8位)

一个英文字母(不分大小写)占一个字节的空间,一个中文汉字占两个字节的空间。英文标点占一个字节,中文标点占两个字节。

(例如:英文句号“.”占1个字节的大小,中文句号“。”占2个字节大小。)

2、存储单位的换算关系

- 1Byte(字节)=8bit(比特),

- 1KB (Kilobyte 千字节)=1024Byte,

- 1MB (Megabyte 兆字节 简称“兆”)=1024KB,

- 1GB (Gigabyte 吉字节 又称“千兆”)=1024MB,

- 1TB (Trillionbyte 万亿字节 太字节)=1024GB,

- 1PB(Petabyte 千万亿字节 拍字节)=1024TB,

- 1EB(Exabyte 百亿亿字节 艾字节)=1024PB,

- 1ZB (Zettabyte 十万亿亿字节 泽字节)= 1024 EB,

- 1YB (Yottabyte 一亿亿亿字节 尧字节)= 1024 ZB,

- 1BB (Brontobyte 一千亿亿亿字节)= 1024 YB.

- 其中1024=2^10 ( 2 的10次方)

附:进制单位全称及译音

yotta, [尧]它, Y. 10^21,

zetta, [泽]它, Z. 10^18,

exa, [艾]可萨, E. 10^15,

peta, [拍]它, P. 10^12,

tera, [太]拉, T. 10^9,

giga, [级]咖, G. 10^6,

mega, [兆],M. 10^3

《练习题 - 存储单位转换》

- 1

6.各种常用文件扩展名的意义等。

常用文件扩展名及含义:

- ISO:镜像文件

- RAR:压缩包

- html:网页

- zip:压缩包

- exe:可执行文件

- pdf:pdf文档

- rm:视频文件

- avi:视频文件

- tmp:临时文件

- xls:excel工作表

- mdf:虚拟光驱镜像文件

- txt:记事本

- doc:word文档

- MID:数字乐谱信息文件

不同类型的常见文件名及打开方式

| 文件类型 | 扩展名及打开方式 |

|---|---|

| 文档文件 | txt(所有文字处理软件或编辑器都可打开)、doc(word及wps等软件可打开)、hlp(adobe acrobat reader可打开)、wps(wps软件可打开)、rtf(word及wps等软件可打开)、html(各种浏览器可打开、用写字板打开可查看其源代码)、pdf(adobe acrobat reader 和各种电子阅读软件可打开) |

| 压缩文件 | rar(winrar可打开)、zip(winzip可打开)、arj(用arj解压缩后可打开)、gz(unix系统的压缩文件,用winzip可打开)、z(unix系统的压缩文件,用winzip可打开) |

| 图形文件 | bmp、gif、jpg、pic、png、tif(这些文件类型用常用图像处理软件可打开) |

| 声音文件 | wav(媒体播放器可打开)、aif(常用声音处理软件可打开)、au(常用声音处理软件可打开)、mp3(由winamp播放)、ram(由realplayer播放)、wma、mmf、amr、aac、flac |

| 动画文件 | avi(常用动画处理软件可播放)、mpg(由vmpeg播放)、mov(由activemovie播放)、swf(用flash自带的players程序可播放) |

| 系统文件 | int、sys、dll、adt |

| 可执行文件 | exe、com |

| 语言文件 | c、asm、for、lib、lst、msg、obj、pas、wki、bas |

| 映像文件 | map (其每一行都定义了一个图像区域以及当该区域被触发后应返回的url信息) |

| 备份文件 | bak(被自动或是通过命令创建的辅助文件,它包含某个文件的最近一个版本) |

| 临时文件 | tmp (word、excel等软件在操作时会产生此类文件) |

| 模板文件 | dot(通过word模板可以简化一些常用格式文档的创建工作) |

| 批处理文件 | bat、cmd(在ms-dos中,bat与cmd文件是可执行文件,由一系列命令构成,其中可以包含对其他程序的调用) |

【全部类型文件扩展名及说明】 A开头 扩展名 说明 A:对象代码库文件 AAM:Authorware shocked文件 AAS:Authorware shocked包 ABF:Adobe二进制屏幕字体 ABK:CorelDRAW自动备份文件 ABS:该类文件有时用于指示一个摘要(就像在一篇有关科学方面的文章的一个摘要或概要,取自abstract) ACE:Ace压缩文件格式 ACM:Windows系统目录文件 ACP:Microsoft office助手预览文件 ACT:Microsoft office助手文件 AD:After Dark屏幕保护程序 ADA:Ada源文件(非-GNAT) ADB:Ada源文件主体(GNAT);HP100LX组织者的约定数据库 ADF:Amiga磁盘文件 ADI:AutoCAD设备无关二进制绘图仪格式 ADM:After Dark多模块屏幕保护;Windows NT策略模板 ADP:FaxWork用于传真调制解调器的交互安装文件;Astound Dynamite文件 ADR:After Dark随机屏幕保护;Smart Address的地址簿 ADS:Ada源文件说明书(GNAT) AFM:Adobe的字体尺度 AF2/AF3:ABC的FlowChat文件 AI:Adobe Illustrator格式图形 AIF/AIFF:音频互交换文件,Silicon Graphic and Macintosh应用程序的声音格式 AIFC:压缩AIF AIM:AOL即时信息传送 AIS:ACDSee图形序列文件;Velvet Studio设备文件 AKW:RoboHELP的帮助工程中所有A-关键词 ALB:JASC Image Commander相册 ALL:艺术与书信库 AMS:Velvet Studio音乐模块(MOD)文件;Extreme的Tracker模块文件 ANC:Canon Computer的调色板文件,包含一系列可选的颜色板 ANI:Windows系统中的动画光标 ANS:ANSI文本文件 ANT:SimAnt For Windows中保存的游戏文件 API:Adobe Acrobat使用的应用程序设计接口文件 APS:Microsoft Visual C++文件 APK:安卓安装包 ARI:Aristotle声音文件 ARJ:Robert Jung ARJ压缩包文件 ART:Xara Studio绘画文件;Canon Crayola美术文件;Clip Art文件格式;另一种光线跟踪格式;AOL使用的用Johnson-Grace压缩算法压缩的标记文件 ASA:Microsoft Visual InterDev文件 ASC:ASCⅡ文本文件;PGP算法加密文件 ASD:Microsoft Word的自动保存文件;Microsoft高级流媒体格式(microsoft advanced streaming format,ASF)的描述文件;可用NSREX打开 Velvet Studio例子文件 ASE:Velvet Studio采样文件 ASF:Microsoft高级流媒体格式文件 ASM:汇编语言源文件,Pro/E装配文件 ASO:Astound Dynamite对象文件 ASP:动态网页文件;ProComm Plus安装与连接脚本文件;Astound介绍文件 ASV:DataCAD自动保存文件 ASX:Cheyenne备份脚本文件;Microsoft高级流媒体重定向器文件,视频文件 ATW:来自个人软件的Any Time Deluxe For Windows个人信息管理员文件 AU:Sun/NeXT/DEC/UNIX声音文件;音频U-Law(读作“mu-law”)文件格式 AVB:Computer Associates Inoculan反病毒软件的病毒感染后文件 AVI:Microsoft Audio Video Interleave电影格式 AVR:Audio Visual Research文件格式 AVS:应用程序可视化格式 AWD:FaxVien文档 AWR:Telsis数字储存音频文件扩展名格式 Axx:ARJ压缩文件的分包序号文件,用于将一个大文件压至几个小的压缩包中(xx取01-99的数字) A3M/A4M:Authorware Macintosh未打包文件 A4P:Authorware无运行时间的打包文件 A3W/A4W/A5W:未打包的Authorware Windows文件 B开头 扩展名 说明 BAK:备份文件 BAS:BASIC源文件 BAT:批处理文件 BDF:West Point Bridger Designer文件 BGL:Microsoft Flight Simulator(微软飞行模拟器)的视景文件 BI:二进制文件 BIF:Group Wise的初始化文件 BIFF XLIFE 3D格式文件 BIN 二进制文件 BK/BK$ 有时用于代表备份版本 BKS IBM BookManager Read书架文件 BMK 书签文件 BMP Windows或OS/2位图文件 BOOK Adobe FrameMaker Book文件 BRX 用于查看多媒体对象目录的文件 BSP Quake图形文件 BTM Norton 应用程序使用的批处理文件 BUD Quicken的备份磁盘 BUN CakeWalk 声音捆绑文件(一种MIDI程序) BW SGI黑白图像文件 BWV 商业波形文件 C开头 扩展名 说明 C C代码文件 CAB Microsoft压缩文件 CAD Softdek的Drafix CAD文件 CAL CALS压缩位图;日历计划表数据 CAP 压缩音乐文件格式 CAS 逗号分开的ASCⅡ文件 CB Microsoft干净引导文件 CC Visual dBASE用户自定义类文件 CCB Visual Basic动态按钮配置文件 CCH Corel图表文件 CCO CyberChat数据文件 CCT Macromedia Director Shockwave投影 CDA CD音频轨道 CDF Microsoft频道定义格式文件 CDI Philip的高密盘交互格式 CDM Visual dBASE自定义数据模块文件 CDR CorelDRAW绘图文件;原始音频CD数据文件 CDT CorelDRAW模板 CDX CorelDRAW压缩绘图文件;Microsoft Visual FoxPro索引文件 CFG 配置文件 CGI 公共网关接口脚本文件 CGM 计算机图形元文件 CHK 由Windows磁盘碎片整理器或磁盘扫描保存的文件碎片 CHM 编译过的HTML文件 CHR 字符集(字体文件) CIF Adaptec CD 创建器 CD映像文件 CIL Clip Gallery下载包 CLASS Java类文件 CLL Crick Software Clicker文件 CLP Windows 剪贴板文件 CLS Visual Basic类文件 CMF Corel元文件 CMV Corel Move动画文件 CMX Corel Presentation Exchange图像 CNF Telnet,Windows和其他其内格式会发生改变的应用程序使用的配置文件 CNM Windows应用程序菜单选项和安装文件 CNT Windows(或其他)系统用于帮助索引或其他目的内容文件 COD Microsoft C编译器产生的可显示机器码/汇编代码文件,其中附有源C代码作为注释 COM 命令文件(程序) CPL 控制面板扩展名,Corel颜色板 CPO Corel打印存储文件 CPP C++代码文件 CPR Corel提供说明书文件 CPT Corel 照片-绘画图像 CPX Corel Presentation Exchange压缩图形文件 CRD Windows Cardfile文件 CRP Corel 提供的运行时介绍文件;Visual dBASE自定义报表文件 CRT 认证文件 CSC Corel脚本文件 CSP PC Emcee On_Screen图像 CST Macromedia Director Cast文件 CSV 逗号分隔的值文件 CTL 通常用于表示一个包含控件信息的文件;FaxWork用它来保持有关每个传真收到或发出的信息 CUR Windows光标文件 CV Corel版本的档案文件;Microsoft CodeView信息屏幕文件 CXX C++源代码文件 D开头 扩展名 说明 DAT 数据文件;WrodPerfect合并数据文件;用于一些MPEG格式的文件 DB Borland的Paradox 7表 DBC Microsoft Visual FoxPro数据库容器文件 DBF dBASE文件 DBX DataBearn图像;Microsoft Visual FoxPro表格文件 DCM DCM模块格式文件 DCS 桌面颜色分隔文件 DCT Microsoft Visual FoxPro数据库容器 DCU Delphi编译单元文件 DCX Microsoft Visual FoxPro数据库容器;基于PCX的传真图像;宏 DEM 用于表示数字高度模型的USGS基准的文件 DER 认证文件 DEWF Macintosh Sound Cap/Sound Edit录音设备格式 DIB 设备无关位图 DIC 目录 DIF 可进行数据互换的电子表格 DIG DigiLink格式;Sound DesignerⅠ音频文件 DIR Macromedia Director文件 DIZ 描述文件 DLG C++对话框脚本文件 DLL 动态链接库 DLS 可下载声音文件 DMD Visual dBASE数据模块文件 DMF X-Trakker音乐模块(MOD)文件 DOC Word文档 DOT Microsoft Word文档模板 DRAW Acorn的基于对象的矢量图像文件 DRV 驱动程序 DRW Micrografx Designer/Draw;Pro/E绘画文件 DSF Micrografx Designer VFX文件 DSG DOOM保存的文件 DSM Dynamic Studio音乐模块(MOD)文件 DSP Microsoft Developer Studio工程文件 DSQ Corel QUERY(查询)文件 DSW Microsoft Developer Studio工作区文件 DTD SGML文档类型定义(DTD)文件 DUN Microsoft拔号网络导出文件 DV 数字视频文件(MIME) DXF 可进行互交换的绘图文件格式,二进制的DWG格式的文本表示;数据交换文件 DXR Macromedia Director受保护(不可编辑)电影文件 E开头 扩展名 说明 EDA Ensoniq ASR磁盘映像 EDD 元素定义文档(FrameMaker+SGML文档) EMD ABT扩展模块 EMF Windows增强元文件 EML Microsoft Outlook Express邮件消息(MIME RFC822)文件 EPHTML Perl解释增强HTML文件 EPS 压缩的PostScript图像 EXE 可执行文件(程序) F开头 扩展名 说明 FAV Microsoft Outlook导航条 FAX 传真类型图像 FCD 虚拟CD-ROM FDF A dobe Acrobat表单文档文件 FFA/FFL/FFO/FFK Microsoft快速查找文件 FIF Fractal图像文件 FLA Macromedia Flash电影 FLC Autodesk FLIC动画文件 PLI Autodesk FLIC动画 FM Adobe FrameMaker文档 FML 文件镜象列表(GetRight) FNG 字体组文件(字体导航器,Font Navigator) FNK Funk Tracker模块格式 FON 系统字体 FOT 字体相关文件 FRT Microsoft FoxPro报表文件 FRX Visual Basic表单文本;Microsoft FoxPro报表文件 FTG 全文本搜索组文件,由Windows帮助系统查找时产生--可以删除,并在需要时重建起来 FTS 全文本搜索引文件,由Windows帮助系统查找时产生 G开头 扩展名 说明 GAL Corel多媒体管理器相集 GDB InterBase数据库文件 GDM 铃声、口哨声和声音板模块格式 GEM GEM元文件 GEN Ventura产生的文本文件 GetRight GetRight未完成的下载文件 GFI/GFX Genigraphics图形链接表示文件 GHO Norton 克隆磁盘映像 GIF CompuServe位图文件 GIM/GIX Genigraphics图形链接介绍文件 GKH Ensoniq EPS家簇磁盘映像文件 GKS Gravis Grip Key文档 GL 动画格式 GNA Genigraphics图形链接介绍文件 GNT 生成代码,Micro Focus属性格式里的可执行代码 GNX Genigraphics图形链接介绍文件 GRA Microsoft Graph文件 GRF Grapher(Golden Software公司)图形文件 GRP 程序管理组 GO Go语言源文件 H开头 扩展名 说明 HCOM 声音工具HCOM格式 HGL HP图形语言绘图文件 HLP 帮助文件;Date CAD Windows帮助文件 HPJ Visual Basic帮助工程 HPP C++程序头文件 HST 历史文件 HT HyperTerminal(超级终端) HTM/HTML 超文本文档 HTT Microsoft超文本模板 HTX 扩展HTML模板 I开头 扩展名 说明 ICB Targa位图文件 ICC Kodak打印机格式文件 ICL 图标库文件 ICM 图形颜色匹配配置文件 ICO Windows图标 IDD MIDI设备定义 IDF MIDI设备定义(Windows 95需要的文件) IDQ Internet数据查询文件 IDX Microsoft FoxPro相关数据库索引文件;Symantec Q&A相关数据库索引文件;Microsoft Outlook Express文件 IFF 交换格式文件;Amiga ILBM IGES 初始图形交换说明文件 IGF 插入系统元文件 ILBM 位图图形文件 IMA WinImage磁盘映像文件 INF 信息文件 INI 初始化文件 INRS INRS远程通信声频 INS InstallShield安装脚本 INT 中间代码,当一个源程序经过语法检查后编译产生一个可执行代码 IQY Microsoft Internet查询文件 ISO 根据ISD 9660有关CD-ROM文件系统标准列出CD-ROM上的文件 IST 数字跟踪设备文件 ISU InstallShield卸装脚本 IWC Install Watch文档 J开头 扩展名 说明 J62 Ricoh照相机格式 JAR Java档案文件 JAVA Java源文件 JBF Paint Shop Pro图像浏览文件 JFF/JFIF/JIF JPEG文件 JMP SAS的JMPDiscovery表格统计文件 JPE/JPEG/JPG JPEG图形文件 JS Javascript源文件 JSP HTML网页,其中包含有对一个Java servlet的参考 JTF JPEG位图文件 K开头 扩展名 说明 K25 Kurzweil 2500抽样文件 KAR 卡拉OK MIDI文件 KDC Kodak光增强器 KEY DataCAD图标工具条文件 KFX KoFak Group 4图像文件 KIZ Kodak数字明信片文件 KKW RoboHELP帮助工程索引设计器中与主题无关的K开头的所有关键字 KMP Korg Trinity KeyMap文件 KQP Konica照相机本地文件 L开头 扩展名 说明 LAB Visual dBASE标签文件 LBM Deluxe Paint位图文件 LBT/LBX Microsoft FoxPro标签文件 LDB Microsoft Access加锁文件 LDL Corel Paradox分发库 LEG Legacy文档 LFT 3D Studio(DOS)放样文件 LGO Paintbrush(Microsoft画图应用程序)的徽标文件 LHA LZH更换文件后缀 LIB 库文件 LIN DataCAD线型文件 LIS 结构化查询报告(SQR)程序产生的输出文件 LLX Laplink交换代理 LNK Windows快捷方式文件 LOG 日志文件 LST 列表文件 LU ThoughtWing库单元文件 LYR DataCAD层文件 LZH LH ARC压缩档案 LZS Skyroads数据文件 M开头 扩展名 说明 M1V MPEG相关文件( M3U MPEG URL(MIME声音文件) MAD Microsoft Access模块文件 MAF Microsoft Access表单文件 MAM Microsoft Access宏 MAP 映射文件;Duke Nukem 3D WAD游戏文件 MAQ Microsoft Access查询文件 MAR Microsoft Access报表文件 MAT Microsoft Access表;3D Studio MAX材料库 MB1 Apogee Monster Bash数据文件 MBX Microsoft Outlook保存email格式;Eudora邮箱 MCR DataCAD键盘宏文件 MDB Microsoft Access数据库 MDE Microsoft Access MDE文件 MDL 数字跟踪器音乐模块(MOD)文件;Quake模块文件 MDN Microsoft Access空数据库模板 MDW Microsoft Access工作组文件 MDZ Microsoft Access向导模板文件 MIC Microsoft Image Composer文件 MID MIDI音乐 MIM, MIME,MME Internet邮件扩展格式的多用途文件,经常作为发送e-mail时在AOL里附件而创建的文件;在一个多区MIM文件里的文件能用WinZip或其他类似程序打开 MLI 3D Studio的材料库格式文件 MNG 多映像网络图形 MNU Visual dBASE菜单文件;Intertel Systems Interact菜单文件 MOD Fast Tracker、Star Trekker、Noise Tracker(等等)音乐模块文件;Microsoft多计划电子表格;Amiga/PC磁道文件 MOV QuickTime for Windows电影 MP2 第二层MPEG音频文件 MP3 第三层MPEG音频文件 MPA MPEG相关文件,MIME“mpeg类型” MPE/MPEG/MPG MPEG动画文件 MPP Microsoft工程文件;CAD绘图文件格式 MPR Microsoft FoxPro菜单(已编译) MSG Microsoft邮件消息 MSI Windows 安装文件包 MSN Microsoft网络文档;Descent Mission文件 MSP Microsoft Paint(画图)位图文件;Windows Installer路径文件 MST Windows 安装器传输文件 MTM Multi 跟踪器音乐模块(MOD)文件 N开头 扩展名 说明 NAN Nanoscope文件(Raw Grayscale) NAP NAP元文件 NCB Microsoft Developer Studio文件 NCD Norton改变目录 NCF NetWare命令文件;Lotus Notes内部剪切板 NFF 中性文件格式 NFT NetObject Fusion模板文件 NIL Norton光标库文件(EasyIcons-兼容) NIST NIST Sphere声音 NLS 用于本地化的国家语言支持文件(例如,Uniscape) NLU Norton Live Update e-mail 触发器文件 NTX CA-Clipper索引文件 NWC Noteworthy Composer歌曲文件 NWS Microsoft Outlook Express新闻消息 O开头 扩展名 说明 OBJ 对象文件 OCX Microsoft对象链接与嵌入定制控件 ODS Microsoft Outlook Express邮箱文件 OFN Microsoft Office FileNew文件 OFT Microsoft Outlook模板 OLB OLE对象库 OLE OLE对象 OOGL 面向对象图形库 OPO OPL输出可执行文件 P开头 扩展名 说明 P65 PageMaker 6.5文件 PAB Microsoft个人地址簿 PART Go!Zilla部分下载文件 PAS Pascal源代码 PY Python源代码 PYC Python字节码文件 PYW Python图形窗口文件 PBD PowerBuilder动态库,作为本地DLL的一个替代物 PBL 用于在PowerBuilder开发环境中的PowerBuilder动态库 PBM 可导出位图 PBR PowerBuilder资源 PCD Kodak Photo-CD映像;P-Code编译器测试脚本,由Microsoft测试与Microsoft Visual测试 PCL Hewlett-Packard 打印机控制语言文件(打印机备用位图) PCM 声音文件格式;OKI MSM6376 合成芯片 PCM格式 PDD 可以用Paint Shop Pro或其他图像处理软件打开的图形图像 PDF Adobe Acrobat 可导出文档格式文件(可用Web浏览器显示);Microsoft系统管理服务器包定义文件;NetWare打印机定义文件 PFM 打印机字体尺度 PGL HP绘图仪绘图文件 PGM 可输出灰度图(位图) PH 由Microsoft帮助文件编译器产生的临时文件 PHP/PHP3 包含有PHP脚本的HTML网页 PHTML 包含有PHP脚本的HTML网页;由Perl分析解释的HTML PIC PC画图位图;Lotus图片;Macintosh PICT绘图 PJX/PJT Microsoft Visual FoxPro工程文件 PKG Microsoft Developer Studio应用程序扩展(与DLL文件类似) PNG 可移植的网络图形位图;Paint Shop Pro浏览器目录 POT Microsoft Powerpoint模块 PPA Microsoft Powerpoint内插器 PPF Turtle Beach的Pinnacle程序文件 PPM 可移植的象素映射位图 PPS Microsoft Powerpoint幻灯片放映 PPT Microsoft Powerpoint演示文稿 PRF Windows系统文件,Macromedia导演设置文件 PRG dBASE Clipper和FoxPro程序源文件;WAVmaker程序 PRJ 3D Studio(DOS)工程文件 PRN 打印表格(用空格分隔的文本);DataCAD Windows打印机文件 PRT 打印格式化文件;Pro/ENGINEER元件文件 PSD Adobe photoshop位图文件 PSP Paint Shop Pro图像文件 PST Microsoft Outlook个人文件夹文件 PWZ Microsoft Powerpoint向导 Q开头 扩展名 说明 QIC Microsoft备份文件 QIF QuickTime相关图像(MIME);Quicken导入文件 QLB Quick库 QRY Microsoft查询文件 QTP QuickTime优先文件 QTX QuickTime相关图像 QW Symantec Q&A Write程序文件 R开头 扩展名 说明 RA RealAudio声音文件 RAM RealAudio元文件 RAR RAR压缩档案(Eugene Roshall格式) RDF 资源描述框架文件(涉及XML和元数据) REG 注册表文件 REP Visual dBASE报表文件 RES Microsoft Visual C++资源文件 RFT 可修订的表单文本(IBM的DCA一部分或文档内容框架结构一部分) RGB/SGI Silicon图形RGB文件 RM RealAudio视频文件 RMD Microsoft RegMaid文档 RPT Microsoft Visual Basic Crystal报表文件 RTF Rich Text格式文档 RUL InstallShield使用的扩展名 RVP Microsoft Scan配置文件(MIME) S开头 扩展名 说明 S 汇编源代码文件 SAV 游戏保存文件 SBL Shockwave Flash对象文件 SCC Microsoft Source Safe文件 SCF Windows Explorer命令文件 SCP 拨号网络脚本文件 SCR Windows屏幕保护;传真图像;脚本文件 SCT SAS目录(DOS);Scitex CT位图;Microsoft FoxPro表单 SCX Microsoft FoxPro表单文件 SDT SmartDraw模板 SDV 分号分隔的值文件 SDX 由SDX压缩的MIDI抽样转储标准文件 SEP 标签图像文件格式(TIFF)位图 SFD SoundStage声音文件数据 SFI Sound Stage声音文件信息 SFR Sonic Foundry Sample资源 SFX RAR自解压文件 SGML 标准通用标签语言 SHG 热点位图 SHTML 含有服务器端包括(SSI)的HTML文件 SHW Corel Show演示文稿 SIG 符号文件 SKA PGP秘钥 SKL Macromedia导演者资源文件 SL PACT的保存布局扩展名 SO Linux的共享库 SPL Shockwave Flash对象;DigiTrakker抽样 SQC 结构化查询语言(SQR)普通代码文件 SQR 结构化查询语言(SQR)程序文件 STR 屏幕保护文件 SWA 在Macromedia导演文件(MP3文件)中的Shockwave声音文件 SWF Shockwave Flash对象 SYS 系统文件 SYW Yamaha SY系列波形文件 T开头 扩展名 说明 TAZ UNIX gzip/tape档案 TGA Targa位图 THEME Windows桌面主题文件 THN Graphics WorkShop for Windows速写 TIF/TIFF 标签图像文件格式(TIFF)位图 TIG 虎形文件,美国政府用于分发地图 TLB OLE类型库 TMP Windows临时文件 TOL Kodak照片增强器 TPL CakeWalk声音模板文件;DataCAD模板文件 TRM 终端文件 TRN MKS源完整性工程用法日志文件 TTF TrueType字体文件 TXT ASCⅡ文本格式的声音数据 TXW Yamaha TX16W波形文件 U开头 扩展名 说明 UDF Windows NT/2000唯一性数据库文件 ULT Ultra Tracker音乐模块(MOD)文件 URL Internet快捷方式文件 USE MKS源完整性文件 UWF Ultra racker波形文件 V开头 扩展名 说明 VBP Microsoft Visual Basic工程文件 VBS Microsoft Visual Basic脚本语言 VBW Microsoft Visual Basic工作区文件 VBX Microsoft Visual Basic用户定制控件 VCT/VCX Microsoft FoxPro类库 VDA Targa位图 VIR Norton Anti-Virus或其他杀毒产品用于标识被病毒感染的文件 VIV VivoActive Player流视频文件 VSD Visio绘画文件(流程图或图解) VSL 下载列表文件(GetRight) VSS Visio模板文件 VST Targa位图 VSW Visio工作区文件 VXD Microsoft Windows虚拟设备驱动程序 VBP Microsoft Visual Basic工程文件 VBW Microsoft Visual Basic工作区文件 VBX Microsoft Visual Basic用户定制控件 VDA Targa位图 VIR Norton Anti-Virus或其他杀毒产品用于标识被病毒感染的文件 VQF Yamaha Sound-VQ文件(可能出现标准) VSD Visio绘画文件(流程图或图解) VSL 下载列表文件(GetRight) VSS Visio模板文件 VST Targa位图 VSW Visio工作区文件 VXD Microsoft Windows虚拟设备驱动程序 W开头 扩展名 说明 W3L W3Launch文件 WAB M icrosoft Outlook文件 WAD 包含有视频、玩家水平和其他信息的DOOM游戏的大文件 WAV Windows波形声形 WBK Microsoft Word备份文件 WCM WordPerfect宏 WDB Microsoft Works数据库 WFM Visual dBASE Windows表单 WFN 在CorelDRAW中使用的符号 WIL WinImage文件 WIZ Microsoft Word向导 WLL Microsoft Word内插器 WMF Windows元文件 WOW Grave Composer音乐模块(MOD)文件 WP WordPerfect文档 WPD WordPerfect文档或演示 WPF 可字处理文档 WPG WordPerfect图形 WPS Microsoft Works文档 WPT WordPerfect模板 WR1 书写器文档 WRK Cakewalk音乐声音工程文件 WRL 虚拟现实模型 WRZ VRML文件对象 X开头 扩展名 说明 X AVS图像格式 XAR CorelXARA绘画 XBM MIME“xbitmap”图像 XI Scream Tracker设备抽样文件 XLA Microsoft Excel内插器 XLB Microsoft Excel工具条 XLC Microsoft Excel图表 XLD Microsoft Excel对话框 XLK Microsoft Excel备份 XLL Microsoft Excel内插器文件 XLM Microsoft Excel宏 XLS Microsoft Excel工作单 XLT Microsoft Excel模板 XLV Microsoft Excel VBA模块 XLW Microsoft Excel工作簿/工作区 XNK Microsoft Exchange快捷方式文件 XPM X位图格式 XWD X Windows转储格式 XWF Yamaha XG Works文件(MIDI序列) X16 宏媒体扩展(程序扩展),16位 X32 宏媒体扩展(程序扩展),32位 Y开头 扩展名 说明 YAL Arts& Letters剪贴艺术库 Z开头 扩展名 说明 Z UNIX gzip文件 ZAP Windows软件安装配置文件 ZIP Zip文件

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162

- 163

- 164

- 165

- 166

- 167

- 168

- 169

- 170

- 171

- 172

- 173

- 174

- 175

- 176

- 177

- 178

- 179

- 180

- 181

- 182

- 183

- 184

- 185

- 186

- 187

- 188

- 189

- 190

- 191

- 192

- 193

- 194

- 195

- 196

- 197

- 198

- 199

- 200

- 201

- 202

- 203

- 204

- 205

- 206

- 207

- 208

- 209

- 210

- 211

- 212

- 213

- 214

- 215

- 216

- 217

- 218

- 219

- 220

- 221

- 222

- 223

- 224

- 225

- 226

- 227

- 228

- 229

- 230

- 231

- 232

- 233

- 234

- 235

- 236

- 237

- 238

- 239

- 240

- 241

- 242

- 243

- 244

- 245

- 246

- 247

- 248

- 249

- 250

- 251

- 252

- 253

- 254

- 255

- 256

- 257

- 258

- 259

- 260

- 261

- 262

- 263

- 264

- 265

- 266

- 267

- 268

- 269

- 270

- 271

- 272

- 273

- 274

- 275

- 276

- 277

- 278

- 279

- 280

- 281

- 282

- 283

- 284

- 285

- 286

- 287

- 288

- 289

- 290

- 291

- 292

- 293

- 294

- 295

- 296

- 297

- 298

- 299

- 300

- 301

- 302

- 303

- 304

- 305

- 306

- 307

- 308

- 309

- 310

- 311

- 312

- 313

- 314

- 315

- 316

- 317

- 318

- 319

- 320

- 321

- 322

- 323

- 324

- 325

- 326

- 327

- 328

- 329

- 330

- 331

- 332

- 333

- 334

- 335

- 336

- 337

- 338

- 339

- 340

- 341

- 342

- 343

- 344

- 345

- 346

- 347

- 348

- 349

- 350

- 351

- 352

- 353

- 354

- 355

- 356

- 357

- 358

- 359

- 360

- 361

- 362

- 363

- 364

- 365

- 366

- 367

- 368

- 369

- 370

- 371

- 372

- 373

- 374

- 375

- 376

- 377

- 378

- 379

- 380

- 381

- 382

- 383

- 384

- 385

- 386

- 387

- 388

- 389

- 390

- 391

- 392

- 393

- 394

- 395

- 396

- 397

- 398

- 399

- 400

- 401

- 402

- 403

- 404

- 405

- 406

- 407

- 408

- 409

- 410

- 411

- 412

- 413

- 414

- 415

- 416

- 417

- 418

- 419

- 420

- 421

- 422

- 423

- 424

- 425

- 426

- 427

- 428

- 429

- 430

- 431

- 432

- 433

- 434

- 435

- 436

- 437

- 438

- 439

- 440

- 441

- 442

- 443

- 444

- 445

- 446

- 447

- 448

- 449

- 450

- 451

- 452

- 453

- 454

- 455

- 456

- 457

- 458

- 459

- 460

- 461

- 462

- 463

- 464

- 465

- 466

- 467

- 468

- 469

- 470

- 471

- 472

- 473

- 474

- 475

- 476

- 477

- 478

- 479

- 480

- 481

- 482

- 483

- 484

- 485

- 486

- 487

- 488

- 489

- 490

- 491

- 492

- 493

- 494

- 495

- 496

- 497

- 498

- 499

- 500

- 501

- 502

- 503

- 504

- 505

- 506

- 507

- 508

- 509

- 510

- 511

- 512

- 513

- 514

- 515

- 516

- 517

- 518

- 519

- 520

- 521

- 522

- 523

- 524

- 525

- 526

- 527

- 528

- 529

- 530

- 531

- 532

- 533

- 534

- 535

- 536

- 537

- 538

- 539

- 540

- 541

- 542

- 543

- 544

- 545

- 546

- 547

- 548

- 549

- 550

- 551

- 552

- 553

- 554

- 555

- 556

- 557

- 558

- 559

- 560

- 561

- 562

- 563

- 564

- 565

- 566

- 567

- 568

- 569

- 570

- 571

- 572

- 573

- 574

- 575

- 576

- 577

- 578

- 579

- 580

- 581

- 582

- 583

- 584

- 585

- 586

- 587

- 588

- 589

- 590

- 591

- 592

- 593

- 594

- 595

- 596

- 597

- 598

- 599

- 600

- 601

- 602

- 603

- 604

- 605

- 606

- 607

- 608

- 609

- 610

- 611

- 612

- 613

- 614

- 615

- 616

- 617

- 618

- 619

- 620

- 621

- 622

- 623

- 624

- 625

- 626

- 627

- 628

- 629

- 630

- 631

- 632

- 633

- 634

- 635

- 636

- 637

- 638

- 639

- 640

- 641

- 642

- 643

- 644

- 645

- 646

- 647

- 648

- 649

- 650

- 651

- 652

- 653

- 654

- 655

- 656

- 657

- 658

- 659

- 660

- 661

- 662

- 663

- 664

- 665

- 666

- 667

- 668

- 669

- 670

- 671

- 672

- 673

- 674

- 675

- 676

- 677

- 678

- 679

- 680

- 681

- 682

- 683

- 684

- 685

- 686

- 687

- 688

- 689

- 690

- 691

- 692

- 693

- 694

- 695

- 696

- 697

- 698

- 699

- 700

- 701

- 702

- 703

- 704

- 705

- 706

《练习题 - 文件扩展名》

- 1

(二)应用能力考试内容

1.操作系统的使用

Win7桌面管理、文件管理、系统管理

相关内容详见:

WINDOWS7操作系统相关知识点整理

《练习题 - WIn7操作系统的使用》

- 1

2.网络基础知识及因特网的应用

考点目录:

- 计算机网络的定义和功能

- 计算机网络的分类

- 网络传输介质

- 计算机网络中的连接设备

- 万维网的定义

- 万维网信息资源的特点

- 万维网服务器和浏览器

- 因特网信息检索方法

- 非实时与实时的信息交流方式

详细知识点整理详见:计算机网络知识点总结1 、 计算机网络知识点总结2

《练习题 - 计算机网络》

- 1

3.文字处理(Word)基本知识

考点目录:

-

窗口、菜单和工具栏操作,标尺使用,文档的建立、打开关闭和保存等。

-

文字录入、插入、删除和修改操作,查找和替换,复制和移动。

-

设置字体、字形、字号、字符间距等字符格式,格式刷的使用。

-

设置首行缩进、段落与行间距,对齐方式等段落格式。

-

设置边框、底纹等。

-

图文排版。

-

创建表格,表格的录入和编辑,表格的简单计算、表格格式化。

-

设置纸张大小、页边距和纸张方向等页面格式。

详细知识点整理详见:Mircosoft Office Word知识点整理

《练习题 - Mircosoft Office Word操作题》

- 1

4.电子表格(Excel) 基本知识

考点目录:

- 窗口、菜单、工具栏和编辑栏的操作,工作簿文件的建立、打开、关闭与保存,工作表的编辑、命名和保护,工作表的操作等。

- 单元格格式设置,数据移动和复制等。

- 单元格引用(相对、绝对、混合引用,工作表之间、工作簿之间引用)和简单计算,常用内部函数的使用,公式的使用等。

- 数据查找、排序、筛选等。

- 图表:图表的创建和保存,图表类型的改变,编辑和修改图表选项等。

详细知识点整理详见:Mircosoft Office Excel知识点整理

《练习题 - Mircosoft Office Excel操作题》

- 1

5.幻灯片(PowerPoint) 基本知识

考点目录:

- 演示文稿的创建、打开、浏览和保存。

- 演示文稿的编辑。

- 演示文稿的格式化。

- 动画效果、幻灯片切换和放映方式的设置。

详细知识点整理详见:Mircosoft Office PowerPoint知识点整理

《练习题 - Mircosoft Office PowerPoint操作题》

- 1

(三)声明

本文章目录根据《河北省单招考试第十类考试大纲》列出,文章旨在帮助学习中职计算机基础课程的同学更好的总结复习知识。本文章不以盈利为目的,部分内容参考网友知识点整理修改而成,涉及侵权请及时告知,将会及时做出调整修改。谢谢